©2025 Akamai Technologies

Akamai Guardicore Segmentationは視認性・可読性が高く、ネットワークの実態を把握しやすいのが特長です。アクセス制御も非常に柔軟で、細かな制御を容易に設定できました。セキュリティ対策強化にもつながる優れた製品です

山野葉子氏, 株式会社大和総研, デジタルソリューション研究開発部 副部長

テレワークとサイバー攻撃の激化

ゼロトラストセキュリティは複雑性が課題

大和総研は、大和証券グループのシンクタンクとして、リサーチ、システム、コンサルティングを中核に高度なデータ分析・AI・DXを融合したソリューションを提供しています。

昨今は、大和証券向けに、ゼロトラストセキュリティソリューションや生成AIソリューションの導入なども手がけています。

また大和総研には、先端IT技術の活用・ビジネスの推進を担う研究開発部門であるフロンティア研究開発センターが設置されています。山野葉子氏は、同センターの大和総研 デジタルソリューション研究開発部 副部長としてセキュリティグループをリードしています。サイバー攻撃の状況や対策、法制度などの調査を行い、季刊でお知らせするレポートなども提供しています。その最新の調査対象としているテーマの一つがゼロトラストセキュリティです。

昨今はテレワークが一般化しつつあり、大和総研も従業員へ2in1端末を貸与して、多様な働き方の実現を推進しています。同社では、こうした新しい業務環境のためのセキュリティ対策としてゼロトラストに取り組んでいますが、仕組みの構築にともない、アクセス制御の要件が非常に複雑になるなどの課題が浮き彫りになっていました。

また、IT全体の課題であるサイバー攻撃の激化にも注目しています。近年の標的型攻撃、特にサプライチェーンのリスクを注視しています。従業員や外部委託先へ貸与したデバイスの管理状態や、端末がセキュリティ侵害を受けたときの内部拡散や予期せぬ情報漏えいの発生など、セキュリティリスクの増大に強い危機感をもっていると山野氏は述べています。

「昨今、対策として特に重視しているのが“ネットワークの可視化”です。ネットワーク管理は非常に複雑です。例えばIPアドレスのリストだけを見せられても、なんだかよくわかりませんよね。そこで、より網羅的にアクセス制御を実現できるマイクロセグメンテーション技術に注目しました。2021年ごろから技術や製品の調査を開始し、さまざまなソリューションを比較したうえで、当社のニーズにマッチする『Akamai Guardicore Segmentation』のPoC計画に着手しました」(山野氏)

可視化が容易でアクセス制御も柔軟

Akamai Guardicore Segmentation(以下AGS)は、ソフトウェア型のマイクロセグメンテーション を実現するソリューションです。エージェントソフトウェアを、サーバーやクライアントのOSにインストールし、統合管理用の”Management”コンソールから一元的に組織全体のネットワークをアクセス制御できます。

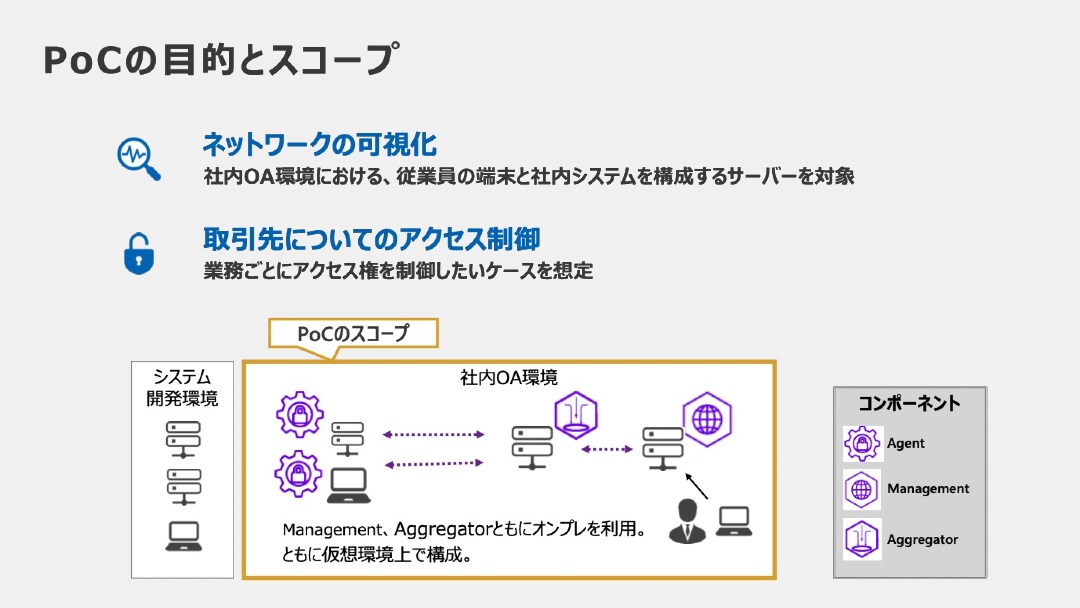

大和総研では、「本当に可視化できるのか」「運用は容易かどうか」という視点でAGSを検証しました。機能的には、どれほど柔軟にアクセスを制御できるのかという点を重視しました。例えば、業務で利用するシステムごとに取引先のアクセス権を細かに付与したいというケースに対して、AGSが有効に機能するのかどうかという点を検証しました。

大和総研は実際の社内サーバーとクライアント端末に、AGSのエージェントを導入しました。仮想化環境に構築したAGSのAggregatorで通信を集約、Managementで通信状況を確認するという構成です。

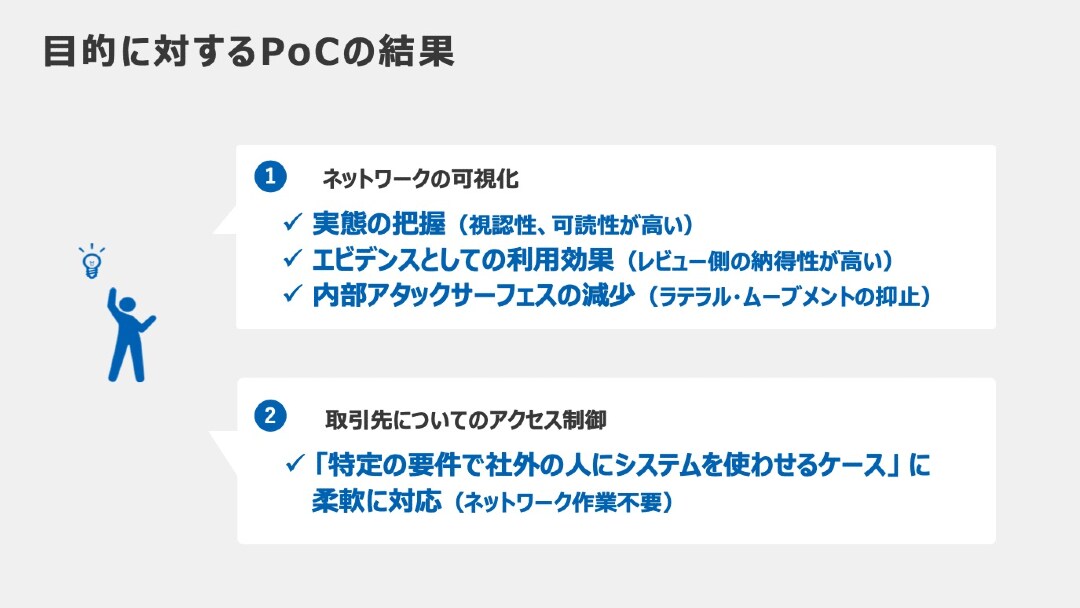

「AGSは、とてもよい製品でした。ちょっと出来がよすぎるのではないかと感じたほどです。ネットワークの可視化機能は、通信の視認性や可読性が高い印象です。つまりネットワーク内の通信実態を視覚的に把握できます。証跡としての利用価値も考えられます。最終的には、内部アタックサーフェスの縮小につながるセキュリティ対策に役立つ製品だと感じました」と、山野氏はPoCの成果を挙げます。

懸案事項であったアクセス制御については、簡易である点を高く評価しています。特定の要件で特定のシステムのみを利用させたいケースを想定したとき、従来型の複雑なネットワーク機器の設定作業などは不要です。AGSの設定画面から“簡単なGUI操作”で実現できるという点を、山野氏は高く評価しています。

大和総研の場合、“ある端末からあるサーバーに対して、このような通信をしてほしい”“このサーバーは、この通信を許可・拒否したい”といった要件を受け取ったネットワークチームが、そのとおりに設定作業を行うというのが通常です。その後、設定を依頼したチームが疎通を確認しますが、一部の疎通性を確認できても全体を把握するのは困難です。「大量の通信ログを見せられても、いまひとつ 納得感が得られないというのが実情です」と、山野氏は続けます。

「AGSを活用すると、依頼どおりに通信が通るようになったのかどうか、不要な通信が発生していないかどうかを、文字どおり一目でわかるようになりました。サーバーやクライアントに属性を割り当てて、可視化や制御を行えるようになる『ラベル機能』が本当に優れていると感じています。ネットワーク要件を満たしているかどうかが、ラベルによって簡単にわかるのです」(山野氏)

ラベル機能を上手に活用して内部アタックサーフェス(攻撃対象領域)を縮小

山野氏は、内部アタックサーフェス の問題に対し、ネットワーク設定で対処するには限界があると述べています。IPアドレスやポートのレベルで不要な通信に対し、ネットワークチームが遮断を判断するのは非常に困難です。なるべく遮断したいものの、何かのシステムに利用しているかもしれないという懸念があるためです。

AGS のラベル機能は、例えば「Webサーバー」や「委託先端末」など通信対象の役割を明示します。これで必要な通信と不要な通信を容易に切り分けることができます。アクセス制御は、まずアラートモードで動作させて、本当に必要ないことを確認できたらブロックする――そうした設定をコンソールから簡単に実行できる点が効果的だと、山野氏は評価します。

「ネットワークが仮想化されていたとしても、どうしても物理機器での作業が残ってしまうレイヤーは存在します。従来であれば、そうしたネットワーク作業は時間やコストが肥大化してしまうものですが、AGSがアクセス制御を集約することによってビジネスを加速できるのではないかと感じています」(山野氏)

山野氏らは、“特定の要件で社外のユーザーにシステムを利用させるケース”についても、AGSの効果を検証しました。同氏は具体的な実例として、「土曜日に出勤」という申請を行ったとき、ビル管理の担当者へ申請内容を見せたいが他のシステムにはアクセスさせたくないなどの実例を挙げています。

「利用する人の属性に応じてルールを設定するだけで、細かな要件を適用することができます。従来のやり方では多大な労力を要した複雑な制御が、よりシンプルにできるというのがAGSの便利なところです。ただ、非常に細やかに設計できるがゆえに、やりすぎると管理が煩雑になってしまう可能性もあります。ラベル機能などの仕組みを効果的に利用することが、AGS活用のポイントになりそうです」(山野氏)

本格的な実運用に向けて

効果検証を加速

大和総研は、PoCの結果を受け、ネットワークの可視化や侵入予防・侵入対応といったセキュリティ対策に活用していきたいとしています。ラベルやポリシーの設計・運用は、機能として有用ではあるものの技術的に高度であるため、導入プロジェクトの際には知見のあるメンバーをぜひ参画させたいと山野氏は意欲的です。

最後に山野氏は「当社はクラウド化を推進しているものの、社内にはオンプレミスシステムとして稼働しているものも多数存在しています。まずはオンプレミス環境でどのような通信が発生しているか、AGSで可視化したいと考えています。エージェントのインストール範囲を拡大し、実運用での効果検証を進めていく計画です」と述べ、AGSの本格活用に向けた取り組みを加速していくとしました。

株式会社大和総研

大和証券グループのシンクタンクとして、システム、リサーチ、コンサルティングを中核に高度なデータ分析・AI・DXを融合したソリューションを提供する。先端IT技術の活用・ビジネスの推進を担う研究開発部門であるフロンティア研究開発センターでは、国内外企業や学術研究機関との連携、ITリサーチなど幅広い事業を展開している。セキュリティ情報の発信にも積極的で、サイバー攻撃の状況と対策の動向を伝える季刊誌『DIR SOC Quarterly』を発行している。