なぜ(そしてどのように)API と Web アプリケーションは包囲されているのか

デジタル要塞を守る

Web アプリケーション、およびそれを可能にする API は、顧客体験を再定義し、業務を合理化し、経済成長に拍車をかけています。同時に、それらはデジタル要塞への潜在的な侵入経路を新たに作り出しています。

アプリケーションがビジネスのあらゆる側面にさらに組み込まれるようになると、それらを動作させるために複雑に絡んだ接続は、マルウェアや ボット、悪用のためにセキュリティ上の弱点を探しているその他の脅威攻撃者によって常に探られています。

この傾向について、また Web アプリケーションと API インフラを保護するために企業ができることについて、最新のインターネットの現状(SOTI)レポートの「 包囲されるデジタル要塞:現代アプリケーションアーキテクチャを狙う脅威」で調査しています。このレポートでは、Akamai による攻撃傾向の分析によって明らかになった知見について詳しく説明しています。

SOTI レポートの主な調査結果

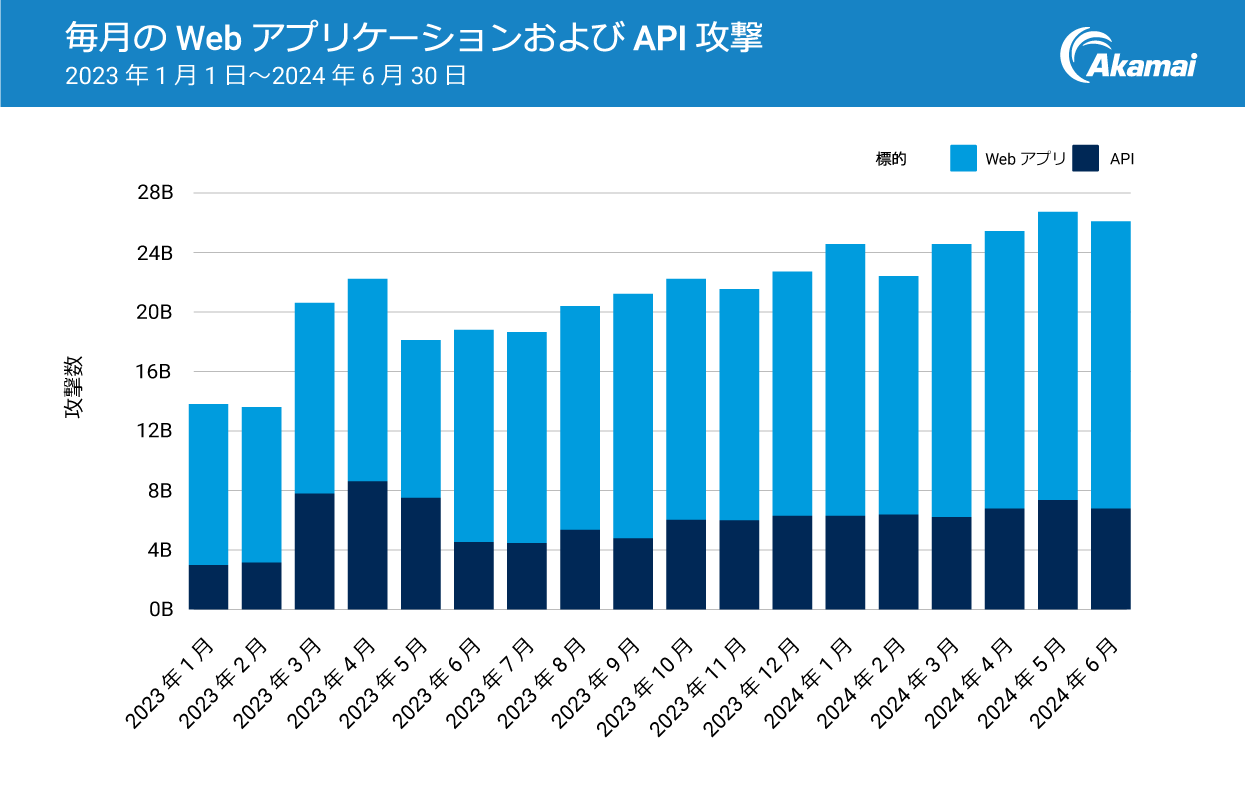

アプリケーションおよび API に対する攻撃は、2023 年第 1 四半期から 2024 年第 1 四半期にかけて 49% 増加しました。この急増は、アプリケーションと API の採用が増加し、組織のアタックサーフェスが大幅に拡大したことによるものです。

報告期間中、1,080 億件の API 攻撃が観測されました。これらの攻撃は、詐欺や悪用、多額の金銭的損失、規制当局による制裁につながる可能性があります。

DDoS 攻撃は、大量のトラフィックでシステムを埋めつくすことで、重要なレイヤー 3、4、および 7 を標的にします。これらの執拗な攻撃は、ダウンタイムや業務の中断を招く可能性があります。

API 攻撃は増加している

Web アプリケーションや API に対する攻撃 は増加傾向にあり、2023 年第 1 四半期から 2024 年第 1 四半期にかけて 49% 増加しています(図)。合計 1,080 億件の API 攻撃 が、2023 年 1 月から 2024 年 6 月にかけて記録されています。この執拗な攻撃は、攻撃者が貴重なデータへのアクセスを試みた回数が劇的に増加していることを反映しています。実際、ここ数か月で注目を集めたいくつかのデータ漏えいは、API の悪用や API の脆弱性の悪用に関連しています。

Web 攻撃の前年比 49% 増に見られるように、攻撃者は Web アプリケーションや API を標的にする傾向が高まっています

Web 攻撃の前年比 49% 増に見られるように、攻撃者は Web アプリケーションや API を標的にする傾向が高まっています

API の悪用 は特に、データやサービスへのアクセスを提供する上でこれらのアプリケーションインターフェースに依存している企業にとって、ますます大きな懸念となっています。悪用は、内部関係者による不正アクセスからデータ侵害や分散型サービス妨害(DDoS)攻撃まで、さまざまな形で行われる可能性があります。

SOTI レポートには、ローカル・ファイル・インクルージョン(LFI)、クロスサイトスクリプティング(XSS)、SQL インジェクション(SQLi)、コマンドインジェクション(CMDi)、サーバーサイド・リクエスト・フォージェリー(SSRF)攻撃など、攻撃者が好む手口の一部が詳細に記載されています。これらの手口はすべて、2023 年第 1 四半期から 2024 年第 1 四半期にかけて大幅に増加しています。

リスクの高い業界

当社の調査によると、コマース、ハイテク、ソーシャルメディアの 3 業種が最も多くの アプリケーションレイヤー DDoS 攻撃を受けており、わずか 18 か月で 11 兆件を超える攻撃が発生しています。2023 年 6 月には、地政学的なイベントに関連していると思われるレイヤー 7 の DDoS 攻撃が急増しました。

コマース組織では、レポート内の全業界の中で最も多くの Web 攻撃が発生しています。2023 年 1 月から 2024 年 6 月までの間に、コマースアセットは、発生した攻撃数が 2 番目に多いテクノロジーセクターの 2 倍以上の攻撃を受けました。これは、コマース業界が Web アプリケーションや API に大きく依存していることに加え、市場投入までのスピードが重視されるため、セキュリティ対策が不十分であることを反映しています。

Web アプリケーションとインフラの防御

このような脅威の増加に伴い、組織は 自身の業務の助けになる Web アプリケーションとその基盤となるインフラを防御するための取り組みを強化する必要があります。これは、主要な脅威である DDoS 攻撃が、レイヤー 3、4、7 などのアプリケーションをどのように標的にしているかを理解することから始まります。

レイヤー 3 およびレイヤー 4 攻撃

インフラ DDoS 攻撃は、ネットワーク(レイヤー 3)およびトランスポート(レイヤー 4)のレイヤーに集中することが多く、多くの場合、大容量を使用してネットワークを過負荷状態にします。さらに、これらのレイヤー 3 およびレイヤー 4 攻撃の件数は年間を通じて増減しており、本レポートで観測した 18 か月間では、1 か月あたり 200 件以上のばらつきがありました。

レイヤー 7 攻撃

アプリケーションレイヤー攻撃は通常レイヤー 7 を標的とするものですが、これは増加傾向にあり、実行にそれほど多くのリソースを必要としないため、攻撃者に好まれる可能性があります。また、検知されにくいため、攻撃者に別の潜在的な利点を与える可能性もあります。

DNS 攻撃

ドメイン・ネーム・システム(DNS)プロトコルに対する攻撃は、ますます一般的になっています。Akamai の調査によると、過去 18 か月間のレイヤー 3 およびレイヤー 4 DDoS 攻撃の 60% に DNS が含まれていました。

ゼロトラストによるアプリケーションの保護

Web アプリケーションと API には、 ゼロトラストのような、他の重要なデータ同様に堅牢なセキュリティアプローチが必要です。Web アプリケーションや API が見過ごされると、それらが外部に公開されたり、それらの間の内部ワークロードも同様に公開されたりする恐れがあります。

マイクロセグメンテーションのようなゼロトラストの原則の導入は、常に大掛かりで、大規模なシステムの総入れ替えを行う必要があると認識されています。しかし、ソフトウェアベースのセグメンテーションのような最新のアプローチでは、アプリケーションセキュリティははるかに軽い負担で済み、ネットワークの可視化ときめ細かなガバナンス制御が可能になります。

サイバー脅威の包囲網に対抗するための対策を講じる

Web アプリケーションと API は、今後も普及し続け、イノベーションを促進し、現代社会を定義する体験を提供していきます。潜在的な脆弱性を認識し、アプリケーションを強化するための対策を講じることが、サイバー脅威の包囲網を撃退する鍵となります。

詳細については、最新のインターネットの現状(SOTI)レポート「 包囲されるデジタル要塞:現代アプリケーションアーキテクチャを狙う脅威」をダウンロードください。