Enterprise Application Access (EAA) のAzure Active Directory (Azure AD) との連携について

Enterprise Application Access (EAA) はリモートアクセスが必要な社内アプリケーションやSaaSに対し、Identity Providerと連携し認証/認可を行う企業のゼロトラスト・セキュリティを実現するためのリモートアクセスソリューションです。今回はAzure Active Directory (Azure AD)をIdentity Providerとした連携についてご紹介させて頂きます。

■ Azure Active Directory (Azure AD)とは

Azure ADは、企業ユーザーが安全で効率よくシステムへアクセスするために利用されているシングルサインオン、多要素認証、IDライフサイクル管理機能をMicrosoft社がクラウドで提供する「Identity as a Service : IDaaS」のサービスです。

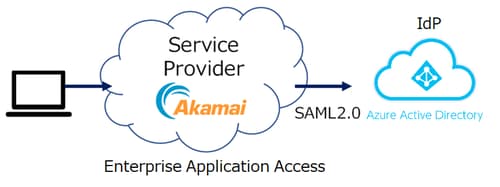

■ 構成

Azure ADはIdentity Provider(IdP)としてSAML認証での認証情報の提供を行います。

認証情報を利用するEAAをService Provider (SP)として構成します。

■ EAA側のIdP設定1

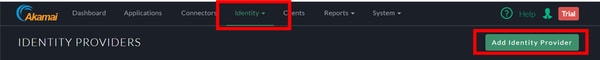

1. EAAへ管理者権限で管理コンソール(Akamai Control Center)のアクセスを行います。

2. Identify > Identify Providersをクリックし、Add Identify Providerをクリックします。

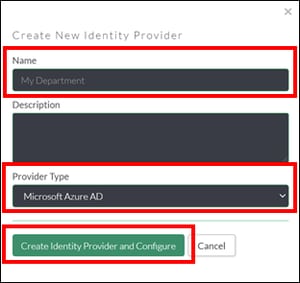

3. Create New Identify Provider画面で任意のNameを入力、Provider Typeに

Microsoft Azure ADを選択、Create New Identify Provider and Configureをクリックします。

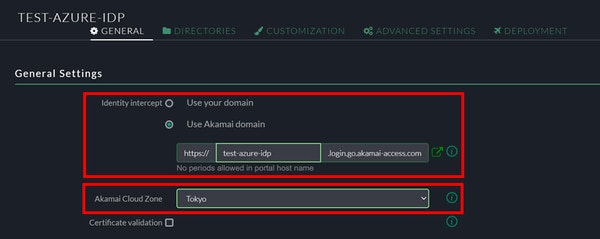

4. General Settings からIdentity interceptを設定します。ここではAkamai Domainを利用します。

Akamai Cloud Zoneを選択します。

Identity Interceptは後で利用しますので、メモ等しておきます。

(ここではhttps://test-azure-idp.login.go.akamai-access.com)

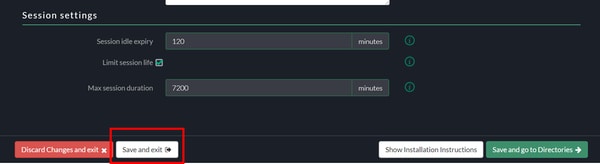

5. Session settingsは必要に応じて設定し、Save and exitをクリックします。ここではまだ

Deployは行わないでください。

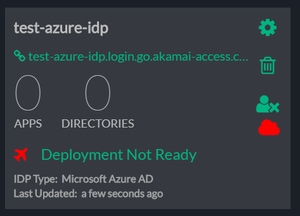

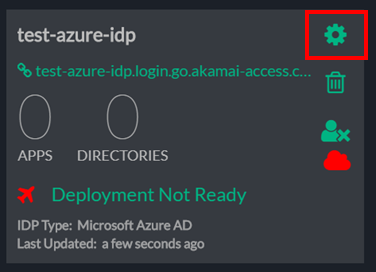

6. ここでは、IdP Type: Microsoft Azure ADが定義されたIdPタイルが作成されます。

続きのIdP設定、アプリケーションの関連づけはAzure AD設定後に行います。

■ Azure ADの管理設定

1. Azure ADへ管理者権限で管理コンソールのアクセスを行います。

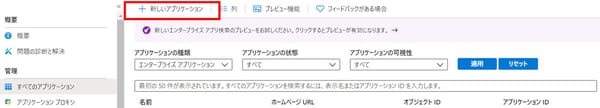

「エンタープライズアプリケーション」をクリックします。

2. 「新しいアプリケーション」をクリックして、新しいアプリケーションを追加します。

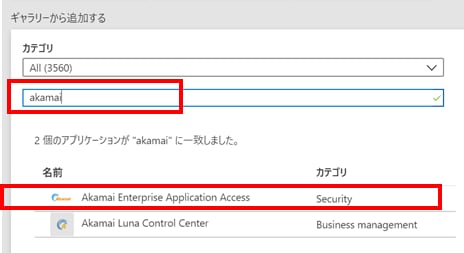

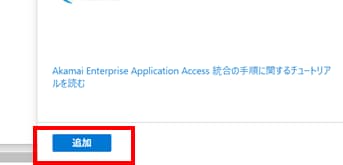

3. 「ギャラリーから追加する」にて検索ボックスに「akamai」と入力し、検索結果から

「Akamai Enterprise Application Access」を選択し、「追加」をクリックします。

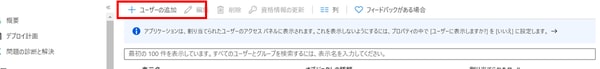

4. 「ユーザーとグループの割り当て」をクリックします。

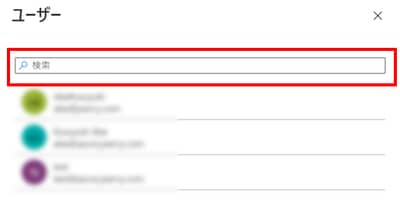

5. 「ユーザーの追加」をクリックし、メンバーまたはグループの一部の文字を検索バーに

入力し、ユーザーまたはグループを選択し、割り当てます。

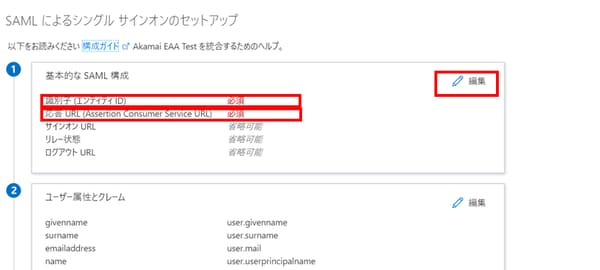

6. 「シングルサインオンの設定」をクリックし、続けてシングルサインオン方式の選択として

「SAML」を選択します。

7. 「識別子(エンティティID)」及び、「応答URL(Assertion Consumer Service URL)」を

"EAA側のIdP設定1-4"で取得したIdentity Interceptの値を用いて、編集ボタンから設定します。

設定後、保存をクリックします。

識別子: https://IDP-Name.login.go.akamai-access.com/saml/sp/response

応答URL: https://IDP-Name.login.go.akamai-access.com/saml/sp/response

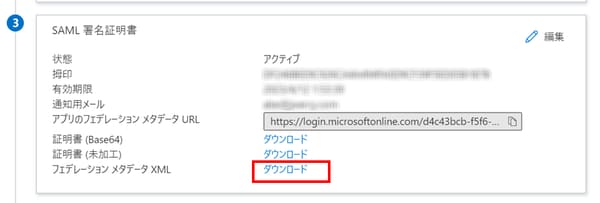

8. フェデレーションメタデータXMLをダウンロードします。

後程EAAでIdPを構成するために必要となります。

9. Azure ADのグループ機能を用いて、アプリケーション制御を行う場合は、

「ユーザー属性とクレーム」にて「Group」を追加します。

■ EAA側のIdP設定2

1. IdPのタイルより、Configureボタンにて設定画面を表示します。

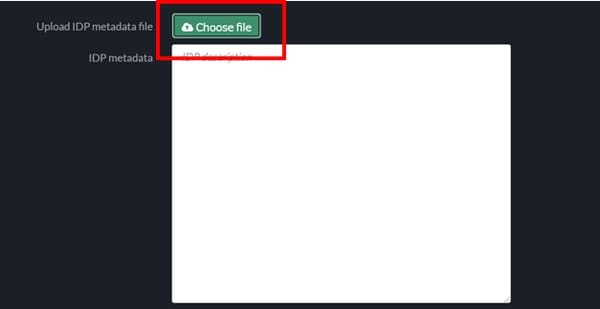

2. 「Upload IDP metadata file」の「Choose file」から"Azure ADの管理設定7"にて取得したメタデータをアップロードします。

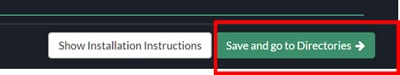

設定完了後、「Save and go to Directories」にて次に進みます。

3. DirectoriesはローカルのADなどと連携する場合に必要に応じて設定します。

連携する事でApplicationの認可コントロールをローカルのADと連携して実施します。

本資料ではAzure AD側のDirectoryを利用するので、Directoriesの設定はSkipします。

Azure AD側のDirectory Groupで認可コントロールをする場合はApplication設定側のACLで設定します。

Save and go to Customizationをクリックします。

4. Customizationは必要に応じて設定し、Save and go to Advanced Settingsをクリックします。

5. Advanced Settingsは必要に応じて設定し、Save and go to Deployment をクリックします。

※認可コントロールをローカルADと連携して実施する場合はEnable authorizationを有効にします。

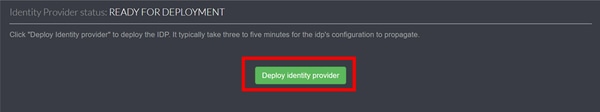

6. Deployment では Deploy Identify Providerをクリックして、EAAへ展開します。

■ EAA側のApplication設定

1. EAA Application設定のAuthenticationにて展開したAzure AD IdPを選択し、Deployして

EAAへ展開します。

※ 社内に展開するEAA Enterprise Connectorなどのセットアップは別途必要です。

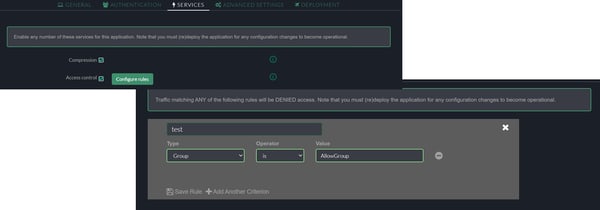

2. Azure ADのGroupを用いてアプリケーション制御を行う場合は、ApplicationのACLにてGroup向けに

ACLを定義します。この場合は許可されていないアプリケーションにアクセスするとAccess Deniedとなります。

※Azure ADのGroupを用いてアプリケーション制御を行う場合はAzureAD上のRoleを SAML Responseで送信する設定が必要です。詳細は下記をご参照ください。

https://docs.microsoft.com/ja-jp/azure/active-directory/develop/active-directory-enterprise-app-role-management#update-an-existing-role

Identity Provider(IdP)がAzureADとなり、設定したApplicationへ接続要求を行うとAzure ADの

認証画面へ遷移しますので、ユーザー名、パスワードを入力し、認証を行います。

いかがでしたでしょうか。

その他、oktaなどIdentity as a ServiceへSAML2.0等で連携が可能です。

是非、この機会にゼロトラストベースのリモートアクセスソシューションをご検討してみてはいかがでしょうか。

■ Enterprise Application Access (EAA) に関するその他ブログ記事も併せてご参照ください。

「進め/止まれ」:セキュリティ信号を使って、安全な適応型アクセス制御

EAA Client ConnectorのTunnel接続によるVPN置き換えの実現

Enterprise Application Access (EAA) のレポート機能について