Enterprise Application Access (EAA) のokta連携について

Enterprise Application Access (EAA) はリモートアクセスが必要な社内アプリケーションやSaaSに対し、Identity Providerと連携し認証/認可を行う企業のゼロトラスト・セキュリティを実現するためのリモートアクセスソリューションです。今回はoktaをIdentity Providerとした連携についてご紹介させて頂きます。

■ oktaとは

oktaは、企業ユーザーが安全で効率よくシステムへアクセスするために利用されているシングルサインオン、多要素認証、IDライフサイクル管理機能をクラウドで提供する「Identity as a Service : IDaaS」のサービス事業者です。

■ 構成

oktaはIdentity Provider (IdP) として、SAML認証での認証情報の提供を行います。

ここでは、認証情報を利用するEAAをService Provider (SP) として構成します。

■ okta側の設定

1. oktaへ管理者権限で管理コンソールのアクセスを行います。

2. Applicationをクリックし、Add Applicationをクリックします。

3. Search ボックスで「Akamai」を入力して検索、Enterprise Application Accessを選択します。

4. Addをクリックします。

5. General SettingsからBase URLを入力してNextをクリックします。

6. Sign OnからSAML2.0を選択し、Group属性のフィルターを設定にRegexルール「.*」を登録します。

7. metadata をダウンロードします。ダウンロードしたファイルはEAA側のIdp設定で利用します。

8. AssignmentsからEAAで利用するユーザー及びグループをAssignします。

■ EAA側のIdP設定

1. EAAへ管理者権限で管理コンソール (Akamai Control Center) のアクセスを行います。

2. Identify > Identify Providersをクリックし、Add Identify Providerをクリックします。

3. Create New Identify Provider画面で任意でNameを入力、Provider TypeはOktaを選択、Create New Identify Provider and Configureをクリックします。

4. General Settings からIdentity interceptを設定します。ここではAkamai Domainを利用します。

5. Authentication configurationからURL、Logout URLを入力し、Upload IDP metadata fileにて、okta側でエクスポートしたmetadata をインポートします。

Sign SAML request、Encrypted SAML responseは必要に応じて設定します。

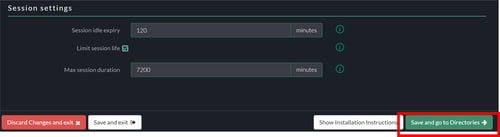

6. Session settingsは必要に応じて設定し、Save and go to Directoriesをクリックします。

7. DirectoriesはApplicationの認可コントロールをローカルADと連携する場合に設定します。

ここでは、okta側のDirectoryを利用するので、Directoriesの設定はSkipし、Save and go to Customizationをクリックします。

※okta側のDirectory Groupで認可コントロールをする場合はApplication設定側のACLで設定します。

8. Customizationは必要に応じて設定し、Save and go to Advanced Settingsをクリックします。

9. Advanced Settingsは必要に応じて設定し、Save and go to Deployment をクリックします。

10. Deployment では Deploy Identify Providerをクリックして、EAAへ展開します。

■ EAA側のApplication設定

Application設定のAuthenticationにて展開したokta Idpを選択し、Deploy してEAAへ展開します。

※社内に展開するEAA Enterprise Connectorなどのセットアップは別途必要です。

Identity Provider (IdP) がoktaとなり、設定したApplication、もしくはEAAアプリケーションポータルへ接続要求を行うとoktaの認証画面へ遷移しますので、ユーザー名、パスワードを入力し、認証を行います。

いかがでしたでしょうか。

この他、Microsoft Azure Active Directoryや、その他のIdentity as a Service ともSAML2.0等で連携が可能です。

是非、この機会にゼロトラストベースのリモートアクセスソシューションをご検討してみてはいかがでしょうか。

■ Enterprise Application Access (EAA) に関するその他ブログ記事も併せてご参照ください。

リモートアクセスの変革 - Enterprise Application Access

「進め/止まれ」:セキュリティ信号を使って、安全な適応型アクセス制御

EAA Client ConnectorのTunnel接続によるVPN置き換えの実現