DDoS 脅迫の調査

※ このBlog 記事は2020.10.16に執筆されたTom Emmonsの記事の翻訳です。

分散型サービス妨害(DDoS)攻撃の状況に関して言えば、2020 年は 8 月の初頭までほとんど目立った動きはありませんでした。初夏に見られた Gbps や Mpps 単位での大規模な攻撃の記録的なピークの勢いは衰え、その後は興味を引くような攻撃はそれほど多く見られませんでした。

その動きに突然変化が見られるようになったのは、8 月の初めで、多くの業界の企業を標的にした、金銭を要求するメールとそれに関連する攻撃が次々に現れました。それらの攻撃は、「Fancy Bear」や「Armada Collective」などと称する、よく知られた集団によるものでした。中でも最大規模の攻撃は、200 Gbps を超えるトラフィックを送信しました。

Akamai セキュリティインテリジェンス調査チーム(SIRT)は、2020 年 8 月 17 日の攻撃についての最初の調査結果に関するアドバイザリを発表しました。その後、FBI による 8 月 28 日のアドバイザリ速報で脅威の詳細が明らかになりました。この脅威には、依然として活発な動きが見られます。本日の投稿は、このアクティビティに関する Akamai の内部調査に注目し、追加情報を記載しています。

攻撃の始まり

金銭を要求するランサム DoS(RDoS)攻撃は、Akamai やお客様にとって目新しいものではありません。この問題と攻撃元の集団については、これまでもその存在が確認できる限り、継続して取り組んできました。この手の脅威は、「Cozy Bear」と名乗る集団が同じような攻撃を実行した 2019 年 11 月以降、比較的少なめでした。脅迫DDoS 攻撃の勢いには、明らかに盛衰が見られますが、現在の攻撃は業界および企業の本社所在地の両方において、標的が分散化しています。

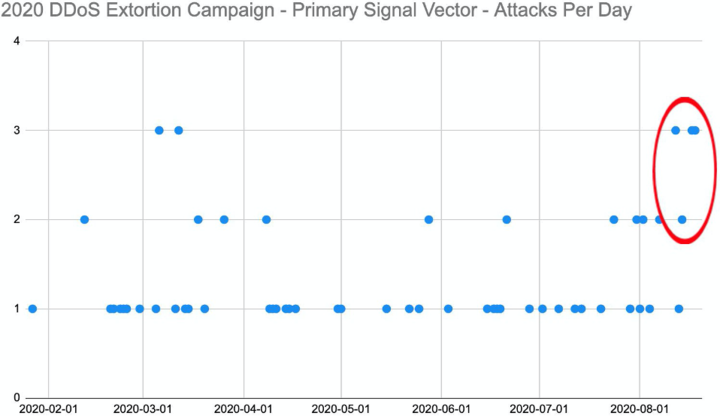

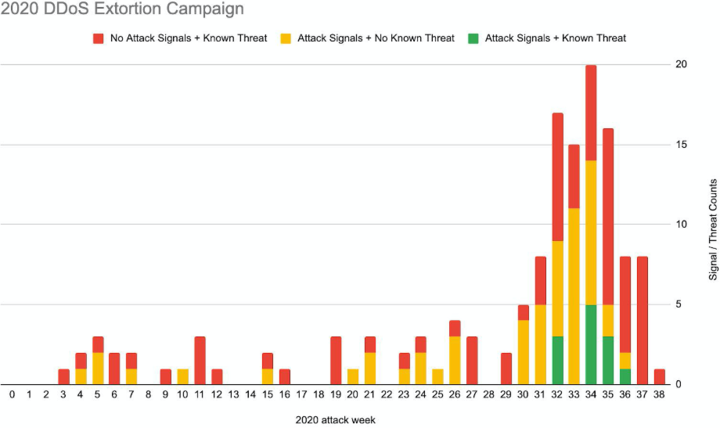

現在の一連の攻撃に関連する指標(戦術・技術・手順(TTP))には、DNS フラッド、WS-Discovery(WSD)フラッド、GRE プロトコルフラッド、SYN フラッド、Apple Remote Management Services(ARMS)と呼ばれるベクトルが含まれます。このようなベクトルの使用に見られた増加は、図 1 に示されているように珍しいことでしたが、それ自体は、新手の攻撃が発生しつつある兆候を示すものとしては、きわめて弱いものでした。

図 1:裏付けとなる指標がない場合、珍しいベクトルの増加は脅迫 DDoS 攻撃を示すには不十分でした

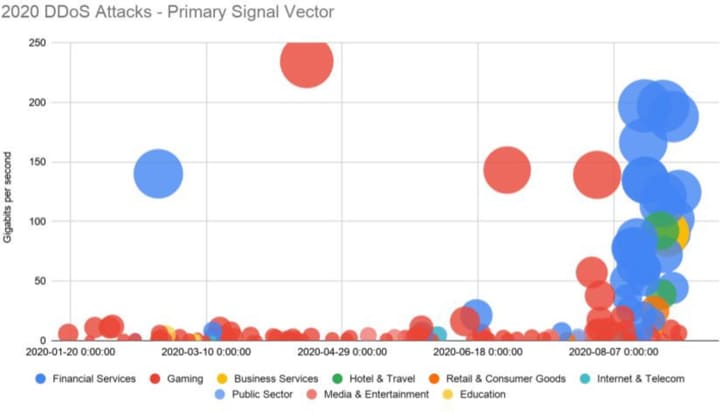

事態が明確になったのは、さらなる調査によって、特定の珍しいベクトルを含む攻撃の傾向が明らかになってからでした。これらの攻撃は、数週間前の同じような攻撃と比べて、1 秒あたりのビット数(BPS)と 1 秒あたりのパケット数(PPS)の両方の値が大きいという点で異常でした。また、図 2 で示されているように、攻撃を業界別に分類したところ、状況はさらに明確になりました。8 月になるまで、前兆となるベクトルは、主にゲーム業界を標的としたものでした。それが 8 月に入ると、攻撃は突然、金融機関へと移り、サイクルの後半では別の複数の業界へと移行し始めました。

図 2:それぞれの円の大きさは、攻撃の規模を 1 秒あたりのパケット数(単位:100 万)で示したものです

一般的な手法として、攻撃に使用されたベクトルに基づいて、ボットやその他の DDoS ツールを特定することができます。しかし、これらの一連の攻撃に使用されたベクトルに新しいものはありませんでした。トラフィックのほとんどは、トラフィックを増幅させるリフレクターによって生成されましたが、攻撃者による直接的な不正アクセスではありませんでした。

初期の攻撃

一般的なプロトコルのセットがトラフィックの増幅手段として DDoS キャンペーンで使用されていること自体は、犯罪者が新しいツールや設定を使用していることを示しているに過ぎず、これだけでは脅迫キャンペーンの存在を示す証拠にはなりません。にもかかわらず、脅迫キャンペーンが疑われたのは、そのような噂があったためです。そして、その後、脅迫メールの存在が明らかになったためです。メールは、DDoS 攻撃で標的を脅迫する 2 つの集団が送ったものでした。

Fancy Bear または Armada Collective と称する犯罪組織から送られたとする標的型メールを複数の組織が受け取りました。この 2 つの名前は、以前の脅迫キャンペーンで広く使用されており、Akamai では同じ攻撃者によるものなのか、あるいはこれらの名前をかたる新たな組織によるものなのかを特定できませんでした。

このキャンペーンに関連した攻撃を特定するうえで困難を極めたのは、すべての攻撃が標的全体で同じベクトルのセットを必ずしも使用していないということでした。複数の組織が脅迫メールを受け取ったことを公にし始めたことで、特定に使用する新たな指標セットが生まれました。

脅迫 DDoS キャンペーンの多くは、脅迫メールから始まっていましたが、そこから発展することはありませんでした。むしろ、このキャンペーンでは、犯罪者が標的に対して自らの攻撃能力を実証するための「サンプル」攻撃が頻繁に実行されました。Akamai では、脅迫キャンペーンに関連した攻撃の一部しか確認しておらず、標的のすべてが攻撃者からのメールを受信したことを積極的に認めているわけでもありません。そのため、脅迫メールの多くは、攻撃者が全力を尽くしたにもかかわらず、スパムフィルターに捕まるか、ごみ箱に入れられていると想定されます。

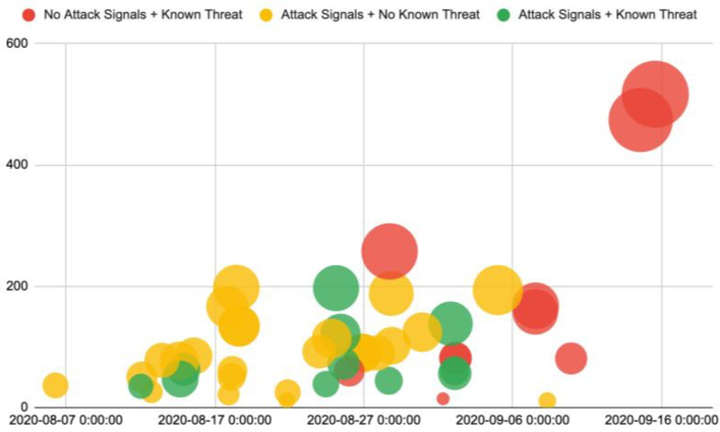

組織が脅迫メールを受け取ったことを認めている場合など、既知の脅威と他の指標を関連付けることで、脅迫DDoS キャンペーンの一部として実行された他の攻撃について、根拠のある推論を展開することができました。これらの指標は、フォールス・ポジティブ(誤検知)率を減らすために調整する必要があり、実験の結果、10 Gbps を超える規模の攻撃が 10 分以上続くことがニーズに最適なしきい値であると判断されました。

図 3:その後の攻撃では、検知を回避するために、使用するプロトコルの一部が変更されました

攻撃は続く

この脅迫 DDoS キャンペーンは、まだ終わっていません。優秀なポーカープレイヤーが対戦相手を混乱させるために自分のスタイルを変えるのと同じように、このキャンペーンの背後にいる犯罪者も、犯罪者を追跡しようとしている法的機関と防御側を混乱させるために攻撃スタイルを変えて攻撃を進化させています。犯罪者の活動は、今後、鳴りをひそめるかもしれませんが、これまでの経緯から予測すると、すぐにまた戻ってくることは間違いありません。

これらの攻撃に独自性はないため、特定のキャンペーンの一部として明確に断定することは困難です。また、「本物の」Fancy Bear や Armada Collective 組織とは直接関係なく、脅迫を仕掛けるテキストとスタイルを真似る模倣犯も複数存在するため、特定の攻撃とキャンペーンを結び付けるのはさらに困難です。

図 4:同じような攻撃やメールは 8 月以前にも見られましたが、結果を集計すると、

これらの攻撃が急増していることは一目瞭然です

結論

これらの攻撃の 90% 以上は、自動化された制御とルールで防御できます。攻撃自体は目新しいものではなく、既知のベクトルを利用しているだけのものです。そのため、適切な防御対策を講じて、環境に相応しい設定をしている組織であれば、攻撃の多くをただのこけおどしとして扱うことができます。ただ残念なことに、適切な防御対策を講じていないか、さまざまな理由から有効な措置が導入されていない組織も数多く存在します。複数の組織では、このキャンペーン中、攻撃から自らを保護するための緊急対策を講じる必要がありました。

これらの攻撃のうち、最大規模のものは 200 Gbps を超え、専用のソリューションや Akamai のようなパートナー組織との連携がなければ攻撃に対抗することは難しいでしょう。このような攻撃は、その性質上、世界規模を対象に行われます。組織の本社の所在地がどこであろうと、脅迫メールを受け取った場合は、その地域の法的機関に連絡してください。法的機関で対処する件数が増えれば増えるほど、犯罪行為を阻止できる可能性が高くなります。