Akamai が 24 時間に及ぶ DDoS 攻撃で 419 TB の悪性のトラフィックをブロック

エグゼクティブサマリー

2024 年 7 月 15 日、Akamai は、イスラエルの大手金融サービス会社に対する分散型サービス妨害(DDoS)サイバー攻撃で観測史上最大の攻撃の 1 つを阻止しました。

非常に高度で大規模な攻撃は、ほぼ 24 時間続きました。

攻撃者は通常よりも大規模なリソースを投入し、今後の攻撃に深刻なリスクがあることを示しています。

他のイスラエルの金融機関も同じ日にシステムの停止やダウンタイムに見舞われたと報告されています。これも、同じタイプの攻撃や、同じ攻撃者によるものである可能性があります。

攻撃の概要

2024 年 7 月 15 日(月)UTC 午前 8 時 5 分(イスラエルの現地時間 10 時 5 分)より、ボリューム型 DDoS キャンペーンが発生し始めました。これには、 UDP フラッド、UDP フラグメンテーション、DNS リフレクション、PSH+ACK など、さまざまな攻撃ベクトルが含まれていました。急速に拡大しつつあるトレンドと一致して、この DDoS 攻撃 は、グローバルに分散したボットネットから発生しました。

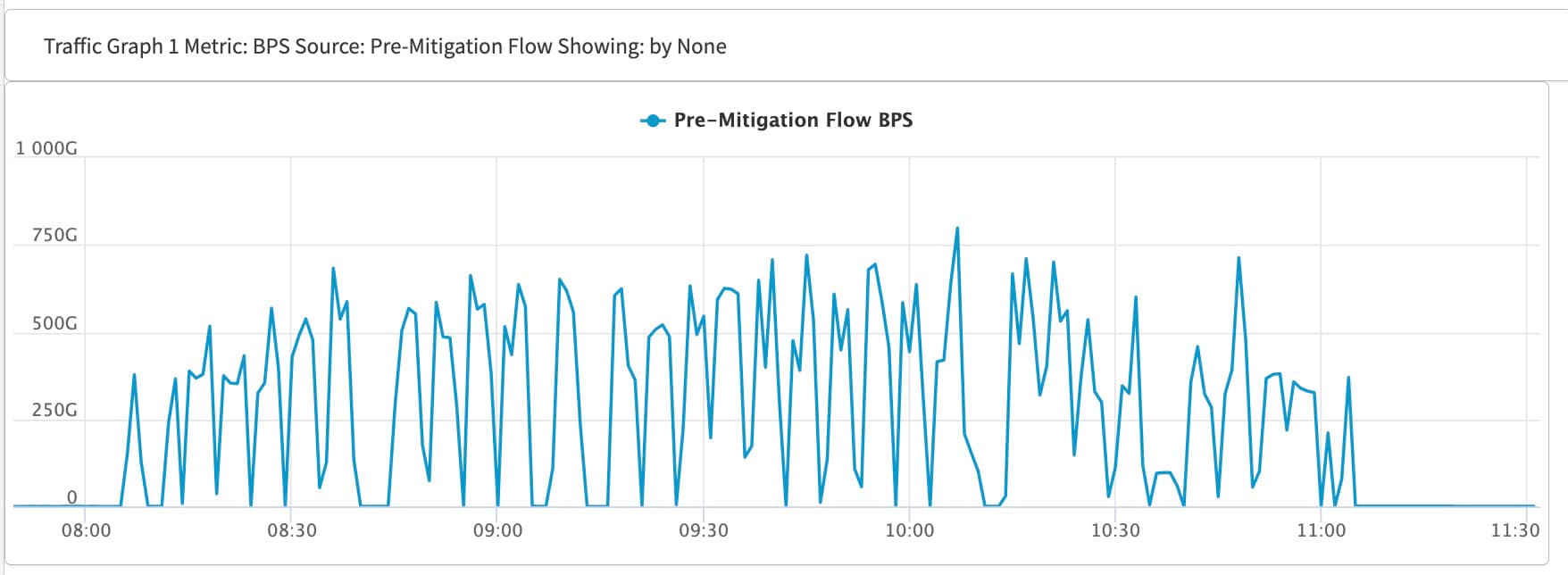

攻撃トラフィックのピークレベルという点では、より大規模な攻撃も見受けられますが、Akamai のお客様に対するこの攻撃も、300~798 ギガビット/秒(Gbps)という非常に大きな規模でした。過去最大規模の DDoS 攻撃で Akamai Prolexicという Akamai の DDoS ネットワーク・セキュリティ・プラットフォームが記録したのは 1.44 Tbps であり、今回の攻撃はこのピークレベルを下回ってはいるものの、明らかに強力なものでした。実際、Akamai Prolexic によって緩和された DDoS ピークトラフィックとしては過去 6 番目の大きさです。

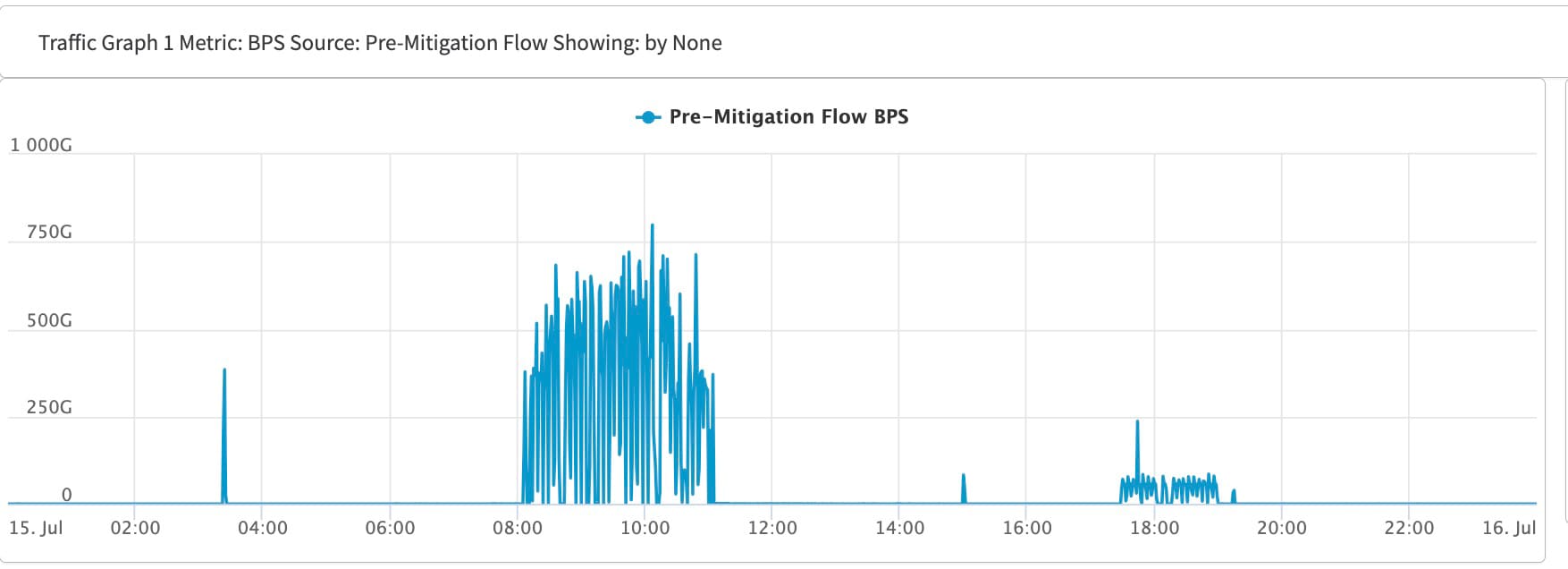

さらに重要なのは、特定の目標に狙いを定めて ほぼ丸一日にわたって続いた攻撃であったことです。最初の小規模なプロービング攻撃の後、激しい攻撃が 3 時間続き、その間 Prolexic によって緩和された攻撃トラフィックの合計量は、総量でなんと 389 テラバイトに達しました。約 24 時間に及ぶ攻撃期間全体で、Akamai Prolexic は約 419 テラバイトのトラフィックをブロックしました(図 1)。

ほとんどのタイプの DDoS 攻撃は持続時間が短く、多くの場合たった数分間です。それには少なくとも 3 つの理由があります。第 1 に、短時間の攻撃であっても成功すれば、長時間にわたってシステムをダウンさせ、企業の業務を中断させることで大きな損害を引き起こすことができるということが挙げられます。第 2 に、攻撃が短時間であるため、被害者の防御システムやセキュリティエンジニアが分析し、対応することが困難であるということです。最後に、短時間の攻撃であれば、攻撃者にとって、意味のある攻撃に必要な膨大な計算リソースを結集することがはるかに容易かつ安価です。しかし、今回の DDoS 攻撃では、3 時間にわたって激しい攻撃が行われました(図 2)。

攻撃リソースは通常、マルウェアに感染したコンピューターの大規模なボットネットから取得されます。攻撃者はこのコンピューターをリモートで制御したり、意図的に選択した被害者に対する協調的な活動を悪用したりすることができます。システムや企業が偶然攻撃を受ける他の多くのサイバー攻撃キャンペーンとは異なり、DDoS 攻撃者は誰を攻撃するか意識的に決定します。

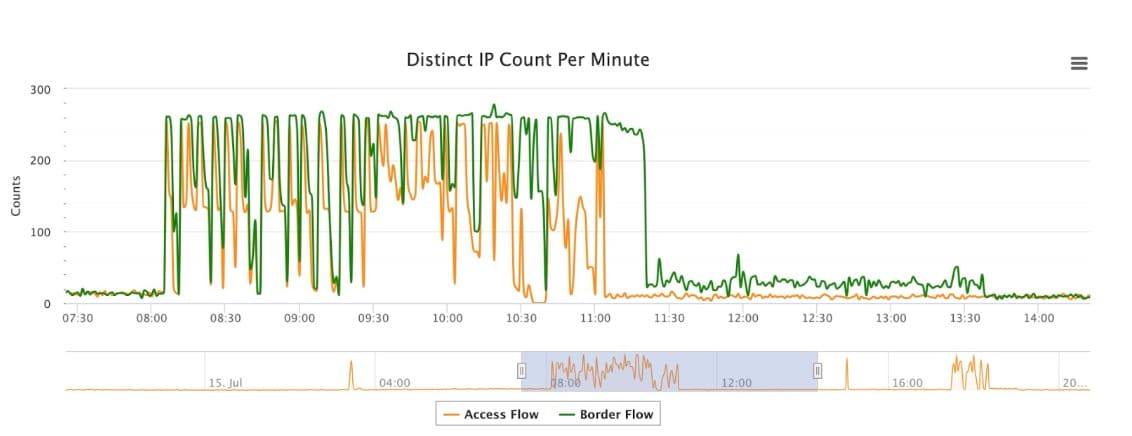

この点では、7 月 15 日の攻撃も例外ではありませんでした。この攻撃は、グローバルに分散したボットネットから発生し、同時に 278 を超える宛先 IP アドレスを標的としたもので、それがレイヤ 3、レイヤ 4 に及ぶ DDoS 攻撃(水平攻撃)でした(図 3)。この攻撃は、ある特定の国の複数の金融機関に対する、意図的かつ組織的な攻撃の一環であったようです。

しかし、この攻撃は、 合計持続時間という点では非常に例外的でした。このような激しい大量のマルチベクトル DDoS 攻撃が 1 日中持続することはめったにありません。これは相当なリソースを必要とし、非常に高度な攻撃者が存在することを示しています。

深刻な新しい DDoS 脅威

このケースの攻撃者は、DDoS という「攻撃力」という点でも、攻撃に使用したマシンの制御に費やす時間という点でも、かなりのリソースを自由に使えたことは間違いありません。これは、同じ攻撃者が同じ時間帯に他にも複数の攻撃に関与していた可能性があることから、なおさら際立っています。

この攻撃者とその大規模な DDoS 能力は、非常に重要な脅威であると考えなければなりません。なぜなら、他のターゲットに対して同様の強力な(あるいはさらに強力な)攻撃を仕掛けたり、最近の被害者を再び攻撃したりする能力があり、その意思を持っていると考えなければならないからです。イスラエルで観測された攻撃は、一部のサイバーセキュリティベンダーと DDoS 防御ソリューションの防御能力を試すものであり、またそれを上回るものでした。攻撃者は今、誰が脆弱であるかについて、より良く理解しているのかもしれません。

DDoS 攻撃を受けたイスラエル

Akamai の社内 DDoS 脅威インテリジェンスによると、2024 年ほど、多くの DDoS 攻撃がイスラエルの企業や機関を襲ったことはありません。そして 2024 年はまだ終わっていません。このブログ記事で言及されている金融サービスのお客様は、イスラエルとハマスの紛争が勃発した 2023 年第 4 四半期以降、繰り返し DDoS 攻撃の標的となっています。

過去 90 日間にわたり、このお客様は 27 件の大規模な DDoS 攻撃の標的になっており、そのたびに緩和しているのが、 Akamai Prolexicです。7 月 15 日に観測記録を更新する DDoS 攻撃が行われる前は、このお客様に対する最大の攻撃は 330 Gbps でした。

攻撃のリスクが最も高いのは誰か

イスラエルの金融機関に対して見られた DDoS 攻撃は、現在進行中の地域政治紛争との関連を示唆していますが、この攻撃者がボットネットを再び有効にして、新たな攻撃を開始することを決定した場合、誰が新たな被害者として選ばれる可能性が高いかを予測する方法はありません。

攻撃者は 7 月 15 日に展開したのと同じリソースをまだ持っており、おそらくそれ以降ボットネットを拡張し、攻撃効率を進化させていると考えるべきです。

DDoS 攻撃はグローバルなインターネットを使用しているため、この攻撃者は世界中のどこの企業や組織に対しても非常に強力な攻撃を仕掛けることができると考える必要があります。この攻撃の背後にある正確な動機が何であれ、脅威アクターは、中東以外の地域や金融業界以外の業種の標的を選ぶ可能性は十分にあります。

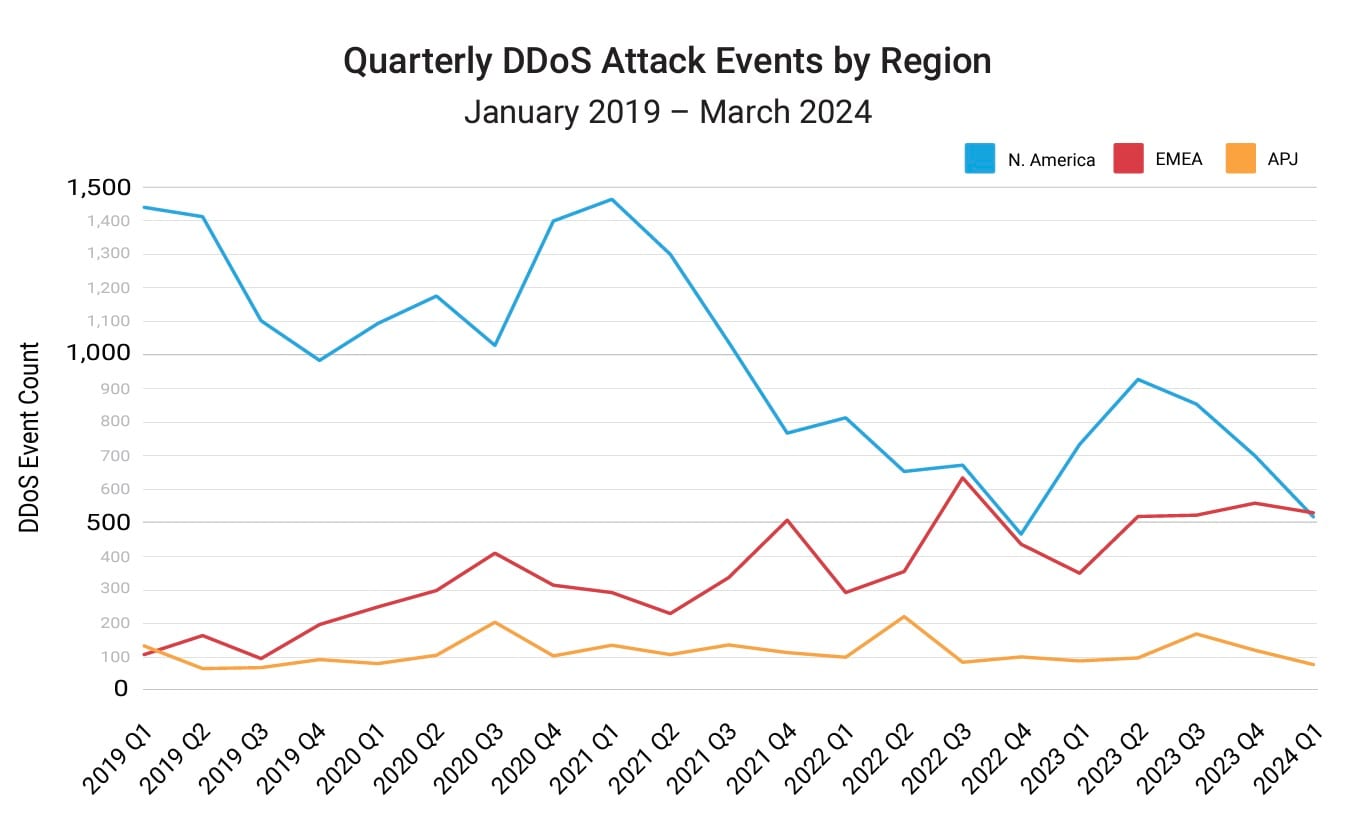

レポート「 脅威との戦い:EMEA で激化する DDoS 攻撃」の中で、Akamai の研究者は、EMEA における DDoS 攻撃イベントの数が 2019 年に入ってから増加し、ピークが高くなっていることを観測しています。研究者たちは地域別の DDoS データを分析し、EMEA の DDoS 攻撃イベント数が、全体をリードする北米を含む他のどの地域の数値よりも着実に増加していることを確認しています(図 4)。

攻撃によって深刻な影響を受けるリスクが最も高いのは誰か

技術的な観点から、特定の機器ベースのオンプレミス DDoS 防御システムのみを使用し、 クラウドバックアップの能力を持たない 組織は、7 月 15 日に観測されたタイプの攻撃に耐えられないリスクが高いと考えられます。これらのソリューションでは、正当なネットワークトラフィックは通過させながら処理できる攻撃量には限界があります。

同様に、ホスティング/サービスプロバイダーの DDoS 防御メカニズムだけに依存している組織は、このような攻撃によって深刻な影響を受ける可能性が高くなります。マルチテナント環境で DDoS 防御リソースを共有するという概念は、多くの場合、個々のお客様に専用の防御容量を十分に確保できないことを意味します。

リスクを最小限に抑える方法

Akamai では、世界中の企業や組織に対し、DDoS セキュリティ態勢を見直し、7 月 15 日の攻撃と同様の攻撃に耐えられるよう、防御システムを強化するようアドバイスしています。

実際に、7 月 15 日の攻撃に耐え抜いた Akamai のあるお客様は、自社の DDoS 防御を評価し直し、以前のソリューションの大規模攻撃への対応能力を懸念して Akamai の Prolexic プラットフォームへの移行を決断されていました。この先見の明が功を奏し、同社はこの攻撃の波が押し寄せた際にもダウンタイムが発生しなかった唯一の大手金融機関のひとつとなりました。

リスクに対処するために Akamai が推奨する 6 つのステップ

既存の DDoS 緩和サービスを含むリスク評価を行う。DDoS 防御プロバイダーと協力して、包括的かつ積極的なリスク評価を実施します。特に、本ブログで説明されているような非常に強力で持続的攻撃について、また、既存の防御策が十分かどうかについて評価します。

重要なサブネットと IP 空間を再度確認する。緩和対策が適切に実施されていることを確認してください。

DDoS セキュリティ制御を防御の第一層である「Always-on」の緩和対策に に展開することで、緊急インテグレーションシナリオを回避し、インシデント対応者の負担を軽減します。

エッジベースのネットワーク・クラウド・ファイアウォールを介してセキュリティ対策を強化する。 それは基本的な DDoS 防御に留まりません。ネットワークのエッジに設置されたファイアウォールは、既存のファイアウォールの前段に(既存のファイアウォールに加えて)設置するもので、強力かつ展開が容易で使いやすいツールです。ネットワークやネットワーク内の特定のターゲットに到達させたくないトラフィックを迅速かつ集中的に、そしてグローバルにブロックすることができます。 Akamai Prolexic は、DDoS 防御機能の一部としてネットワーク・クラウド・ファイアウォールを提供しています。これは、Akamai が主要な防御機能と考えるものです。

DNS に特化した DDoS 攻撃から DNS インフラを保護する。堅牢な権威 DNS ソリューションが導入されていることを確認します。たとえば、 Akamai Edge DNS(プライマリモードまたはセカンダリモードのいずれか)が該当します。オンプレミスまたはハイブリッド DNS インフラを使用している場合は、 Akamai Shield NS53のような DNS プロキシソリューションを使用します。このソリューションは、動的なセキュリティ制御を実装して、ネットワークを DNS リソース枯渇(NXDOMAIN)フラッド攻撃から保護できます。

インシデント対応計画と危機対応チームを開発する。DDoS 攻撃が発生した場合にとるべき手順をまとめた包括的なインシデント対応計画をプロアクティブに作成します。計画には、役割と責任、コミュニケーションチャネル、事前定義された緩和戦略を含める必要があります。ランブックと緊急連絡先が最新の状態であることを確認してください。

もし 現在攻撃を受けている場合 、または Akamai のサポートにより セキュリティを将来に備えたい場合は、こちらまでご連絡ください。