パケット/秒ベースで史上最大規模の DDoS 攻撃を Akamai が緩和

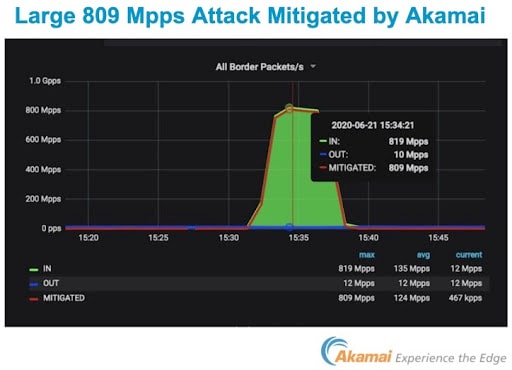

2020 年 6 月 21 日、Akamai は、Akamai プラットフォームでの観測史上最大のパケット/秒(PPS)を記録した分散型サービス妨害 (DDoS)攻撃 を緩和しました。この攻撃は欧州の大手銀行を標的としたもので、生成されたパケット数は 1 秒あたり 8 億 900 万に上ります。

これは、PPS で測った規模としては業界最高と考えられ、Akamai プラットフォームで これまで観察された最大記録の 2 倍をゆうに超える規模 です。 しかも、このわずか 1 週間前に Akamai は別の大規模 DDoS 攻撃について発表したばかりでした。2020 年に入ってからの DDoS 状況を全体的に見ると、大規模で巧妙な DDoS 攻撃ベクトルが今も衰えていないことがわかります。あとで詳しく述べますが、これはさまざまな業種の企業にとって大きな懸念事項となっています。

新たな攻撃手法

DDoS 攻撃はほぼ常にボリューム型であることを特徴とし、通常は 1 秒あたりのビット数(bps)で計測されます。このタイプの DDoS 攻撃の目的は、対応できる設計容量を超えるトラフィックを送信することで、標的となるサイトから見てインバウンドのインターネットパイプラインを過負荷状態にすることです。一方、PPS にフォーカスした攻撃の多くは、標的のデータセンターまたはクラウド環境内にあるネットワーク機器やアプリケーションを過負荷にすることを目的としています。どちらもボリューム型ですが、PPS 攻撃は、回線の容量ではなく、機器のリソースを疲弊させます。このタイプは bps 型の攻撃ほど発生頻度は高くありません。

DDoS 攻撃のタイプをわかりやすく比較するため、食料品店のレジに例えて考えてみます。bps で計測され、大きな帯域幅を消費する攻撃は、1,000 人の買い物客がそれぞれカートをいっぱいにしてレジに並ぶようなものです。一方、PPS ベースの攻撃は、100 万人の客がそれぞれガムを 1 パック買うといった感じです。どちらのケースも、最終的にはサービスまたはネットワークがトラフィックに対応できなくなります。

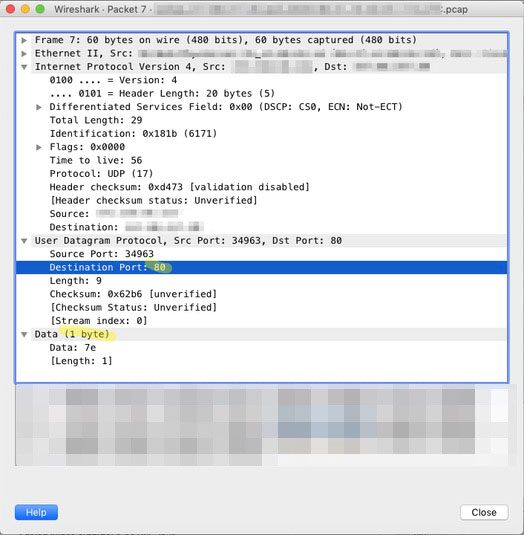

今回の攻撃は明らかに、PPS の負荷を高めて DDoS 緩和 システムを疲弊させるという目的で最適化されていました。下のパケットキャプチャーからわかるとおり、送信されたパケットのペイロードはわずか 1 バイト(IPv4 ヘッダーを含めたパケットの合計サイズは 29 バイト)で、このようなパケットが数十億も一斉に出現していました。

ソース IP 数の拡大

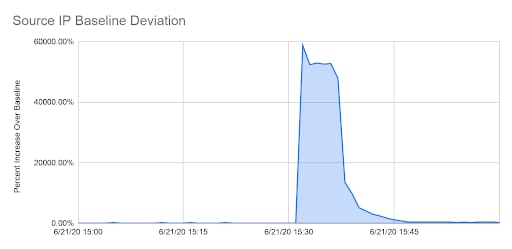

今回送信されたパケットは、ソース IP アドレスの数が大幅に増加したという点が特徴でした。

このお客様を宛先とするトラフィックのソース IP 数は今回の攻撃中に大幅に増加しました。これは、非常に分散度が高いことを示しています。このお客様を宛先とするトラフィックに利用された 1 分あたりのソース IP 数は、通常の 600 倍以上でした。

IP アドレスの数が増えただけでなく、この攻撃では、ほとんどのトラフィックが 2020 年になるまで攻撃で記録されたことのない IP から送信されています。つまり新しい ボットネットによるものと考えられます。Akamai は、DDoS 攻撃に使われた数十万のソース IP を追跡していますが、そのうち数万のソース IP は複数の攻撃に使われていることがわかっています。

初めて観察された(少なくとも最近の攻撃に関連して追跡されていない)ソース IP が 96.2% も占めているのは、非常に稀なケースです。残りの 3.8% のソース IP からは、過去にいくつかの多種多様な攻撃ベクトルが観測されており、今回の攻撃に見られた単一の攻撃ベクトルと一致するケースもあれば、他の攻撃ベクトルに使われていたケースもあります。今回の攻撃では、ほとんどのソース IP が自律システム(AS)番号のルックアップを通じて大手インターネット・サービス・プロバイダー内で特定できたため、侵害されたエンドユーザーマシンが使われたと考えられます。

ピークまでの速度

6 月 21 日の攻撃は、サイズだけでなく、ピークに到達する速度の面でも目を引きます。数秒間で通常のトラフィックレベルから 418 Gbps に拡大し、約 2 分でピークサイズである 809 Mpps に到達しました。攻撃全体の継続時間は 10 分弱です。

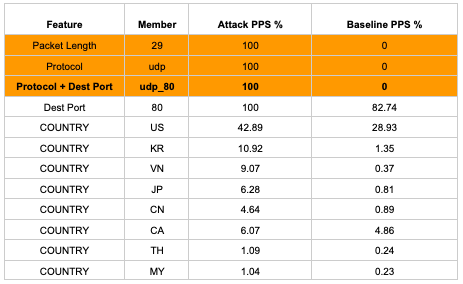

この攻撃は Akamai の事前対応型緩和制御により完全に緩和されましたが、私たちはさらに Akamai のふるまいベースの緩和推奨エンジンを活用し、さまざまな攻撃ディメンジョンの分析を行いました。今回のケースでは、プロトコル、宛先ポート、パケットの長さ、地理的位置に関してクリーントラフィックの基本的基準からの逸脱が見られました。明らかとなった重要ポイントは次の 3 つです。

ここで取り上げた全ての手法により、今回の攻撃を巻き添え被害なく効果的にブロックできたと考えられます。

Akamai の目玉である 0 秒サービスレベル契約(SLA)での制御の段階で、すでに頻度の高い攻撃ベクトルが含まれています。

Akamai がクリーントラフィックのベースラインと準備の態勢を分析したところ、パケットレベルの緩和やさらに複雑な緩和は不要であることがわかりました。

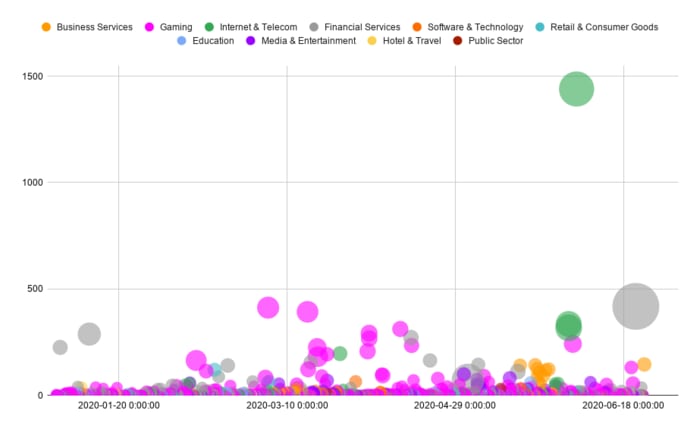

大規模 DDoS 攻撃の標的となっている業界

今回の攻撃は欧州の大手銀行を標的としていましたが、下のグラフの灰色の円で示されているとおり、金融サービスは標的として狙われやすい業種といえます。このグラフは、経過時間(X 軸)における Gbps(Y 軸)と Mpps(円の大きさ Z)を業界別に表したものです。2020 年に発生した記録的な PPS 攻撃は両方とも金融サービス企業に対するものでしたが、グラフの右上の緑色の円が示すように、先週過去最高を記録した Mbps 攻撃は大手のインターネット & 電気通信企業(この攻撃ではホスティングプロバイダー)を標的としていました。

こうした大規模な攻撃を有効に緩和するためには、計画と専門的なリソースが必要です。このプロセスでは、最初にその顧客のトラフィックの内容を深く把握し、通常の、つまりベースラインとなるトラフィックパターンとボリュームを特定して、事前対応型の緩和制御を設定します。目的は、正当なトラフィックに影響を及ぼすことなく、悪性のトラフィックを検知し、緩和を成功させることです。

事前対応型の緩和制御は、さまざまな攻撃に対する緩和効果を高めるために極めて効果的な方法であることが実証されています。ただし、事前対応型の緩和は、Akamai の SOCC チームが採用している多数のツールや機能の一例にすぎません。Akamai の SOCC は、DDoS 検知時間と緩和効果を継続的に改善しています。

Akamai は常に、業界をリードする SLA に基づいた、DDoS 攻撃の検知と緩和を成功させています。テクノロジーと人とプロセスを組み合わせた Akamai 独自の手法により、最大規模の攻撃を緩和してきました。Akamai、特に当社の SOCC チームにとって、大規模な DDoS 攻撃は日常茶飯事です。自動緩和と人間による緩和を組み合わせることで、インターネットをより安全な場所にすることができるのです。