Cómo deben considerar los proveedores de atención sanitaria el modo de equilibrar los esfuerzos de innovación con los objetivos de ciberseguridad

En 2023, por decimotercer año consecutivo, el sector sanitario ha tenido los costes por filtraciones de datos más altos de todos los sectores, con un coste medio de 10,93 millones de dólares, lo que supone un aumento de más del 53 % desde 2020. Este desafío se ve agravado por las repercusiones de la COVID-19 que siguen experimentando los proveedores.

Muchos proveedores de atención sanitaria están sufriendo una enorme presión debido a las limitaciones de personal y de recursos financieros y a una alta tasa de rotación. Las inversiones, cuando están disponibles, se canalizan principalmente hacia innovaciones clínicas como la telesalud y el floreciente Internet de las cosas médicas (IoMT), con un menor gasto organizativo en funciones más tradicionales, como los enfoques de la ciberseguridad en constante evolución, que son fundamentales para la resiliencia organizativa.

En esta entrada de blog se analizará cómo podemos equilibrar la innovación con la ciberseguridad necesaria para evitar los elevados costes de las filtraciones de datos.

El número de ciberataques a proveedores y hospitales sigue en aumento. La conectividad e interoperabilidad impulsadas por las aplicaciones web y el uso obligado de las API ponen en riesgo a los proveedores y a los pacientes. Las vulnerabilidades no corregidas y la deuda técnica de la tecnología heredada constituyen un desafío de alto coste que utilizan los grupos de ransomware a su favor.

Y la amenaza continua que suponen los ataques distribuidos de denegación de servicio (DDoS) en los hospitales, que el Health Sector Cybersecurity Coordination Center (HC3) atribuye a grupos hacktivistas y al clima geopolítico, está deteriorando la atención al paciente. Todo esto está derivando en filtraciones de datos de información sanitaria protegida (PHI), impactos negativos en la atención al cliente y, en algunos casos, problemas relacionados con la seguridad del paciente.

Las organizaciones de proveedores reciben ataques de forma incesante

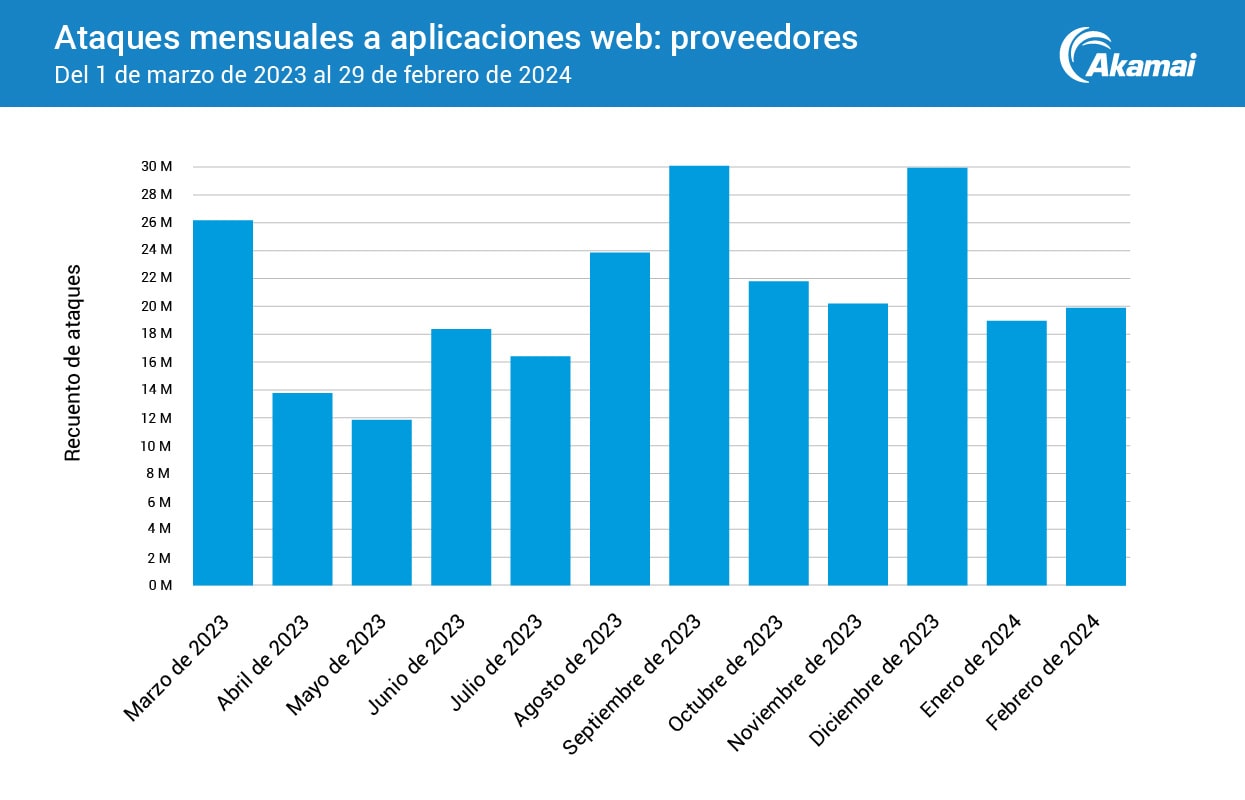

La investigación de Akamai reveló que durante el periodo de 12 meses que abarca el informe, desde marzo de 2023 hasta febrero de 2024, los ataques a las API y las aplicaciones web dirigidos a organizaciones de proveedores continuaron a un ritmo constante (Figura 1). Es probable que esta tendencia siga creciendo, con fluctuaciones, a medida que los ciberdelincuentes aprovechen las vulnerabilidades nuevas y de probada eficacia inherentes a los modelos de atención sanitaria, los métodos de distribución y la innovación en constante evolución para atacar y hacer un uso indebido de las API y las aplicaciones web.

La coordinación de la asistencia sanitaria mediante el uso compartido de datos y la interoperabilidad a través de aplicaciones web y las API se traduce en mejores resultados clínicos y financieros. Sin embargo, el sector de la atención sanitaria se encuentra en una situación de riesgo importante, ya que las implicaciones de seguridad de las API aún no se conocen por completo. Por fortuna, la Ley de Tratamientos del Siglo XXI de 2016 y su nueva Regla de Bloqueo de Información están impulsando requisitos de transparencia en relación con el uso de las API por parte de los proveedores de atención sanitaria (y el resto del ecosistema).

Cómo equilibrar la coordinación de la asistencia sanitaria con el riesgo que suponen las vulnerabilidades

Teniendo en cuenta al gran número de registros de pacientes y los puntos de conectividad del sistema, es necesario que los proveedores de atención sanitaria optimicen la coordinación de la atención sanitaria al mismo tiempo que implementan controles para proporcionar visibilidad y mitigar de forma proactiva el riesgo que presentan las vulnerabilidades. Este equilibrio suele presentar desafíos a la hora de implementar nuevas tecnologías e infraestructuras, como las API.

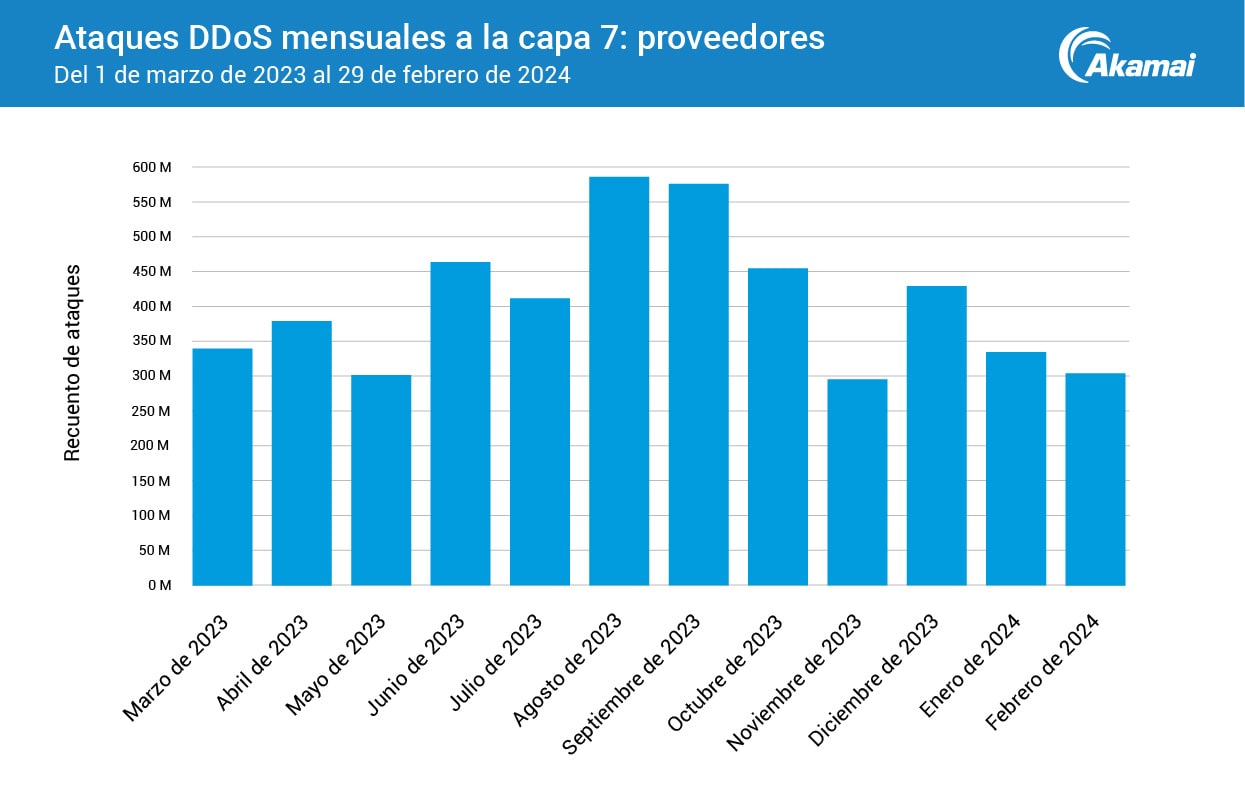

Los investigadores de Akamai estudiaron asimismo los ataques DDoS de capa de aplicación (capa 7) dirigidos a organizaciones de proveedores durante el mismo periodo de 12 meses y detectaron una cadencia constante de interrupciones (Figura 2). Podemos atribuirlo, en parte, a una campaña global de DDoS del grupo hacktivista prorruso Killnet contra la atención sanitaria, enfocada especialmente en las organizaciones de proveedores de los Estados Unidos. A lo largo de esos 12 meses, los ciberdelincuentes siguieron potenciando los ataques DDoS, que ponían en riesgo la atención al paciente.

Los ataques DDoS están alcanzando nuevos récords de escala y velocidad

A diferencia de los ataques DDoS de capa 3/4 de la infraestructura tradicional, cuyo objetivo es saturar la red y la infraestructura de capa de transporte, los ataques DDoS de capa de aplicación se dirigen a funcionalidades específicas de aplicación o al propio servidor de aplicaciones. Estos podrían causar daños significativos incluso con una cantidad relativamente menor de tráfico malicioso.

Teniendo en cuenta que se producen más interacciones de atención sanitaria a través de aplicaciones, cada vez cobra más importancia para la experiencia del paciente poder recibir información y asistencia a tiempo. Los ataques DDoS de las capas 7, 3/4 y el sistema de nombres de dominio (DNS) están marcando nuevos récords de escala y velocidad, por lo que es fundamental asegurarse de que cuenta con la protección y los procesos necesarios.

Los ataques en varios frentes mantienen a los proveedores en alerta

Los ataques de ransomware que limitan el acceso a los registros sanitarios y obligan a las ambulancias a desviarse evidencian que sin acceso al historial médico, no es posible la coordinación entre los proveedores de atención sanitaria. Volver a los registros en papel supone un deterioro del seguimiento de las operaciones de atención al paciente, la comunicación entre departamentos clave y todos los servicios de pedidos.

Cuando los datos confidenciales se ven afectados, las organizaciones de proveedores también tienen que hacer frente al impacto de una filtración de datos. La explotación de vulnerabilidades en herramientas de software populares permite que atacantes no autorizados obtengan acceso a una valiosa fuente de datos, desde la información sanitaria protegida (PHI) hasta la información médica y relativa a seguros médicos.

Por otro lado, un aumento de la actividad de DDoS, atribuido a acontecimientos geopolíticos y grupos hacktivistas, ha causado interrupciones que pueden poner en peligro la evolución del paciente. Todo el ecosistema sanitario se ha visto afectado: las organizaciones de proveedores fueron los objetivos más frecuentes en el ataque DDoS a gran escala de Killnet en 2023. El Health Sector Cybersecurity Coordination Center (Centro de Coordinación de Ciberseguridad del Sector de la Salud) ha advertido que las interrupciones del servicio, incluso de unas pocas horas, pueden afectar a todo el abanico de operaciones diarias, desde las rutinarias hasta las críticas, con consecuencias potencialmente significativas.

La protección del paciente debe incluir la protección de datos

Una parte de la atención al paciente es la capacidad de proteger y controlar el acceso a sus datos. Tradicionalmente, los presupuestos y los equipos de ciberseguridad del sector sanitario han sido escasos, lo cual ha contribuido a los desafíos que ahora se presentan en relación con la protección de los datos. Sin embargo, mientras los ciberataques contra los grupos de proveedores de atención sanitaria siguen generando titulares, los grupos de proveedores continúan potenciando las asociaciones de protección externalizadas y aumentando la cobertura de los seguros cibernéticos.

Esta dinámica seguirá cobrando impulso mientras los proveedores de atención sanitaria se beneficien de las actualizaciones de las políticas del gobierno de EE. UU. diseñadas para mejorar la resiliencia en sectores (como la atención sanitaria) que se consideran infraestructuras críticas.

Estratificación de las defensas como medida preventiva

Los atacantes han mostrado un alto nivel de motivación y complejidad, y no escatimarán esfuerzos para llevar a cabo ataques contra hospitales y otras infraestructuras sanitarias. Mediante la priorización de la ciberseguridad y la estratificación de las defensas, los proveedores de atención sanitaria pueden proteger de forma proactiva a los pacientes y su PHI de los ciberataques y mitigar los riesgos para la organización en varios frentes.

¿Sabe si va por el buen camino? Esta lista de comprobación puede ayudarle a enfocar sus inversiones como corresponde y evitar los elevados costes y daños derivados de los incidentes cibernéticos más importantes.

Implemente controles de seguridad para sus aplicaciones web y API para garantizar la visibilidad y la rápida mitigación de los ciberataques

Proteja a su personal con Zero Trust Network Access (incluida la autenticación multifactor [MFA]), para evitar el robo de cuentas, la microsegmentación para minimizar el impacto, y una puerta de enlace web segura para evitar la exfiltración de datos

Proteja el acceso a su infraestructura con una herramienta de mitigación de DDoS para proteger tanto los sitios web como la infraestructura de TI, incluido su DNS

Asóciese con proveedores que proporcionen formación y experiencia para configurar y gestionar correctamente las soluciones de ciberseguridad

Más información

Más información sobre cómo colabora Akamai con organizaciones de proveedores para comprender y resolver las amenazas emergentes y en evolución.

*Mark Hagland. Health-ISAC’s Errol Weiss on This Perilous Cyber Moment in Healthcare. Healthcare Innovation. 23 de enero de 2024.