Pourquoi les prestataires de santé devraient-ils concilier leurs efforts d'innovation et leurs objectifs de cybersécurité

En 2023, pour la 13e année consécutive, la santé a connu les coûts de violation de données les plus élevés de tous les secteurs, le coût moyen atteignant 10,93 millions de dollars américains, soit un bond de plus de 53 % depuis 2020. Ce problème est aggravé par les répercussions de la COVID-19 que les prestataires subissent encore.

De nombreux prestataires de santé sont mis à rude épreuve en raison du manque de personnel et de ressources financières ainsi que d'un taux de rotation élevé. Les investissements, le cas échéant, sont principalement orientés vers des innovations cliniques comme la télésanté et l'Internet des objets médicaux (IoMT) en plein essor, qui engendrent moins de dépenses organisationnelles et offrent des fonctions plus traditionnelles comme l'évolution des approches de cybersécurité, essentielles à la résilience organisationnelle.

Dans cet article de blog, nous verrons pourquoi concilier innovation et cybersécurité est nécessaire afin de prévenir les coûts élevés des violations de données.

Le nombre de cyberattaques contre les prestataires et les hôpitaux continue de grimper. La connectivité et l'interopérabilité alimentées par les applications Web et l'utilisation obligatoire des API exposent prestataires et patients à des risques. Les vulnérabilités non corrigées et la dette technique inhérentes aux technologies existantes représentent un défi coûteux que les groupes de ransomware exploitent à leur avantage.

Et la menace permanente d'attaques par déni de service distribué (DDoS) contre les hôpitaux, attribuée par le Health Sector Cybersecurity Coordination Center (HC3) (Centre de coordination de la cybersécurité pour le secteur de la santé aux États-Unis) à des groupes d'hacktivistes et au climat géopolitique, perturbe les soins prodigués aux patients. Tous ces éléments conduisent à des violations de données des informations de santé protégées (PHI), à des répercussions négatives sur le service client et, dans certains cas, à des problèmes de sécurité des patients.

Une menace constante d'attaques pèse sur les prestataires

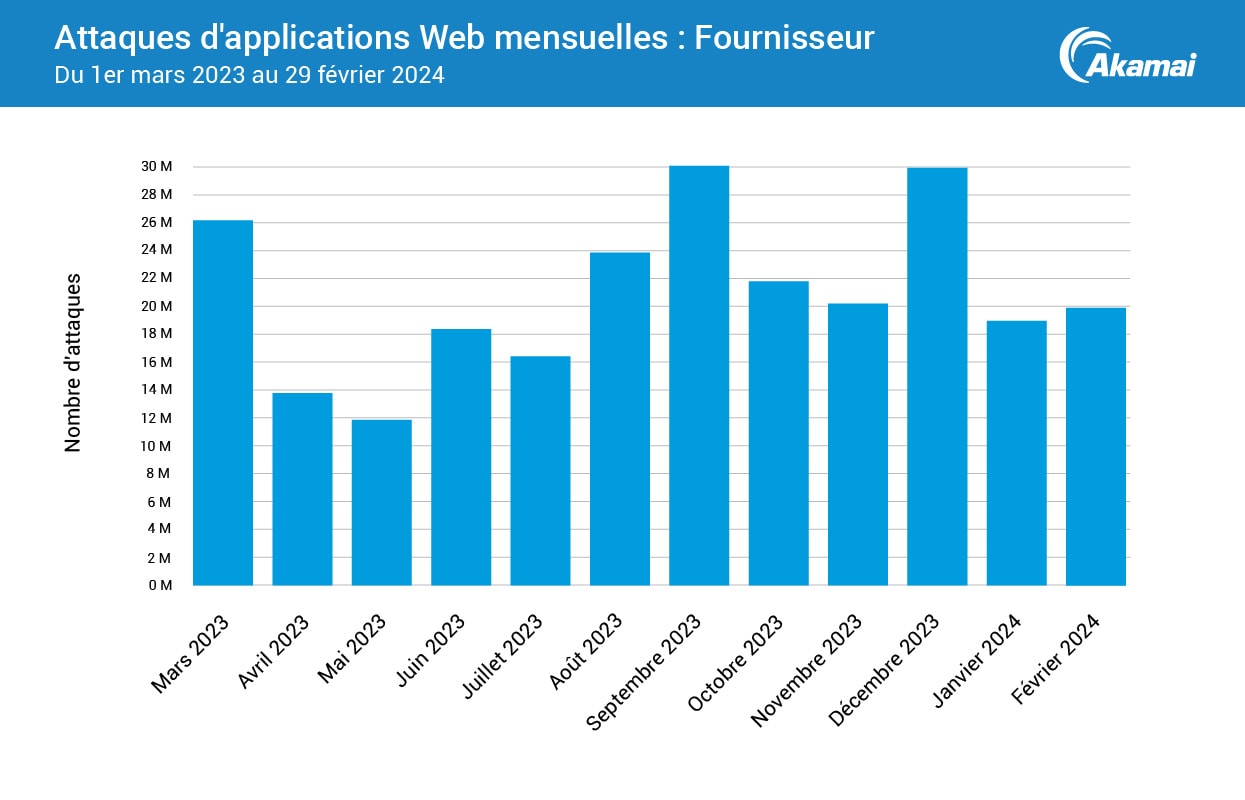

Une étude d'Akamai a révélé qu'au cours de la période de 12 mois allant de mars 2023 à février 2024, les attaques d'applications Web et d'API contre les prestataires se sont poursuivies à un rythme régulier (figure 1). Cette tendance devrait continuer de s'accentuer, avec des fluctuations, car les cybercriminels tirent parti des vulnérabilités nouvelles et éprouvées inhérentes à l'évolution des modèles de soins, des méthodes de diffusion et de l'innovation pour attaquer et exploiter les applications Web et les API.

Le partage des données et l'interopérabilité ont permis de coordonner les soins, en utilisant notamment des applications Web et des API, qui ont amélioré les résultats cliniques et financiers. Cependant, le secteur de la santé est exposé à des risques importants, car les implications des API en matière de sécurité ne sont pas encore pleinement comprises. Heureusement, le 2016 21st Century Cures Act et sa nouvelle règle de blocage des informations impose des exigences de transparence aux prestataires de santé (et au reste de l'écosystème) pour utiliser les API.

Concilier une coordination optimale des soins avec le risque lié aux vulnérabilités

En raison du grand nombre de dossiers de patients et de points de connectivité du système, les prestataires de santé doivent optimiser la coordination des soins tout en mettant en œuvre des contrôles pour fournir une meilleure visibilité afin d'atténuer de manière proactive les risques liés aux vulnérabilités. Cet équilibre est souvent difficile à atteindre lors du déploiement de nouvelles technologies et infrastructures comme les API.

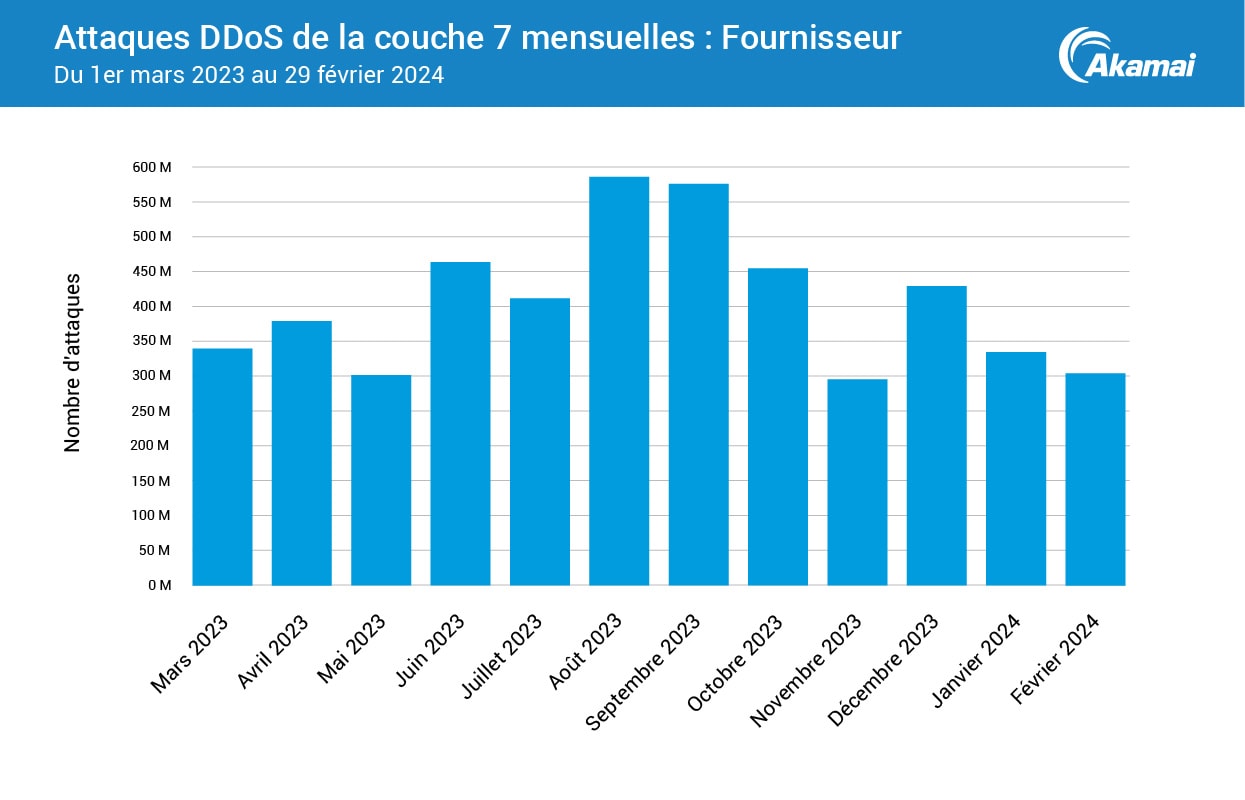

Les chercheurs d'Akamai ont également examiné les attaques DDoS au niveau de la couche applicative (couche 7) contre les prestataires au cours de la même période de 12 mois, et constaté un rythme régulier de perturbation (figure 2). Nous pouvons en partie attribuer cela à une campagne DDoS mondiale menée par le groupe d'hacktivistes pro-russes Killnet contre les soins de santé, qui se cristallise notamment sur les prestataires aux États-Unis. Tout au long de ces 12 mois, les cybercriminels ont continué à exploiter les attaques DDoS qui présentaient des risques pour la prise en charge des patients.

Les attaques DDoS établissent de nouveaux records en termes d'ampleur et de rapidité

Contrairement aux attaques DDoS de couche 3/4 sur les infrastructures traditionnelles visant à submerger l'infrastructure de la couche réseau et de la couche transport, les attaques DDoS au niveau de la couche applicative ciblent des fonctionnalités spécifiques ou le serveur d'applications lui-même. Elles pourraient causer des dommages importants, même avec une quantité relativement faible de trafic malveillant.

Toujours plus d'interactions dans le domaine des soins de santé se produisent via des applications ; il est devient donc essentiel pour l'expérience du patient d'obtenir des informations et des soins en temps opportun. Les attaques DDoS sur la couche 7, la couche 3/4 et le DNS établissent toutes de nouveaux records en termes d'ampleur et de rapidité. Il est par conséquent primordial de vous assurer que vous avez mis en place des protections et processus.

Les attaques sur plusieurs fronts maintiennent les prestataires en alerte

Les attaques par ransomware qui limitent l'accès aux dossiers médicaux et obligent les ambulances à dévier de leur trajet mettent en évidence le fait que si vous n'avez pas accès aux antécédents médicaux, vous ne pouvez pas coordonner vos activités entre les prestataires de santé. Le retour aux dossiers papier perturbe le suivi de la prise en charge des patients, la communication entre les principaux services et tous les services de commande.

Lorsque des données sensibles sont affectées, les organismes de santé doivent également faire face à l'impact d'une violation de données. En exploitant les vulnérabilités des outils logiciels courants, les acteurs malveillants non autorisés peuvent accéder à une mine de données, qu'il s'agisse d'informations médicales protégées, de données de l'assurance maladie ou de renseignements médicaux.

Et une augmentation de l'activité DDoS, attribuée aux développements géopolitiques et aux groupes d'hacktivistes, a provoqué des pannes pouvant menacer les résultats pour les patients. L'ensemble de l'écosystème de la santé a été affecté : les organismes de santé ont été les plus fréquemment ciblés par l'attaque DDoS de grande envergure lancée par Killnet en 2023. Le Health Sector Cybersecurity coordination Center (HC3) (Centre de coordination de la cybersécurité pour le secteur de la santé aux États-Unis) a indiqué que des interruptions de service de quelques heures seulement peuvent affecter l'ensemble des opérations quotidiennes, qu'elles soient de routine ou critiques, entraînant des conséquences potentiellement importantes.

La protection des patients doit inclure celle des données

La protection et le contrôle de l'accès aux données des patients font partie des soins prodigués aux patients. Traditionnellement, les budgets et équipes de cybersécurité alloués au secteur de la santé étaient minimes, ce qui a contribué aux défis liés à la protection des données. Mais les cyberattaques contre les groupes de prestataires de santé faisant toujours les gros titres, les groupes de prestataires continuent de renforcer les partenariats de protection externalisés et d'augmenter la couverture de la cyberassurance.

Cet élan se développera à mesure que les prestataires de santé profiteront des mises à jour des politiques du gouvernement des États-Unis, conçues pour améliorer la résilience dans les différents secteurs (comme les soins de santé) considérés comme des infrastructures essentielles.

Superposition des défenses à titre préventif

Les acteurs malveillants ont démontré toute leur motivation et leur savoir-faire, et ils ne ménageront pas leurs efforts pour mener des attaques contre des hôpitaux et d'autres infrastructures de santé. En priorisant la cybersécurité et en superposant les défenses, les prestataires de santé peuvent protéger de manière proactive les patients et leurs informations médicales protégées contre les cyberattaques et atténuer les risques pour l'organisation sur plusieurs fronts.

Êtes-vous sur la bonne voie ? Cette liste de contrôle peut vous aider à cibler vos investissements en conséquence et à prévenir les coûts élevés ainsi que les dommages causés par des cyberincidents majeurs.

Déployer des contrôles de sécurité pour vos applications Web et vos API afin de garantir une visibilité et une atténuation rapide des cyberattaques

Protéger votre personnel avec un accès réseau Zero Trust, y compris l'authentification multifactorielle (MFA), pour éviter les prises de contrôle de compte, la microsegmentation pour minimiser l'impact, et une passerelle Web sécurisée pour empêcher l'exfiltration de données

Protéger l'accès à votre infrastructure avec un outil d'atténuation des attaques DDoS pour préserver à la fois les sites Web et l'infrastructure informatique, y compris votre DNS

S'associer à des prestataires fournissant à la fois la formation et l'expertise nécessaires pour configurer et gérer correctement les solutions de cybersécurité

En savoir plus

Découvrez la manière dont Akamai s'associe aux organismes de santé pour comprendre et résoudre les menaces émergentes et leur évolution.

*Mark Hagland. Errol Weiss de Health-ISAC sur ce cyber-moment périlleux dans le secteur de la santé. Innovation dans le domaine de la santé. 23 janvier 2024.