dhpcd: Der Cryptominer, der sich vier Jahre lang versteckte

Zusammenfassung

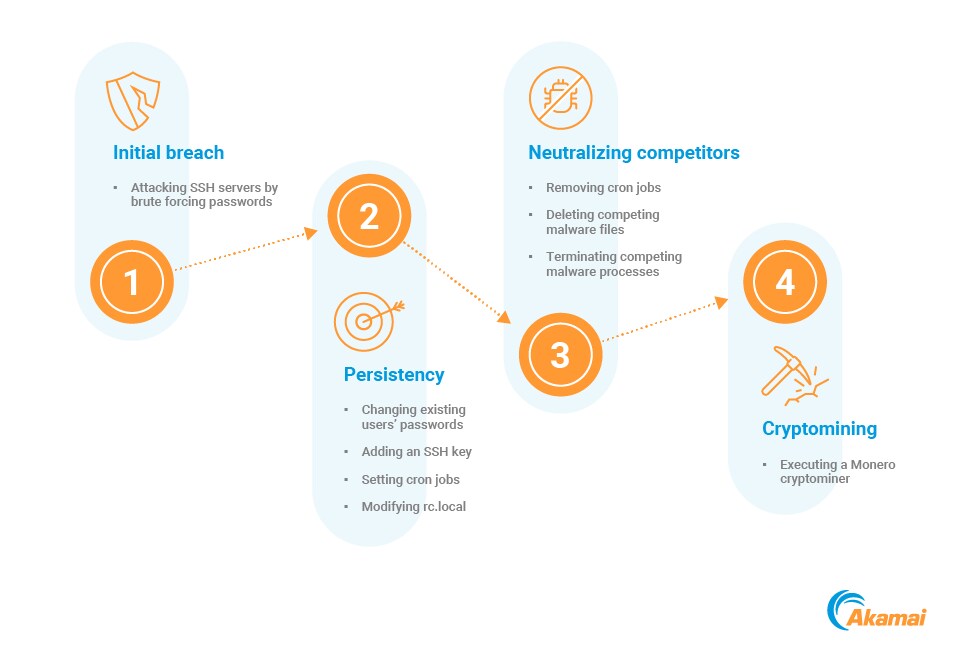

In der Akamai Security Intelligence Group beobachteten wir eine lang andauerte Angriffskampagne, die wir "dhpcd" nennen. Die Kampagne greift Linux-Maschinen mit SSH-Servern an, indem sie mit der Brute-Force-Methode Passwörter ermittelt und dann auf diesen Maschinen einen Monero-Cryptominer ausführt.

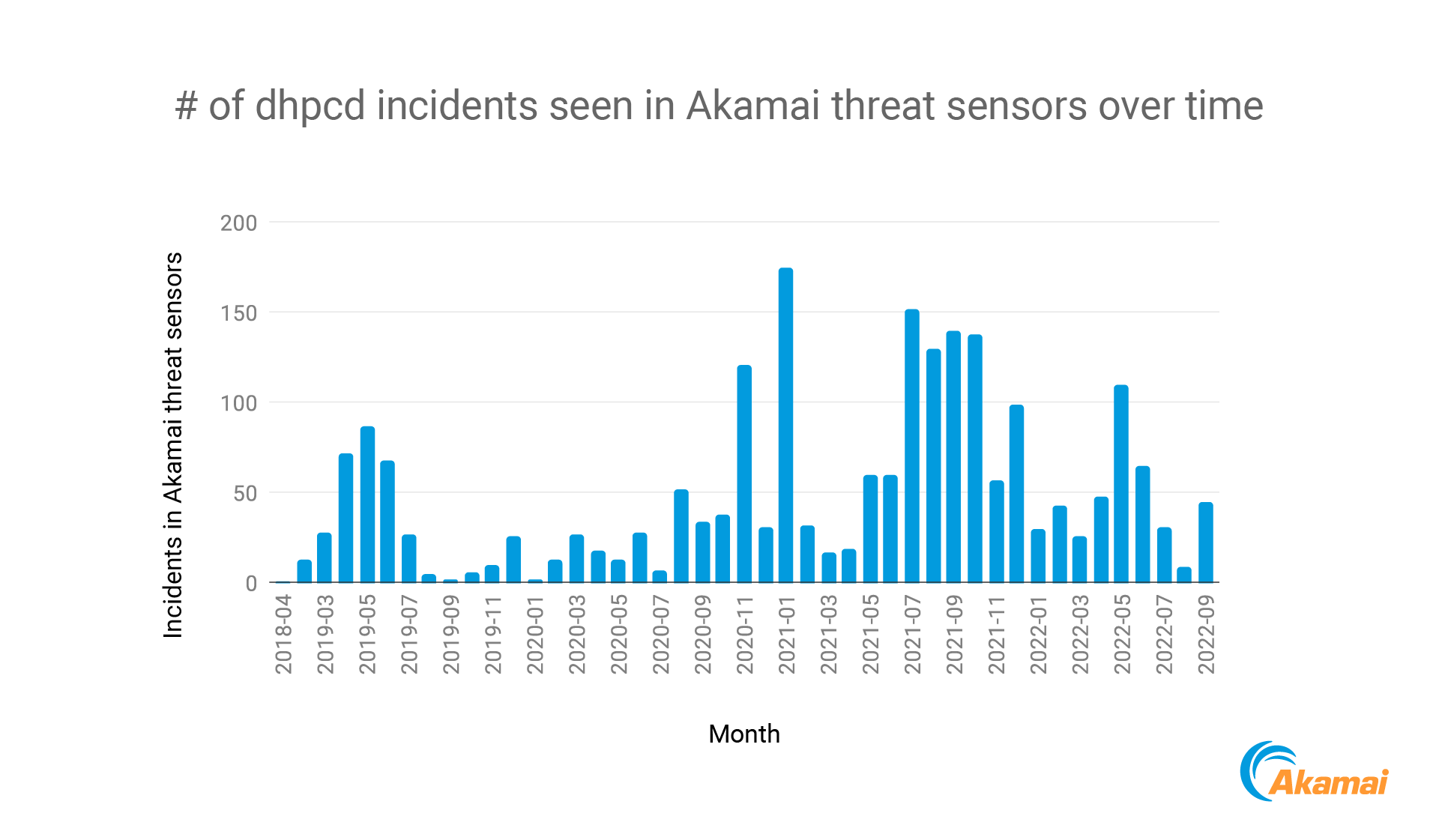

Die Kampagne wurde erstmals im April 2018 von den Bedrohungssensoren von Akamai identifiziert und ist heute noch aktiv.

Seit dem ersten Auftreten haben wir mehr als 2.200 Angriffe von über 800 eindeutigen Quell-IPs in unserem Bedrohungssensoren-Netzwerk beobachtet, wobei wir im Mai 2022 einen deutlichen Höhepunkt verzeichnen konnten.

Als Teil der Angriffskette setzen die Angreifer mehrere Backdoors ein, indem sie Passwortänderungen und einen SSH-Schlüssel verwenden, mit mehreren Skripten Wettbewerber neutralisieren sowie Cron-Jobs und die Datei rc.local für mehr Persistenz einsetzen.

Mit einigen der Binärdateien des Cryptominers sind andere Sicherheitsanbieter nicht vertraut.

Die Ursprünge der Infrastruktur der Angreifer sind unbekannt, da sie hinter Tor-Exit-Knoten operieren. Einige dieser Tor-Exit-Knoten gehören Universitäten, gemeinnützigen Organisationen und Cybersicherheitsunternehmen.

Eine unvollständige Liste der Indicators of Compromise (IOCs) ist im Anhang verfügbar; eine vollständige Liste der IOCs und ein Erkennungsskript finden Sie in unserem öffentlichen Repository.

Was ist dhpcd?

Da ein großer Teil des Internets auf der Infrastruktur von Akamai ausgeführt wird, haben wir einen umfassenden Überblick über die dortigen Vorgänge und können so neue (oder neuere) Malware schnell entdecken. Im April 2018 wurde der auf dem Open Source XMRig basierende Cryptominer „dhpcd“ zum ersten Mal von den Bedrohungssensoren von Akamai wahrgenommen und war seitdem durchgehend aktiv. Wir stoßen nicht oft auf neue Malware, die nach der Erkennung noch so lange mit relativer Konsistenz aktiv ist. Doch dieser Cryptominer verschafft sich mit Brute-Force-Angriffen Zugang, versteckt sich dann, und vermeidet Erkennungsmechanismen, die zuvor ausgekundschaftet wurden.

Sein Name ist eine Anspielung auf den legitimen Linux-Daemon dhcpd: ein Prozess, der beim Start eines Computers für die Konfiguration des DHCP-Servers zuständig ist. Diese Technik des Buchstabentauschens wird häufig für mehrere Angriffsvektoren verwendet, um der Erkennung zu entgehen, und machte es möglich, dass diese Malware mindestens vier Jahre lang aktiv blieb. Sie verwendet Tor-Exit-Knoten, um sich zu verstecken. Das macht es schwierig, wenn nicht gar unmöglich, die Angriffsherkunft nachzuverfolgen. Dann schürft sie den Privacy Coin Monero. Wir konnten aus den Binärdateien des Cryptominers die Monero-Wallets beziehen.

Der Cryptominer durchlief einige Variationen, wodurch er der Erkennung sowohl lokal auf infizierten Geräten als auch durch Sicherheitsanbieter und Feeds für Bedrohungsinformationen besser entgehen konnte. In diesem Blogbeitrag werden wir den Angriffsablauf, die Risikominderung und die Auswirkungen der verschiedenen Bereitstellungen untersuchen.

Vorfallsaktivität

Seit April 2018 haben unsere Sensoren über 2.200 Vorfälle von mehr als 800 eindeutigen IP-Adressen registriert. Diese IP-Adressen gehörten in erster Linie Hosting- und Kommunikationsunternehmen. Es gab jedoch auch eine beträchtliche Anzahl von IPs von Universitäten und gemeinnützigen Organisationen, die Teil der Infrastruktur zur Verbreitung der Malware wurden.

Im März 2022 verzeichneten wir ein großes Versionsupdate von XMRig, dem Cryptominer, auf dem dhpcd basiert, von Version 2.13.0 auf 5.2.0. Zur gleichen Zeit konnten wir einen großen Anstieg in der Skalierung und der Reichweite von dhpcd beobachten. Kurz danach, im Mai 2022, verzeichneten wir den bisherigen Jahreshöhepunkt. Obwohl er nicht so hoch war wie der Höhepunkt des Jahres 2021, verdeutlicht er trotzdem eine Tendenz der Angreifer, die potenziellen Gewinne mit dieser speziellen Malware zukünftig zu steigern. Voraussichtlich werden wir in den kommenden Monaten weitere Beispiele dafür sehen.

Reichweite der Kampagne

Seit unserer ersten Erkennung von dhpcd konnten wir 2.215 Angriffe von 843 verschiedenen Angreifer-IPs verzeichnen, was durchschnittlich 2,6 Angriffen pro IP entspricht. Für jede Quell-IP konnten wir 1 bis 27 Angriffe beobachten.

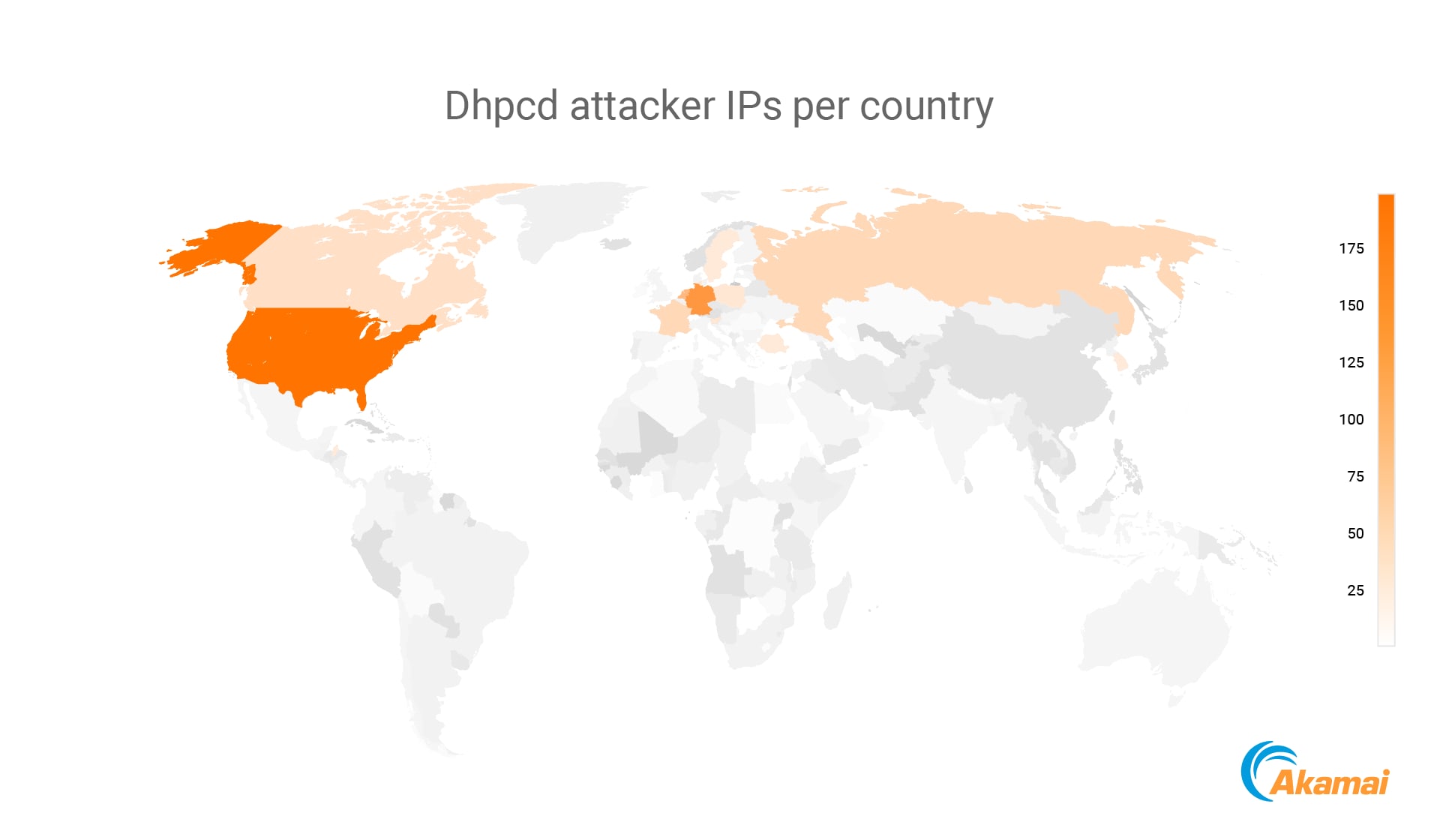

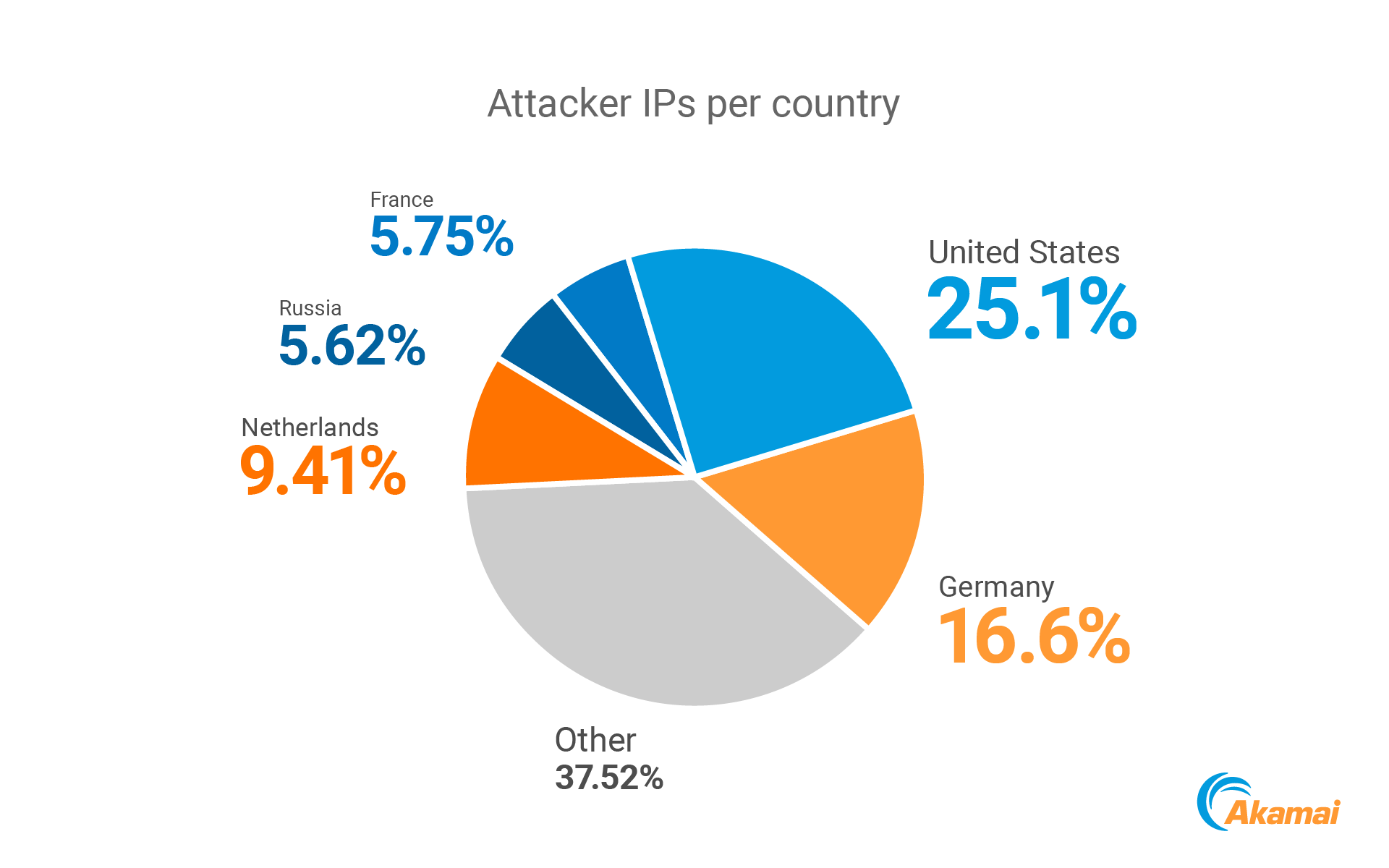

Von den 840 Angreifer-IPs waren etwa 80 % Tor-Exit-Knoten, wodurch es beinahe unmöglich ist, die Akteure hinter dem Angriff zu verfolgen. Die Angreifer halten sich mit der Nutzung von Tor an die Best Practice für OPSEC. Es bedeutet jedoch, dass Organisationen, die Tor nutzen, eine aktive Rolle bei der Verteilung von dhpcd (und anderer Kampagnen) und der Malware-Verbreitung spielen. Unter anderem wurden Maschinen von US-Universitäten, europäischen gemeinnützigen Organisationen und anderen Unternehmen von den Sensoren von Akamai als Angreifer registriert.

Basierend auf der Anzahl der Tor-Exit-Knoten in diesen Ländern befinden sich die meisten Angreifer-IPs in den USA und Europa. Die meisten europäischen Angriffe kamen aus Deutschland und den Niederlanden.

Finanzen

Die Angreifer nutzen mehrere Wallets, um ihre Gewinne zu sammeln. Wir konnten 13 einzelne Monero-Wallets aufspüren, die in die Binärdateien des Cryptominers codiert wurden. Bei der Überwachung dieser Wallets stellten wir fest, dass jede Wallet einen Betrag in Höhe von 150–160 US-Dollar enthält. Nachdem die Angreifer diesen Betrag angesammelt haben, wechseln sie vermutlich zu einer anderen Wallet. In Anbetracht dieser relativ kleinen Beträge in den Wallets, gehen wir davon aus, dass die tatsächliche Gesamtzahl der Wallets deutlich höher ist. Diese geringen Mengen sind ein weiteres Beispiel für die OPSEC dieser Malware: Durch die geringen Geldbeträge ist sie deutlich schwerer zu entdecken.

Die bisher berechneten Gesamtgewinne belaufen sich auf etwa 85 mBTC, was etwa 2.000 US-Dollar entspricht. Aber auch hier gehen wir davon aus, dass weitere Wallets in Malware-Dateien vorhanden sind, die wir nicht entdeckt haben. Daher ist der tatsächliche Gewinn wahrscheinlich deutlich höher.

Die Angreifer haben mithilfe der Mining-Pool-Domains von minexmr[.]com abgebaut, wie etwa sg97[.]minexmr[.]com, fr13[.]minexmr[.]com, US40[.]minexmr[.]com usw. Monero-Coins geschürft. Die vollständige Liste finden Sie in unserem IOC-Repository.

Am 19. August wurden diese Mining-Pools geschlossen und die Angreifer mussten einen anderen nutzbaren Pool finden. Der aktuelle Mining Pool ist pool[.]supportxmr[.]com:80.

Angriffsablauf

Anfänglicher Einbruch

Die Angreifer greifen die Ziel-Linux-Maschinen mit SSH-Servern mit der Brute-Force-Methode zum Knacken der Passwörter an. Dann laden sie eine ausführbare Dummy-Datei mit SCP in den Ordner bin herunter. Das Dummy-Programm schreibt einfach „Hello, World“ auf die Konsole – vermutlich um die Ausführungsberechtigungen zu überprüfen. Bei den Dateinamen handelt es sich um zufällige alphanumerische Zeichenfolgen mit 26 Zeichen, z. B. /bin/cpuufcdmorv9crpa8h6wgh6iq2.

Cryptominer

Die Angreifer laden dann den Cryptominer – eine Datei namens „dhpcd“ – über SCP in dasselbe Verzeichnis herunter. Der Miner sucht über den TCP-Port 4444 nach verfügbaren Mining-Pool-Servern:

fr14[.]minexmr[.]com

ca61[.]minexmr[.]com

sg97[.]minexmr[.]com

fr13[.]minexmr[.]com

us40[.]minexmr[.]com

Persistenz

Die Angreifer können den Cryptominer nun mit verschiedenen Techniken dauerhaft ausführen.

Sie beginnen damit, Passwörter für bestehende Systemnutzer zu ändern, wie etwa root, admin, test, oracle, test1, ubuntu usw. Sie schützen ihre Änderungen, indem sie die Attribute von /etc/shadow ändern, einer Datei, die die gehashten Passwörter im System und ihre Metadaten enthält.

Die Angreifer fügen ihren SSH-Schlüssel zur Datei ~/.ssh/authorized_keys hinzu und machen sie dann unveränderbar.

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCuhPmv3xdhU7JbMoc/ecBTDxiGqFNKbe564p4aNT6JbYWjNwZ5z6E4iQQDQ0bEp7uBtB0aut0apqDF/SL7pN5ybh2X44aCwDaSEB6bJuJi0yMkZwIvenmtCA1LMAr2XifvGS/Ulac7Qh5vFzfw562cWC+IOI+LyQZAcPgr+CXphJhm8QQ+O454ItXurQX6oPlA2rNfF36fnxYss1ZvUYC80wWTi9k2+/XR3IoQXZHKCFsJiwyKO2CY+j

Die Angreifer verwenden cron, ein Job Scheduler, der Befehle und Aufgaben so festlegt, dass sie regelmäßig ausgeführt werden, um den Cryptominer stündlich auszuführen. Als weiteres Persistenztool wird die Skriptdatei /etc/rc.local heruntergeladen, die den Cryptominer bei jedem Systemstart ausführt:

/bin/dhpcd -o ca.minexmr.com:4444 -B >/dev/null 2>/dev/null exit 0

Neutralisieren von Wettbewerbern

Die Angreifer bemühen sich, die Aktivitäten anderer Bedrohungsakteure zu beenden, um die Maschinenressourcen und damit auch den Gewinn zu maximieren. Zu diesem Zweck führen sie zwei Skripte aus dem Verzeichnis /dev/shm aus – /dev/shm/knrm und /dev/shm/r. Zuvor prüfen Sie die Ausführungsberechtigungen in diesem Verzeichnis (mit dem „Hello, World“-Programm).

Der Ordner /dev/shm ist ein tmpfs-Dateisystem: Er speichert alle seine Dateien im virtuellen Speicher statt auf einem dauerhaften Speichergerät. Da das Skript aus dem Verzeichnis /dev/shm ausgeführt wird, hinterlässt die Malware keine Spuren dieser Dateien im Dateisystem.

Die Bash-Skripte eliminieren Wettbewerber vollständig, und wir können mit /dev/shm/r zeigen, wie das funktioniert. Das Skript fragt zunächst die wichtigsten ressourcenintensiven Prozesse ab, die auf dem System ausgeführt werden, und beendet die Prozesse, die viel RAM beanspruchen, um sicherzustellen, dass mehr Speicher für die eigenen Aktivitäten verfügbar ist. Anschließend werden Cron-Dateien gelöscht, die mit anderen Angriffskampagnen wie XorDdos, Tsunami und aliyun.one verknüpft sind.

/etc/cron.hourly/gcc.sh

/etc/cron.hourly/cron.sh

/etc/cron.hourly/gcc4.sh/lib/libudev.so

Das Skript löscht Dateien, die mit den zuvor erwähnten (und anderen) Malware-Kampagnen verbunden sind.

/root/pty

/tmp/bash

/dev/shm/bash

/var/tmp/bash

/var/lock/bash

/var/run/bash

/bin/httpsd

/lib/udev/udev

/lib/udev/debug

/root/sysem

/root/systma

/etc/jourxlv

/tmp/sysem

/tmp/su

'/tmp/ddgs.*'

/root/pty10

/root/pty4

/root/xmr64

/usr/local/sbin/t

/usr/local/sbin/rsync

/etc/ceurnad

Außerdem werden gegebenenfalls Malware-Prozesse wie Xm64, Ceurnad, /tmp/samba und Sc64u beendet.

Um Informationen über neue oder unbekannte Wettbewerber zu sammeln, führt das Skript den Befehl atq aus, um die Liste der ausstehenden Jobs sowie die Dateien verschiedener Systemverzeichnissen anzuzeigen. Nachdem bekannte Dateimuster (Dump, Docker, Mount usw.) herausgefiltert wurden, bleibt dem Angreifer eine Liste von Dateien, die potenziell mit konkurrierender Malware in Verbindung stehen.

Erkennung und Beseitigung

SSH-Server kommen sehr häufig zum Einsatz. Leider werden SSH-Server auch häufig mit hohen Rechten ausgeführt und sind mit einfachen Passwörtern geschützt. Angriffe auf SSH-Server wie dhpcd können leicht blockiert werden, indem SSH so konfiguriert wird, dass es ausschließlich mit privaten und öffentlichen Schlüsseln funktioniert, während alle passwortbasierten Anmeldeversuche blockiert werden.

Fügen Sie hierfür Ihrer SSH-Konfigurationsdatei (/etc/ssh/sshd_config) die folgenden zwei Zeilen hinzu:

PermitRootLogin no

PasswordAuthentication no

Um die Cryptomining-Aktivität von dhpcd zu blockieren, können Sie den ausgehenden Traffic über den TCP-Port 4444 blockieren, der bei einer beträchtlichen Anzahl von Angriffen verwendet wurde. Blockieren Sie außerdem alle Verbindungen zu bekannten Mining-Pool-Domains. Sie finden die Domains, die in Verbindung mit dhpcd stehen, in unserem IOC-Repository.

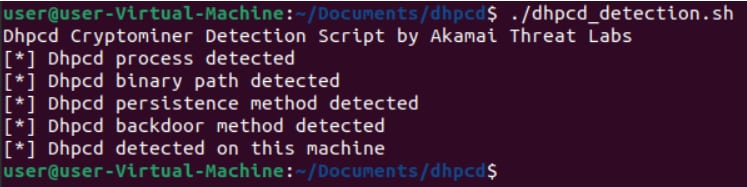

Führen Sie unser Erkennungsskript zum Auffinden von dhpcd-Spuren aus, um festzustellen, ob Ihr System bereits infiziert ist.

Abschließende Gedanken

dhpcd ist eine Cryptomining-Kampagne, die bewährte Techniken verwendet: Sie verbreitet sich über SSH, führt einen Cryptominer auf Basis des bekannten XMRig aus und nutzt bekannte Taktiken, um Backdoors einzurichten und Wettbewerber zu eliminieren.

Diese Kampagne weist eine bessere OPSEC auf als die meisten Angriffskampagnen, die wir beobachten, indem sie Tor in die Infektionspipeline integriert. Die Verwendung von Tor verhindert, dass Verteidiger die Angriffsinfrastruktur und den Ursprung des Angriffs verfolgen können, wodurch der gesamte Vorgang stabiler und widerstandsfähiger wird.

Die Verwendung von Tor ist ein zweischneidiges Schwert: Unternehmen nutzen Tor, um Anonymität, Datenschutz und Sicherheit sicherzustellen, doch als Nebenprodukt werden sie durch die Installation von Exit-Knoten auch Teil von Infektionsketten. Obwohl diese Organisationen sich nicht unbedingt selbst infiziert sind, stellen sie einen Mechanismus bereit, mit dem die Malware über das Internet verbreitet wird, wodurch die Angreifer anonym bleiben und geschützt werden.

dhpcd beweist uns einmal mehr, dass selbst die einfachsten Angriffskampagnen – mit Wörterbuchangriffen für den Einbruch und Dateinamen, die vertauschten Buchstaben verwenden, um einer Entdeckung zu entgehen – es schaffen, Netzwerke zu infizieren und Gewinne zu erzielen. Darüber hinaus werden diese Kampagnen entwickelt und aufrechterhalten, um die Skalierung und die potenziellen Gewinne zu steigern. Die einfachen Taktiken, Tipps und Verfahren deuten jedoch auch darauf hin, dass Verteidiger selbst mit grundlegenden Schutzmaßnahmen die Sicherheit ihrer Systeme erhöhen können.

Anhang: Indicators of Compromise

Die folgende Liste enthält nur einen Teil der IOCs. Die vollständige Liste finden Sie in unserem Repository.

Dateinamen

/bin/[a-z0-9]{26} („Hello, World“-Programm)

/bin/dhpcd

Domains

fr14[.]minexmr[.]com

ca61[.]minexmr[.]com

sg97[.]minexmr[.]com

fr13[.]minexmr[.]com

us40[.]minexmr[.]com

pool[.]supportxmr[.]com

Filehashes

eb808932714c9533962e129e61d84c29536497e62b2a7d89dce3376d882c6965

e971fa0c392a9f43c37dccfdd4f8e6bc109e162716d9b206170f7bb133634ffd

76005592ad7d8901c64a5cfbcdde589a960ba35c9672da6182d131cd67ae0c97

2cca764d24212f8fc58780b9135740929f38b45bcd5fc82c4a2ff47e90890d06

3ea8cc0977e5542053353bcf3e58de947dd727259369707a13a4d0c8f14b7486