dhpcd: Il cryptominer rimasto nascosto per 4 anni

Analisi riassuntiva

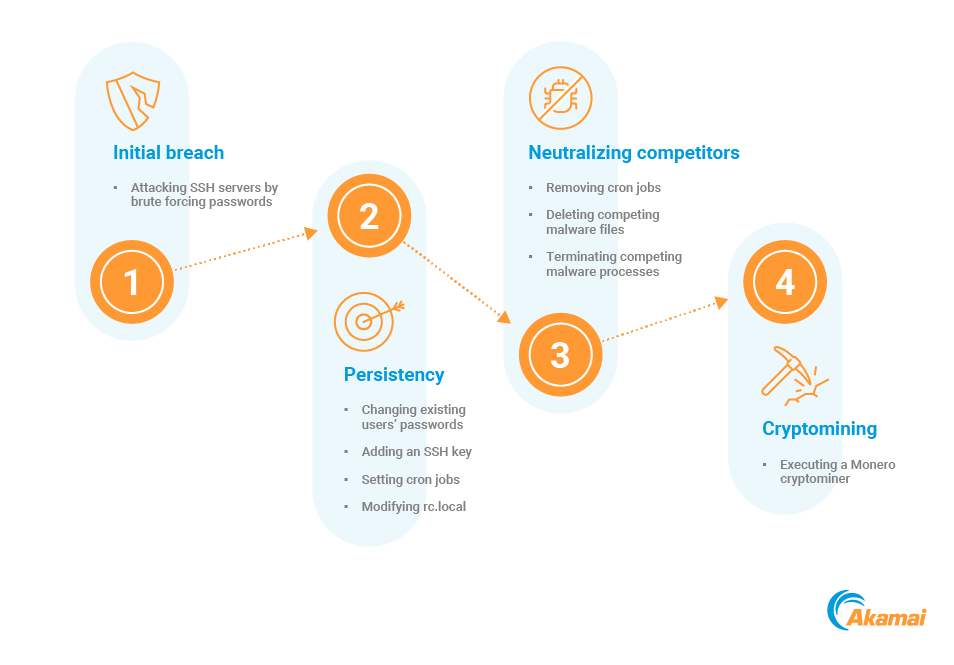

L'Akamai Security Intelligence Group ha osservato una campagna di attacchi di lunga durata, che abbiamo denominato "dhpcd". La campagna prende di mira i computer Linux con server SSH tramite attacchi di forza bruta contro le password e, alla fine, esegue un cryptominer Monero su tali computer.

La campagna è stata identificata per la prima volta dalla rete di sensori di minacce di Akamai nell'aprile 2018 e rimane attiva ancora oggi.

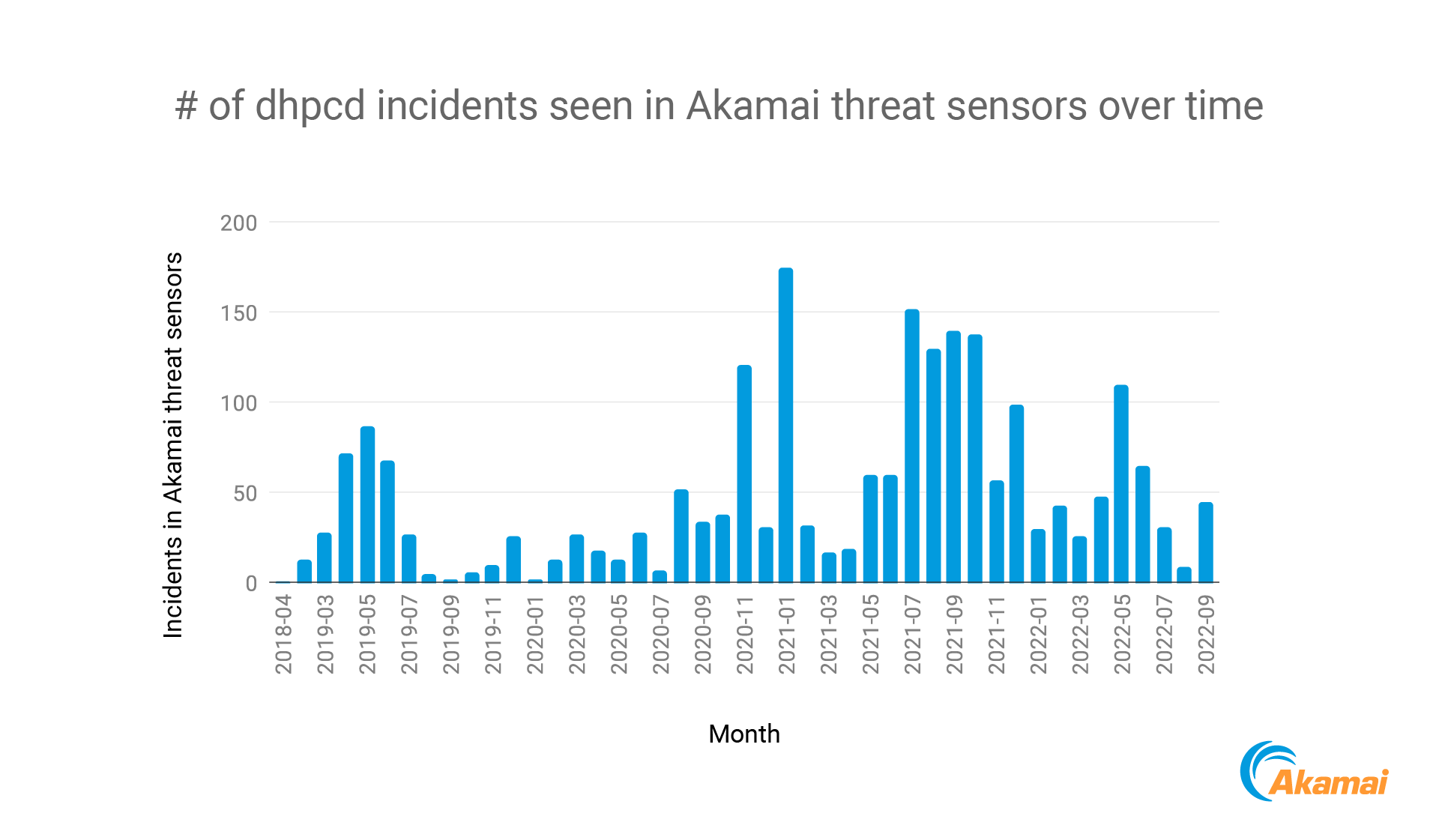

Abbiamo osservato più di 2.200 attacchi da oltre 800 IP di origine univoci sulla nostra rete di sensori di minacce sin dalla prima apparizione, con un picco distinguibile nel maggio 2022.

Nell'ambito della catena di attacco, gli autori di attacchi implementano più backdoor tramite modifiche della password e, aggiungendo una chiave SSH, eseguono numerosi script per neutralizzare i concorrenti e utilizzano i processi cron e il file rc.local per la persistenza.

Alcuni dei file binari del cryptominer non sono familiari ad altri fornitori di soluzioni per la sicurezza.

Le origini dell'infrastruttura dei criminali sono sconosciute poiché operano dietro i nodi di uscita Tor. Alcuni di questi nodi di uscita Tor appartengono a università, organizzazioni no profit, società di cybersicurezza e così via.

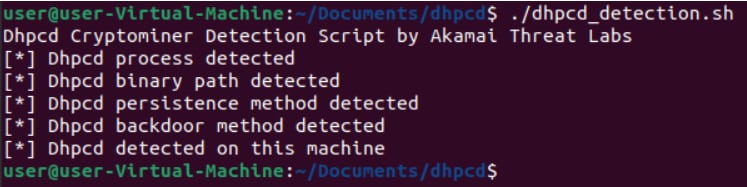

L'elenco parziale degli indicatori di compromesso (IOC) è disponibile nell'appendice; un elenco completo di IOC e uno script di rilevamento sono disponibili nel nostro archivio pubblico.

Che cos'è dhpcd?

Poiché gran parte di Internet viene eseguita sull'infrastruttura di Akamai, disponiamo di un'ampia visibilità ampia di ciò che accade e l'individuazione di malware nuovi (o nuovissimi) è uno dei risultati di questa visibilità ad ampio raggio. Nell'aprile 2018, il cryptominer basato sull'open source XMRig, che abbiamo denominato "dhpcd", ha colpito per la prima volta i sensori di minacce di Akamai e da allora sono rimasti attivi. Non capita spesso di imbattersi in un malware che è stato segnalato e resta in esecuzione per così tanto tempo con relativa coerenza senza venire esaminato. Questo perché questo cryptominer accede tramite forza bruta, si nasconde e fa ricognizione di strumenti che potrebbero rilevarlo.

Il nome deriva da un gioco difficile da rilevare sul daemon Linux legittimo dhcpd: un processo che ha il compito di configurare il server DHCP in esecuzione sulla macchina all'avvio. Questa tecnica di scambio di lettere è ampiamente utilizzata per più vettori di attacco per eludere il rilevamento, un aspetto che ha consentito in parte a questo malware di rimanere attivo per almeno quattro anni. Utilizza i nodi di uscita Tor per nascondersi, il che rende difficile, se non impossibile, tracciare le origini dell'attacco, quindi estrae la privacy coin Monero. Siamo riusciti a ottenere i wallet Monero dai file binari di cryptominer.

Ha subito alcune variazioni, che hanno contribuito al suo successo nell'elusione del rilevamento, non solo localmente sul computer infetto, ma anche con i fornitori di servizi per la sicurezza e vari feed di informazioni sulle minacce. In questo post del blog, esamineremo il flusso di attacco, la mitigazione e l'impatto dei varie implementazioni.

Attività relative ad incidenti

Da aprile 2018, i nostri sensori hanno registrato oltre 2.200 incidenti da oltre 800 indirizzi IP univoci. Questi indirizzi IP appartenevano principalmente a società di hosting e comunicazioni. Tuttavia, c'era anche un numero significativo di IP di università e organizzazioni senza scopo di lucro, che in effetti sono diventate l'infrastruttura per favorire lo scopo previsto del malware.

A marzo 2022 abbiamo notato un importante aggiornamento della versione di XMRig, il cryptominer su cui si basa dhpcd, dalla versione 2.13.0 alla 5.2.0. Parallelamente a questo significativo aggiornamento della versione, abbiamo osservato un notevole aumento sia in termini di scala che di ambito. Poco dopo, a maggio 2022, abbiamo osservato il picco più alto dell'anno fino ad ora. Sebbene non sia stato così alto come il picco del 2021, questo testimonia il desiderio degli autori di attacchi di aumentare di livello i potenziali guadagni derivanti da questo particolare malware in futuro. È logico pensare che assisteremo ad altri esempi simili nei prossimi mesi.

Ambito della campagna

Dal nostro primo rilevamento di dhpcd, abbiamo subito 2.215 attacchi, distribuiti su 843 diversi IP di attacco, con una media di 2,6 attacchi per IP. Per ogni IP di origine, abbiamo osservato un intervallo da 1 a 27 attacchi.

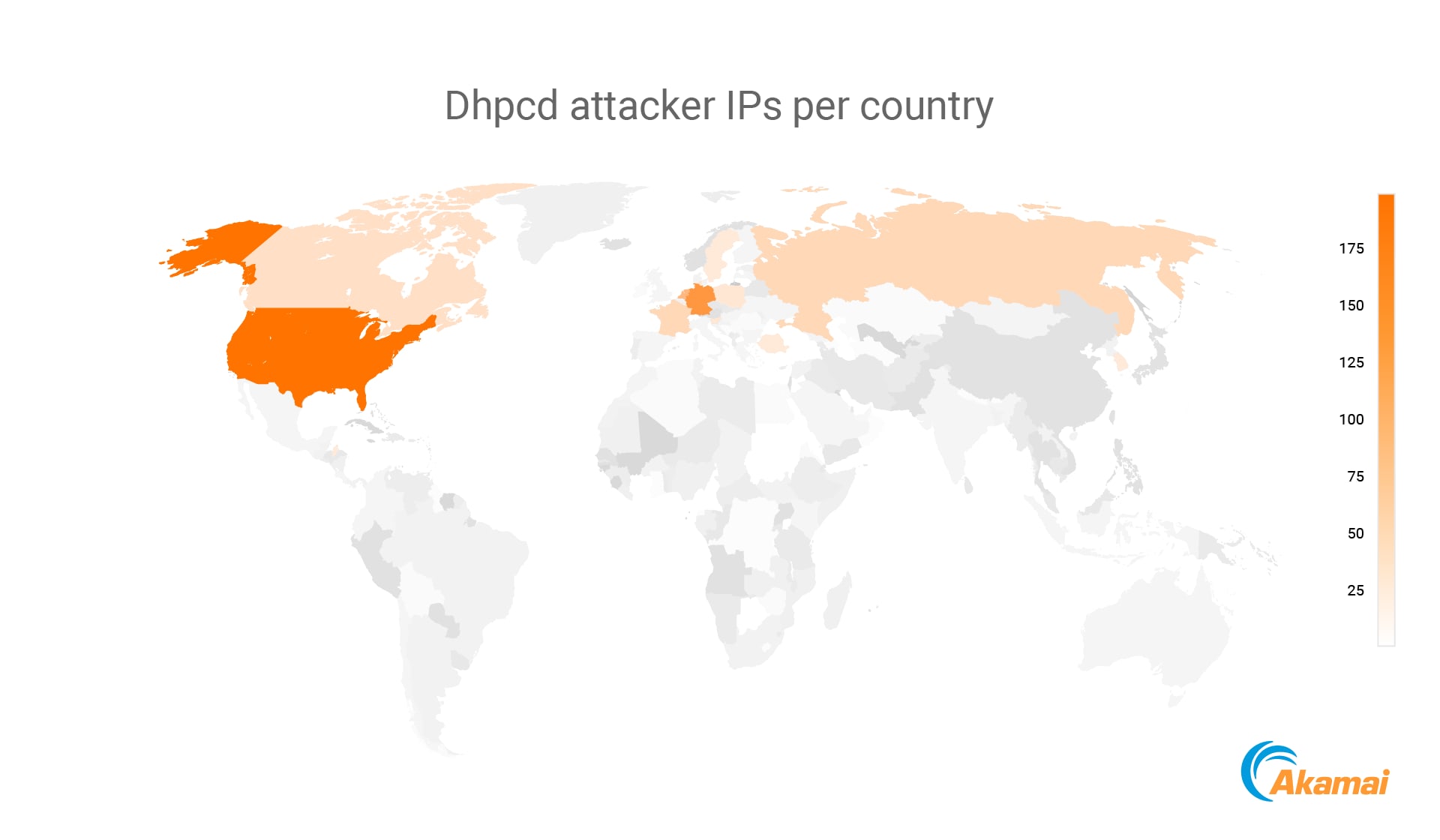

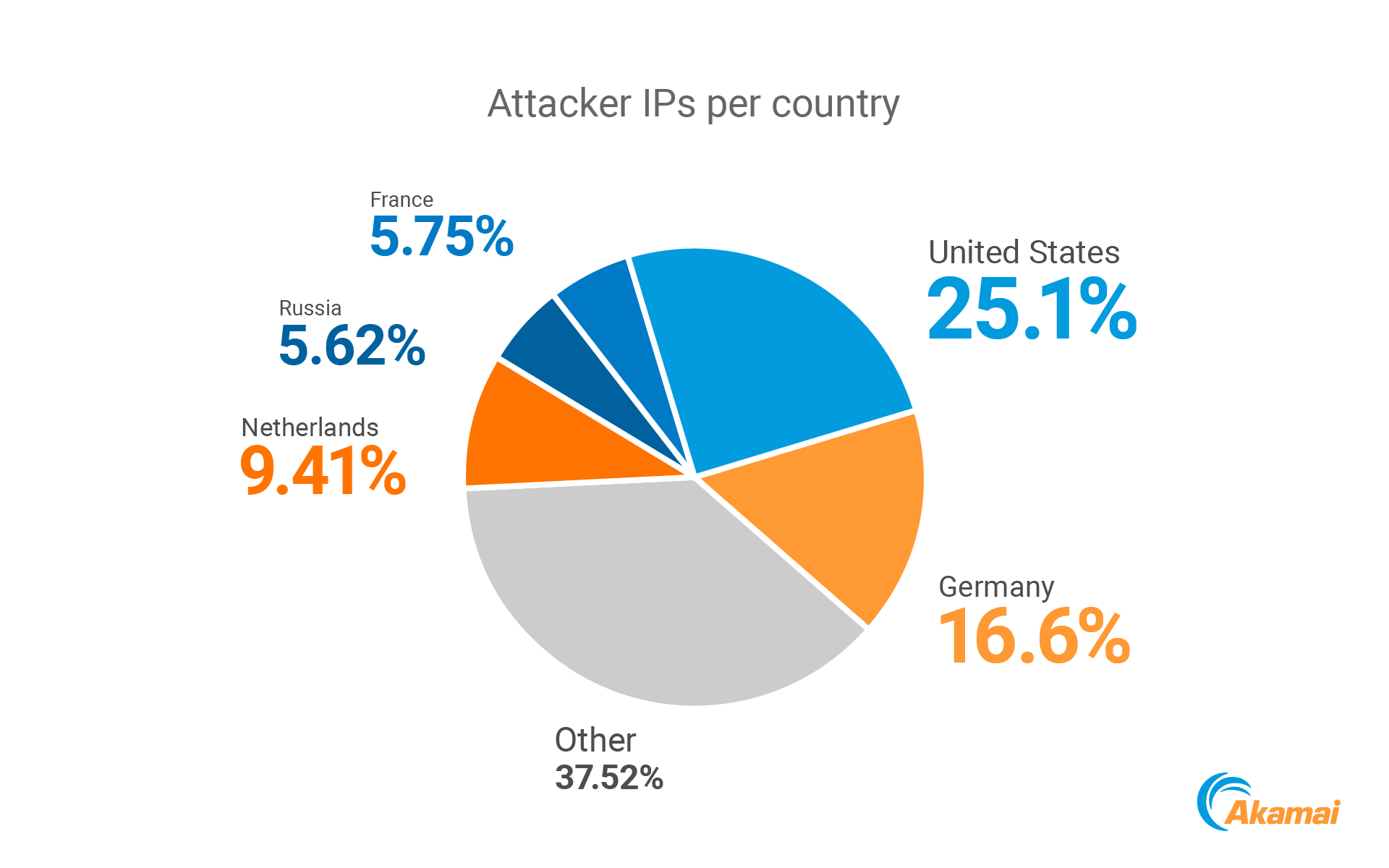

Su 840 IP di attacco, circa l'80% erano nodi di uscita Tor, rendendo quasi impossibile rintracciare l'autore della minaccia dietro l'attacco. L'uso di Tor è una best practice OPSEC, da parte degli autori di attacchi; tuttavia, significa che le organizzazioni che utilizzano Tor prendono attivamente parte alla propagazione di dhpcd (e di altre campagne) e alla distribuzione di malware. Tra le organizzazioni che abbiamo osservato attaccare i sensori di Akamai c'erano computer appartenenti a università statunitensi, organizzazioni europee senza scopo di lucro e altre.

In base al numero di nodi di uscita Tor in questi paesi, la maggior parte degli IP di attacco si trova negli Stati Uniti e in Europa. La maggior parte degli attacchi europei proveniva dalla Germania e dai Paesi Bassi.

Servizi finanziari

Gli autori di attacchi utilizzano più wallet per raccogliere i propri profitti di crypto-mining. Abbiamo individuato 13 wallet Monero unici codificati nei file binari di cryptominer. Durante il processo di monitoraggio di questi wallet, abbiamo scoperto che ognuno contiene un importo equivalente a 150-160 dollari; dopo aver guadagnato questo importo, gli autori di attacchi probabilmente "passano" a un altro wallet. Considerando questo importo relativamente basso del saldo detenuto da ciascun wallet, supponiamo che il numero effettivo di portafogli sia significativamente più alto. Questi piccoli importi sono un altro esempio dell'OPSEC di questo malware: acquisire e mantenere piccoli importi per ridurre le possibilità di venire notato.

I profitti totali che abbiamo calcolato finora sono pari a circa 85 mBTC, che equivalgono a circa 2.000 dollari. Ma ancora una volta, supponiamo che i file malware che non abbiamo ottenuto contengano altri wallet, pertanto è probabile che il guadagno effettivo sia significativamente maggiore.

I criminali hanno estratto coin Monero (XMR) utilizzando i domini mining pool di minexmr[.]com, come: sg97[.]minexmr[.]com, fr13[.]minexmr[.]com, us40[.]minexmr[. ]com, ecc. L'elenco completo è riportato nel nostro archivio IOC.

Il 19 agosto, questi mining pool sono stati chiusi e gli autori di attacchi hanno dovuto trovare un altro pool da utilizzare, quindi l'attuale mining pool è pool[.]supportxmr[.]com:80.

Flusso di attacco

Violazione iniziale

I criminali violano i computer Linux presi di mira con server SSH tramite attacchi di forza bruta alle password, quindi, scaricano un file eseguibile fittizio nel cestino usando l'SCP. Il programma fittizio scrive semplicemente "Hello, World" sulla console, presumibilmente per verificare le autorizzazioni di esecuzione. I nomi dei file sono stringhe alfanumeriche casuali di 26 caratteri, ad esempio, /bin/cpuufcdmorv9crpa8h6wgh6iq2.

Cryptominer

I criminali quindi scaricano il cryptominer, un file denominato "dhpcd", nella stessa directory su SCP. Il miner cerca i server mining pool disponibili sulla porta TCP 4444:

fr14[.]minexmr[.]com

ca61[.]minexmr[.]com

sg97[.]minexmr[.]com

fr13[.]minexmr[.]com

us40[.]minexmr[.]com

Persistenza

I criminali possono ora occuparsi di rendere persistente il cryptominer tramite diverse tecniche.

Iniziano modificando le password per gli utenti esistenti sul sistema, ad esempio root, admin, test, oracle, test1, ubuntu,ecc. Proteggono le modifiche apportate cambiando gli attributi di /etc/shadow, un file che contiene le hash delle password nel sistema così come i relativi metadati.

I criminali aggiungono la propria chiave SSH al file ~/.ssh/authorized_keys e la rendono immutabile.

ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABAQCuhPmv3xdhU7JbMoc/ecBTDxiGqFNKbe564p4aNT6JbYWjNwZ5z6E4iQQDQ0bEp7uBtB0aut0apqDF/SL7pN5ybh2X44aCwDaSEB6bJuJi0yMkZwIvenmtCA1LMAr2XifvGS/Ulac7Qh5vFzfw562cWC+IOI+LyQZAcPgr+CXphJhm8QQ+O454ItXurQX6oPlA2rNfF36fnxYss1ZvUYC80wWTi9k2+/XR3IoQXZHKCFsJiwyKO2CY+j

I criminali utilizzano cron, un programma di pianificazione dei processi che imposta comandi e attività da eseguire periodicamente, per eseguire il cryptominer ogni ora, quindi, come altro strumento di persistenza che sfrutta le risorse esistenti, scaricano un file script /etc/rc.local , che avvia il cryptominer ad ogni avvio del sistema:

/bin/dhpcd -o ca.minexmr.com:4444 -B >/dev/null 2>/dev/null exit 0

Neutralizzazione dell'attività dei concorrenti

Gli autori degli attacchi si impegnano a interrompere l'attività di altri criminali per massimizzare le risorse dei computer e, di conseguenza, massimizzare i profitti. A tale scopo, eseguono due script dalla directory /dev/shm, /dev/shm/knrm e /dev/shm/r , non prima di aver verificato le autorizzazioni di esecuzione da questa directory (usando nuovamente il programma "Hello, World").

La cartella /dev/shm è un file system tmpfs , che mantiene tutti i suoi file nella memoria virtuale invece che su un dispositivo di storage persistente. Salvando ed eseguendo script da /dev/shm, il malware non lascia tracce di questi file sul file system.

Gli script Bash eliminano completamente la concorrenza e useremo /dev/shm/r per dimostrare come. Lo script inizia interrogando i principali processi che consumano risorse in esecuzione sul sistema e termina quelli che occupano molta RAM per garantire che sia disponibile più memoria per la propria attività, quindi, elimina i file cron associati ad altre campagne di attacco, ad esempio XorDdos, Tsunami e aliyun.one.

/etc/cron.hourly/gcc.sh

/etc/cron.hourly/cron.sh

/etc/cron.hourly/gcc4.sh/lib/libudev.so

Lo script elimina i file associati alle campagne di malware menzionate in precedenza (e altre).

/root/pty

/tmp/bash

/dev/shm/bash

/var/tmp/bash

/var/lock/bash

/var/run/bash

/bin/httpsd

/lib/udev/udev

/lib/udev/debug

/root/sysem

/root/systma

/etc/jourxlv

/tmp/sysem

/tmp/su

'/tmp/ddgs.*'

/root/pty10

/root/pty4

/root/xmr64

/usr/local/sbin/t

/usr/local/sbin/rsync

/etc/ceurnad

Inoltre, blocca i processi relativi al malware, come Xm64, Ceurnad, /tmp/samba e Sc64u, se sono in esecuzione.

Per raccogliere informazioni su concorrenti nuovi o sconosciuti, lo script esegue il comando atq per visualizzare l'elenco dei processi in sospeso, nonché i file in varie directory di sistema. Dopo aver filtrato i criteri dei file noti (dump, docker, mount, ecc.), il criminale ottiene un elenco di file che sono potenzialmente malware rivali.

Rilevamento e mitigazione

L'uso dei server SSH è molto comune. Sfortunatamente, sono comuni anche i server SSH in esecuzione con privilegi elevati a cui si accede utilizzando password di base. Gli attacchi mirati a SSH come dhpcd possono essere facilmente bloccati configurando SSH in modo che funzioni esclusivamente con chiavi private e pubbliche, bloccando, al contempo, tutti i tentativi di accesso basati su password.

Per eseguire questa operazione, modificate il file di configurazione SSH (/etc/ssh/sshd_config) in modo da avere le due righe seguenti:

PermitRootLogin no

PasswordAuthentication no

Per bloccare l'attività di cryptomining di dhpcd, prendete in considerazione il blocco della porta TCP 4444 in uscita, utilizzata in un numero significativo di attacchi che abbiamo osservato. Inoltre, bloccate tutte le connessioni ai domini mining pool noti, di cui quelli relativi a dhpcd sono disponibili nel nostro archivio IoC.

Per rilevare se il vostro sistema è infetto, eseguite il nostro script di rilevamento per individuare le tracce di dhpcd.

Considerazioni finali

dhpcd è una campagna di cryptomining che utilizza tecniche collaudate: si diffonde tramite SSH, gestisce un cryptominer basato sul noto XMRig e utilizza tattiche note per creare backdoor ed eliminare i concorrenti.

Questa campagna dimostra un'OPSEC migliore rispetto alla maggior parte delle campagne di attacchi che osserviamo, integrando Tor nella pipeline di infezione. L'uso di Tor impedisce agli addetti alla sicurezza di tracciare l'infrastruttura e le origini dell'attacco, rendendo l'intera operazione più stabile e resistente.

L'uso di Tor rappresenta un'arma a doppio taglio: le organizzazioni utilizzano Tor per supportare l'anonimato, la privacy e la sicurezza, ma come effetto collaterale, installando nodi di uscita, diventano parte della catena di infezione. Anche se non necessariamente infettate, queste organizzazioni forniscono un meccanismo utilizzato per diffondere il malware su Internet, aiutando gli autori di attacchi a restare anonimi e protetti.

dhpcd ci dimostra ancora una volta che anche le campagne di attacchi più basilari e semplici, quelle caratterizzate da attacchi al dizionario eseguiti a scopo di compromissione e dallo scambio delle lettere dei nomi di file per ridurre il rilevamento, riescono comunque a infettare le reti e realizzare profitti. Inoltre, queste campagne vengono sviluppate e mantenute per aumentare la scala e la portata dei potenziali guadagni. Le semplici tattiche, suggerimenti e procedure, tuttavia, suggeriscono che anche con misure di protezione di base, gli addetti alla sicurezza attenti possono aumentare la sicurezza dei propri sistemi.

Appendice: indicatori di compromesso

Di seguito è riportato un elenco parziale di IOC. L'elenco completo è disponibile nel nostro archivio.

Nomi file

/bin/[a-z0-9]{26} (programma Hello World)

/bin/dhpcd

Domini

fr14[.]minexmr[.]com

ca61[.]minexmr[.]com

sg97[.]minexmr[.]com

fr13[.]minexmr[.]com

us40[.]minexmr[.]com

pool[.]supportxmr[.]com

Hash di file

eb808932714c9533962e129e61d84c29536497e62b2a7d89dce3376d882c6965

e971fa0c392a9f43c37dccfdd4f8e6bc109e162716d9b206170f7bb133634ffd

76005592ad7d8901c64a5cfbcdde589a960ba35c9672da6182d131cd67ae0c97

2cca764d24212f8fc58780b9135740929f38b45bcd5fc82c4a2ff47e90890d06

3ea8cc0977e5542053353bcf3e58de947dd727259369707a13a4d0c8f14b7486