Es wird heiß: SOTI-Bericht für EMEA

Einführung

Forscher von Akamai haben einen weiterenSOTI-Bericht (State of the Internet) veröffentlicht, und diesmal geht es um die einzigartigen Cyberherausforderungen, die Europa, den Nahen Osten und Afrika (EMEA) betreffen. Der Bericht befasst sich eingehend mit der unbeständigen Cyberlandschaft der Region und konzentriert sich dabei auf DDoS-Angriffe (Distributed Denial of Service) und den verheerenden Auswirkungen auf die Opfer.

Es ist eine hervorragende Arbeit. Aber das ist nur meine Meinung. Lesen Sie selbst. Sie werden einiges Neues erfahren. Und in einer Branche, die sich so schnell verändert wie die Cybersicherheit, ist kontinuierliche Weiterbildung unerlässlich.

Sie haben jetzt keine Zeit, alles zu lesen? Ich tue so, als würde ich das nicht persönlich nehmen und gebe Ihnen stattdessen eine Liste dessen, was Sie erwartet, wenn Sie den Bericht lesen (Was Sie tun werden, oder? ).

️ Vergleiche von EMEA-spezifischen DDoS-Trends mit Trends in anderen Regionen

⚖️ Rechtliche Hinweise für anstehende Cybergesetze

⚔️ Eine Fallstudie eines echten europäischen E-Commerce-Unternehmens, das von einem großen DDoS-Angriff betroffen war

Tipps zu Sicherheit und Abwehr

Ich wette, dass ich jetzt Ihre Aufmerksamkeit habe. Lesen Sie weiter. Am Ende dieses Blogbeitrags werden Sie es kaum erwarten können, den Bericht herunterzuladen.

Geopolitische Spannungen wirken sich auf die Sicherheitsergebnisse aus

Je digitaler die Welt wird, desto mehr beeinflussen reale Geschehnisse den Cyberbereich. Dazu gehört leider auch Krieg. Der Krieg zwischen Russland und der Ukraine und der Krieg zwischen Israel und der Hamas haben auf allen Seiten zu einer Welle schädlicher Online-Aktivitäten geführt, einschließlich Hacktivismus, „Zurückhacken“ und natürlich zu dem guten alten Cyberkrieg zwischen einzelnen Staaten.

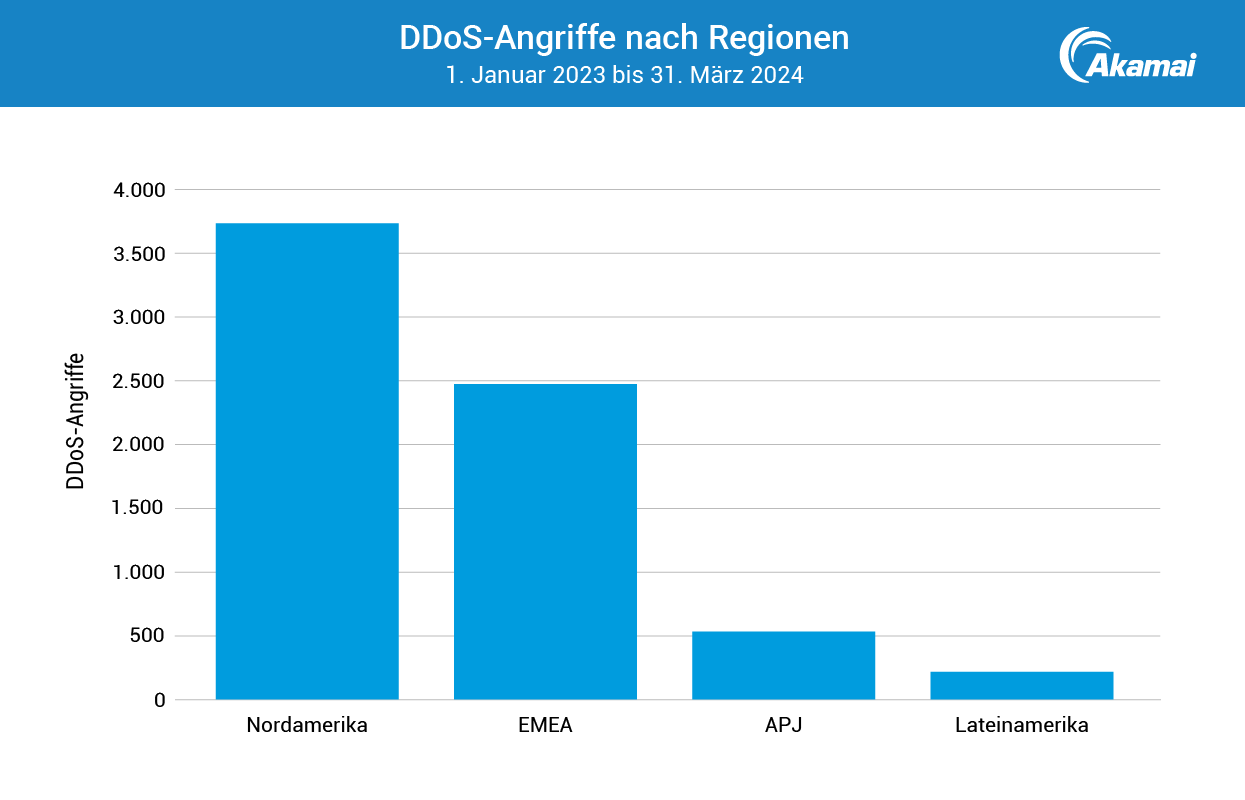

Angesichts der Tatsache, dass beide Kriege in der EMEA-Region stattfinden, ist es folgerichtig, dass in dieser Region immer mehr DDoS-Angriffe auftreten, die offenbar das bevorzugte Mittel der Hacktivisten sind und sich auch schnell zum Lieblingsinstrument von Cyberkriminellen mit staatlicher Unterstützung entwickeln. Und in EMEA geschehen solche Angriffe häufig. Sehr, sehr häufig (Abbildung 1).

Obwohl die meisten DDoS-Angriffe nach wie vor in Nordamerika stattfinden, ist der rasante Anstieg der Angriffsmenge in EMEA gelinde gesagt beunruhigend. Die Zahl der Angriffe stieg allein von Anfang 2023 bis zum ersten Quartal 2024 auf fast 2.500 – mehr als dreimal so viele wie in den Regionen Asien-Pazifik und Japan (APJ) und Lateinamerika (LATAM) zusammen betroffen waren.

Neue Rechtsvorschriften

Ein enorm wichtiger Aspekt für Unternehmen in EMEA ist die neue Gesetzgebung. Die Datenschutz-Grundverordnung (DSGVO) war erst der Anfang. Jetzt geht es etwa mit der neuen Richtlinie für die Sicherheit von Netz- und Informationssystemen (NIS2) und der Verordnung über die digitale operationale Resilienz (DORA) auch um Informationssicherheit. Beide Gesetze bieten fundierte Handlungsempfehlungen für mehr Sicherheit und Resilienz. (Pssst! Gemeint ist Zero Trust.)

Wenn Sie gerne Gesetze lesen, dann lesen Sie nach Herzenslust! Wenn Sie weniger gern Gesetzestexte lesen, aber dennoch deren Inhalte und die Auswirkungen der neuen Vorschriften auf Ihre Branche kennen müssen, lesen Sie einfach den SOTI-Bericht. Unser Team hat die neuen Compliance-Vorschriften bereits für Sie gelesen und zusammengefasst. Gern geschehen.

Geld regiert die Welt

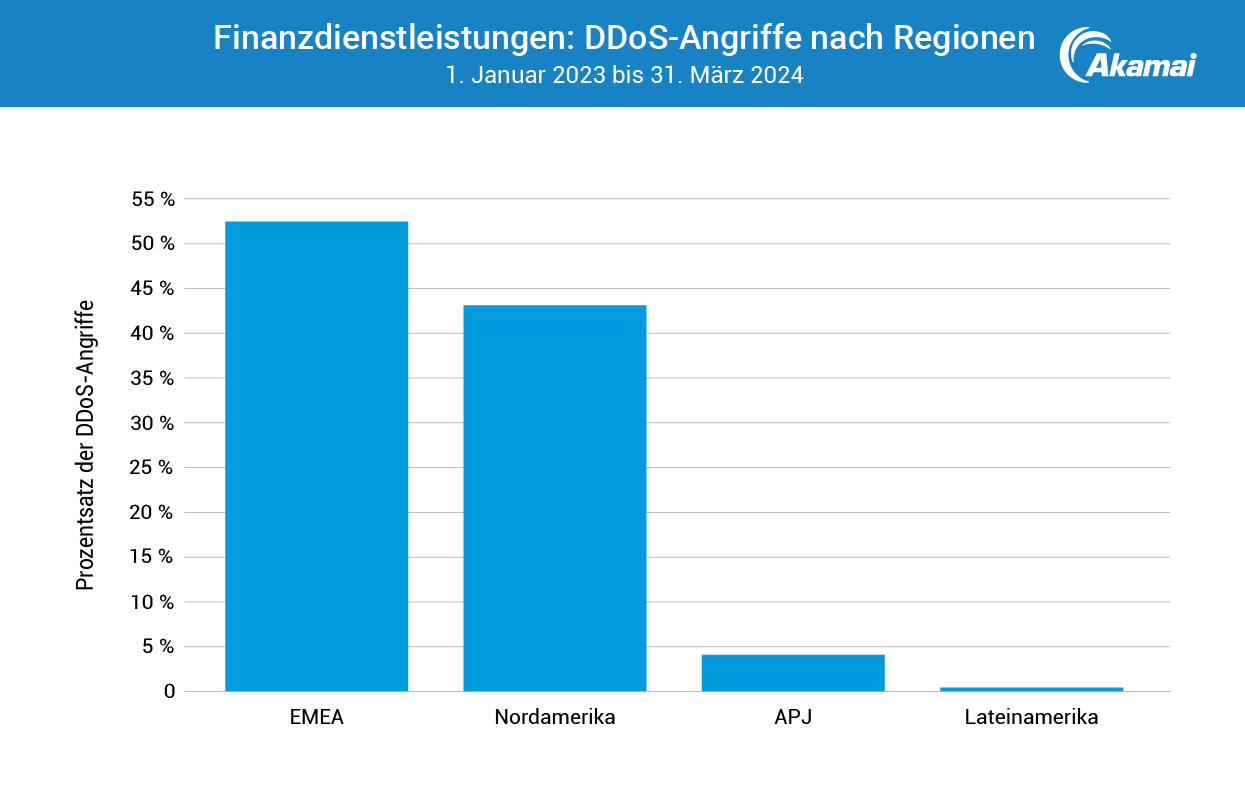

Unter allen Branchen ist der Finanzsektor in EMEA stärker von DDoS-Angriffen betroffen als in jeder anderen Region. EMEA liegt, was den Traffic von DDoS-Angriffen auf Layer 3 und 4 in der Finanzdienstleistungsbranche betrifft, auf Platz eins. Mehr als die Hälfte aller Angriffe weltweit finden hier statt (Abbildung 2).

Obwohl Europa nur 1,2 % der Erdoberfläche ausmacht, verzeichnete EMEA 52,5 % des Traffics von Angriffen auf Layer 3 und 4 in der Finanzdienstleistungsbranche.. Das ist ziemlich beunruhigend – besonders, wenn man bedenkt, dass sich nur 1 der 10 weltweit führenden Banken in dieser Region befindet und diese eine Bank (HSBC in London) auf Platz 8 liegt. Zum Vergleich: In China befinden sich 4 der 10 größten Banken weltweit und in Abbildung 2 ist zu sehen, wie niedrig die Zahlen in der Region APJ sind.

Doch Angriffe auf Layer 3 und 4 sind nicht die einzigen gefährlichen Cyberaktivitäten in der Region – auch Layer 7 bekommt reichlich Aufmerksamkeit von Cyberkriminellen, besonders, wenn sie den Handelssektor ins Visier nehmen. Wenn Ihr E-Commerce-Geschäft von Traffic überflutet wird und der Zugriff darauf nicht mehr möglich ist, können Sie viel Geld verlieren. Eventuell sind Sie auch so sehr mit Ihren Abwehrmaßnahmen beschäftigt, dass Sie nicht bemerken, dass die Angreifer die Daten Ihrer Kunden stehlen.

Neue Trends bei DNS?

Wer spricht denn noch von Triple-Extortion-Angriffen? Es sind neue DNS-Angriffe am Start! Die treffend benannten DNS-Water-Torture-Angriffe (Sie verstehen, wegen Flood? Wie bei HTTP- oder UDP-Flood?) haben im beobachteten Zeitraum andere Methoden regelrecht ertränkt (Ja, ertränkt. Sehen Sie, was ich meine? ). Im vollständigen Bericht gibt es ein wirklich raffiniertes Diagramm, das Ihnen zeigt, wie viele Angriffsereignisse pro Vektor beobachtet wurden, wobei DNS-Flood-Angriffe den ersten Platz belegt haben.

Sie wissen, wie schnell der Akku Ihres Smartphones sich entlädt, wenn es nach Empfang sucht? Genau das passiert, wenn ein System mit Anfragen für nicht vorhandene Domains überschwemmt wird. Mit dem Unterschied, dass diese NXDOMAIN-Angriffe das gesamte System ausschalten, anstatt nur den Akku zu entladen. Das ist wirklich übel. Die Auswirkungen eines DNS-Angriffs können, um den SOTI-Bericht zu zitieren, „die Präsenz eines Unternehmens im Internet buchstäblich auslöschen“.

Während die Zahl der Tripple-Extortion-Angriffe rückläufig ist, sind Triple-Header-Angriff im Bereich DDoS weiterhin eine reale Gefahr, ganz besonders im Gesundheitswesen. Ganz gleich, ob es sich um einen Deckmantel zur Verschleierung von anderen laufenden Aktivitäten (wie Datendiebstahl) oder um eine Möglichkeit, die Lösegeldzahlung durch das Opfer zu gewährleisten, handelt, DDoS ist ein effektives Mittel für Angreifer.

Aber warten Sie, es geht noch weiter!

Der verstorbene Billy Mays wäre stolz darauf, wie viel wir in den vollständigen SOTI-Bericht gepackt haben. Ich habe ihn in diesem Beitrag nur grob zusammengefasst – im vollständigen Bericht warten noch viele weitere Überraschungen auf Sie.

Wir bei Akamai Research haben uns zum Ziel gesetzt, der Community aussagekräftige Forschungsergebnisse zur Verfügung zu stellen, um den ständigen Ansturm schädlicher Aktivitäten zu bekämpfen. Egal, ob Sie in der IT Angriffe abwehren, Gesetzgeber sind oder sogar selbst forschen, wir versuchen, allen Bereichen des Sicherheitslebenszyklus einen Mehrwert zu bieten. Von Regionsanalysen wie dieser bis hin zur Theorie, dass die Akustik Angreifern helfen kann – und allem, was dazwischen liegt – wir informieren Sie darüber. Wenn Sie an den neuesten Forschungsergebnissen von Akamai interessiert sind, folgen Sie der Akamai Security Intelligence Group auf X (ehemals Twitter).

Wenn Sie es bis hierhin geschafft haben: 1. Vielen Dank. 2. Ich hoffe, Sie hatten einen guten Tag! 3. Laden Sie jetzt den Bericht herunter.