Verbissene Beharrlichkeit: die Taktik eines DDoS‑Angreifers

DDoS‑Angreifer sind in der Regel nicht sonderlich hartnäckig.

Ihre Attacken lassen sich ganz einfach über eine Vielzahl von Onlineservices ausführen und durch Kryptowährungen für Transaktionen bleiben sie anonym. Cyberkriminelle können DDoS-Angriffe also mit wenig Aufwand, zu geringen Kosten und relativ sicher durchführen. Sie versuchen ihr Glück und testen einige Taktiken, indem sie beispielsweise Vektor, Endpunkt und Skalierung anpassen. Doch wenn das Ziel über eine effektive Verteidigung verfügt, geben die meisten Angreifer irgendwann auf.

Das hat sich jedoch mit den DDoS‑Erpressungskampagnen geändert, die zwischen Herbst 2020 und Frühjahr 2021auftraten. Bei ihnen ging es bloß um Quantität.

Cyberkriminelle führten massenweise Angriffe in ganzen Branchen durch – einfach nur, um zu beweisen, dass sie es konnten. Dann versuchten sie, von Unternehmen Zahlungen zu erpressen, und versprachen, im Gegenzug nicht mehr anzugreifen. Unternehmen, die in der Lage waren, die Attacken erfolgreich abzuwehren, wurden ignoriert. Stattdessen konzentrierten sich die Erpresser auf leichtere Ziele.

Selten hartnäckige Angriffskampagnen

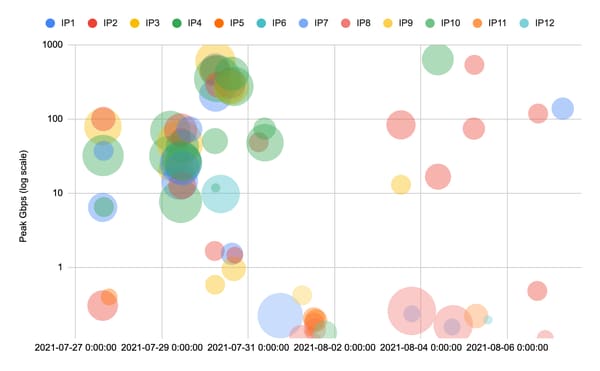

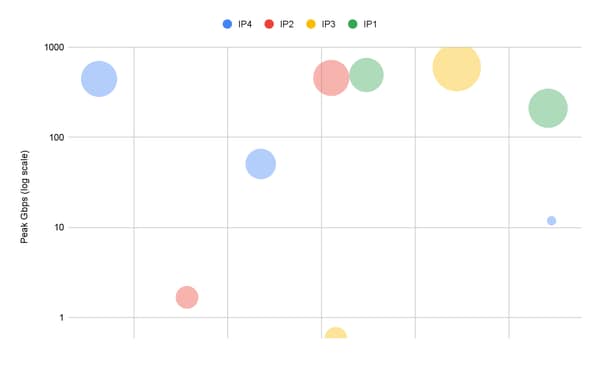

Doch immer mal wieder erleben wir extreme Beispiele dafür, wie hartnäckig DDoS‑Angreifer sein können. Das war auch Ende letzten Monats der Fall (Juli 2021). Diese Reihe von DDoS‑Ereignissen stach nicht nur durch ihre Hartnäckigkeit, sondern auch durch die Größe des Angriffsvektors hervor: Die Attacken zielten auf zahlreiche IPs in mehreren Subnetzen des Kunden ab.

In einem zehntägigen Zeitraum lassen sich mehrere Wellen erkennen, bei denen verschiedene Endpunkte mit einer Vielzahl von DDoS‑Taktiken und -Techniken angegriffen wurden. Zwar waren die Angreifer äußerst motiviert und hatten Unmengen an Bandbreite zur Verfügung, doch nahezu all diese Attacken wurden automatisch durch das Zero‑Second‑SLA von Prolexic abgewehrt. Und die übrigen Angriffe wurden schnell vom Akamai SOCC gehandhabt.

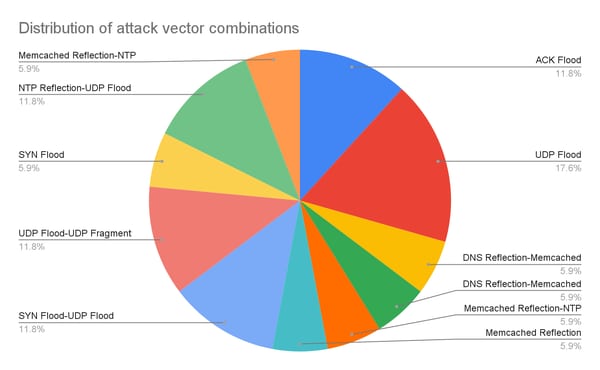

Die Angreifer gaben alles, was sie hatten: Sie wechselten zahlreiche IPs durch und nutzten verschiedenste Angriffsvektoren und -kombinationen, um irgendwie eine Schwachstelle zu finden. TCP- und UDP‑Stacks wurden ungefähr gleichermaßen angegriffen und die Cyberkriminellen nutzten in ihren unzähligen Attacken eine Kombination aus elf verschiedenen Vektoren.

Wenn Angreifer die Bandbreite in unter einer Minute von null auf Hunderte von Gbit/s hochschrauben können und dabei blitzschnell zwischen Vektoren und Endpunkten wechseln, dann ist cloudbasierter DDoS‑Schutz mit automatisierten und proaktiven Kontrollen die beste Verteidigung.

Eckdaten der Angriffskampagne

Dauer |

10 Tage |

Angegriffene Ziel‑IPs |

12 |

Verschiedene Angriffsereignisse |

156 |

Verschiedene Angriffsvektoren |

14 |

Spitzenwert Gbit/s |

600,9 |

Spitzenwert Mbit/s |

53,1 |

Durchschnittliche Dauer der Angriffsereignisse |

13,8 Minuten |

Maximale Dauer der Angriffsereignisse |

80 Minuten |

Abwehrergebnis |

95,3 % proaktiv durch Zero‑Second‑SLA abgewehrt |

Unsere Erkenntnisse

Manche unserer Kunden werden täglich (oder sogar stündlich) angegriffen, andere wiederum nur selten. Der Kunde dieses Angriffs befindet sich irgendwo dazwischen: mit ungefähr sechs DDoS‑Attacken pro Monat.

Die Hartnäckigkeit, die bei dieser Kampagne an den Tag gelegt wurde, zeigt, wie wichtig eine gut geölte Verteidigung gegen hoch motivierte DDoS‑Angreifer ist. Denn sie können nicht nur Unmengen an Bandbreite entfesseln, um riesige Angriffe zu starten, sondern sind auch äußerst flexibel beim Einsatz ihrer Taktiken, Techniken und Verfahren. Diese Art von Attacke verdeutlicht, dass Unternehmen erfahrene Sicherheitsressourcen benötigen, die Angriffe schnell abwehren können – selbst wenn es sich hierbei für das jeweilige Unternehmen um Zero‑Day-Bedrohungen handelt.

DDoS‑Angriffe sind ein wachsender Trend, da Cyberkriminellen heutzutage ein ganzes Arsenal an Exploits und Tools zur Verfügung steht. Und dieses Arsenal können sie nicht nur einfacher nutzen als je zuvor, es bietet auch immer mehr Leistung. Angesichts dieser unglaublich niedrigen Einstiegshürde müssen sich Sicherheitsexperten darauf vorbereiten, dass DDoS‑Attacken auch in Zukunft weiter zunehmen werden.