Meistern Sie Ihre Cloud-Herausforderungen – ein Szenario nach dem anderen

Wie läuft Ihre Cloudtransformation? Ganz gleich, ob Sie gerade mit der Migration beginnen, Anwendungen modernisieren möchten oder bereits seit Jahren eine Cloudumgebung managen – es ist wahrscheinlich, dass sie mehrere Cloudplattformen verwenden (oder verwenden werden). Laut Gartnerverfolgen 75 % der Unternehmenskunden, die Cloud Infrastructure as a Service (IaaS) nutzen, eine bewusste Multicloud-Strategie.

Herausforderungen durch Planung und Vorbereitung bewältigen

Jede Transformation bringt jedoch auch Herausforderungen mit sich. In einer kürzlich veröffentlichten Umfrage von Techstrong wurde eine Vielzahl von Herausforderungen identifiziert, die zu einer Entscheidung für mehrere Cloudanbieter führen. Dazu gehören unter anderem das Verhältnis von Preis und Performance sowie eine offene Infrastruktur und die Überwindung von Komplexitäten. Basierend auf unserer Erfahrung in der Zusammenarbeit mit Cloud-Teams auf der ganzen Welt lassen sich die meisten beobachteten Herausforderungen in zwei Kategorien einteilen: (1) Migration zu Cloudservices und (2) Optimierung der Nutzung vorhandener Cloudservices. Es ist auch nicht ungewöhnlich, diese beiden Herausforderungen innerhalb einer einzigen Organisation zu sehen, da Teams mit unterschiedlichen Einschränkungen und Projekten arbeiten. Die Vorbereitung und Planung sind für die Bewältigung dieser Herausforderungen von entscheidender Bedeutung.

Best Practices für gängige Cloud-Szenarien

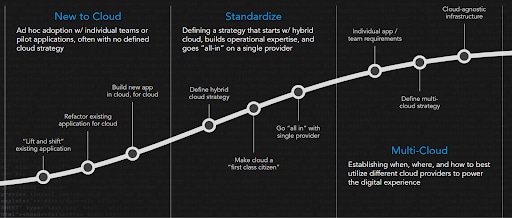

Ein kürzlich erschienener Bericht von Forrester kann hier weiterhelfen. Der Bericht „Meistern Sie Ihre Cloud-Herausforderungen mit den Scenario Quick Start Cards von Forrester“ liefert Ihnen einige Best Practices für gängige Cloud-Szenarien (Abbildung). Diese Szenarien decken die meisten Herausforderungen ab, denen Teams gegenüberstehen – unabhängig davon, wo sie sich bei Ihrer Cloudmigration befinden.

Abbildung: Der Weg zur Cloudmodernisierung

Die einzelnen Szenarien

Einige Szenarien sind in bestimmten Entwicklungsstufen der Cloud häufiger als in anderen. Nehmen wir zum Beispiel die Cloudsicherheit. Die Sicherheit von Daten und Workloads in der Cloud ist in der Regel einer der ersten Schritte in einer Cloudmigration. Laut dem Bericht geht es dabei jedoch „um viel mehr als nur die Sicherheit vor Ort und erfordert klare Planung und zweckbestimmte Tools.“" Ohne dieses Verständnis verfolgen viele Unternehmen einfach den gleichen Ansatz, der vor Ort funktioniert.

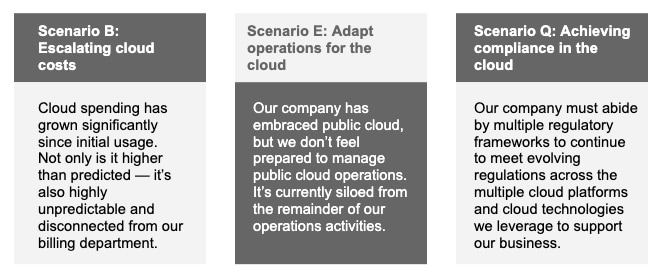

Daher sind Sicherheits- und Entwicklungs-Teams mit mehreren Sicherheits-Workloads und einer größeren Ausbreitung konfrontiert. Diese Duplizierung ist eine Hauptursache dafür, dass steigende Cloudkosten (Szenario B), die Anpassung des Betriebs an die Cloud (Szenario E) und die Erreichung der Compliance (Szenario Q) immer wieder zu den größten Cloudherausforderungen von Unternehmen zählen.

Mit zahlreichen verfügbaren Optionen für jeden Workload sollten Sie sich nicht einfach mit einer Umgebung zufrieden geben, die funktioniert; Sie sollten herausfinden, wo jeder Workload am besten und am effizientesten ausgeführt werden kann. Sie sollten die Umgebung Ihrer Workloads auch sorgfältig auswählen, um häufige Fallstricke zu vermeiden.

Wie funktioniert Workload Shopping?

Workload Shopping – der Prozess zur Bestimmung der optimalen Umgebung für jeden Workload – ist ein wichtiger Schritt in der Planung von Architektur und Infrastruktur. IT-Teams haben damit die Möglichkeit, für jede Komponente die am besten geeignete Plattform auszuwählen, anstatt auf einen weniger effizienten Ansatz zu setzen, der in älteren Architekturen noch funktionierte.

Workload Shopping ist besonders dann wichtig, wenn die folgenden Szenarien aus dem neuen Quick Start Report von Forrester durchgeführt werden:

Schutz von Workloads in der Cloud (Szenario F) – Der Schutz von Cloud-Computing- und Datenressourcen erfordert eine Vielzahl von Sicherheitskontrollen. Diese Sicherheitskontrollen (die auch Workloads sind) können entweder in jeder Region, in der Workloads ausgeführt werden, oder in einer einheitlichen Ebene an der Edge bereitgestellt werden. Der optimale Sicherheitsansatz besteht darin, alle Kontrollen auf einer einzigen, cloudübergreifenden Ebene bereitzustellen. Dadurch wird SecOps vereinfacht, indem die Anzahl und die Arten der zu verwaltenden Lösungen reduziert werden. Außerdem verbessert es die Portabilität der Workloads, indem die Sicherheitsanforderungen von der Rechenleistung und dem Speicherplatz entkoppelt werden. Wir haben dieses Thema hier bereits ausführlich behandelt.

Unternehmensanwendungen in die Cloud verschieben (Szenario H) – Trotz jahrelanger Cloudmigrationen wartet noch immer eine große Anzahl von Unternehmensanwendungen auf die Migration in eine effizientere Cloudumgebung. Allein auf Basis der Fähigkeit, diesen Workload auszuführen, wäre beinahe jeder Cloudanbieter akzeptabel. Wie der Bericht jedoch betont, sollten in dieser neuen Umgebung „cloudnative Services zur Verbesserung der Anwendung“ in Betracht gezogen werden. Dazu gehören Optionen für die Anwendungssicherheit, Zugriffskontrolle und Zero-Trust-Lösungen. Für diese Workloads entfällt in einer Umgebung mit diesen integrierten Funktionen die Notwendigkeit, aus verschiedenen Komponenten eine eigene Lösung zu erstellen. Dies ermöglicht eine einfachere Migration und einen einfacheren Betrieb.

Umsetzung der Anwendungsmodernisierung (Szenario L) – Irgendwann überwiegen die technische Unzulänglichkeiten die Kosten für die Modernisierung einer Anwendung und der ROI fällt zugunsten von Modernisierungsmaßnahmen aus. Ein Großteil dieser Bemühungen betrifft monolithische Architekturen, die in ihre einzelnen Komponenten aufgeteilt werden müssen. Denken Sie daran, dass für jede dieser Komponenten-Workloads einzeln eine Umgebung gewählt werden sollte, um den Nutzen jeder Umgebung zu maximieren. Viele Teams, insbesondere solche, die sich noch nicht tiefergehend mit der Anwendungsmodernisierung befasst haben, werden eine Umgebung in Betracht ziehen, die sich auf Infrastructure as a Service und Platform as a Service konzentriert. Das vereinfacht die Modernisierung und anschließende Verwaltung von Workloads, die Datenschutz- oder anderen Vorschriften unterliegen.

Bindung an einen Cloudanbieter verhindern (Szenario N) – Workload-Portabilität wurde als einer der Hauptvorteile des Cloud Computing gepriesen. In der Realität wird dieses Versprechen jedoch oft nicht erfüllt. Es gibt einige Workloads, für die bestimmte Funktionen nötig sind und daher die Bindung an einen einzelnen Anbieter erfordern. Der Rest wird in der Regel mit virtuellen Maschinen, Containern und Speicher erstellt. Indem Sie sicherstellen, dass diese Workloads portabel sind, können Sie sie in anderen Clouds bereitstellen und so die Anforderungen an das Risikomanagement, die Kosten, die Performance und die Datenhoheit erfüllen.

Erweiterung der Public Cloud bis an die Edge (Szenario O) – Die Bedeutung der Edge als Computing-Standort hat aufgrund ihrer überlegenen Latenz und Verfügbarkeit zugenommen, doch sie ist nicht für jeden Workload die richtige Umgebung. Die Edge ist per Definition für verteilte Workloads mit geringerem Speicherplatz- und CPU-Bedarf vorgesehen. Größere Workloads sollten in zentralisierten Clouds bereitgestellt werden. Das Verständnis der Grenzen beider Architekturen und eine angemessene Bereitstellung von Services stellen sicher, dass Infrastrukturkomponenten ordnungsgemäß skaliert werden können und das erwartete Nutzererlebnis bieten.

Ein toller Ausgangspunkt

Ganz gleich, ob Sie sich zum ersten Mal mit Cloudumgebungen beschäftigen oder bereits seit Jahren Multicloudumgebungen nutzen, Sie sollten auf eine bewusste Cloudplanung und -architektur setzen, um häufige Probleme von Cloudmigration und -betrieb zu vermeiden.