ゼロトラストにエッジが必要な理由

トラフィックのバックホーリングはパフォーマンスに影響を及ぼしますが、攻撃トラフィックのバックホーリングはさらに深刻な結果をもたらす可能性があります。しかし、従来のセキュリティ展開モデルでは、すべてのトラフィックをセキュリティスタックにバックホールするか、セキュリティスタックを通過しないアクセスを許可するかという、いずれにしても不利な選択に直面します。もちろん、サイバー攻撃によって甚大な損害を被る可能性がある現状では、後者は現実的な選択肢にはなり得ません。すべてのトラフィックが堅牢なセキュリティスタックを経由するようなルーティングが必要です。では、バックホールすることなく、この目標を達成するためにはどうすればよいでしょうか。その答えは、ゼロトラスト・セキュリティを導入し、これをエッジサービスとして提供することです。

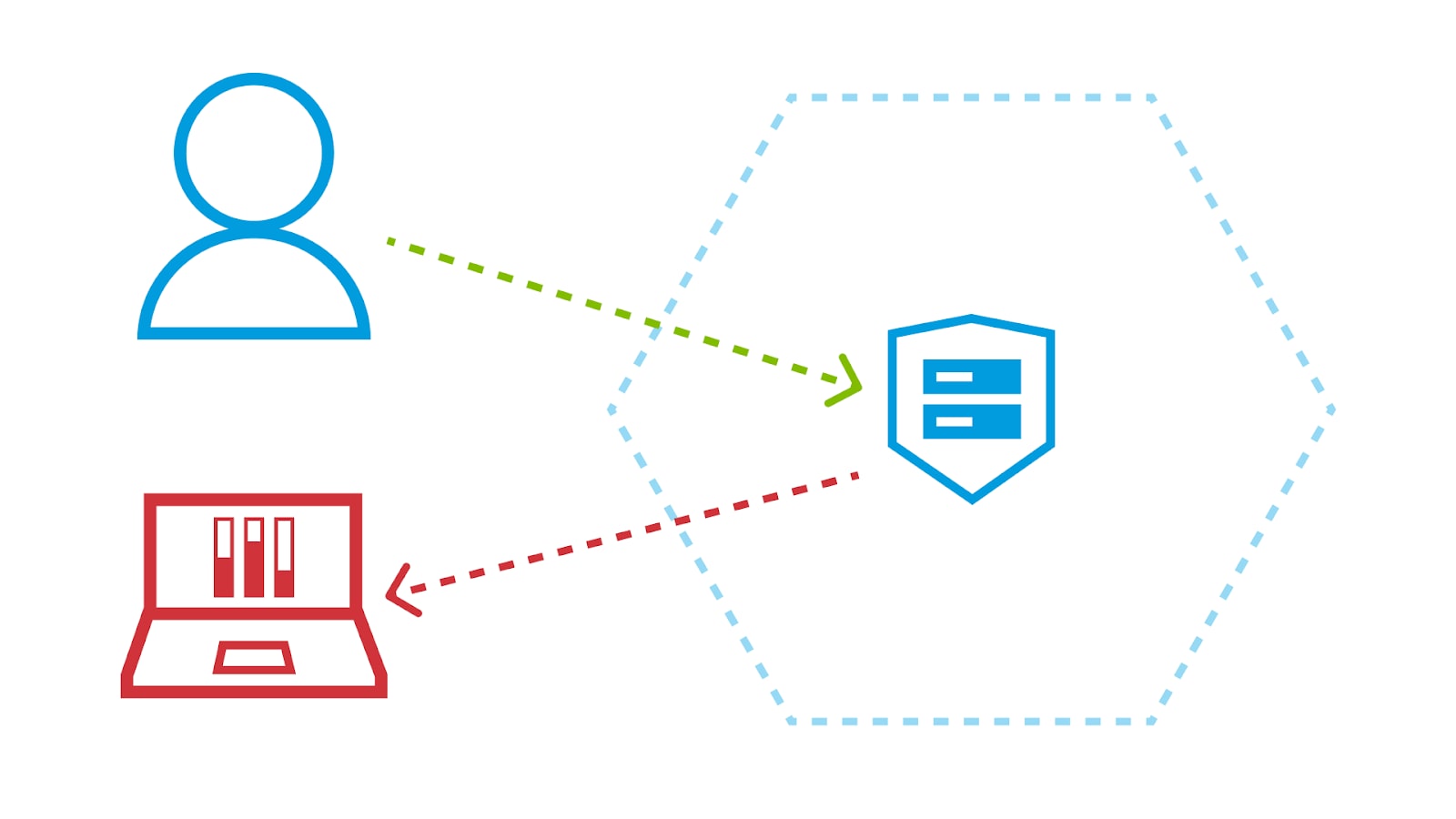

従来の導入モデルについてさらに詳しく説明するために、まず、従業員がインターネットベースの Web アプリケーションにアクセスする場合を考えてみます。たとえば、業務に必要な SaaS アプリケーションや業務に関連して使用される Web アプリケーション、または個人的な活動に使用されるその他の Web アプリケーションなどにアクセスする場合です。これらのトラフィックフローを保護するためには、セキュア Web ゲートウェイ(SWG)が必要です。

SWG を使用すれば、利用規定を確実に適用すること、従業員が誤ってフィッシングサイトにアクセスしないようにすること、マルウェアが従業員のデバイスにダウンロードされないようにすることなどが可能となります。SWG はセキュリティスタックの重要なコンポーネントです。強力なサイバーセキュリティ対策を実現するためには、インターネットベースの Web アプリケーションへのアクセスがすべて SWG を通過する必要があります。

問題は、従来の SWG 展開モデルでは、SWG が 1 か所または少数の場所にアプライアンスまたは仮想機器として導入されるため、バックホーリングが必要になるという点です。もちろん、ほとんどすべての従業員が 1 か所または少数のオフィスで働いている場合は、これらのオフィス内またはその近くに SWG を配置すれば、バックホーリングは不要となります。数年前にはこの方法が採用されるケースがあったかもしれませんが、今では、そして将来も、この方法は適用されないと言って差し支えないと思います。

従業員のテレワークが珍しくなくなった現在、トラフィックを SWG にバックホールするためには、たいていリモートアクセス仮想プライベートネットワーク(VPN)を使用する必要があります。しかし、この方法ではパフォーマンスが低下するだけでなく、スケーリングの問題も生じます。従業員がオフィス内にいても、それがサテライトオフィスである場合は、やはりトラフィックを SWG へバックホールしなければなりません。これには通常、専用のオフィス間通信リンク(MPLS など)が使用されますが、このプロセスは高いコストを要します。

トラフィックのバックホールによるパフォーマンスの低下

トラフィックのバックホールによるパフォーマンスの低下

さらに、セキュリティスタックに必要な要素は SWG だけではありません。強力なサイバーセキュリティ体制を構築するためには、SWG を通過するインターネット接続フローだけでなく、すべてのトラフィックフローにアクセス制御と検査を適用する必要があります。これがゼロトラストの基本的な考え方です。

たとえば、社内のデータセンターまたはクラウドに展開される可能性のある社内アプリケーションに従業員がアクセスする場合について考えてみましょう。これらのトラフィックフローも、セキュリティスタックを通過する必要がありますが、ゼロトラスト・ネットワーク・アクセスと呼ばれるコンポーネントを経由しなければなりません。このコンポーネントは基本的にはアイデンティティ認識型プロキシであり、各アプリケーションに対して厳格に認証され許可されたユーザーのみにそのアプリケーションの表示またはアクセスを可能にする機能を担っています。

ここで重要なのは、ゼロトラスト・セキュリティではすべてのトラフィックフローがセキュリティスタックを通過する必要があるという点です。従来の展開モデルでは、この要件を満たすためにバックホールが必要になり、それによってさまざまな問題が発生しました。バックホーリングは高コストであるうえに、パフォーマンスに悪影響を及ぼします。さらに、このトラフィックに攻撃トラフィックが含まれている場合、状況はさらに悪化します。

結局、攻撃トラフィックの処理はセキュリティスタックの役割なので、どのトラフィックが攻撃トラフィックであるのかは、セキュリティスタックに到達するまでわかりません。攻撃トラフィックがバックホールされると、ネットワークリンクやデバイスとやり取りする機会が大幅に増え、損害が生じる可能性も高くなります。場合によっては、重要なアップストリームリンクが破壊され、セキュリティスタック全体にアクセスできなくなる可能性もあります。では、どうすればよいのでしょうか。

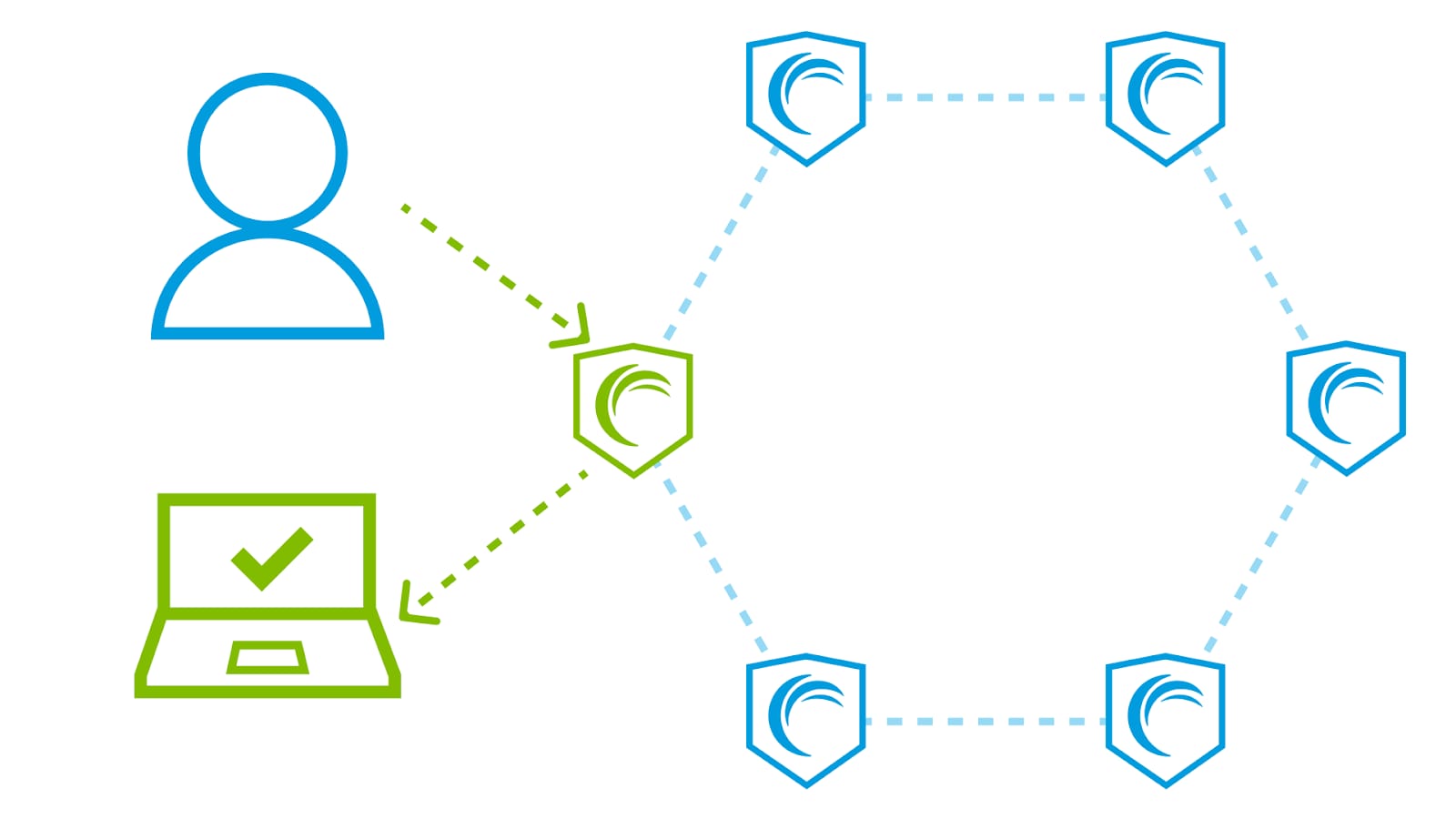

トラフィックをセキュリティスタックにバックホールするのではなく、トラフィックが存在するエッジにセキュリティスタックを配置すればよいのです。このモデルでは、完全なゼロトラスト・セキュリティ・スタックを、エッジインフラで稼働するサービスとして提供します。セキュリティスタックがエッジに配置されていれば、オフィス、自宅、外出先など、どこで仕事をしていても、すべてのユーザー/従業員の近くにセキュリティスタックがあります。同様に、データセンター、クラウド、または誰かのデスクの下など、どこにアプリケーションがあっても、必ずその近くにセキュリティスタックがあります。

エッジの周囲にセキュリティが配置されている場合のバックホーリング

エッジの周囲にセキュリティが配置されている場合のバックホーリング

ユーザーやアプリケーションに近いエッジに配置されたセキュリティスタックは、まさに必要とされる場所、つまりトラフィックが存在する場所にあるので、バックホーリングは不要です。さらに、エッジは攻撃者にも近いので、そこにセキュリティスタックがあれば、社内のデバイスやボットが侵害されても、悪影響が生じる前に攻撃トラフィックを攻撃元の近くでブロックできます。

ゼロトラスト・セキュリティ・スタックをエッジサービスとして使用することで、バックホールすることなく、すべてのトラフィックフローを保護することが可能となります。