セキュリティチームは API の脅威が増大することによる影響を実感していることが調査で明らかに

Akamai が実施した 2024 年の API セキュリティの影響に関する調査によると、API の悪用は驚くべき勢いで増加しています。1,200 人以上の IT 専門家とセキュリティ専門家に対して調査を行ったところ、過去 12 か月間に API セキュリティインシデントを経験したと回答した人の割合は 84% で、前年の 78% から増加しました。それと同時に、修復コストの増加やストレスレベルの上昇など、組織への影響が表れてきています。

API インシデントの増加に伴い、組織はリスクの可視化に苦労している

API セキュリティ インシデントが増加していることは、驚くべきことではありません。このように考えてみてください。あらゆる企業の従業員と同様に、API にも仕事があります。それは、デジタルテクノロジー間でデータを迅速に交換することです。この仕事は重要です。API は顧客やパートナーが必要なサービスを利用できるようにしています。しかし、この仕事は ハイリスク でもあります。なぜなら、従業員とは異なり、API はほとんど監視を受けずに機微な情報を処理するからです。

多くの API は組織の中心的な IT 部門の知らないうちに作成されるため、ひっそりと存在しており、従来のセキュリティツールでは見落とされがちです。セキュリティチームは、自らが説明責任を負うことの できる API に関してさえ、リスクを可視化できないことがよくあります。

把握できないものは防御できない

2024 年の API セキュリティの影響に関する調査では、API の完全なインベントリーを持っていると考えている回答者のうち、機微な情報を返す API がどれかを知っている人の割合はわずか 27% で、昨年の 40% から減少しました。さらに、役割間で差異があります。調査に回答した CIO のうち、機微な情報を返す API がどれかを知っていると考えている人の割合は 43% でしたが、そのように考えている CISO の割合はわずか 17% でした。

「見えないものは守れない」という格言があります。次のことを考慮すると、このような可視性の欠如は問題であることがわかります。

2023 年 1 月から 2024 年 6 月にかけて 1,080 億件の API 攻撃が記録されたことが、Akamai の最新の インターネットの現状(SOTI)に関するレポートで明らかになりました

API が 1 つでも侵害されると、重大なデータ窃取につながり、収益の損失や規制上の罰金が発生する可能性があります

企業が API の脅威にさらされ、その影響が具現化している

CISO から AppSec スタッフまで、Akamai の調査の回答者は、修復コストや裁判費用を含む API インシデントによる全体的な財務的影響を推定しました。過去 12 か月間に API セキュリティインシデントを経験した組織の平均コストは、591,404 ドルでした。

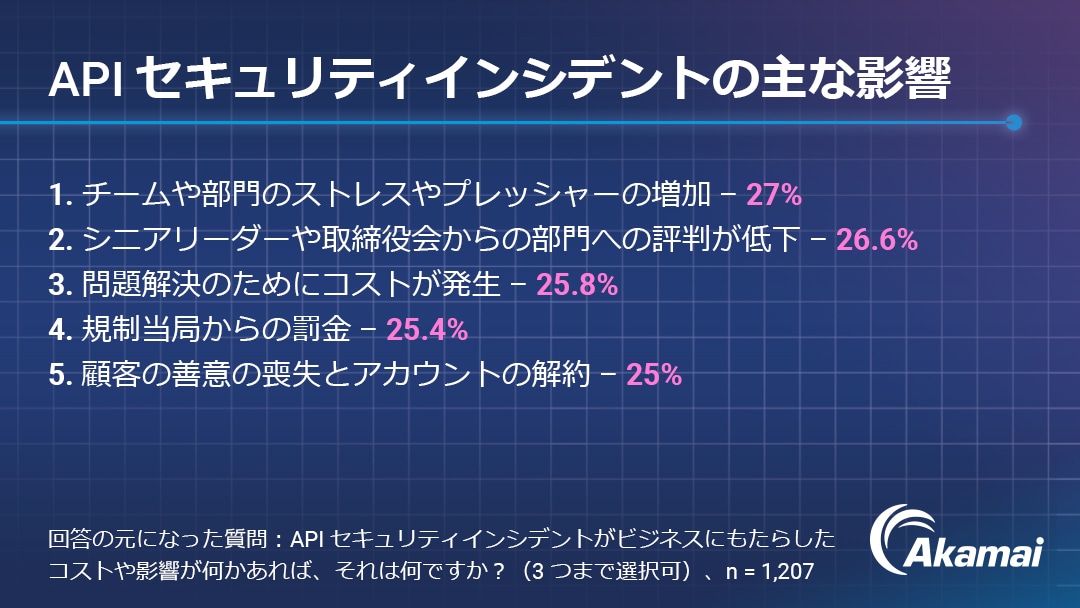

また、この調査では、API セキュリティインシデントの最大の影響は何であると思うかを質問しました。

これらの所見から何がわかるでしょうか?どんな形の攻撃も必ず懸念を引き起こします。しかし、よく知らない攻撃ベクトルに対処することには特殊なストレスが伴います。多くの組織は、迅速に API リスクの複雑さに対応しようとしています。さらに、API 攻撃の直後に感じられるプレッシャーは、シニアリーダーが 「どのように発生したのか?」と質問すると、高まる一方です。

API 攻撃に対する意識が高まり、企業は原因を考察している

幸い、ほとんどのセキュリティチームが関心を抱き、API 攻撃が発生する仕組みに関する知識を深めています。また、多くの場合、API のセキュリティを確保するために一般的に使用されるツールだけでは不十分であることも認識しています。回答者は、これまでに経験した API インシデントの主な原因をあげました。その回答から、次の要因が組み合わさっていることがわかりました。

管理されていない大半の API 資産を把握または保護するように設計されていないツールを使用しているため、狭い視野の外で発生したインシデントを検知できなかった

- OWASP Top 10 API セキュリティリスクに含まれている脆弱性(急いで行われたコーディングのエラーや認証制御の欠如など)

API を保護しようとしている組織にとっての 4 つの重点分野

現在の API の脅威に対処するためには、次の 4 つの主要な領域に根差した戦略とソリューションが必要です。

API 探索

ポスチャ管理

ランタイム保護

セキュリティテスト

API 探索

可視性の向上: API は管理されておらず、データへのアクセスがチェックされていないことが多くあります。そこで、その陰に光を当てます。自動化されたアプローチで API 探索を行うツールを探します。API を分析してリスクを分析し、包括的なインベントリーに記録します。

ポスチャ管理

ポスチャの強化: API の通常のふるまいと非典型的なふるまいを明確にすると同時に、よくあるアラートのタイプを可視化します。これにより、攻撃のシグナルをプロアクティブに検知できるようになります。その知見を活用して、リスクを軽減し、優先順位を設定し、API セキュリティ戦略を強化します。

ランタイム保護

ランタイムでの把握とセキュリティ確保: 包括的な API セキュリティソリューションを既存のセキュリティスタック( Web アプリケーションファイアウォール や Web アプリケーションと API セキュリティ ツールなど)と統合します。これにより、ユーザーは リスクの高いふるまいを特定 し、重要なリソースにアクセスされる前に疑わしいトラフィックをブロックできるようになります。

セキュリティテスト

早期および継続的なテスト: シフトレフトアプローチを採用し、 セキュリティテストを API の開発段階に組み込みます。API が目的の機能を実行するように正しくコーディングされているかどうか、リスクにさらされているかどうか、よくある攻撃手法や新たな攻撃手法に対して脆弱かどうかをテストします。

まとめ:影響を実感し、行動する準備をする

この調査のデータは、発見を得たり矛盾点を明らかにしたりするためのものではなく、重要な会話の出発点として考えてください。API セキュリティインシデントが増加すると、CISO とそのチームが抱える苦悩が明白になります。API 攻撃を阻止するためにセキュリティチームを頼りにしているビジネスリーダーの視線は、すべての人にとってストレスになる可能性があります。

チームが API セキュリティに関する知識を継続的に得られるようにすることが重要です。この重要な新しいレポートを読んで、必要な知見を獲得してください。