ゼロトラスト・セキュリティ・アーキテクチャ:ソフトウェア定義境界

この記事は、5 部構成のブログシリーズの、第3部です。

はじめに

このブログシリーズの前回で、 ゼロトラスト・セキュリティ のアーキテクチャ概念の概要について述べました。主たる概念は、ユーザーがネットワーク上のどの場所にいるかに基づいて決して信用してはならない、ということです。「内部」に位置するからといってそのユーザーまたはデバイスが信用できる、という前提はもうありません。その代わりが、ネットワークリソースにアクセスするすべてのリクエストは認証されたうえで認可される必要がある、という概念です。詳細は、 第1部の「イントロダクション」の記事 をご覧ください。

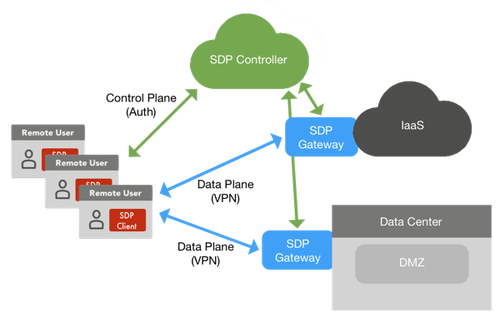

この回では、「ソフトウェア定義境界(SDP)」として知られているゼロトラスト・アプローチについてお話します。このモデルは、仮想化技術やその他のソフトウェア定義アーキテクチャの概念を利用したものです。コントローラーがクライアントとゲートウェイ間で、信用されたブローカーとして機能します。これによりクライアントからは、ネットワーク境界内のゲートウェイ上で終端するトランスポート層セキュリティ(TLS)トンネルを柔軟に確立でき、アプリケーションへのアクセスが可能になります。

ソフトウェア定義境界

SDPにはソフトウェア定義ネットワーク(SDN)やソフトウェア定義データセンター(SDDC)などと共通の概念が多く、SDPは代替技術というよりは補完技術と見なされるべきです。実際には、SDPはソフトウェアで定義されたトンネルのように機能し、これらのトンネルはユーザーとサービスをつなぐTLS VPNです。各デバイスは、要求されたサービスと一意のVPNトンネルを確立し、そのオリジン(通信宛先サーバ)はインターネットに公開される事は有りません。

SDPでは、データプレーンとコントロールプレーンが分離されて保持されます。この主な目的は、データプレーントンネルが確立される前に、コントロールプレーンを通じてユーザーID認証とデバイスのセキュリティチェックを行うことです。SDPアーキテクチャの中心には、通常はSDPゲートウェイ経由で、クライアントとサーバー間のフローを管理するコントローラーがあります。

ソフトウェア定義境界のアーキテクチャ

ソフトウェア定義境界のアーキテクチャ

SDPは、ホストの認証を追加することによって、NAC(Network Access Control)の概念を取り入れ、ネットワーク脅威の影響を最小限に抑えます。マイクロセグメンテーションと同様に、SDPは、必要なサービスへのアクセスのみを提供するという原則を強化します。この認証機能に加えて、SDPコントローラーは、ホストのOS情報、マルウェアチェック、時刻アクセス、その他のパラメータを含むデバイスセキュリティチェックに基づいて認可ポリシーを実施することができます。データプレーンは、通常、オーバーレイネットワークによりVPNトンネル経由でホストに接続します。

通常、SDPの実装では、各クライアントデバイス上のソフトウェア、ゲートウェイ(ハードウェアまたはソフトウェア)アプライアンスとコントローラーアプライアンスが必要です。また、ゲートウェイはアプリケーションが配置されているそれぞれのサイトに必要となります。そのため、このインフラストラクチャの展開、管理、および保守は、特にグローバルに分散した大規模な高可用性の環境では困難です。

全体として見れば、SDPはまだ、クライアントベースのVPNトンネルです。IDの検証を追加するものではありますが、サービスインサーション、アプリケーションパフォーマンス、または真にSaaSとして満足できる(SaaSifyng) エンタープライズアプリケーションとしては、機能しません。さらに、インバウンド接続を受け入れ、SDPゲートウェイからのトラフィックを許可するように、ファイアウォールを設定する必要もいまだにあります。ファイアウォールルールにより、複雑化、ネットワーク境界への穴、そしてさらなるIT保守を加えることになります。

まとめ

ほとんどのセキュリティーアーキテクチャと同様に、ゼロトラスト・ネットワークを設計する際には、様々な選択肢とオプションがあり、これらのオプションは相互排他的である必要はありません。階層型のセキュリティアプローチを伴う多層防御を中心とした戦略は、ゼロトラストを中心に構築されたスケーラブルで安全なネットワークを構築する鍵となります。

これらの3つのアーキテクチャのそれぞれの概要を知ることは、セキュリティロードマップの策定に取り組んでいらっしゃる組織にとって有益だと思います。この記事では、SDP というアプローチについて説明しました。他の2つのアーキテクチャについて説明する記事はこちらをご覧ください。

参考リンク

https://sdn.ieee.org/newsletter/march-2017/software-defined-perimeters-an-architectural-view-of-sdp

https://cloudsecurityalliance.org/group/software-defined-perimeter/#_overview