自治体セキュリティ強靭化の将来像 - マイクロセグメンテーション編PART 2 –

はじめに

自治体セキュリティ強靭化の将来像 - マイクロセグメンテーション編PART 1- では、Akamai Guardicore Segmentationの特徴および内部通信のゼロトラスト化に関する最初のユースケースをご紹介しました。

https://www.akamai.com/ja/blog/security/local-government-security-1

本記事では、残り二つのユースケースについてご紹介していきます。

ユースケース2:ラテラルムーブメントを防止しマルウェア被害を極小化

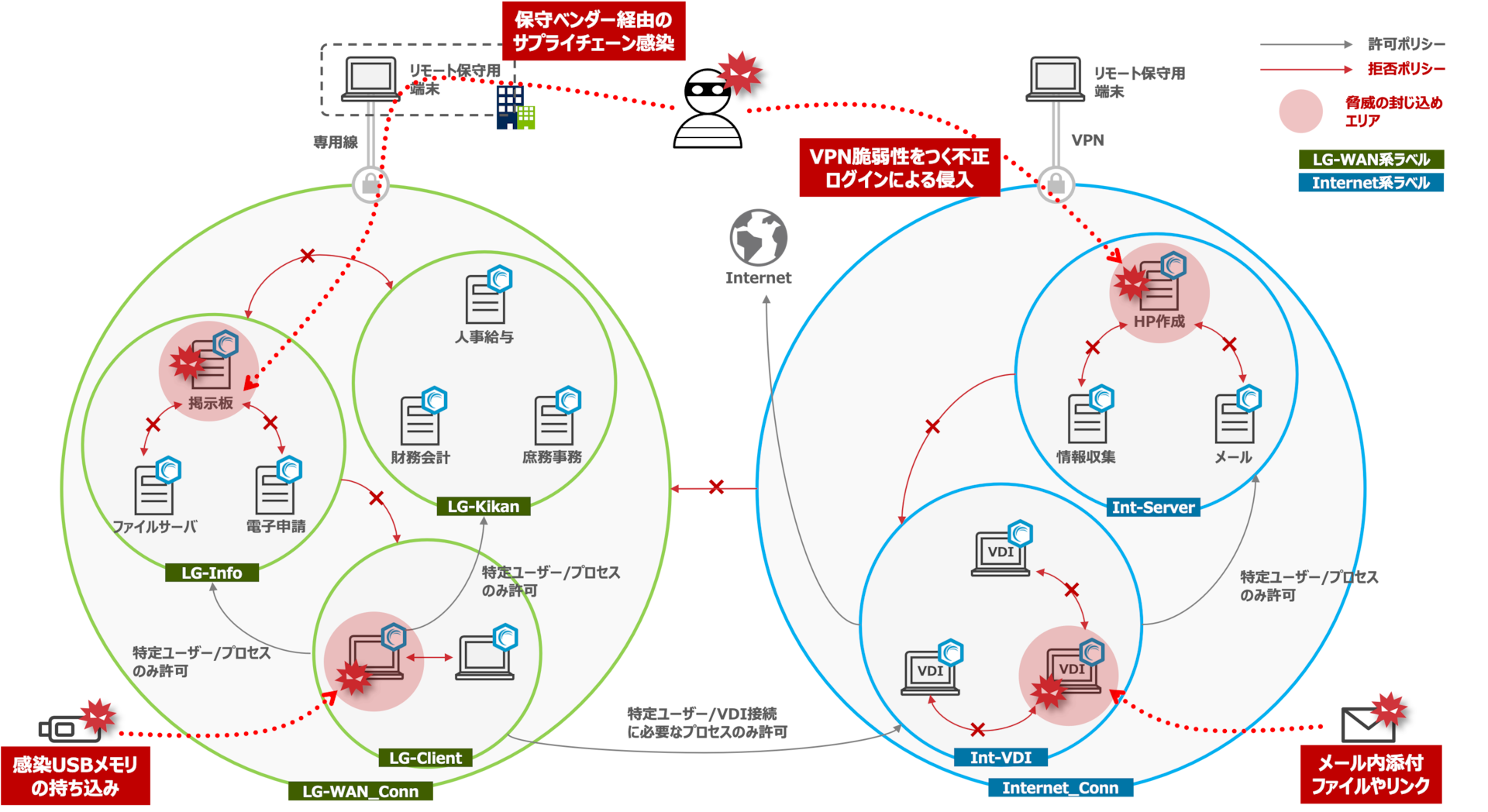

IPAが公表した「情報セキュリティ10大脅威2023」によると、「ランサムウェアによる被害」が1位、続いて「サプライチェーンの弱点を悪用した攻撃」が2位に位置付けられています。前述したクローズド環境におけるランサムウェア被害では、関連ベンダーのリモート接続用VPN装置の脆弱性を悪用して内部ネットワークに侵入し、権限昇格を行いながら重要システムへの水平移動を行う手法が用いられました。つまり、LG-WAN接続系のようなインターネットに直接面していない内部ネットワークであっても、益々巧妙化する攻撃手法により、ファイアウォールをはじめとする論理的なネットワーク分離も通過されてしまうリスクが高まってきていると言えます。

また、警察庁が公表した「令和4年におけるサイバー空間をめぐる脅威の情勢等について」では、ランサムウェア被害に遭い、且つウイルス対策ソフト等(EPP/EDR)を導入していた団体の内、92%がランサムウェアを検出できなかったという結果が出ています。つまり、従来のエンドポイントセキュリティでは対策が不十分であることが明らかになりました。

ではどのように対策すればよいでしょうか。その答えの一つがAkamai Guardicore Segmentationのようなマイクロセグメンテーションを使ったソリューションの導入です。

セキュリティ投資において入口/出口対策は多層防御の観点ではもちろん重要ですが、昨今の巧妙化した攻撃手法から重要な資産を保護するためには、内部ネットワークへの脅威の侵入を前提とし、いち早くネットワーク内の不審な通信を遮断し、感染を食い止められるかが最も重要なポイントとなります。Akamai Guardicore Segmentationは、業務上必要な通信を予めラベルやユーザー、プロセスまで定義可能なポリシーとして作成しておき、ポリシーに違反する通信が発生した際にネットワークレイヤーで警告、遮断することが可能です。これにより、仮にVPN装置やメール、USBメモリなどを経由して脅威が内部の特定のサーバーや端末に侵入した場合においても、その端末のみに脅威を封じ込め感染を拡大させないアプローチをとることが可能になります。

また、水平移動を検知するとハニーポッドを起動し、攻撃者の振る舞いを詳細に記録するDeception機能や、ドメイン・IPアドレス等のレピュテーション情報を活用した脅威インテリジェンスであるReputation-Based Detection機能、ネットワーク内の偵察行動を検知するScan Detection機能など、豊富な脅威検知機能を併せて利用することで、より高い精度でランサムウェアの感染拡大を防ぐことができます。

Figure 2 内部へ侵入する脅威の封じ込めイメージ

エンドポイントセキュリティが、アセットに脅威が侵入されてしまった後の最後の砦として機能する役割であることに対して、マイクロセグメンテーションソリューションはアセット内部に侵入される前のネットワークセキュリティとして不審な通信を検知、遮断できるという点で大きく異なります。尚、エンドポイントセキュリティは、前述の通りそもそもランサムウェアを検知できない事例やバイパスをされてしまう事例も多く確認されているため、Akamai Guardicore Segmentationのようなマイクロセグメンテーションを活用したセキュリティソリューションと併用していくことがベストプラクティスであると考えています。

導入の主なメリット:

- VPN装置やサプライチェーンの脆弱性等を侵入経路とする脅威の水平移動を検出/遮断しランサムウェアの感染拡大を抑止

- 通信ポリシー定義や複数の脅威検出ロジックを組み合わせて、高い精度で脅威を識別

- エンドポイントへ侵入される前のネットワークレイヤーで脅威を検知/遮断

ユースケース3:ガバメントクラウドとオンプレミスのセキュリティ統合化

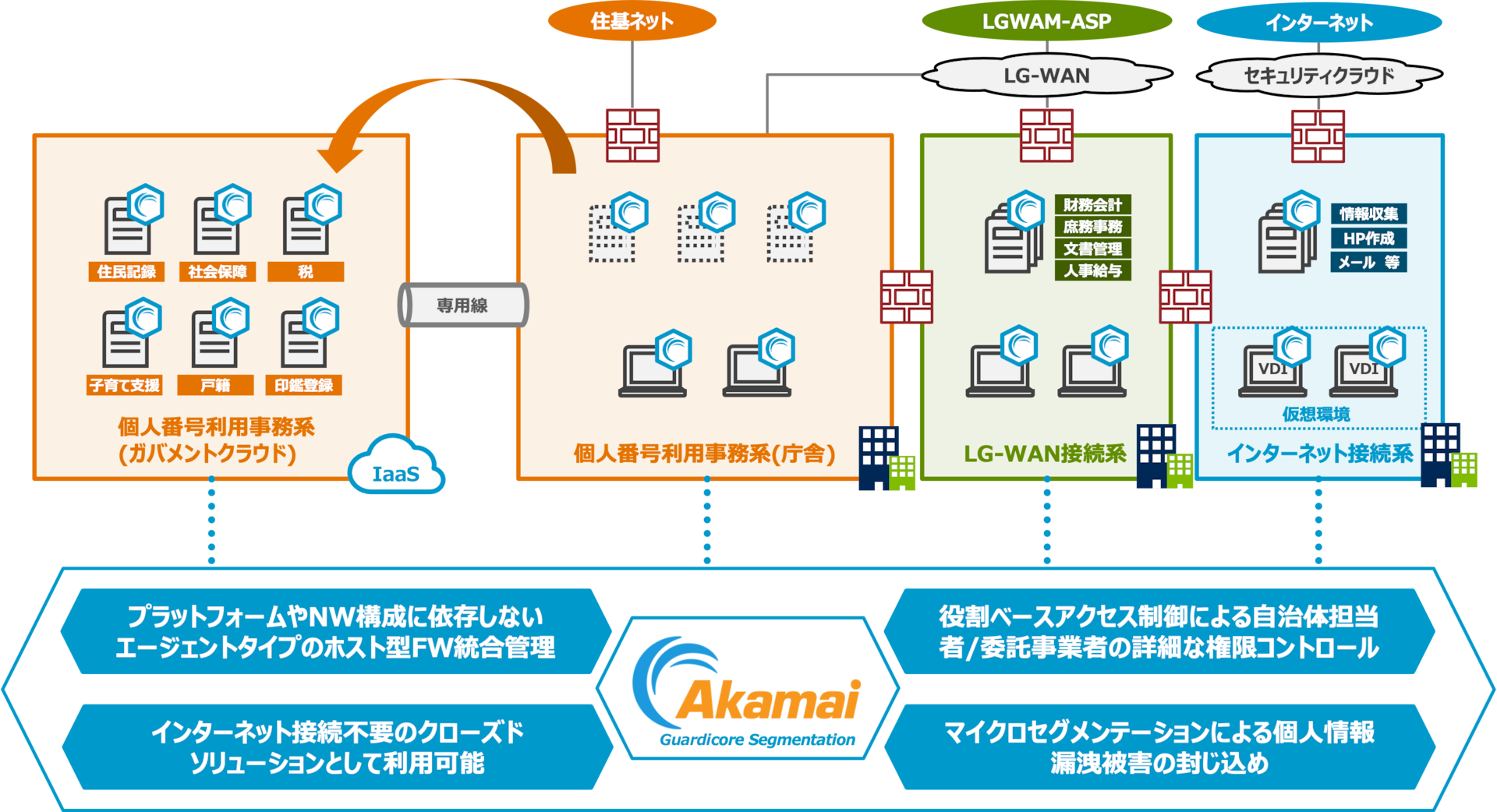

総務省の指針では、住民サービス向上と行政の効率化を目的として、原則全ての地方自治体が2025年度までに基幹業務システム20業務のガバメントクラウド移行を目指す旨が公表されています。これにより、今後3年以内にオンプレミスとクラウドが共存する環境にシフトしていく形に変わっていきます。

一方で、多くの課題や障壁が自治体を悩ませているのも事実です。例えば、従来までオンプレミスが中心でクラウド環境の設計・構築・運用に関する知見や人材が不足している、或いは絶対に流出してはならない住民の個人情報を本当にクラウド環境へ移行して大丈夫なのか、どのようにセキュリティ対策を行っていくべきなのか不安である等が挙げられます。これらに加えて、私たちは特にITガバナンスへの対応が重要と考えています。

例えば、現在オンプレミスで施しているファイアウォールポリシー制御やネットワークセグメンテーションをクラウドでどのレベルでどのように実現していくかを検討した場合、クラウドの機能の一つであるセキュリティグループやアクセスリストを使用するのか、或いはファイアウォールの仮想アプライアンスを導入するのか等いくつか手法があると思います。これらの手法を組み合わせて使用する場合に、各設定が更新されていく中で、誰が(自治体担当者/委託事業者)どのようにオンプレミス含めた全体の設定管理を行うのか、セキュリティホールの有無を継続的に検査していくのか、従来の仕組みでは困難でした。

Figure 3 ガバメントクラウド移行を見据えた通信ポリシーの統合管理イメージ

Akamai Guardicore Segmentationは、エージェントタイプのソリューションのためオンプレミスやクラウドなどのプラットフォームやネットワーク構成に依存することなく導入することが可能です。単一コンソール上から全ての環境におけるサーバー発着通信を可視化し、俯瞰的に全体を捉えることができます。例えば、住民基本台帳のサーバーから業務上不要な通信が発生している場合、可視化マップ上から一目で確認することができ、インシデント記録や管理者へのアラート発報を設定することも可能となります。これにより不審な通信を検出し、個人情報漏洩などの重大インシデントを未然に防止することに役立ちます。

また、全体のセキュリティポリシーの承認を行う自治体担当者、社会保障関連システムを管理する委託事業者A、税関連システムを管理する委託事業者B、子育て支援関連システムを管理する委託事業者Cなど、複数の委託事業者で各アプリケーションを管理する場合、自治体担当者/委託事業者毎に表示/操作可能な範囲を限定するロールベースアクセス制御を設定することが可能です。例えば、委託事業者Aが社会保障関連システムのポリシー設定作成および本番適用前のモニタリングまで実施するが、最終的な本番適用は自治体担当者がワンクリックで実施するなどの統制を執ることが可能となります。

導入の主なメリット:

- プラットフォームやネットワーク構成に依存しない横断的な統合管理が可能

- クラウド環境やアプリケーションを管理する委託事業者任せにならない、セキュリティポリシーのガバナンス統制が可能

- 仮想ファイアウォールアプライアンスやセキュリティグループ等による個別の煩雑なポリシー管理が不要

最後に

本記事では、Akamai Guardicore Segmentationを活用した自治体セキュリティにおけるユースケースや将来像について考察しました。ご興味を持っていただけましたら是非弊社公共営業担当までお問い合わせください。