ETPで脅威を検出したクライアントを特定するには

※本ブログに記載の情報は現在の製品、サービス、機能名称と異なる可能性がありますのでご注意ください

Enterpriseのセキュリティを強化するにあたって、AkamaiではEnterprise Threat Protector: ETPという製品を取り扱っております。この製品はDNSの仕組みを利用し、不正サイトやC&Cサーバへのアクセスを名前解決の段階で検出することを可能としています。 ETPについておさらいしたい方はこちら

お客様からよく「DNSへの問い合わせでは問題のあるクライアントを特定することが出来ないのではないか」というお問い合わせを頂きます。 DNSのパケットから入手できるクライアント情報は送信元IPアドレスのみだろう、と思われるのはごもっともです。

ETPでは、脅威を検出したクライアントのホスト名を取得することが可能です。今回は、ホスト名の取得方法をご紹介いたします。

ETPでは、ホスト名をログに含めることが可能です。 現在、大きく分けて2つの方法が御座います。

- Client Connectorをインストールして、ソフトウェアがホスト名をDNSクエリに付与する

- Security Connectorを用意して、DNSの逆引きを利用してホスト名を取得する

ETP Client Connectorはアカマイが提供するクライアント常駐型のエージェントです。

ETPはDNSを利用したソリューションですので、クライアントのDNS設定を変更する必要があります。 企業内LANであれば、DHCPの設定を見直すなど比較的簡単にDNSの設定変更が可能です。

しかしながら社外の持ち出し端末では、よほど強固な制限を掛けていない限り、持ち出し先のネットワーク環境に応じたDNS設定が参照されます。 このような環境下で、DNSの向け先をETPに変更するエージェントがETP Client Connectorとなります。

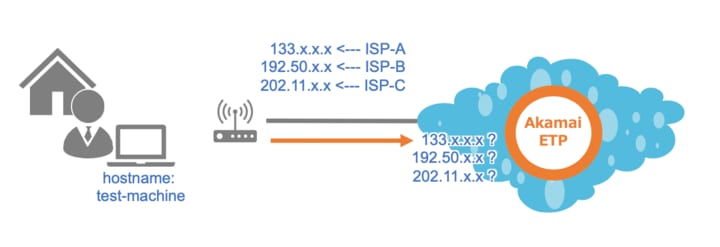

社外の持ち出し端末は自宅のLANやカフェのHot Spotなど、様々な環境下で利用されることと思います。 それぞれ異なるグローバルIPアドレスが割り当てられますので、送信元IPアドレスではクライアントの識別が不可能です。

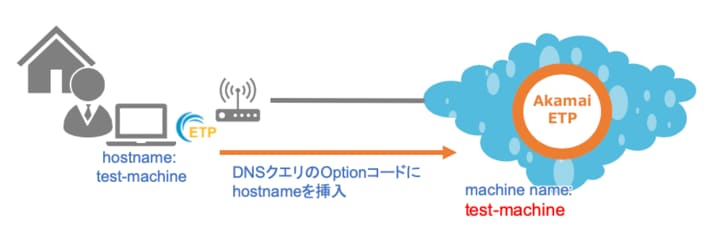

ETP Client ConnectorではDNSクエリの送信時に、クライアントに設定されているホスト名をオプションコードに含めます。 これにより、様々なIPアドレスが払い出される環境下でホスト名による識別が可能となります。

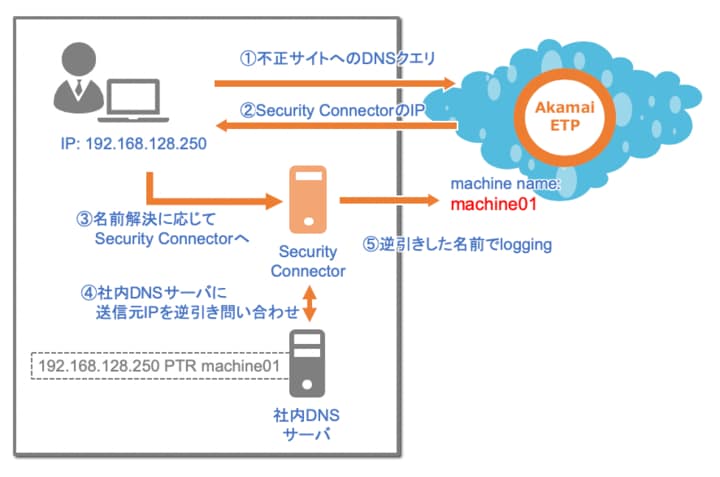

Security Connectorは企業LAN内に配置可能な仮想アプライアンスです。ETPでBlockすべきDNS問い合わせに対し、レスポンス時のAレコードをSecurity ConnectorのIPとすることで、詳細な分析を可能としております。

Security Connectorでは、受信したパケットの送信元IPアドレスに対して企業内のDNSサーバにPTRレコードの問い合わせを行うことで、ホスト名を解決できログに含めることが可能となります。

※ETP Security Connectorのセットアップマニュアルより

DHCPでのダイナミックDNS更新をONにしている環境であれば、動的に払い出されたIPアドレスに紐づくPTRレコードが生成されるため、Security Connectorでホスト名の逆引きが可能となります。 もちろん、PTRレコードをスタティックに登録しても構いません。

どのような方式が取れるのかは、お客様社内のコーポレートLAN管理者とご確認ください。

*DNSを使用したセキュリティですので、どの機器が名前解決を行うのかご確認ください。 特にExplicit型のWeb Proxyを使用している場合、名前解決を実行するのはWeb Proxyとなります。 このような環境でクライアントを識別するためには、Web Proxyのログ情報を合わせてご確認いただく必要がございます。

*Security Connectorは、名前解決後のトラフィックが検知対象です。ご利用中のアンチウィルスソフト等で、DNS後のトラフィックがBlockされている場合には、Security Connectorにトラフィックが流れず検知されませんのでご注意ください。