2022年のクレジットカード流出被害

はじめに

過去に本ブログ内でも昨今のクレジットカード流出被害の原因の大半を占めているWebスキミングや、Akamaiで提供しているWebスキミング対策のテクノロジーであるPage Integrity Managerについて取り上げた記事があるが、本稿では2022年の日本国内におけるクレジットカード流出被害を振り返る。

※2021年のクレジットカード流出被害は以下のブログにてまとめている

昨今のWebスキミングによるクレジットカード情報流出被害

クレジットカード情報の流出経路とWebスキミングの手法

一言にオンラインでのクレジットカード情報の流出と言っても複数の手段が存在する。

・フィッシング

- 銀行やカード会社、正規のショッピングサイトを装い、ユーザーによって入力されたクレジットカード情報などを入手する

・SQLインジェクションなどのWebアプリケーションへの攻撃

- Webアプリケーションの脆弱性を悪用し、クレジットカードを不正に入手する

- 2018年6月に施行された割賦販売法の改正により、加盟店はクレジットカード情報の「非保持化」もしくは「PCI DSSの準拠」が義務付けられたため本来なら簡単には起きないはずである

・Webスキミング(フォームジャッキングやJavaScriptスキミングとも呼ばれている)

- 決済やクレジットカード情報の入力画面に不正なJavaScriptが仕込まれ(改ざん)、そこで入力されたクレジットカード情報がユーザーのブラウザーから直接攻撃者に流出する

クレジットカード情報の「非保持化」もしくは「PCI DSSの準拠」が義務付けられている現状では、ECサイトにおけるクレジットカード情報流出はWebスキミングによる攻撃の可能性が高いと言える。

Webスキミングのアタックサーフェス(攻撃可能な箇所)

Webスキミングを目的としたJavaScriptの改ざんやスキミング用のコードの埋め込む攻撃には大きく2つのアタックサーフェスが存在する。

・ファーストパーティへの攻撃

- 対象となるECサイトのアプリケーションに対して、Webスキミング用のJavaScriptを挿入したり、既存のJavaScriptを改ざんし、スキミング用のコードを埋め込む

・サードパーティスクリプトへの攻撃(サプライチェーン攻撃)

- オープンソース・ライブラリを含むサードパーティのクライアント側コードのセキュリティ上の弱点を利用し、スキミング用のコードを埋め込む

サードパーティへの攻撃を起点としたWebスキミングは攻撃者にとって効率的であり、近年目立った攻撃が増えている。

クレジットカード情報の流出被害

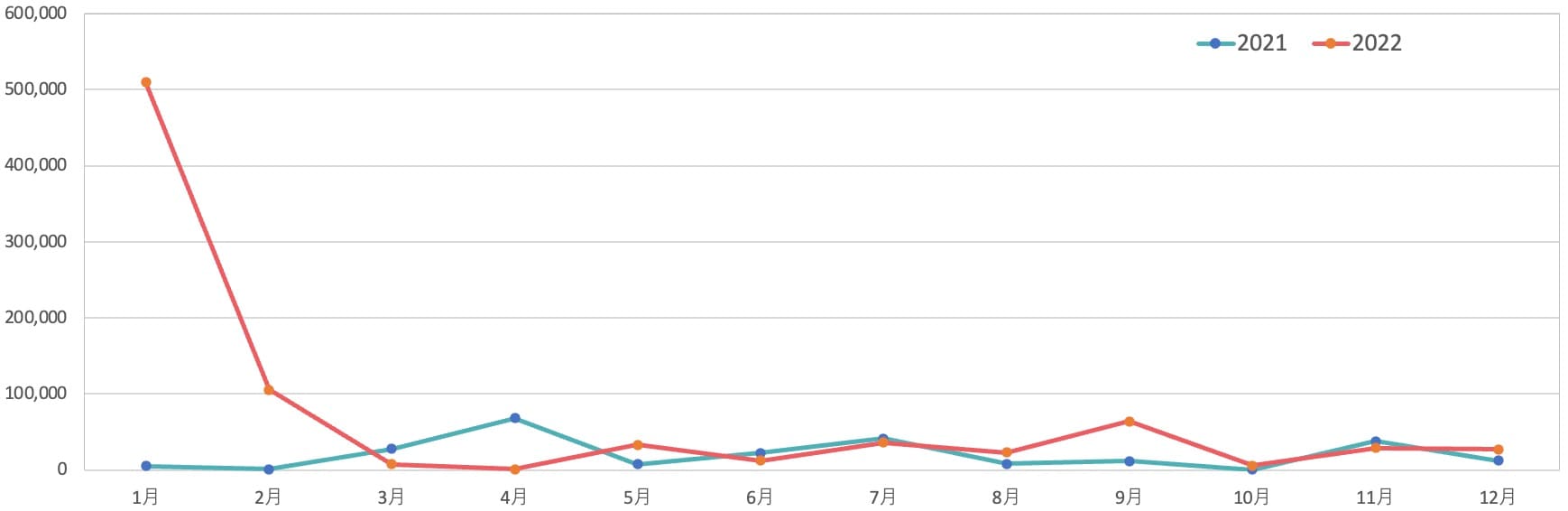

はじめに流出したクレジットカード情報の件数をみていく。(図1、表1)

流出したクレジットカード情報の件数としては、1月を除いてほとんどの月で2021年と2022年で大きな差はみられない。2022年1月の件数においては、web決済事業会社のインシデントが影響していると考えられるが、それを差し引いてもトータルとしては2022年のクレジットカード情報流出件数は増えていることがわかる。

また、昨今はECサイト利用者のクレデンシャル情報や個人情報も漏えいするケースが増えている。

図1. 流出したクレジットカード情報の件数

図1. 流出したクレジットカード情報の件数

表1. 流出したクレジットカード情報の件数(詳細)

表1. 流出したクレジットカード情報の件数(詳細)

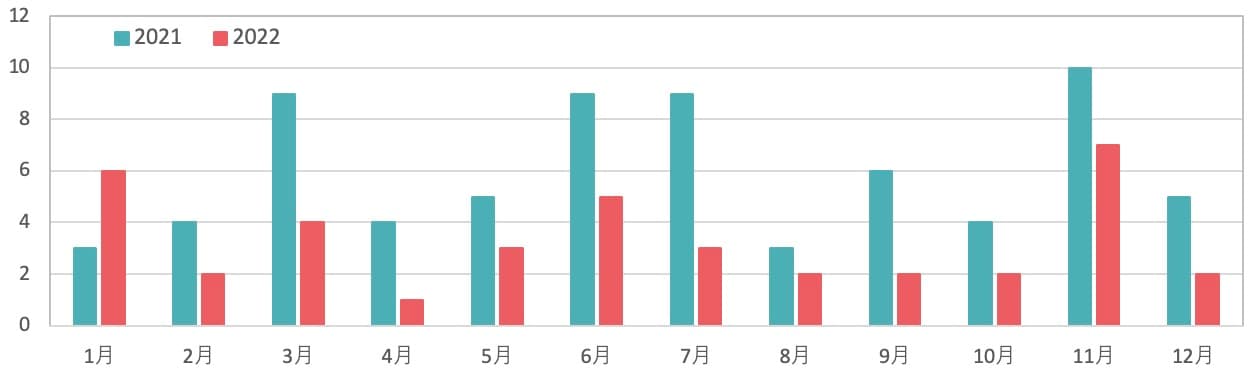

次にクレジットカード流出インシデントの件数をみていく。(図2、表2)

インシデント件数としては、2021年が71件、2022年が39件であった。2021年の71件に比べ2022年は32件の減少となっている。上述の通り、インシデント件数の減少に対し、クレジットカード情報流出件数は大幅な増加をしており、これは1件あたりのインシデントで流出したクレジットカード情報の件数が大幅に増加したことを意味する。

図2. クレジットカード情報流出インシデントの件数

図2. クレジットカード情報流出インシデントの件数

表2. クレジットカード情報流出インシデントの件数(詳細)

表2. クレジットカード情報流出インシデントの件数(詳細)

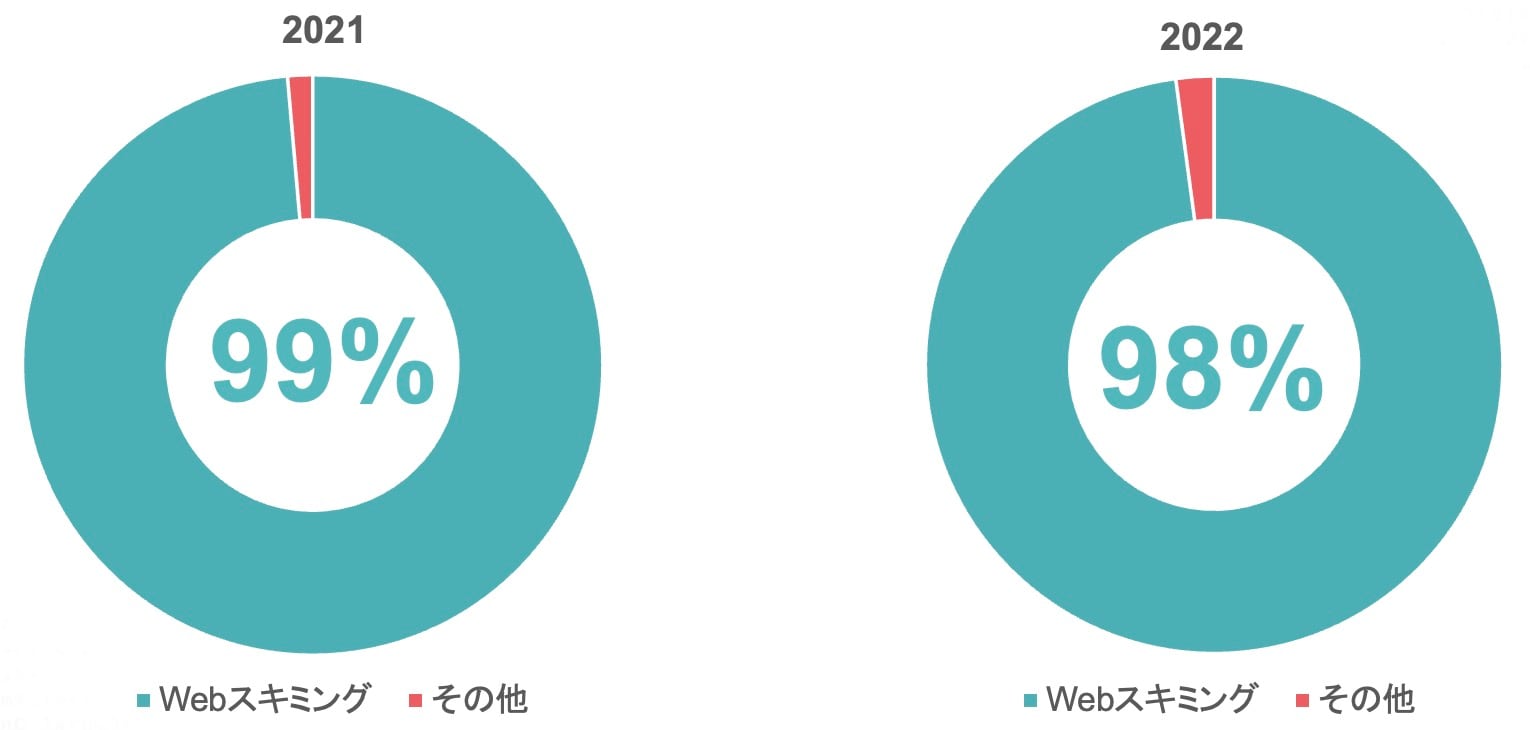

次に各インシデントの攻撃手法の割合をみていく。(図. 3)結果としては、2021年、2022年ともに98%以上のインシデントがWebスキミングによるものだった。その他として位置づけられている攻撃手法について、2021年は管理不備によるものや過去に利用していたサーバーに保存されていたクレジットカード情報が脆弱性を悪用されて盗まれるなどのケースであった。一方で2022年はPCI DSSの認定を取得している事業者がWebの脆弱性を悪用されたSQLインジェクションによる攻撃だった。

また、この統計でWebスキミングによる攻撃と判断している基準はカード番号や名義人情報に加えて「セキュリティコード」が流出している、かつ、各社が出しているプレスリリース内に以下のような特徴的な記載がある場合にWebスキミングによる攻撃と判断している。

- ペイメントアプリケーションの改ざん

- サイト内の決済システムを改ざん

図.3 クレジットカード情報流出の攻撃種別

図.3 クレジットカード情報流出の攻撃種別

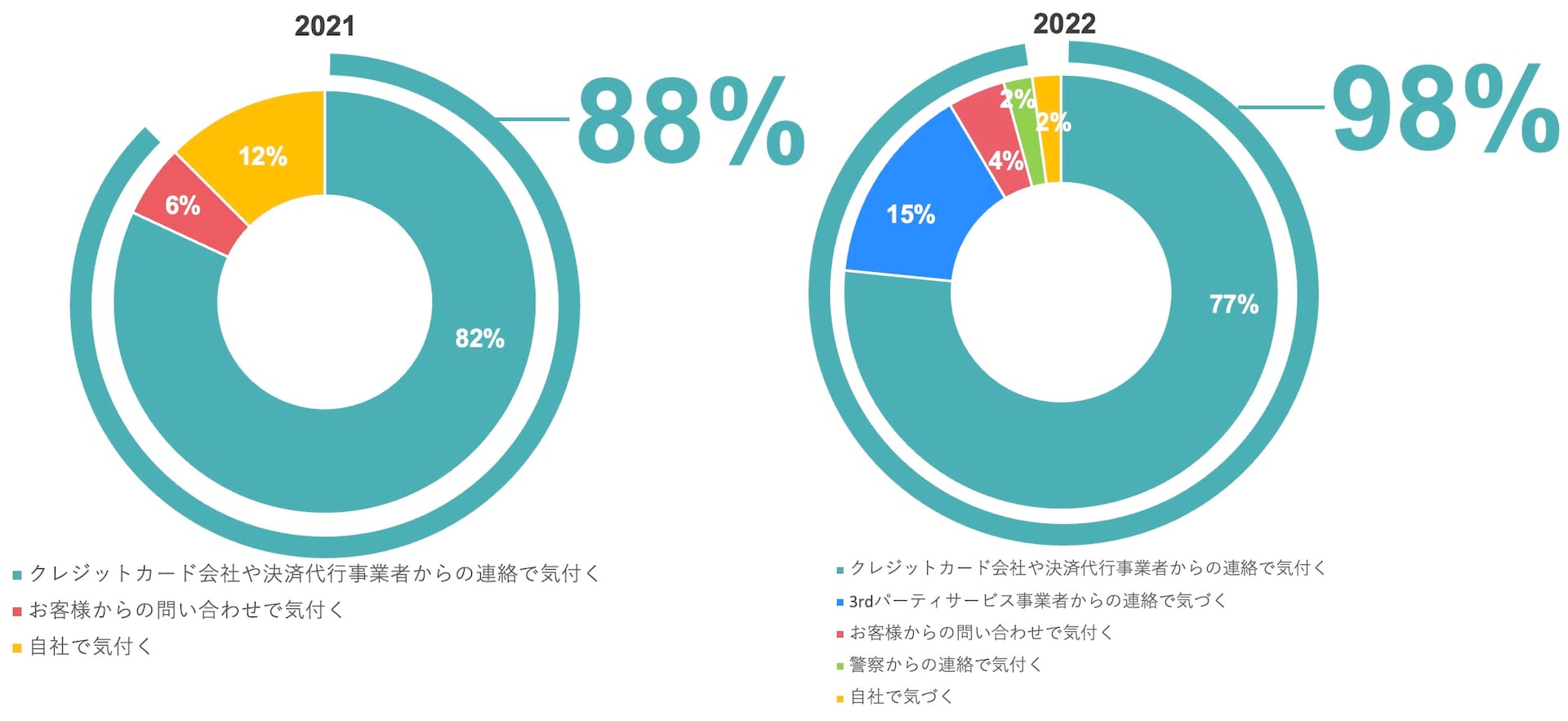

各社がどのようにしてインシデントに気づいたかについても図. 4にまとめた。2021年および2022年ともにほとんどの企業が自社でインシデントに気付けていないという事実がわかる。2022年の結果の中で特筆すべき内容としては、「3rdパーティサービス事業者からの連絡で気づく」ケースが明示的に増えている。これは株式会社ショーケースが提供しているサービスのソースコードが書き換えられ不正なコードが挿入されてしまったインシデントが大きく影響している。このインシデントでは、同社のサービスを利用している複数の企業でクレジットカード情報流出インシデントが発生した。3rdパーティサービスにて提供しているソースコードを書き換えてクレジットカード情報および個人情報を盗む手法は攻撃者にとっても効率が良く、今後も増えていく可能性が高い。

図.4 クレジットカード情報流出に気づくきっかけ

図.4 クレジットカード情報流出に気づくきっかけ

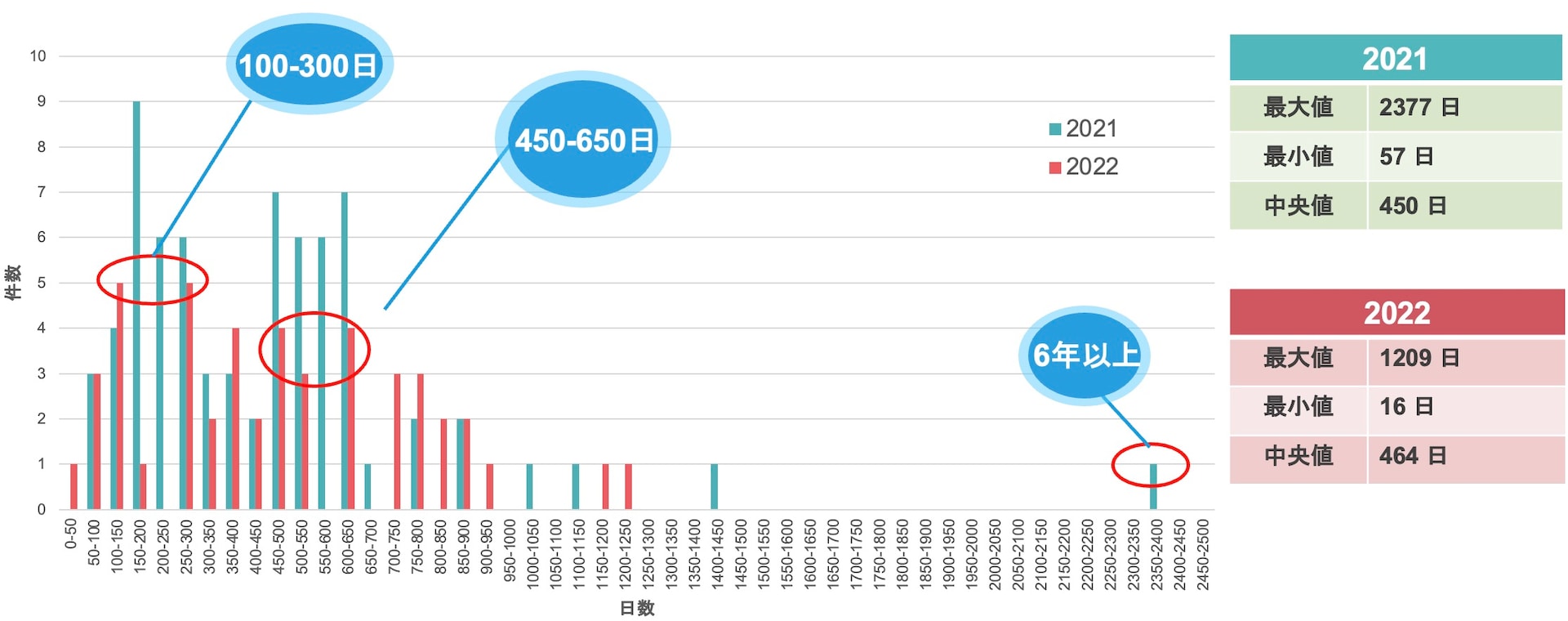

クレジットカード情報が流出してからプレスリリースが出るまでの日数を図.5にまとめた。この日数の定義としてはクレジットカード情報が流出してしまう状態(不正なスクリプトが埋め込まれる)から、どのくらいの期間を経てインシデントの詳細調査や被害状況などを把握できているかをプレスリリースが出されている日を起点に算出している。2021年、2022年ともに大きく傾向は変わっていないが、2022年のサードパーティスクリプトへの攻撃を起因としたWebスキミング被害は比較的早く気付けている結果だった。一方で、中央値としては1年以上を要している状況は変わらず、多くの企業がプレスリリースを出すまでに非常に多くの時間を要している実態が見えてくる。Webスキミングのインシデントに関しては今後も同じような状況が続くことが予想される。

図.5 クレジットカード情報が流出してからプレスリリースが出るまでの日数

図.5 クレジットカード情報が流出してからプレスリリースが出るまでの日数

最後に

本稿では2022年の日本国内における、クレジットカード情報流出被害を複数の視点でまとめた。昨今のクレジットカード情報流出は上述の通りWebスキミングが原因であることが大半であり、今後もこの傾向は変わらないことが予想される。一方でPCI DSSが5年振りに更新され、バージョン4.0が公開された。新要件の一部ではWebスキミング対策を目的とした要件も含まれている。各ECサイトおよびクレジットカード決済事業者において、いち早くバージョン4.0の遵守に向けて対策ができることがWebスキミングのリスク低減に繋がると考えている。

Akamaiでは過去に本ブログ内でWebスキミングの脅威への対策方法を紹介しているのでこれらも参考としていただけると幸いである。

MAGECART などのブラウザー内部の脅威から WEB サイトを保護

PAGE INTEGRITY MANAGER の概要

新手のWEBスキマーは WEBSOCKET と偽のクレジットカードフォームを悪用して機微な情報を盗む

PCI DSS v4.0:スクリプトの監視と管理に関する新たなニーズに対応

正当な Web サイトを悪用して攻撃を仕掛ける新しい Magecart 型キャンペーン

※本稿の統計情報は以下の情報ソースを用いて独自にまとめたものである。

・クレジットカード情報流出の有無のについて

- クレジットカード会社による発表

・クレジットカード情報流出の日付や件数などの詳細について

- 被害にあった企業によるプレスリリース

- クレジットカード流出インシデントに関わるニュース記事