昨今のWebスキミングによるクレジットカード情報流出被害

はじめに

過去に本ブログ内でもWebスキミングやAkamaiで提供しているWebスキミング対策のテクノロジーであるPage Integrity Managerについて述べられているが、本稿では昨今の日本国内における具体的なクレジットカード情報流出被害にフォーカスする。

クレジットカード情報の流出経路とWebスキミングの手法

一言にオンラインでのクレジットカード情報の流出と言っても複数の手段が存在する。

・フィッシング

- 銀行やカード会社、正規のショッピングサイトを装い、ユーザーによって入力されたクレジットカード情報などを入手する

・SQLインジェクションなどのWeb Applicationへの攻撃

- Webアプリケーションの脆弱性を悪用し、クレジットカードを不正に入手する

- 2018年6月に施行された割賦販売法の改正により、加盟店はクレジットカード情報の「非保持化」もしくは「PCI DSSの準拠」が義務付けられたため過去の話であり本来なら簡単には起きないはずである

・Webスキミング(フォームジャッキングやJavaScriptスキミングとも呼ばれている)

- 決済やクレジットカード情報の入力画面に不正なJavaScriptが仕込まれ(改ざん)、そこで入力されたクレジットカード情報がユーザーのブラウザーから直接攻撃者に流出する

クレジットカード情報の「非保持化」もしくは「PCI DSSの準拠」が義務付けられている現状では、ECサイトにおけるクレジットカード情報流出はWebスキミングによる攻撃の可能性が高いと言える。

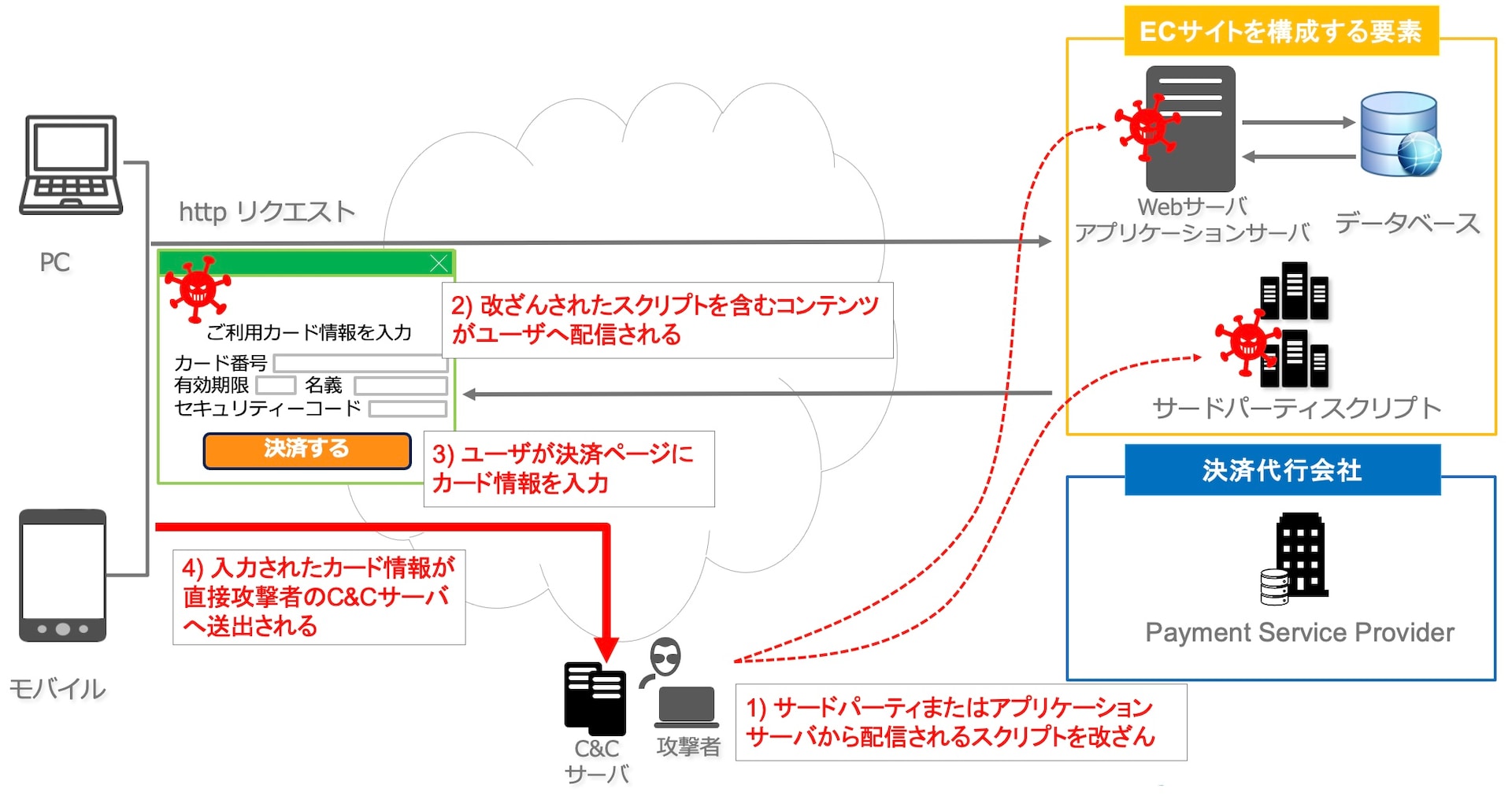

ここで簡単にではあるが、Webスキミングの手法について説明する。Webスキミングは以下のような流れで攻撃が実施される。

(1)攻撃者はアプリケーションサーバー、またはサードパーティーから利用者のWebブラウザーに配信されるスクリプトを改ざんする

(2)不正なスクリプトを含むページがユーザーのWebブラウザーに読み込まれる

(3)ユーザーがWebブラウザー上で決済ページ(または入力フォーム)にカード情報を入力する

(4)Webブラウザー内で不正なスクリプトが動作し、入力されたカード情報が直接攻撃者のC&Cサーバーへ送出される

図1. Webスキミングの流れ

この攻撃によるクレジットカード情報流出はとにかく気づきにくいという特徴がある。図1を見てわかる通り、ユーザーが入力したクレジットカード情報は直接攻撃者のサーバーへ送出されるため、Webサーバー/アプリケーション側のログとして残らない。またユーザーが操作するブラウザ側でも証明書エラーなどの警告メッセージを受けることもできない。この気づきにくいという特徴も踏まえて2021年のクレジットカード流出被害を振り返る。

クレジットカード情報の流出被害

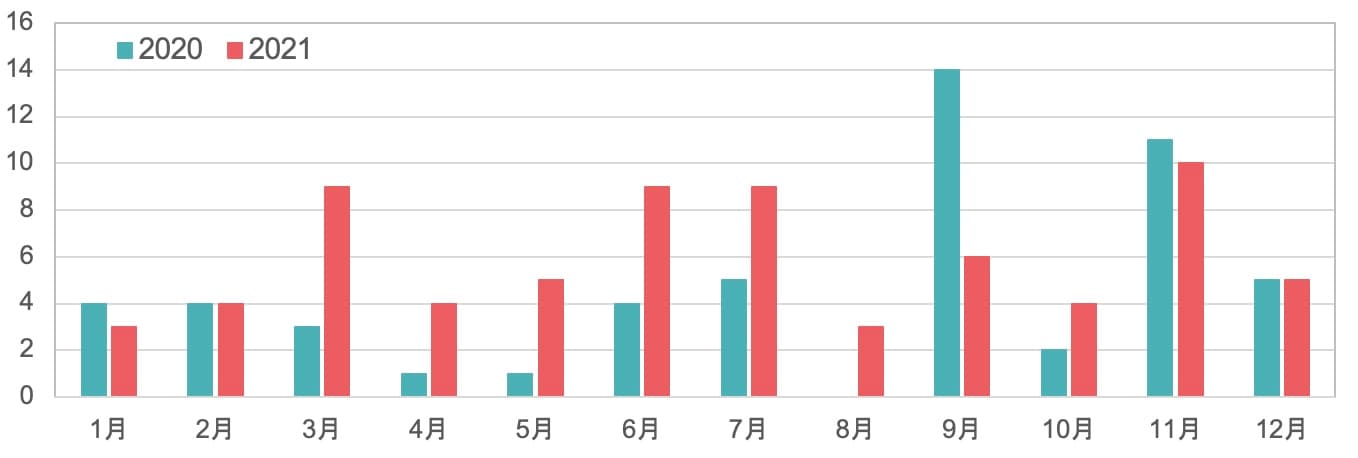

はじめにクレジットカード情報流出インシデントの件数から見ていく。(図2、表1)

プレスリリースなどで公表されたインシデント件数としては、2020年が54件、2021年が71件であった。特に時期による傾向はなく、毎月のようにどこかしらの企業がクレジットカード情報流出インシデントの報告を出している。2021年の71件は前年に比べ17件の増加となっているが、筆者が近年このインシデントを注視している限り、少しずつではあるが毎年増えている傾向にあるように見える。

図2. クレジットカード情報流出インシデントの件数

表1. クレジットカード情報流出件数(詳細)

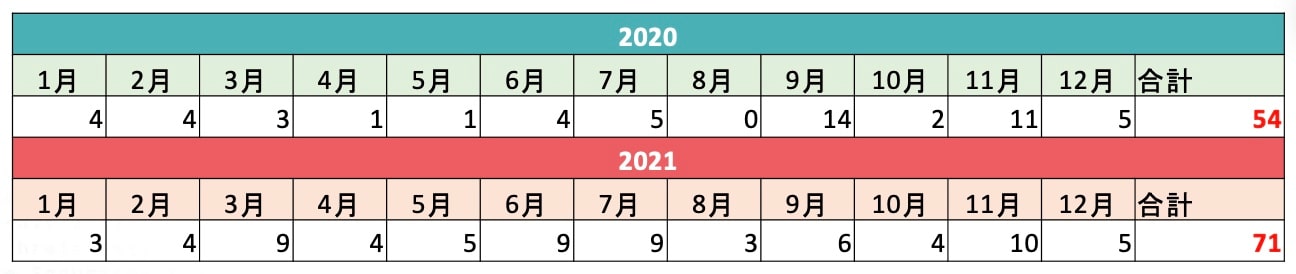

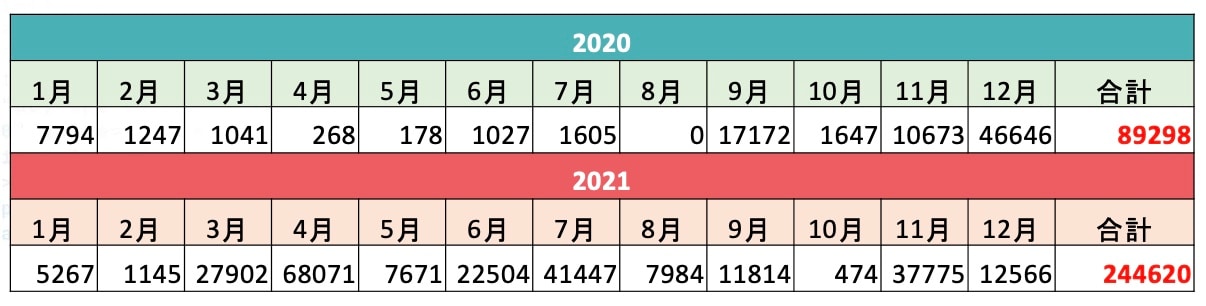

次に流出したクレジットカード情報の件数を見ていく。(図3、表2)

流出したクレジットカード情報の件数としては、ほとんどの月で2021年のクレジットカード情報流出件数が2020年の件数を大きく上回っている。年間を通して見ても、2021年の流出件数の24万件は2020年の約3倍になる。インシデント件数の増加に対し、クレジットカード情報流出件数の大幅な増加は、1件あたりのインシデントで流出したクレジットカード情報の件数が大幅に増加したことを意味する。これは、今までは比較的小規模なECサイトが狙われていた傾向にあったのが、大規模なECサイト対してもWebスキミングのターゲットになり始めていることが伺える。

図3. 流出したクレジットカード情報の件数

表2. 流出したクレジットカード情報の件数(詳細)

次に各インシデントがWebスキミングが原因であった(可能性の高い)割合を見ていく。(図. 4)ここでWebスキミングによるものと判断した基準としては、カード番号や名義人情報に加えて「セキュリティコード」が流出している、かつ、各社が出しているプレスリリース内に特徴的な記載がある場合にWebスキミングによる攻撃と判断している。セキュリティコードはきちんとカードが手元にあるかを確認し、 第三者による不正利用を防ぐために用いられるものであり、決済のタイミングで毎回入力するケースが多い。よってこのような特徴を持つセキュリティコードが流出するのは、不正なスクリプトによって盗まれている可能性が高いと言える。その上で、攻撃種別の割合を算出してみたところ、公表されているクレジットカード情報の流出インシデントの約99%がWebスキミングによるものであった。その他に位置付けられているものとしては、管理不備によるものや過去に利用していたサーバーに保存されていたクレジットカード情報が脆弱性を悪用されて盗まれるなどのケースであった。

図.4 クレジットカード情報流出の攻撃種別

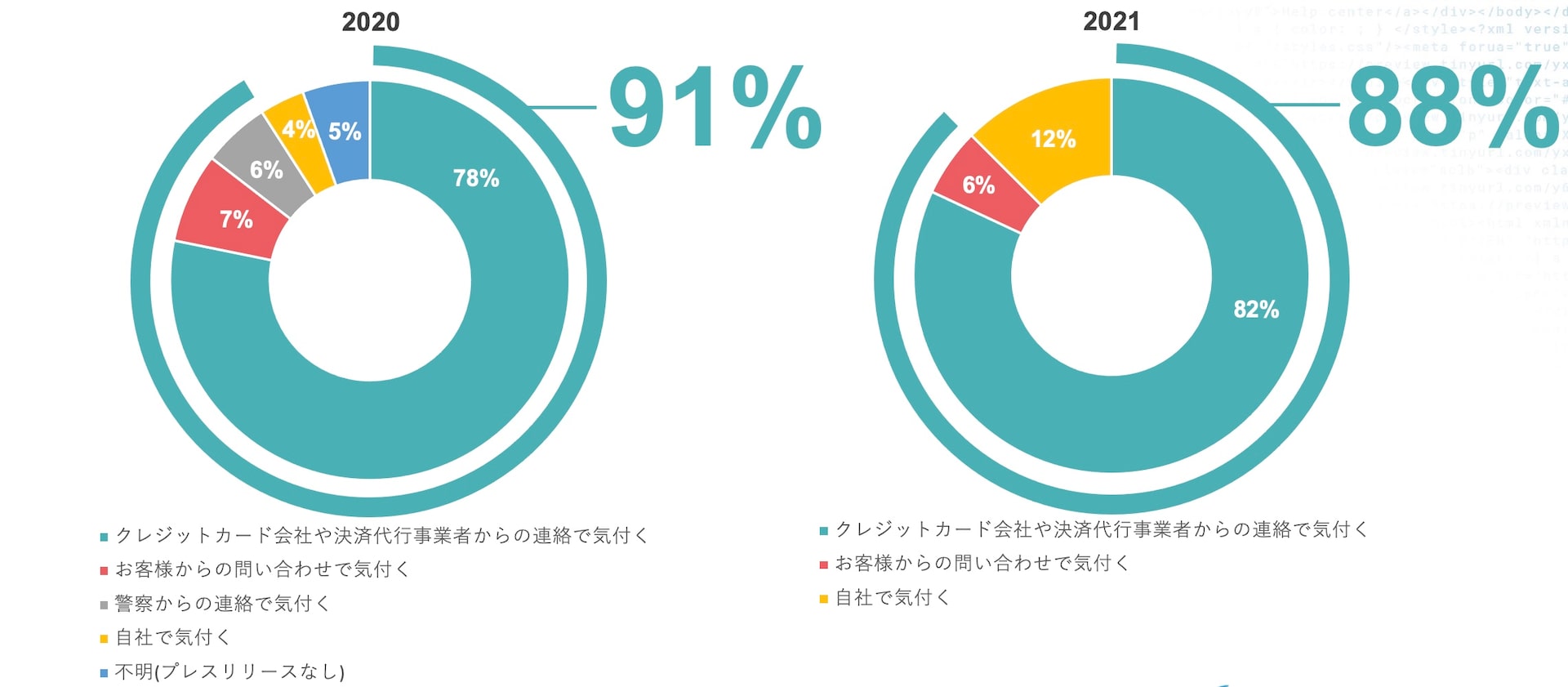

各社がどのようにしてインシデントに気づいたかについても図. 5にまとめた。2020年および2021年ともに約90%の企業が自社でインシデントに気付けていないという事実がわかる。中には自社でクレジットカード情報流出に気づく企業も存在したが、約90%の企業が「クレジットカード会社や決済代行事業者からの連絡」や「お客様からの問い合わせ」で初めて認識している。

この結果からわかる通り、Webスキミングによるクレジットカード流出は非常に気づきにくいという特徴があると理解できる。

図.5 クレジットカード情報流出に気づくきっかけ

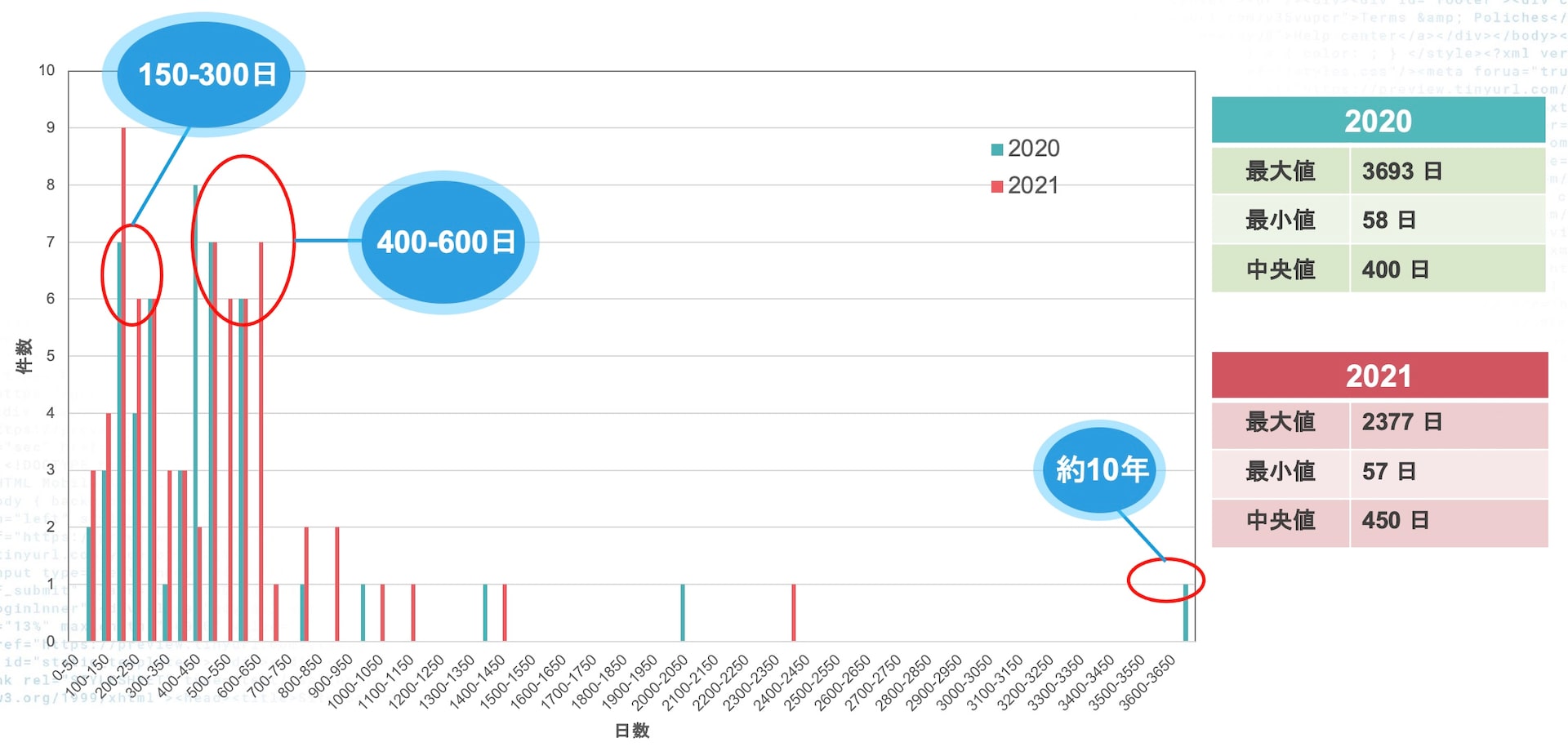

Webスキミングによるクレジットカード情報流出が具体的にどの程度気づきにくいのかを図. 6に示す。図.6は、不正なスクリプトが埋め込まれるなどアプリケーションの改ざんがおき、クレジットカード情報の流出が始まってから、どのくらいの期間を経てインシデントの詳細調査や被害状況などを把握したうえでプレスリリースが出されているかをまとめている。この結果から、インシデント発生からプレスリリースが出るまでに少なくとも約60日(2ヶ月)、中央値としても1年以上を要していることがわかる。DDoS攻撃やランサムウェアによる被害を受けた企業は即座にプレスリリースが出されている一方で、このWebスキミングによる被害は簡単に気づくことができないため、実態を把握し利用者に告知するまでに非常に多くの時間を要している。

図.6 クレジットカード情報が流出してからプレスリリースが出るまでの日数

最後に

本稿では昨今の日本国内における、Webスキミングによるクレジットカード情報流出被害を複数の視点でまとめた。Webスキミングはサービス提供側(ECサイト)も利用者側も簡単に気づくことのできない非常に厄介な脅威である。筆者もECサイトでのオンラインショッピングは日々利用しており、一利用者の立場としてもすべてのECサイトが安心安全であってほしい。過去に本ブログ内でもWebスキミングの脅威への対策方法についても述べられているので対策の参考としていただけると幸いである。

MAGECART などのブラウザー内部の脅威から WEB サイトを保護

新手のWEBスキマーは WEBSOCKET と偽のクレジットカードフォームを悪用して機微な情報を盗む

無料でWebスキミングとMan-In-The-Browser攻撃を検知しませんか? | Akamai Blog Japan

※本稿の統計情報は以下の情報ソースを用いて独自にまとめ、関連する図表も独自にまとめた当該統計情報に基づき作成したものである。

・クレジットカード情報流出の有無のについて

- クレジットカード会社による公式発表

・クレジットカード情報流出の日付や件数などの詳細について

- 被害にあった企業によるプレスリリース

- クレジットカード流出インシデントに関わるニュース記事