攻撃に包囲されるAPIとWebアプリケーション

デジタル要塞を守れ

Web アプリケーションと Web API はいまや、日々の生活に不可欠な社会基盤となっています。しかし同時に、攻撃者は、貴社が築き上げたデジタル要塞に侵入するための隠し扉を作ろうと試みています。

ビジネスのあらゆる側面により深く組み込まれ、複雑化するWebアプリケーションおよびAPIは、ボットや脆弱性を探ろうとする攻撃者に絶えず調査されており、それに続くマルウェア、ランサムウェアによる侵食の脅威にも晒されています。

新しいインターネットの現状 (SOTI) レポート「包囲されるデジタル要塞:現代アプリケーションアーキテクチャを狙う脅威」では、その攻撃の最新の動向をAkamai独自の観測データから明らかにするとともに、企業や組織がアプリケーションやAPIを保護するために検討できる対策や体制づくりについても洞察を提供しています。

このブログ記事ではGlobalを対象にしたレポートの分析結果から、特別に日本の企業・組織に向けた攻撃のデータを抽出して洞察を加えています。

主な調査結果と洞察

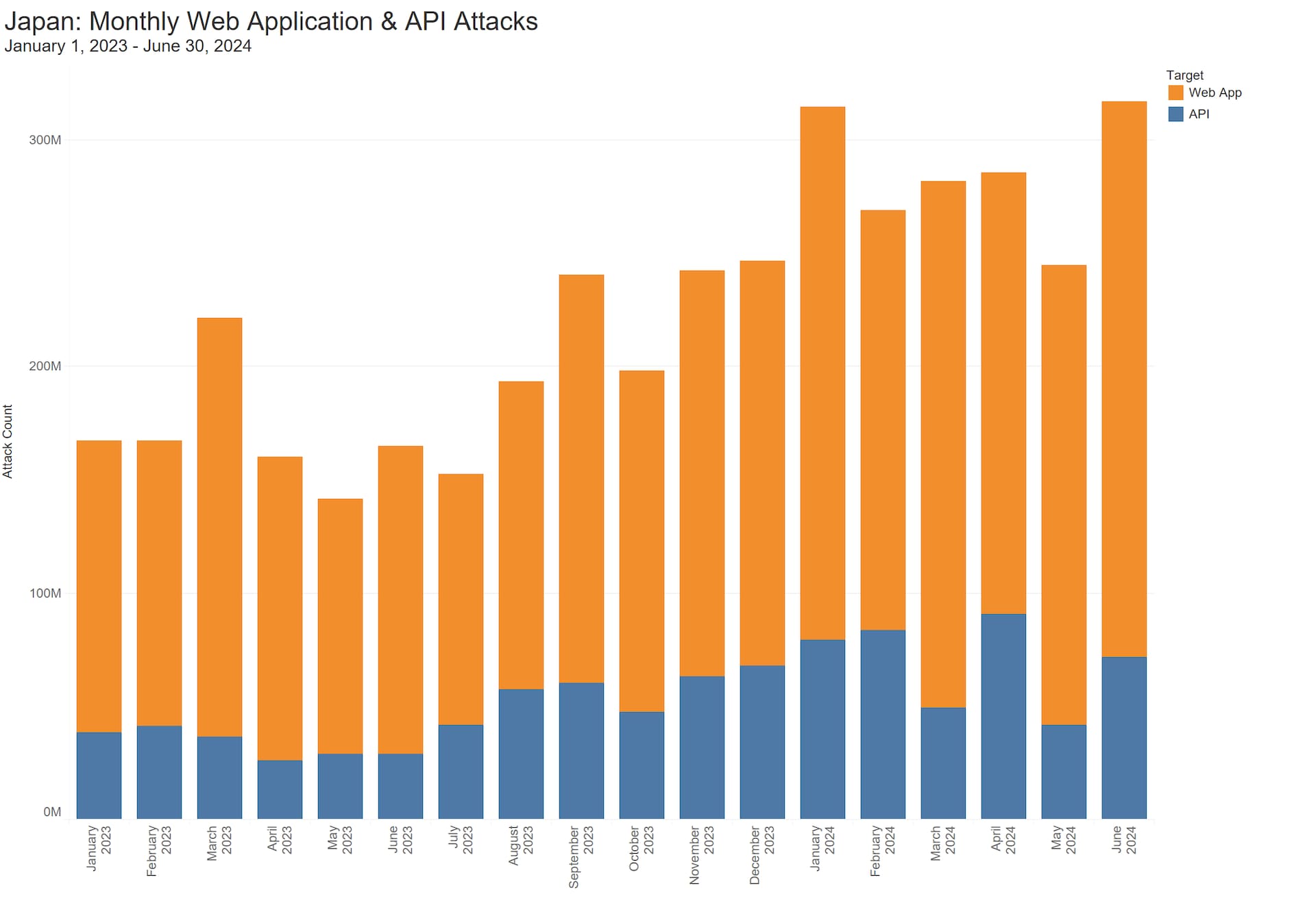

Akamaiが観測した日本を含むアジア太平洋地域への企業・組織へのアプリケーションおよびAPIへの攻撃総数は、2023年第1四半期から2024年第1四半期にかけて約65%と大きく増加しました。日本の企業・組織への攻撃を抽出した増加率は約54%となり、どちらも Global の攻撃総数の増加率である49%を上回る数値です。これらは、様々なアプリケーションやAPIにアタックサーフェス(攻撃対象領域)が拡大していることに起因しています。

本レポートの観測期間を通して、全世界では1,080 億件の API 攻撃が観測されました。APIへの攻撃は個人情報や重要な機密情報の漏洩とそれに伴うデータ保護規則上の制裁、および多額のビジネス上の損失につながる恐れがあります。

DDoS攻撃は、大量のレイヤー3、4、7トラフィックを(DNSを含む)標的のサービスに送りつけることで、ミッションクリティカルなシステムのダウンタイムやビジネスの混乱につながる可能性があります。特にアジア太平洋地域では、レイヤ7DDoSの増加や、地政学的な背景に関連する攻撃に引き続き警戒する必要があります。

API攻撃が増加

Webアプリケーション及びAPIに対する攻撃は、世界的に増加傾向にあり、2023年第1四半期から2024年第1四半期にかけて49%増加しています。同期間に日本を含むアジア太平洋地域に対する攻撃は65%増加、日本への攻撃(下図)は約54%増加しており、どちらもGlobalの増加率を上回っています。

図1. 月別のWebアプリケーションおよびAPI攻撃数の推移 (2023年1月〜2024年6月)

アジア太平洋地域では急速にデジタル化が進んでいます。その裏で企業内ではアプリケーション開発者およびセキュリティ技術者が新サービス投入までの時間短縮のプレッシャーを受ける一方、そのリソースが十分確保されているとは言えない状況です。その結果、アジャイル的な開発サイクルで日々デプロイされるアプリケーションやAPIには、脆弱性や欠陥が潜在的に生じており、その弱点が新たなアタックサーフェスとして攻撃者に狙われるようになってきています。

特にAPIは、個社やサービスごとのビジネスロジックから生じる潜在的な脆弱性や実装ミスが生じやく、アプリケーションの構造を解析されやすいという特徴があります。独自のAPIに潜在的に生じる未知の脆弱性を悪用する攻撃は、いわばゼロデイ脆弱性攻撃であり、既知の脆弱性情報に基づいて作られる一般的なWeb Application Firewall (WAF) のパターンマッチ型のルールによる検知を回避します。このことが、APIが新たなアタックサーフェスとして狙われ出し、増加が続いている要因の一つだと考えられます。このほか、SOTIレポートでは、2023年第

4四半期から2024年第1四半期までのホリデーシーズンに継続したAPI に対するレイヤー7 DDoSの分析とその理由についても考察しています。

変化するWebアプリケーション攻撃の戦術

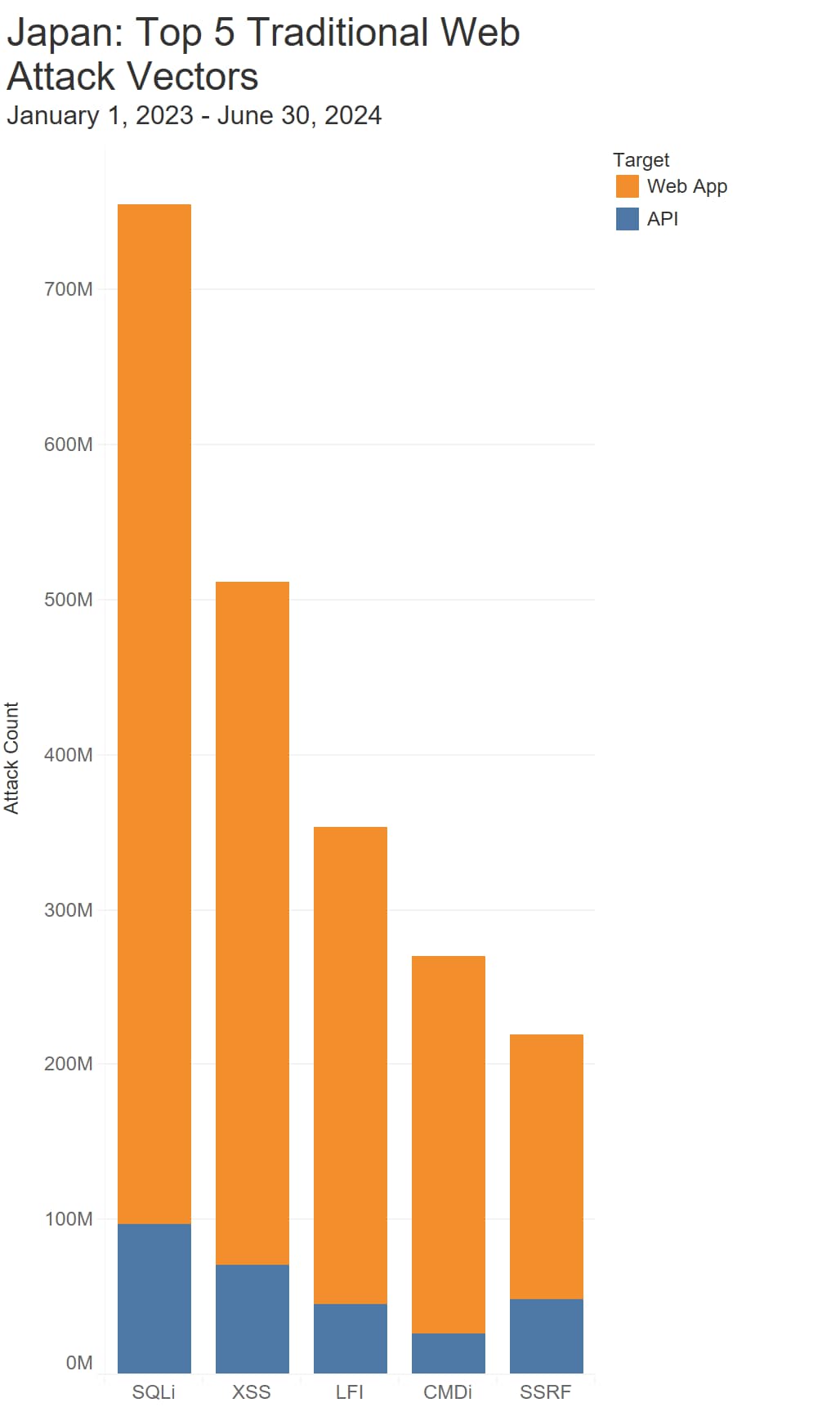

SOTIレポートでは、ローカルファイルインクルージョン(LFI)、クロスサイトスクリプティング(XSS)、SQLインジェクション(SQLi)、コマンドインジェクション(CMDi)、サーバーサイドリクエストフォージェリ(SSRF) 攻撃など、攻撃者が好む戦術について詳しく説明しています。

この数年の攻撃側の戦術の大きな変化として、SQLiのようにデータベースからデータを直接抜き取ろうとする攻撃手法から、LFIやXSS、CMDiなどの複数の攻撃手法を組み合わせてサーバーを乗っ取るか、SSRFのようにサーバーを踏み台にして企業の内部に侵入しようとする攻撃の増加傾向が世界的に継続していることが挙げられています。

その一方で、日本の企業や組織への攻撃試行の傾向を下図の分析結果からは、SQLi が最大の攻撃ベクトルになっていることが分かり、依然としてこの種の攻撃に脆弱なサービスが日本国内にまだ多く残されており、攻撃者が有効な攻撃手段だと考えていることが読み取れます。しかしその点を除いては、世界的な変化の影響がすでに日本に対しても表れていると考えられるため、どのタイプの攻撃に対しても予防および迅速な対処を取れるよう防衛戦略を立てる必要があります。特にAPIや、CMSなどバックエンドの業務を支えるWebベースのシステムへの攻撃も観測されているため、アタックサーフェスの拡大を十分意識してインベントリを管理し、多層防御策によって保護すべき対象範囲を広げることを強く推奨しています。

図2. 日本の企業・組織に対するWeb攻撃ベクトル (2023年1月〜2024年6月)

DDoSリスクの高い業界

今回の調査によると、Globalでは、コマース、ハイテク、ソーシャルメディアの3つの業種は、アプリケーション層(レイヤー7)DDoS攻撃を最も多く受けており、わずか18か月で11兆件以上の攻撃が発生しています。の攻撃は、Webサイトやサービスにリクエストを殺到させ、速度を低下させたりアクセス不能にしたりすることで、Webサイトやサービスに過負荷をかけます。

また、この数年の大きな変化として、権威DNSを狙う「水責め」という攻撃が一般化していることも見逃せない傾向です。過去 18 か月間にAkamai が観測したレイヤー 3 および 4 の DDoS 攻撃の 60% に DNS プロトコルが含まれていたことを確認しています。

アジア太平洋地域では、レイヤー7 DDoS攻撃が過去1年間で5倍に増加し、今回の観測期間に合計5兆1,000億件が攻撃されました。これはおそらくその時点での地政学的な事象に関連している可能性があります。ハクティビストは、この種の攻撃を利用して、選挙などの重要な政治

イベントを混乱させ、有権者の感情を操作します。ソーシャルメディアプラットフォームに一見正当なWebリクエストを大量に殺到させてサーバーに過負荷をかけることで、候補者情報や選挙結果の更新情報などへのアクセスを妨げ、さらにディープフェイク情報の拡散などと合わせてハクティビストにとって有利な情報を伝えようと試みます。

アジア太平洋地域では今年、複数の選挙が予定されており、ハクティビストにとって、ソーシャルメディアやニュースメディア、選挙関連ウェブサイトは、民主的なプロセスを混乱させるための重要な標的となっています。政府やメディア企業は、DNS、レイヤー7攻撃を含む、複合的なDDoS攻撃の緩和策の導入、重要インフラの冗長性の確保、サイバー脅威に関する一般市民の教育を講じるなどのサイバーセキュリティ対策を強化する必要があります。

ゼロトラストによるアプリケーションの保護

世界中で猛威を振るっているランサムウェア被害の拡大を阻止するためには、ゼロトラストセキュリティモデルに基づいた堅牢なセキュリティアプローチが必要です。これは、脅威の侵入経路(エントリーポイント)になりうるWebアプリケーションおよびAPIにおいても例外ではありません。欠陥や脆弱性、インベントリの管理に加え、攻撃の可視化が不十分な状態では、機微な情報だけでなく内部のワークロードも外部に晒され、攻撃に悪用される可能性があります。

一方で、マルウェアのラテラルムーブメント(水平方向の移動)を防止するためのゼロトラストアーキテクチャの展開は、手間をかけた広範な「総入れ替え」の作業が必要だという認識があります。しかし、機械学習を利用したソフトウェアベースのマイクロセグメンテーションなどの最新のアプローチを利用することで、その展開に伴う作業および運用負荷が大幅に軽減されると同時に、時間と共に動的に変化するネットワークやワークロードの可視化ときめ細かなガバナンス制御を向上できます。

本レポートでは自社に導入したゼロトラストフレームワークを利用してランサムウェア被害を予防した米国の通信インフラプロバイダーの事例をはじめ、米国、欧州、アジア太平洋地域のユースケースを6例紹介しています。

サイバー脅威の包囲網と戦うための措置を講じる

Web アプリケーションと API は、今後も急増し、イノベーションを促進し、現代社会を定義するエクスペリエンスを提供し続けます。その潜在的な脆弱性を認識し、アプリケーションの要塞を強化するための措置を講じることが、サイバー脅威の包囲を撃退するための鍵です。

詳細を見る: 新しいインターネットの現状 (SOTI) レポート「包囲されるデジタル要塞:現代アプリケーションアーキテクチャを狙う脅威」をダウンロードしてください。