Analisi delle tendenze sulle minacce nel settore del commercio

Analisi riassuntiva

Akamai rileva un numero enorme di attacchi sferrati contro i propri strumenti per la sicurezza. Nell'ultimo rapporto sullo stato di Internet - Security (SOTI), condividiamo le nostre osservazioni in termini di cambiamenti che abbiamo osservato negli attacchi malware, nell'impatto sui clienti, nei requisiti normativi e nelle minacce emergenti nel settore del commercio. Il nostro rapporto include i seguenti punti chiave:

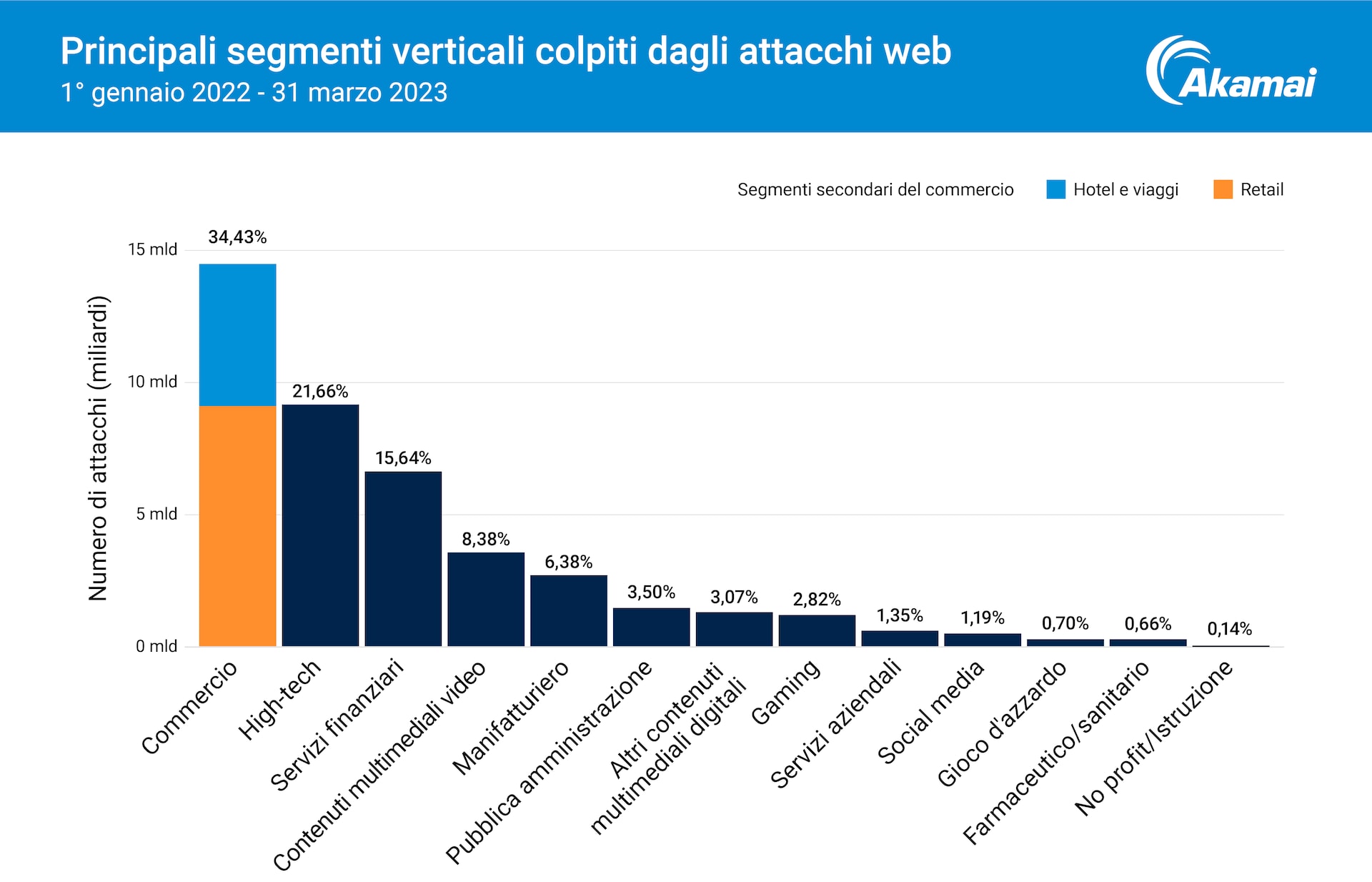

Il commercio rimane il primo segmento verticale per numero di attacchi alle applicazioni web e alle API, con oltre 14 miliardi di attacchi, in gran parte dovuti alla continua digitalizzazione del settore e alla disponibilità di vulnerabilità delle applicazioni web che i criminali possono utilizzare per violare i loro obiettivi prefissati.

Gli attacchi LFI (Local File Inclusion) sono aumentati del 314% tra il terzo trimestre del 2021 e il terzo trimestre del 2022, il che mostra una tendenza degli attacchi verso l'esecuzione di codice in modalità remota e indica che i criminali stanno sfruttando le vulnerabilità LFI per ottenere un punto d'appoggio e per l'esfiltrazione dei dati.

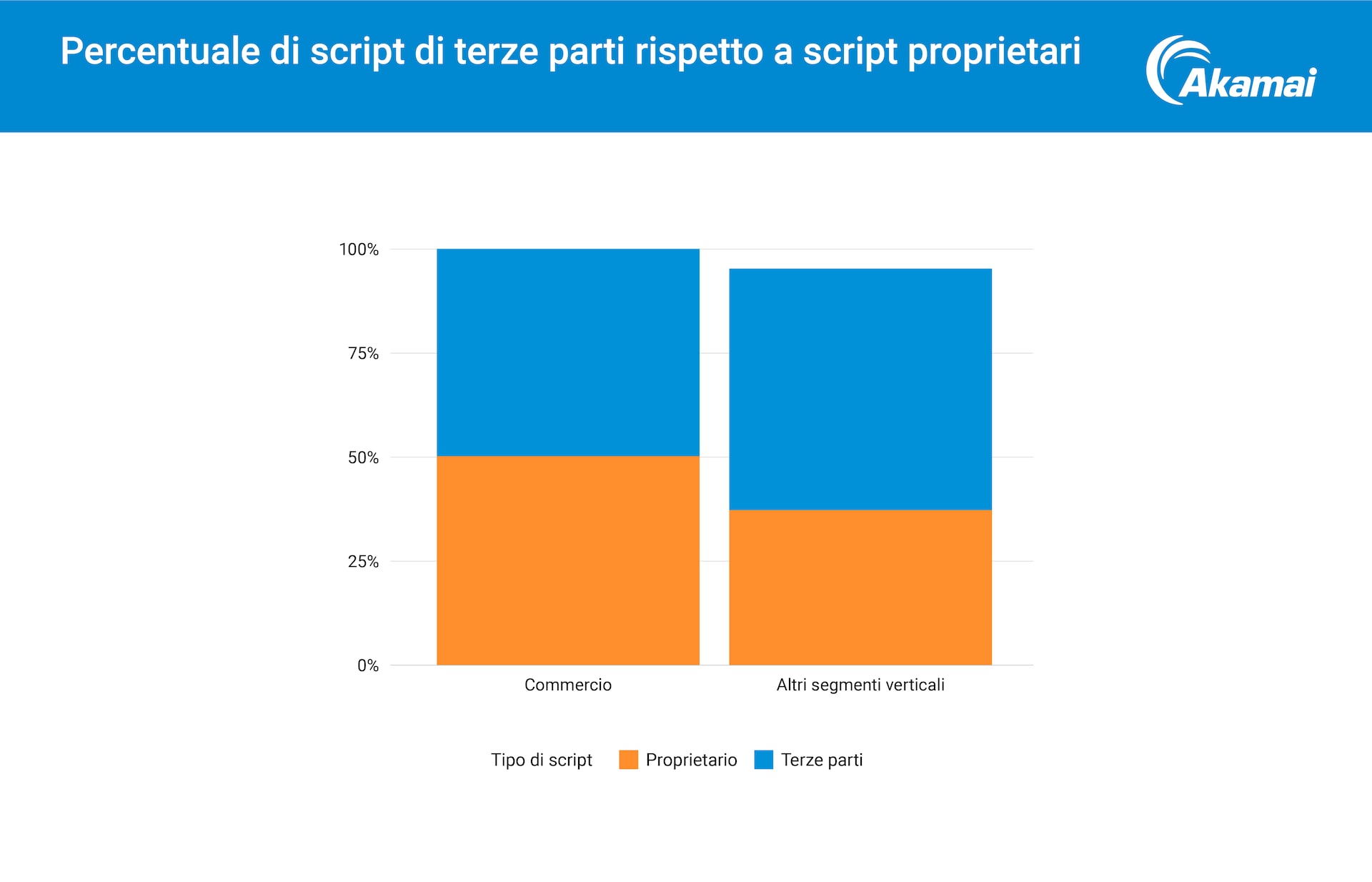

Metà del JavaScript utilizzato dal segmento verticale del commercio proviene da fornitori di terze parti, il che introduce la crescente minaccia di attacchi lato client, come il web skimming e gli attacchi Magecart. È fondamentale mettere in atto meccanismi in grado di rilevare questi attacchi sulle pagine dei pagamenti, per mantenere la conformità ai nuovi requisiti previsti dallo standard per la sicurezza dei dati nel settore delle carte di pagamento (PCI DSS) versione 4.0.

I criminali possono anche abusare delle lacune di sicurezza negli script e, in questo modo, possono creare un percorso per infiltrarsi in obiettivi più grandi e più redditizi negli attacchi alla supply chain.

Nel primo trimestre del 2023, l'Akamai Security Intelligence Group ha osservato che oltre il 30% delle campagne di phishing è stato sferrato contro clienti commerciali.

Akamai ha osservato più di 5 mila miliardi di richieste di bot dannosi in 15 mesi, con la proliferazione di attacchi contro i clienti commerciali tramite attacchi di credential stuffing che possono causare frodi.

Le organizzazioni che operano nel settore del commercio dispongono di una superficie di attacco complessa e dinamica, nonché di grandi quantità di dati sensibili che attirano i criminali. Questo post illustrerà alcuni dei risultati del recente rapporto SOTI incentrato sul commercio. Il rapporto esamina la crescita degli attacchi alle app web e alle API, le modifiche all'ambiente JavaScript, le tendenze negli attacchi dei bot e informazioni sui metodi di phishing.

La difficoltà: budget di sicurezza limitati per esigenze più specifiche

Sebbene il settore del commercio non sia fortemente regolamentato come il settore dei servizi finanziari o i settori sanitari, necessita dello stesso livello di sicurezza matura. Il settore del commercio è caratterizzato da un complesso ecosistema di infrastrutture, inclusi terminali POS (Point of Sale), dispositivi IoT (Internet of Things), dispositivi mobili e sfrutta le applicazioni web e le API per incrementare ulteriormente gli affari aziendali.

Gli script di fornitori di terze parti vengono spesso sfruttati per migliorare l'experience complessiva del cliente e favorire le conversioni sui siti web commerciali. L'utilizzo di questi script introduce un altro livello di rischi, poiché la maggior parte degli script di terze parti utilizza librerie open source e gli autori di attacchi potrebbero sfruttare le vulnerabilità trovate in tali librerie. Osserviamo questa tendenza negli attacchi di tipo Magecart in cui le librerie JavaScript vengono abusate tramite lo sfruttamento di falle della sicurezza.

Poiché i retailer detengono un enorme volume di dati sensibili da proteggere, stiamo anche assistendo a gruppi di ransomware che li prendono di mira. Nel rapporto di Akamai sulle minacce ransomware, il settore del commercio (retail e alberghiero) ha rappresentato il 16% degli attacchi del gruppo Conti. Questa tendenza si ritrova anche in un altro rapporto di Sophos che ha notato l'aumento del numero di attacchi nel settore retail.

Il commercio rimane il segmento verticale maggiormente preso di mira dagli attacchi web e rappresenta il 34% degli attacchi osservati da Akamai (Figura 1). All'interno del segmento verticale del commercio, il retail rappresenta ancora il principale sottosegmento verticale, poiché conta il 62% degli attacchi.

Fig. 1. Il commercio rimane il segmento verticale maggiormente preso di mira dagli attacchi web e rappresenta il 34% degli attacchi osservati da Akamai; all'interno del settore del commercio, il retail rimane il principale sottosegmento verticale, poiché conta il 62% degli attacchi.

Fig. 1. Il commercio rimane il segmento verticale maggiormente preso di mira dagli attacchi web e rappresenta il 34% degli attacchi osservati da Akamai; all'interno del settore del commercio, il retail rimane il principale sottosegmento verticale, poiché conta il 62% degli attacchi.

Sebbene i team addetti alla sicurezza e all'IT sentano la pressione di proteggere il proprio perimetro e le informazioni sui loro clienti, hanno a disposizione budget limitati per la sicurezza che richiedono ai team di fare di più con meno.

I vettori di attacco che portano a violazioni di dati ed esecuzione di codice remoto

Continuiamo ad osservare cambiamenti nei vettori di attacco, con gli attacchi LFI che prendono il sopravvento sugli attacchi SQLi (Structured Query Language injection) e XSS (Cross-Site Scripting) nel segmento verticale del commercio. Abbiamo anche assistito alla comparsa di attacchi di esecuzione di codice in modalità remota, di cui tre, in particolare, meritano la nostra attenzione: gli attacchi

SSRF (Server-Side Request Forgery)

SSTI (Server-Side Template Injection)

SSCI (Server-Side Code Injection)

Questi tipi di attacchi sono in aumento a causa del loro potenziale impatto sulle attività commerciali: i danni da essi causati possono portare all'esfiltrazione di dati e all'esecuzione di codice in modalità remota. Le vulnerabilità SSRF vengono utilizzate dagli autori di attacchi ransomware per causare il massimo danno. SSTI sembra essere la tecnica preferita dai criminali per gli attacchi zero-day (ad esempio, Log4J).

Bot dannosi e script di fornitori di terze parti

I criminali migliorano continuamente le loro capacità e diventano sempre più sofisticati. Nell'ultimo anno, il settore del commercio ha registrato un forte aumento degli attacchi di bot dannosi, che hanno superato i 5 mila miliardi negli ultimi 15 mesi, provocando un aumento degli attacchi di phishing e di credential stuffing che hanno causato frodi.

Su un secondo fronte, le operazioni di scalping che utilizzano le botnet vengono offerte "come servizio" e stanno contribuendo alla sfida contrastante che devono affrontare i fornitori di prodotti di gestione dei bot, nonché una perdita di profitti per i retailer.

Infine, osserviamo che il 50% degli script utilizzati nel settore del commercio proviene da fornitori di terze parti, il che crea una superficie di attacco più ampia e introduce potenziali rischi per la sicurezza che possono portare ad attacchi alla supply chain (Figura 2). Un esempio è l' attacco Magecart che ha compromesso le informazioni di pagamento per oltre 350.000 clienti di una grande compagnia aerea.

Fig. 2. Il 50% dei codici JavaScript utilizzati nei siti web del settore del commercio proviene da fornitori di terze parti, dei quali si avvale esclusivamente il 39% di tutti gli altri segmenti verticali.

Fig. 2. Il 50% dei codici JavaScript utilizzati nei siti web del settore del commercio proviene da fornitori di terze parti, dei quali si avvale esclusivamente il 39% di tutti gli altri segmenti verticali.

È il momento di agire

Le modifiche ai metodi di attacco ci impongono di aggiornare i nostri playbook e i piani di test di penetrazione, oltre a formare i nostri sviluppatori sulle best practice da seguire. Inoltre, per le modifiche agli standard di conformità è importante sviluppare subito un piano per soddisfare i nuovi requisiti JavaScript (ad esempio, PCI DSS 4.0).

Scaricate il rapporto SOTI completo per scoprire ulteriori dettagli e grafici. Il rapporto approfondisce lo stato attuale degli attacchi alle app web e alle API, i cambiamenti nell'ambiente JavaScript e le tendenze negli attacchi bot; fornisce approfondimenti sui metodi di phishing; riporta sessioni regionali per l'area APJ ed EMEA per queste categorie; e offre raccomandazioni per intraprendere azioni basate sui risultati.

Ulteriori informazioni

Restate aggiornati sulle ricerche e sugli avvisi di Akamai. Troverete rapporti SOTI, blog sulle minacce e best practice per la protezione dalle minacce, oltre ad altri strumenti e risorse.