Analyse des tendances des menaces dans le secteur du commerce

Synthèse

Akamai constate un nombre considérable d'attaques sur tous ses outils de sécurité. Dans le dernier rapport État des lieux d'Internet/Sécurité (SOTI), nous partageons ce que nous observons en termes d'évolution des attaques de logiciels malveillants, d'impact sur les clients, d'exigences réglementaires et de menaces émergentes pour le commerce. Notre rapport comprend les points clés suivants :

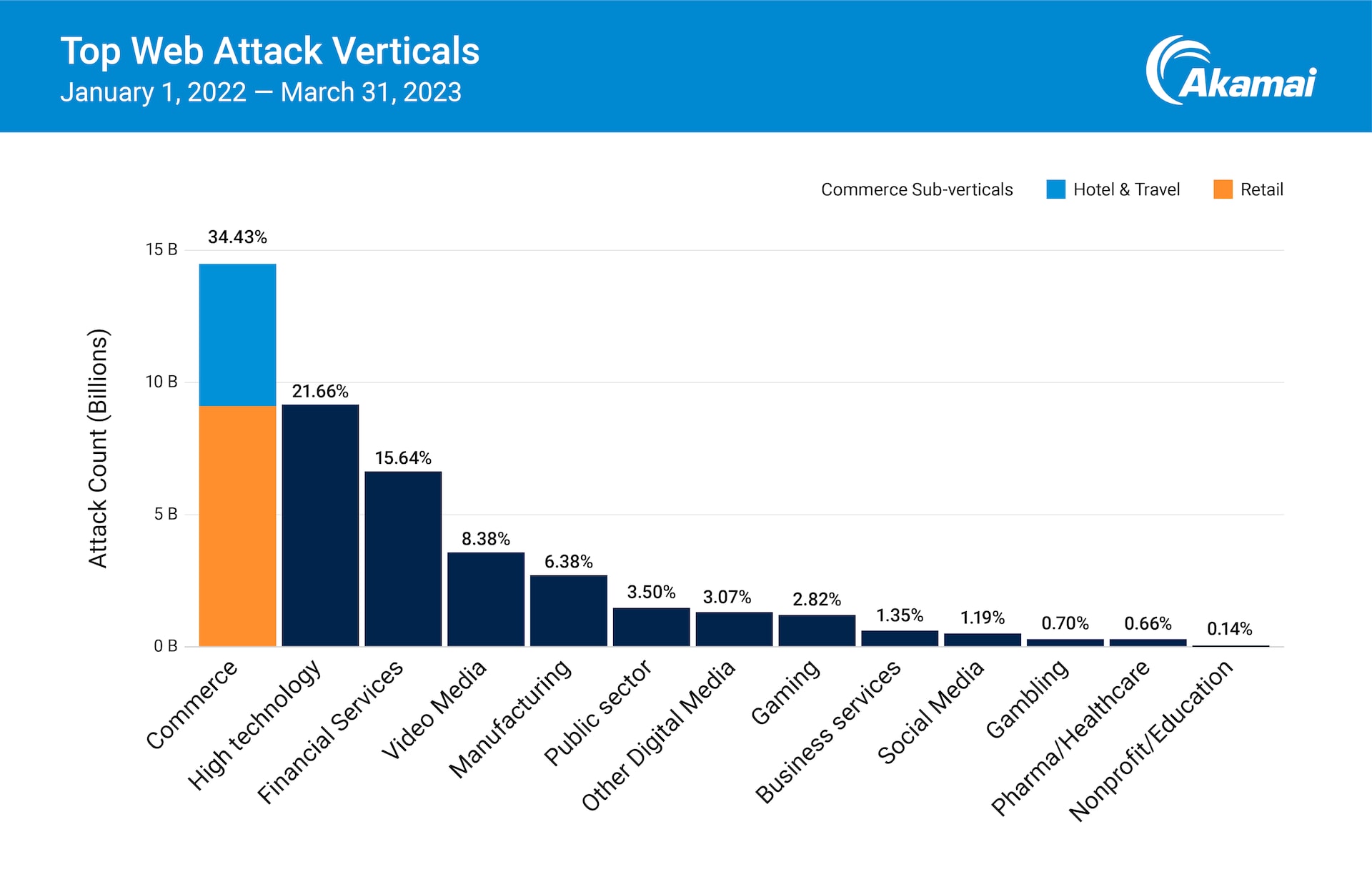

Avec plus de 14 milliards d'attaques, le secteur du commerce reste le segment de marché le plus touché par les attaques d'applications Web et d'API. Cela s'explique en grande partie par la digitalisation continue du secteur et par la disponibilité de vulnérabilités d'applications Web que les attaquants peuvent utiliser pour atteindre leurs cibles.

Les attaques par inclusion de fichiers locaux (LFI) ont augmenté de 314 % entre le 3e trimestre 2021 et le 3e trimestre 2022, montrant une tendance d'attaque penchant vers l'exécution de code à distance, et indiquant que les attaquants tirent parti des vulnérabilités LFI pour s'installer et exfiltrer les données.

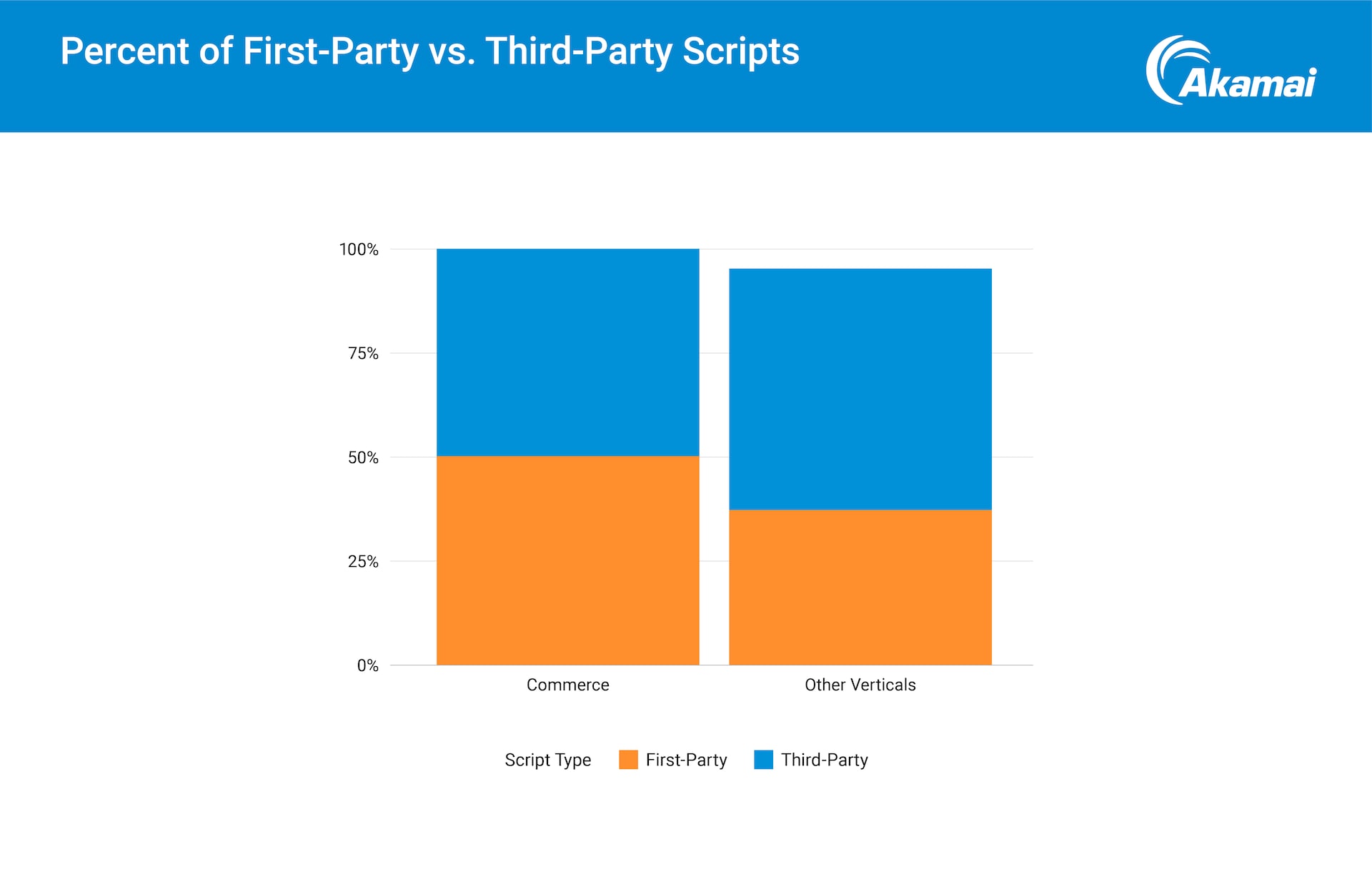

La moitié du JavaScript utilisé par le segment de marché du commerce provient de fournisseurs tiers, ce qui introduit la menace accrue d'attaques côté client, telles que les attaques de web skimming et de type Magecart. Il est essentiel de mettre en place des mécanismes permettant de détecter ces attaques sur les pages de paiement afin de rester en conformité avec les nouvelles exigences de la norme de sécurité de l'industrie des cartes de paiement (PCI DSS) version 4.0.

Les attaquants peuvent également abuser des failles de sécurité dans les scripts et, de ce fait, créer une voie d'accès pour infiltrer des cibles plus importantes et plus lucratives dans le cadre d'attaques de la chaîne d'approvisionnement.

Au 1er trimestre 2023, le groupe Security Intelligence d'Akamai a constaté que plus de 30 % des campagnes d'hameçonnage ont été lancées contre des clients commerciaux.

Akamai a observé plus de 5 mille milliards de demandes de bots malveillants en 15 mois, les agressions contre les clients commerciaux proliférant par le biais d'attaques par credential stuffing qui peuvent conduire à des fraudes.

Les organisations commerciales sont confrontées à une surface d'attaque complexe et dynamique, ainsi qu'à d'innombrables données sensibles convoitées par les criminels. Ce billet met en lumière certaines des conclusions du récent rapport SOTI sur le commerce. Le rapport traite de la hausse des attaques d'applications Web et d'API, des modifications apportées à l'environnement JavaScript, des tendances en matière d'attaques par bots et d'informations sur les méthodes d'hameçonnage.

La difficulté : des budgets de sécurité limités pour des besoins plus importants

Bien que le commerce ne soit pas aussi réglementé que les secteurs de la finance ou de la santé, il a besoin du même niveau de sécurité élevé. Le commerce se caractérise par un écosystème complexe de l'infrastructure, notamment des terminaux de point de vente (POS), des terminaux de l'Internet des objets (IoT), des appareils mobiles et des applications Web et d'API pour dynamiser l'activité.

Les scripts de fournisseurs tiers sont souvent utilisés pour améliorer l'expérience client globale et générer des conversions sur les sites Web de commerce. L'utilisation de ces scripts introduit un autre niveau de risque, car la plupart des scripts tiers utilisent des bibliothèques Open Source et les attaquants peuvent exploiter les vulnérabilités trouvées dans ces bibliothèques. Cette tendance se retrouve dans les attaques de type Magecart, dans lesquelles les bibliothèques JavaScript sont exploitées de manière abusive par le biais de failles de sécurité.

Les détaillants détenant un volume considérable de données sensibles à protéger, nous voyons également des groupes de ransomwares s'en prendre à eux. Dans notre Rapport Akamai sur les menaces par ransomware, le commerce (commerce de détail et hôtellerie) représentait 16 % des attaques de Conti. Ce constat est confirmé par un autre rapport de Sophos qui fait état de la hausse du taux d'attaque dans le secteur du commerce de détail.

Le commerce reste le segment de marché le plus ciblé par les attaques Web et représente 34 % des attaques observées par Akamai (figure 1). Dans le secteur du commerce, le commerce de détail reste le principal sous-segment, avec 62 % des attaques.

Figure 1 : Le commerce reste le segment de marché le plus ciblé par les attaques Web et représente 34 % des attaques observées par Akamai. Le commerce de détail reste le principal sous-segment, avec 62 % des attaques.

Figure 1 : Le commerce reste le segment de marché le plus ciblé par les attaques Web et représente 34 % des attaques observées par Akamai. Le commerce de détail reste le principal sous-segment, avec 62 % des attaques.

Bien que les équipes de sécurité et informatiques soient sous pression pour protéger leur périmètre et les informations de leurs clients, elles sont confrontées à des budgets de sécurité limités qui les obligent à faire plus avec moins.

Vecteurs d'attaque conduisant à des violations de données et à l'exécution de code à distance

Nous continuons à observer des changements dans les vecteurs d'attaque, les attaques LFI prenant le pas sur l'injection SQL (Structured Query Language) et le cross-site scripting dans le domaine du commerce. Nous avons également constaté l'émergence d'attaques par exécution de code à distance ; trois d'entre elles, en particulier, méritent notre attention.

Falsification de requête côté serveur (SSRF)

Injection de modèle côté serveur (SSTI)

Injection de code côté serveur

Ces types d'attaques se multiplient en raison de leur effet potentiel sur les entreprises de commerce. Les dommages qu'elles causent peuvent entraîner l'exfiltration de données et l'exécution de codes à distance. Les vulnérabilités SSRF sont utilisées par les auteurs de ransomwares pour causer un maximum de dégâts. La SSTI semble être la technique préférée des attaquants pour les attaques Zero Day (par exemple, Log4J).

Bots malveillants et scripts de fournisseurs tiers

Les capacités et le niveau de sophistication des attaquants ne cessent de croître. L'année dernière, le commerce a connu une forte augmentation des attaques par bots malveillants, dépassant 5 mille milliards au cours des 15 derniers mois. Cela a entraîné une augmentation des attaques par hameçonnage et par credential stuffing conduisant à des fraudes.

D'autre part, les marchés de revente utilisant des botnets sont proposés « en tant que service » et contribuent au défi contradictoire auquel sont confrontés les vendeurs de produits de gestion des bots, ainsi qu'à une perte de chiffre d'affaires pour les détaillants.

Enfin, nous constatons que 50 % des scripts commerciaux proviennent de fournisseurs tiers, ce qui crée une augmentation de la surface d'attaque et introduit potentiellement des risques de sécurité pouvant conduire à des attaques de la chaîne d'approvisionnement (figure 2). Un exemple en est l'attaque de type Magecart qui a compromis les informations de paiement de plus de 350 000 clients d'une grande compagnie aérienne.

Figure 2 : Cinquante pour cent des JavaScripts utilisés dans les sites Web de commerce proviennent de tiers, contre 39 % pour tous les autres segments de marché qui utilisent uniquement des fournisseurs tiers.

Figure 2 : Cinquante pour cent des JavaScripts utilisés dans les sites Web de commerce proviennent de tiers, contre 39 % pour tous les autres segments de marché qui utilisent uniquement des fournisseurs tiers.

Mesures

L'évolution des méthodes d'attaque nous oblige à mettre à jour nos plans d'action et de test de pénétration, et à former nos développeurs aux meilleures pratiques. En outre, les modifications apportées aux normes de conformité peuvent avoir une longue durée de vie. Il est donc important d'élaborer dès maintenant un plan pour répondre aux nouvelles exigences JavaScript (par exemple, PCI DSS 4.0).

Téléchargez le rapport SOTI complet pour obtenir des détails et des graphiques supplémentaires. Ce rapport présente en détail l'état actuel des attaques d'applications Web et d'API, les changements dans l'environnement JavaScript et les tendances en matière d'attaques par bots. Il donne un aperçu des méthodes d'hameçonnage, fournit des répartitions régionales pour les zones APJ et EMEA pour ces catégories et propose des recommandations afin de prendre des mesures sur la base des résultats obtenus.

En savoir plus

Tenez-vous au courant des dernières recherches et alertes d'Akamai. Vous y trouverez les rapports SOTI, des blogs sur les menaces et les meilleures pratiques en matière de protection contre les menaces, ainsi que d'autres outils et ressources.