Análisis de las tendencias de las amenazas en el sector del comercio

Resumen ejecutivo

Akamai detecta un gran número de ataques en todas nuestras herramientas de seguridad. En el último informe sobre el estado de Internet en materia de seguridad (SOTI), compartimos lo que observamos en términos de cambios en los ataques de malware, el impacto en los clientes, los requisitos normativos y las amenazas emergentes para el comercio. En nuestro informe se incluyen estos puntos clave:

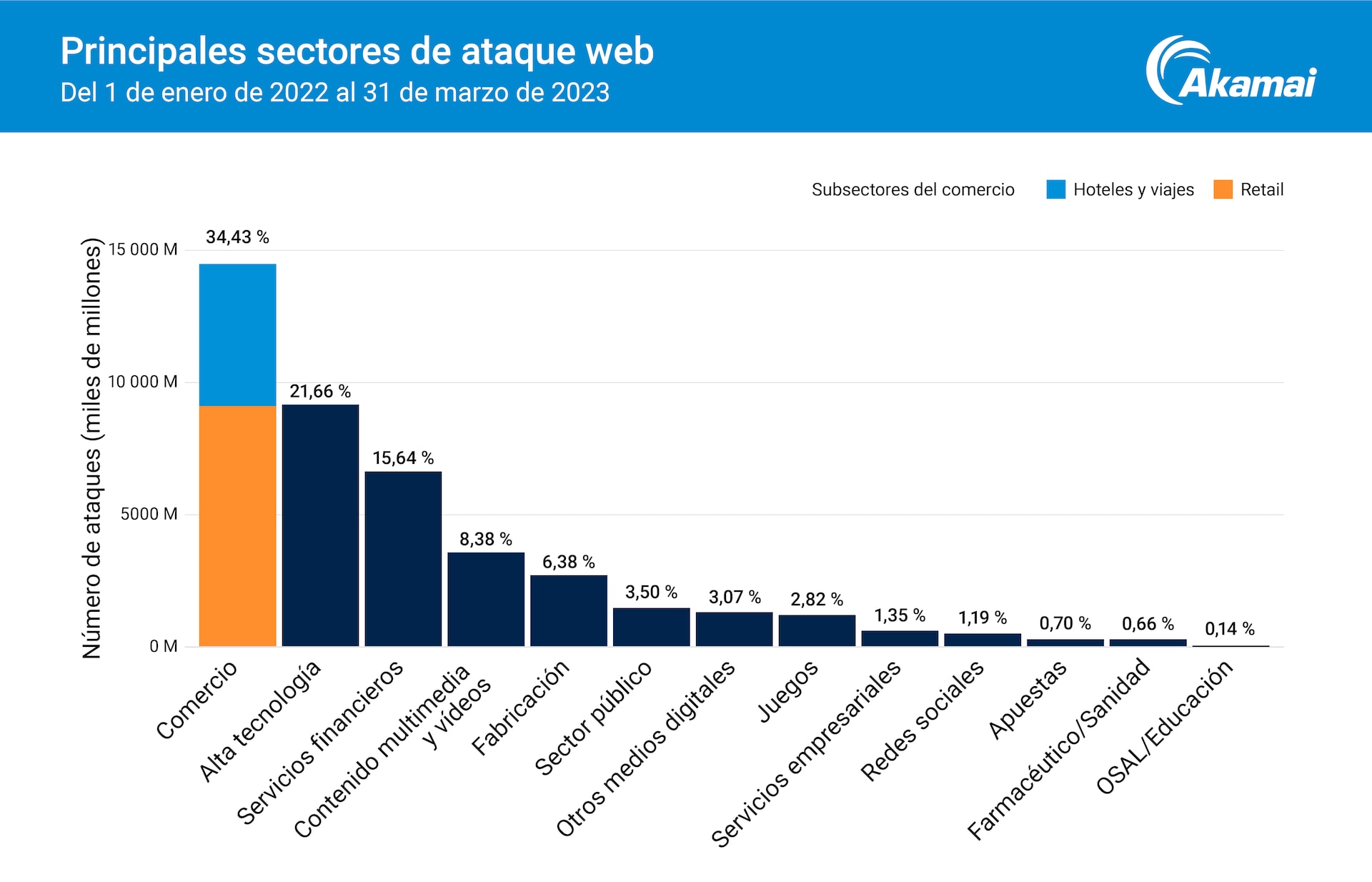

El comercio sigue siendo el sector principal de los ataques a aplicaciones web y API, con más de 14 000 millones de ataques, en gran medida debido a la digitalización continua del sector y a la disponibilidad de vulnerabilidades de aplicaciones web que los atacantes pueden utilizar para vulnerar sus objetivos previstos.

Los ataques de inclusión de archivos locales (LFI) aumentaron un 314 % entre el tercer trimestre de 2021 y el tercer trimestre de 2022, lo que muestra una tendencia de ataque que se inclina hacia la ejecución remota de código e indica que los atacantes están aprovechando las vulnerabilidades de LFI para afianzar su posición y exfiltrar datos.

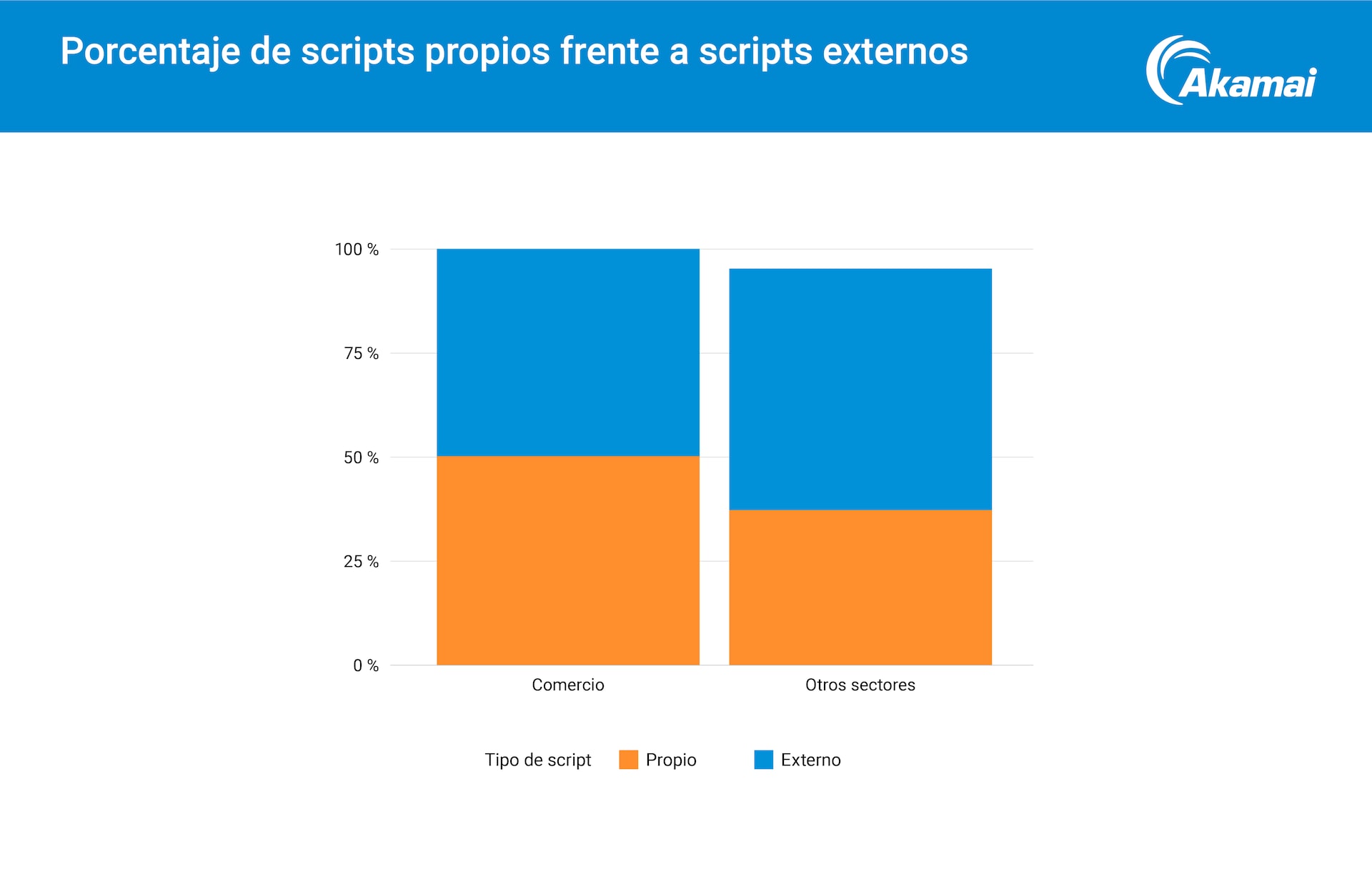

La mitad del JavaScript que utiliza el sector comercial proviene de proveedores externos, lo que introduce una mayor amenaza de ataques del lado del cliente, como el robo de información web y los ataques de Magecart. Es fundamental establecer mecanismos que detecten estos ataques en las páginas de pago para seguir cumpliendo los nuevos requisitos del estándar de seguridad de datos del sector de las tarjetas de pago (PCI DSS) versión 4.0.

Los atacantes también pueden abusar de las brechas de seguridad en los scripts y, como tal, pueden crear una vía para infiltrarse en objetivos más grandes y lucrativos en los ataques de cadena de suministro.

En el primer trimestre de 2023, el grupo de inteligencia sobre seguridad de Akamai observó que más del 30 % de las campañas de phishing se activaron contra clientes comerciales.

Akamai observó también más de 5 billones de solicitudes de bots maliciosos en 15 meses, y los ataques contra clientes comerciales proliferaron a través de ataques de Credential Stuffing que pueden provocar fraude.

Las organizaciones de comercio se enfrentan al reto de tener una superficie de ataque compleja y dinámica, así como montones de datos confidenciales que los delincuentes desean. Esta publicación destacará algunas de las conclusiones del reciente informe SOTI centrado en el comercio. El informe abarca el crecimiento de los ataques a aplicaciones web y API, los cambios en el entorno JavaScript, las tendencias de los ataques de bots y la información sobre los métodos de phishing.

La lucha: presupuestos de seguridad limitados para una mayor necesidad

Aunque el comercio no está tan regulado como los sectores de servicios financieros o de atención sanitaria, necesita el mismo nivel maduro de seguridad. El comercio se caracteriza por un complejo ecosistema de infraestructura, que incluye terminales de punto de venta (PoS), dispositivos del Internet de las cosas (IoT), dispositivos móviles y el uso de aplicaciones web y API para impulsar aún más el negocio.

A menudo, se utilizan scripts de proveedores externos para mejorar la experiencia general del cliente e impulsar las conversiones en los sitios web comerciales. La utilización de estos scripts conlleva otro nivel de riesgos, ya que la mayoría de los scripts de terceros utilizan bibliotecas de código abierto y los atacantes podrían aprovechar las vulnerabilidades encontradas en dichas bibliotecas. Vemos esta tendencia en los ataques al estilo de Magecart en los que se abusa de las bibliotecas de JavaScript a través de la explotación de fallos de seguridad.

Dado que los retailers tienen un enorme volumen de datos confidenciales que proteger, también estamos viendo que grupos de ransomware los persiguen. En nuestro informe de amenazas de ransomware de Akamai, el comercio (retail y hostelería) representó el 16 % de los ataques de Conti. De esto mismo se hace eco otro informe de Sophos, que observó el aumento de la tasa de ataques en el sector del retail.

El comercio sigue siendo el sector vertical al que se dirigen más ataques web y representa el 34 % de los ataques observados por Akamai (Figura 1). Dentro del comercio, el retail sigue siendo el subsector líder, ya que representa el 62 % de los ataques.

Fig. 1: El comercio sigue siendo el sector contra el que se dirigen más ataques, pues representa el 34 % de los ataques observados por Akamai; por su parte, el retail sigue siendo el principal subsector atacado dentro del comercio y recibe un 62 % de los ataques.

Fig. 1: El comercio sigue siendo el sector contra el que se dirigen más ataques, pues representa el 34 % de los ataques observados por Akamai; por su parte, el retail sigue siendo el principal subsector atacado dentro del comercio y recibe un 62 % de los ataques.

Aunque los equipos de seguridad y TI sienten la presión de proteger su perímetro y la información de los clientes, se enfrentan a desafíos como presupuestos de seguridad limitados que requieren que estos equipos hagan más con menos.

Vectores de ataque que provocan filtraciones de datos y ejecuciones remotas de código

Seguimos observando cambios en los vectores de ataque, los ataques LFI se han apoderado de la inyección de lenguaje de consulta estructurado y los scripts de sitios en el sector del comercio. También hemos visto nuevos ataques de ejecución remota de código; tres, en particular, merecen nuestra atención.

Falsificación de solicitudes del lado del servidor (SSRF)

Inyección de plantillas del lado del servidor (SSTI)

Inyección de código del lado del servidor

Estos tipos de ataques van en aumento debido a su posible impacto en las empresas comerciales: los daños causados por ellos pueden provocar la exfiltración de datos y la ejecución remota de código. Las vulnerabilidades de SSRF se están utilizando para causar el máximo daño por parte de los atacantes de ransomware. La SSTI parece ser la técnica preferida de los atacantes para los ataques de día cero (por ejemplo, Log4J).

Bots maliciosos y scripts de proveedores de terceros

Los atacantes aumentan continuamente sus capacidades y sofisticación. El año pasado, el comercio experimentó un gran aumento de los ataques de bots maliciosos, que han superado los 5 billones en los últimos 15 meses. Esto ha dado lugar a un aumento de los ataques de phishing y Credential Stuffing que han provocado fraudes.

En un segundo plano, las operaciones de reventa mediante botnets se ofrecen “como servicio” y contribuyen al desafío adverso al que se enfrentan los proveedores de productos de gestión de bots, así como a la pérdida de ingresos para los retailers.

Por último, vemos que el 50 % de los scripts de comercio proceden de proveedores de terceros, lo que crea una mayor superficie de ataque y potencialmente introduce riesgos de seguridad que pueden provocar ataques a la cadena de suministro (Figura 2). Un ejemplo es el ataque de Magecart que puso en peligro la información de pago de más de 350 000 clientes de una de las principales líneas aéreas.

Fig. 2: El 50 % de los códigos JavaScript utilizados en los sitios web de comercio son de terceros, en comparación con el 39 % de todos los demás mercados que solo utilizan proveedores externos.

Fig. 2: El 50 % de los códigos JavaScript utilizados en los sitios web de comercio son de terceros, en comparación con el 39 % de todos los demás mercados que solo utilizan proveedores externos.

Actúe

Los cambios en los métodos de ataque nos obligan a actualizar nuestras guías y planes de pruebas de penetración, así como a formar a nuestros desarrolladores sobre las mejores prácticas. Y los cambios en los estándares de cumplimiento pueden tener largas colas, por lo que es importante desarrollar un plan ahora para cumplir los nuevos requisitos de JavaScript (por ejemplo, PCI DSS 4.0).

Descargue el Informe SOTI completo para ver detalles y gráficos adicionales. El informe profundiza en el estado actual de los ataques a aplicaciones web y API, los cambios en el entorno JavaScript y las tendencias en los ataques de bots; proporciona información sobre los métodos de phishing; ofrece puntos de vista regionales para APJ y EMEA para estas categorías y ofrece recomendaciones para tomar medidas basadas en los resultados.

Más información

Permanezca conectado a la investigación y alertas de Akamai. Encontrará informes SOTI, blogs sobre amenazas y mejores prácticas de protección contra amenazas, así como otras herramientas y recursos.