Entrando pela loja de presentes: Ataques ao comércio

Resumo executivo

A Akamai vê um grande número de ataques em todas as nossas ferramentas de segurança. No mais recente relatório State of the Internet/Security (SOTI), compartilhamos o que vemos em termos de mudanças em ataques de malware, impactos aos clientes, requisitos normativos e ameaças emergentes ao comércio. Nosso relatório inclui os seguintes pontos principais:

O comércio continua sendo o principal segmento vertical de ataques a aplicações Web e APIs, com mais de 14 bilhões de ataques, em grande parte devido à digitalização contínua do setor e à disponibilidade de vulnerabilidades de aplicações Web que os invasores podem usar para violar os alvos pretendidos.

Os ataques de LFI (inclusão de arquivo local) aumentaram em 314% entre o terceiro trimestre de 2021 e o terceiro trimestre de 2022, mostrando uma tendência de ataque que se inclina para a execução remota de código e indicando que os invasores estão aproveitando as vulnerabilidades de LFI para ganhar uma posição e exfiltrar dados.

Metade do JavaScript que a vertical de comércio usa vem de fornecedores terceirizados, e isso introduz a ameaça crescente de ataques no lado do cliente, como ataques de skimming da Web e Magecart. É essencial colocar mecanismos em prática que detêm esses ataques em páginas de pagamento para permanecer em conformidade com os novos requisitos do PCI DSS (Payment Card Industry Data Security Standard) versão 4.0.

Os invasores também podem abusar de brechas de segurança em scripts e, como tal, podem criar um caminho para se infiltrar em alvos maiores e mais lucrativos em ataques à cadeia de suprimentos.

No primeiro trimestre de 2023, o Grupo de inteligência sobre a segurança da Akamai observou que mais de 30% das campanhas de phishing foram ativadas contra clientes de comércio.

A Akamai observou mais de 5 trilhões de solicitações de bots mal-intencionados em 15 meses, com ataques contra clientes comerciais proliferando por meio de ataques de preenchimento de credencial que podem levar a fraudes.

As organizações comerciais enfrentam o desafio de ter uma superfície de ataque complexa e dinâmica, além de uma grande quantidade de dados confidenciais que os criminosos desejam. Este post destacará algumas das descobertas do recente relatório SOTI voltado para o comércio. O relatório abrange o crescimento de ataques a aplicações Web e APIs, alterações no ambiente JavaScript, tendências de ataques de bots e percepções sobre métodos de phishing.

A batalha: Orçamentos de segurança limitados para uma necessidade maior

Embora o comércio não seja tão fortemente regulamentado quanto os serviços financeiros ou os setores de saúde, ele precisa do mesmo nível de segurança maduro. O comércio é caracterizado por um complexo ecossistema de infraestrutura, incluindo terminais de ponto de venda (PoS), dispositivos de Internet das coisas (IoT), dispositivos móveis e utilização de aplicações Web e APIs para impulsionar ainda mais os negócios.

Scripts de fornecedores terceirizados geralmente são explorados para melhorar a experiência geral do cliente e impulsionar conversões nos sites de comércio. O acesso a esses scripts introduz outra camada de riscos, pois a maioria dos scripts de terceiros usa bibliotecas de código-fonte aberto e os invasores podem explorar as vulnerabilidades encontradas nessas bibliotecas. Vemos essa tendência nos ataques ao estilo Magecart, em que as bibliotecas JavaScript são abusadas via exploração de falhas de segurança.

Como os varejistas têm um enorme volume de dados confidenciais para proteger, também vemos que os grupos de ransomware os perseguem. Em nosso Relatório de ameaças de ransomware da Akamai, o comércio (varejo e hospitalidade) representou 16% dos ataques do Conti. Isso é ecoado por outro relatório da Sophos, que observou o aumento da taxa de ataques no setor de varejo.

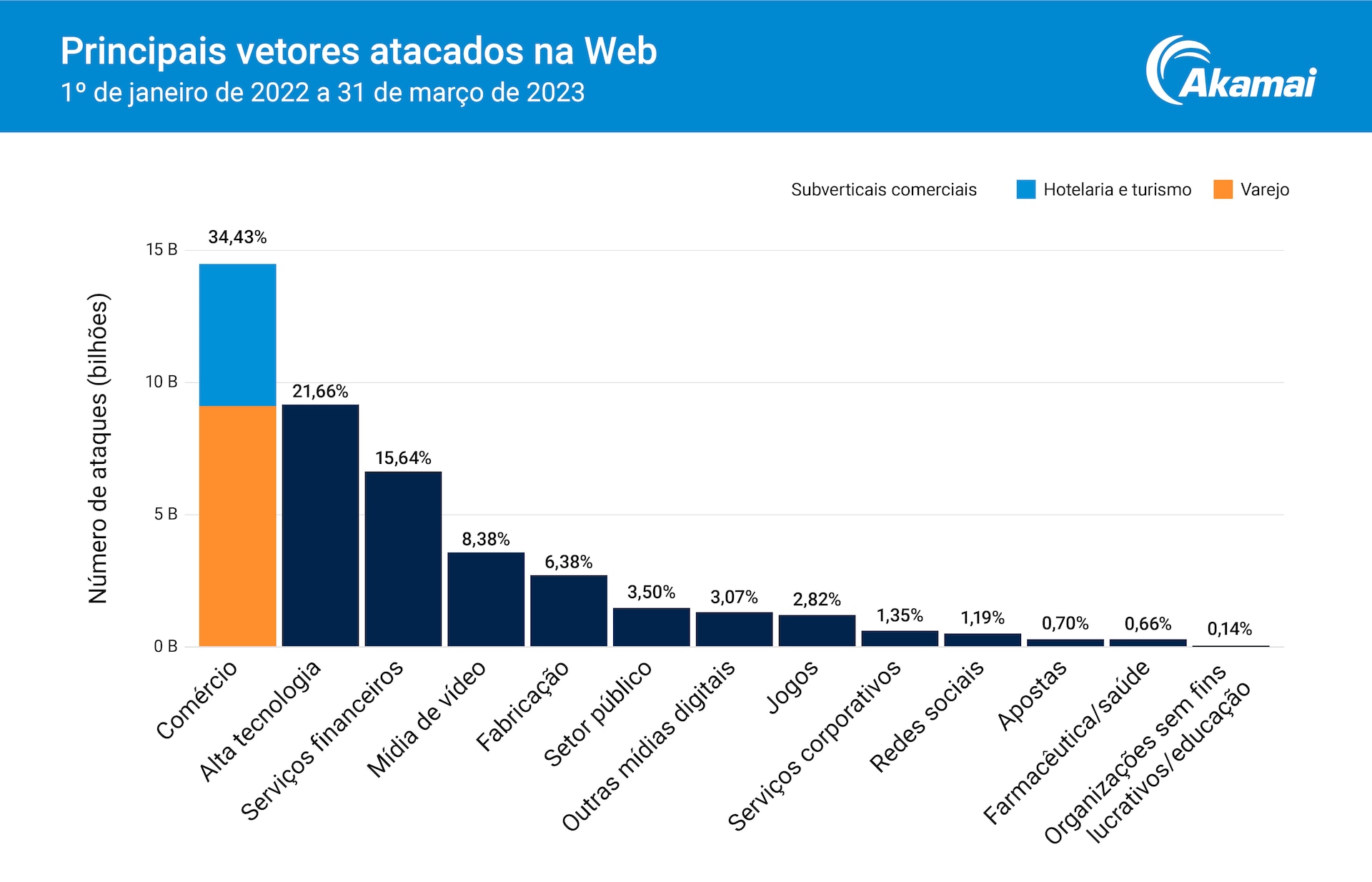

O comércio continua sendo o setor vertical mais visado por ataques na Web e responde por 34% dos ataques observados pela Akamai (Figura 1). No comércio, o varejo ainda é o subvertical líder, representando 62% dos ataques.

Fig. 1: O comércio continua sendo o setor vertical mais visado por ataques na Web e responde por 34% dos ataques observados pela Akamai.

Fig. 1: O comércio continua sendo o setor vertical mais visado por ataques na Web e responde por 34% dos ataques observados pela Akamai.

Embora as equipes de segurança e TI estejam sentindo a pressão de proteger seu perímetro e as informações do cliente, elas são desafiadas com orçamentos limitados de segurança que exigem que essas equipes façam mais com menos.

Vetores de ataque que levam a violações de dados e execução remota de código

Continuamos a ver mudanças nos vetores de ataque, com os ataques de LFI assumindo a injeção de Structured Query Language e o Cross-Site Scripting na vertical de comércio. Também vimos ataques emergentes de execução remota de código; três, em particular, merecem nossa atenção.

SSRF (Server-Side Request Forgery, falsificação de solicitação no lado do servidor)

SSTI (Server-Side Template Injections, injeções de modelo no lado do servidor)

Injeção de código no lado do servidor

Esses tipos de ataques estão aumentando devido ao seu potencial impacto nos negócios comerciais. Os danos causados por eles podem levar à exfiltração de dados e à execução remota de código. As vulnerabilidades de SSRF estão sendo usadas para danos máximos por invasores de ransomware. SSTI parece ser a técnica preferida do invasor para ataques de dia zero (por exemplo, Log4J).

Bots mal-intencionados e scripts de fornecedores terceiros

Os invasores estão aumentando continuamente seus recursos e sofisticação. No último ano, o comércio tem sofrido um grande aumento nos ataques de bots mal-intencionados, superando 5 trilhões nos últimos 15 meses; isso resultou em um aumento nos ataques de phishing e preenchimento de credenciais que levaram à fraude.

Em um segundo plano, as operações escaladas que usam botnets estão sendo oferecidas "como serviço" e estão contribuindo para o desafio adversário enfrentado pelos fornecedores de produtos do gerenciador de bots, bem como para uma perda de receita para os varejistas.

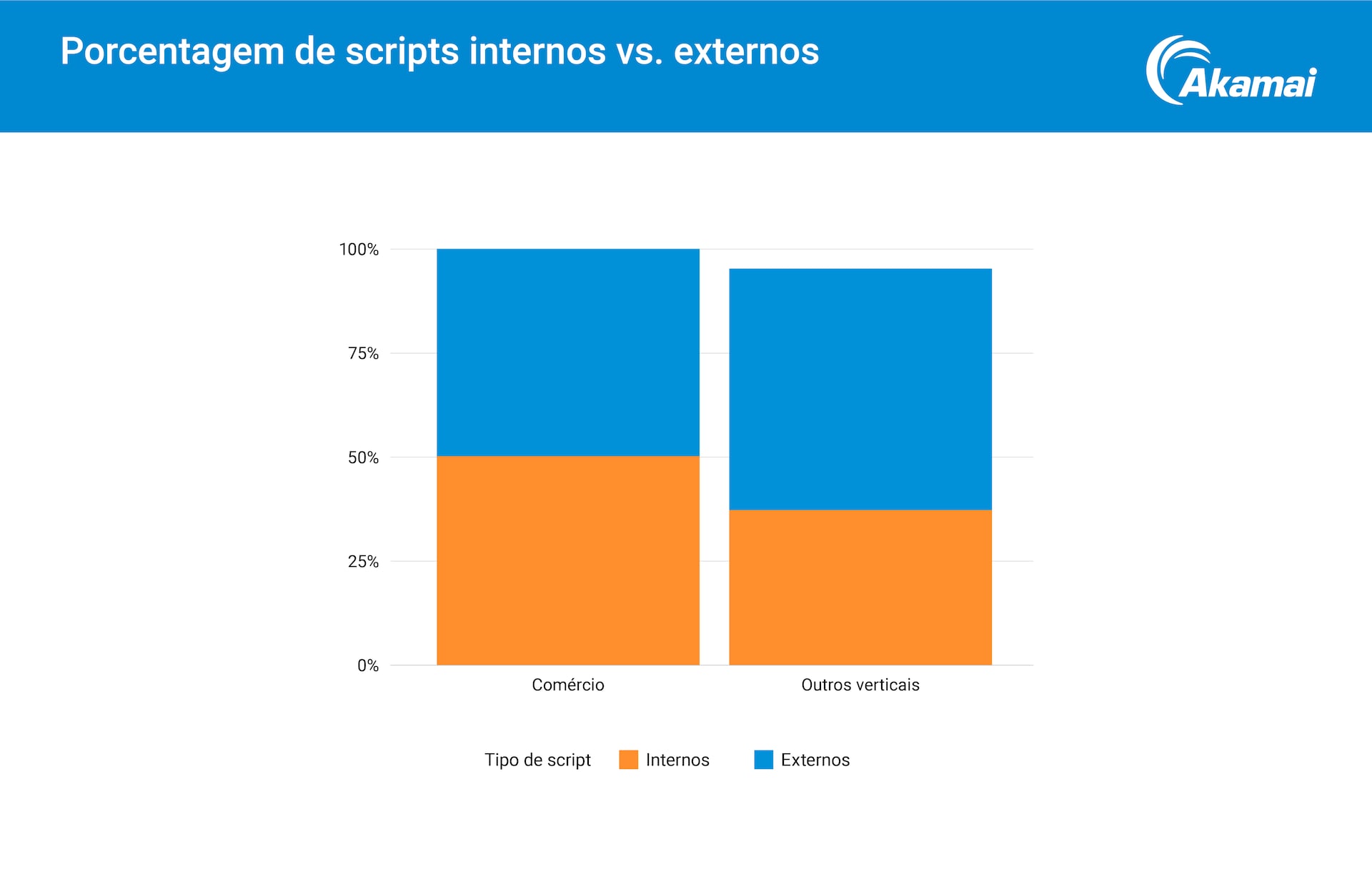

Por fim, vemos que 50% dos scripts de comércio são de fornecedores terceirizados, criando uma superfície de ataque maior e potencialmente introduzindo riscos de segurança que podem levar a ataques à cadeia de suprimentos (Figura 2). Um exemplo é o ataque Magecart que comprometeu as informações de pagamento para mais de 350 mil clientes de uma grande companhia aérea.

Fig. 2: Cinquenta por cento dos JavaScripts usados em sites comerciais são de terceiros, em comparação com 39% para todas as outras verticais que usam apenas fornecedores terceirizados.

Fig. 2: Cinquenta por cento dos JavaScripts usados em sites comerciais são de terceiros, em comparação com 39% para todas as outras verticais que usam apenas fornecedores terceirizados.

Adoção de medidas

As mudanças nos métodos de ataque exigem que atualizemos nossos guias estratégicos e planos de teste de penetração e treinemos nossos desenvolvedores sobre as melhores práticas. E as alterações nos padrões de conformidade podem ter consequências longas, portanto, é importante desenvolver um plano agora para atender aos novos requisitos de JavaScript (por exemplo, PCI DSS 4.0).

Baixe o relatório SOTI completo para ver detalhes e gráficos adicionais. O relatório aprofunda-se no estado atual dos ataques de aplicações Web e APIs, mudanças no ambiente JavaScript e tendências em ataques de bots; fornece percepções sobre métodos de phishing; oferece quebras regionais para APJ e EMEA para essas categorias; e oferece recomendações para a tomada de ações com base nas descobertas.

Saiba mais

Fique ligado nas pesquisas e alertas da Akamai. Você encontrará relatórios SOTI, blogs sobre ameaças e práticas recomendadas de proteção contra ameaças e outras ferramentas e recursos.