Lo shopping di novembre: shopping online, vendite e attacchi Magecart

Analisi riassuntiva

I ricercatori di Akamai hanno identificato un significativo incremento nei tentativi di infettare i siti web con attacchi Magecart durante il Black Friday 2023 e nella settimana precedente.

Durante il Black Friday e il Cyber Monday 2023, Akamai Client-Side Protection & Compliance ha osservato più di 150 milioni di sessioni utente al giorno (con un incremento del 30% nei giorni regolari) e ha rilevato un aumento delle attività sospette tra i clienti.

Akamai Client-Side Protection & Compliance fornisce ai suoi clienti funzionalità di rilevamento in tempo reale e mitigazione immediata, garantendo la protezione dagli attacchi Magecart.

Introduzione

La fine di novembre anticipa un po' le festività natalizie e molti di noi attendono con ansia i giorni dello shopping di novembre: il Black Friday e il Cyber Monday! Acquirenti di tutto il mondo visitano i vari siti alla ricerca di offerte e sconti esclusivi, tuttavia, le loro attività non sono le uniche ad aumentare online.

I giorni dello shopping di novembre sono anche un'occasione allettante per gli hacker, che fanno registrare un aumento delle loro attività tramite campagne di phishing, infezioni da malwaree, ovviamente, attacchi Magecart.

Come gli attacchi Magecart rubano i dati degli acquirenti online

Gli attacchi Magecart sono un tipo di attacco che prende di mira il browser dell'utente finale per sottrarre ed esfiltrare i dati sensibili, come i numeri di carte di credito e le informazioni di identificazione personale (PII), dai siti presi di mira. Come parte dell'attacco, il criminale inietta un pezzo di codice JavaScript dannoso nelle pagine del sito web preso di mira, cercando preziose informazioni sensibili sugli utenti del sito web.

Per infettare un sito web con codice JavaScript dannoso, il criminale può sfruttare vulnerabilità proprietarie o sferrare un attacco alla supply chain di terze parti tramite l'abuso di un fornitore di codice JavaScript di terze parti. Questi attacchi riescono a nascondersi in piena vista e possono facilmente agire indisturbati per lungo tempo, il che li rende un modo redditizio per rubare dati preziosi agli acquirenti online.

Le aziende prese di mira da questi attacchi devono affrontare notevoli conseguenze finanziarie, danni alla reputazione dei brand e la perdita della fiducia dei clienti. Molti importanti brand hanno subito attacchi di tipo Magecart che hanno comportato sanzioni devastanti.

Più sessioni utente, più eventi sospettosi

Akamai Client-Side Protection & Compliance sfrutta la tecnologia comportamentale per monitorare e analizzare il comportamento del codice JavaScript sulle pagine protette per centinaia di clienti Akamai a livello globale tutto l'anno. La soluzione è progettata per rilevare attività dannose e non autorizzate, nonché per mitigare potenziali minacce JavaScript, come gli attacchi Magecart.

La nostra ricerca condotta nei giorni dello shopping online di novembre ha mostrato alcuni risultati interessanti che le aziende dovrebbero conoscere. Non sorprende il fatto che abbiamo osservato un incremento nel traffico e nel numero di sessioni utente per quasi tutti i nostri clienti.

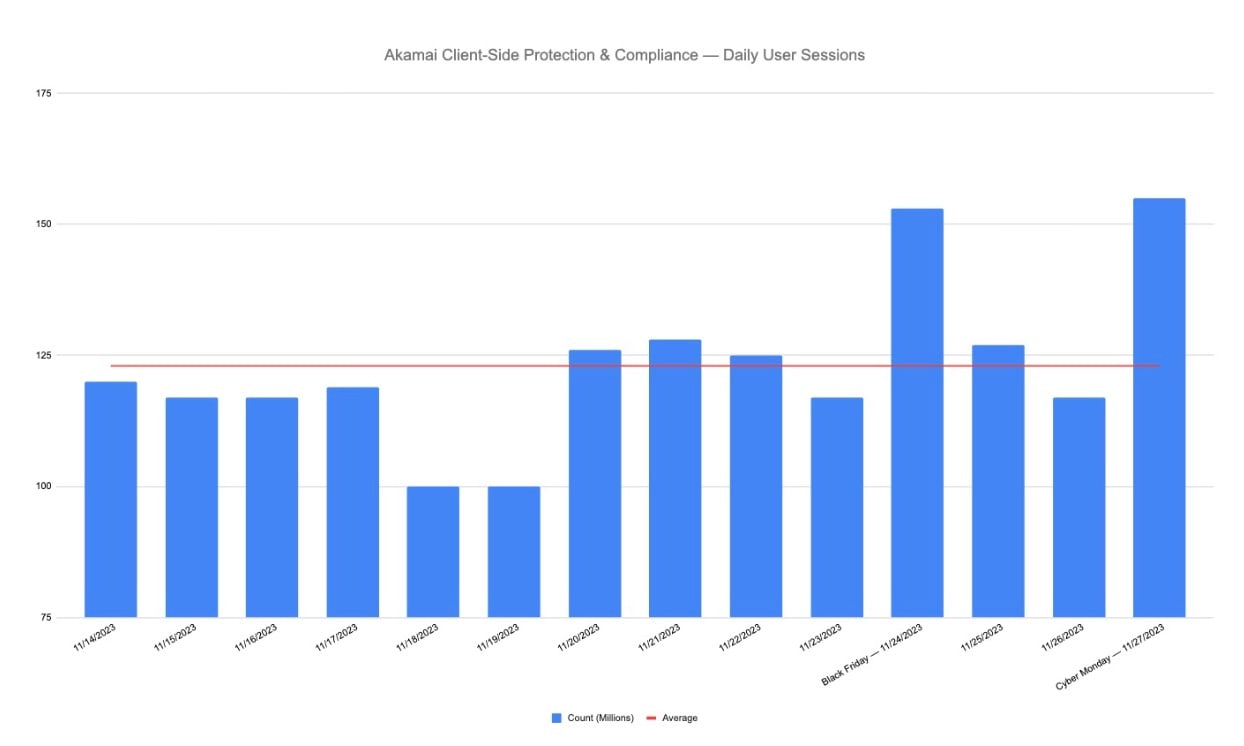

In effetti, Client-Side Protection & Compliance ha analizzato più di 150 milioni di sessioni utente al giorno durante il Black Friday e il Cyber Monday (Figura 1). Queste cifre rappresentano un incremento medio del 30% nelle sessioni utente in queste date se confrontate con quelle dei giorni regolari.

Figura 1. Client-Side Protection & Compliance ha analizzato più di 150 milioni di sessioni utente al giorno durante il Black Friday e il Cyber Monday

Figura 1. Client-Side Protection & Compliance ha analizzato più di 150 milioni di sessioni utente al giorno durante il Black Friday e il Cyber Monday

L'incremento nel traffico dei clienti porta con sé un aumento delle attività sospette. Akamai Client-Side Protection & Compliance esamina e analizza ogni esecuzione di codice JavaScript nelle pagine protette dei clienti. Durante queste operazioni, la soluzione è in grado di rilevare e avvisare in caso di eventi di alta gravità che richiedono un'immediata mitigazione. Queste attività includono: attività sospette della rete, accesso alle informazioni sensibili degli utenti finali e molto altro.

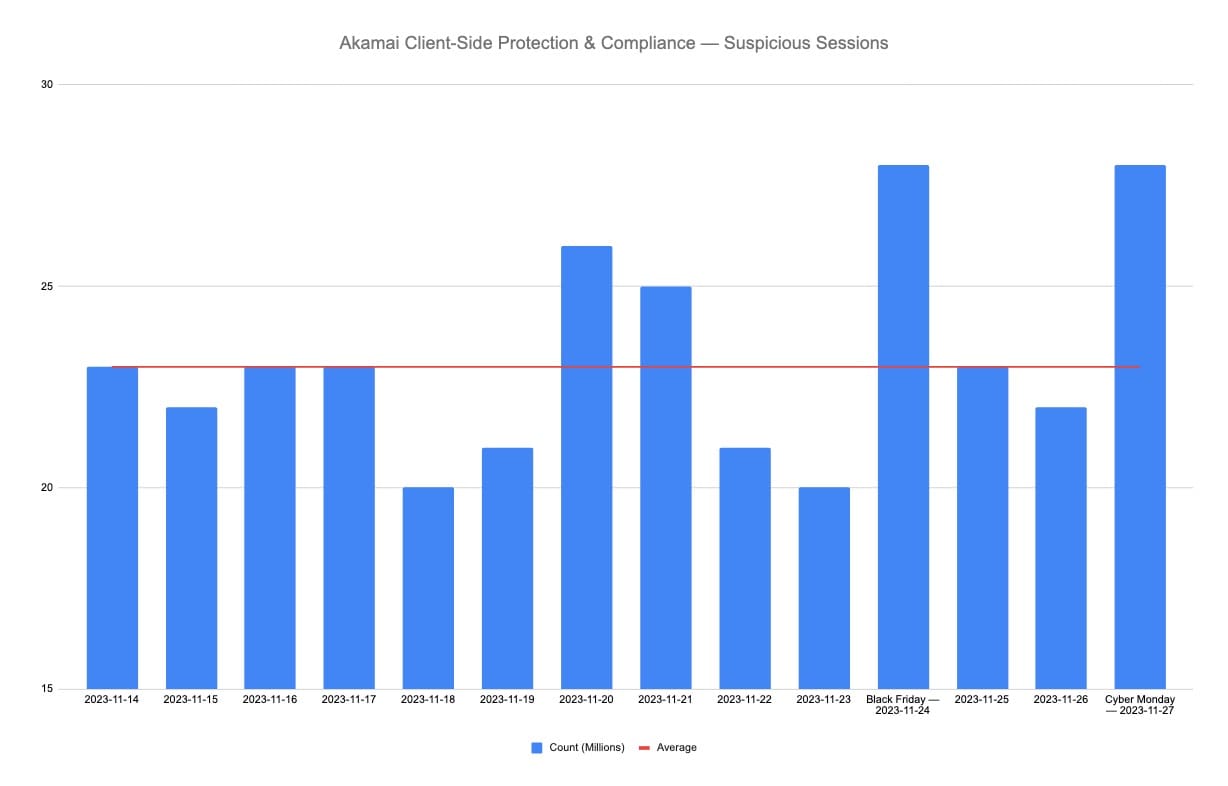

Nei giorni dello shopping, Client-Side Protection & Compliance ha rilevato un aumento del 27% nel numero di attività sospette rispetto al numero medio monitorato nelle due settimane prima della festa del Ringraziamento (Figura 2).

Figura 2. Client-Side Protection & Compliance ha rilevato un aumento del 27% nel numero di attività sospette rispetto al numero medio monitorato nelle due settimane precedenti

Figura 2. Client-Side Protection & Compliance ha rilevato un aumento del 27% nel numero di attività sospette rispetto al numero medio monitorato nelle due settimane precedenti

Campagne di infezione

Tentativi di attacco

Durante la settimana prima del Black Friday e del Cyber Monday, abbiamo osservato un aumento dell'attività di preparazione degli hacker per i giorni dello shopping. Questa attività si è espressa in un aumento nel numero di tentativi che hanno cercato di infettare i sistemi dei clienti di Akamai con attacchi Magecart e in un incremento nel numero di campagne di infezione non correlate ai nostri clienti.

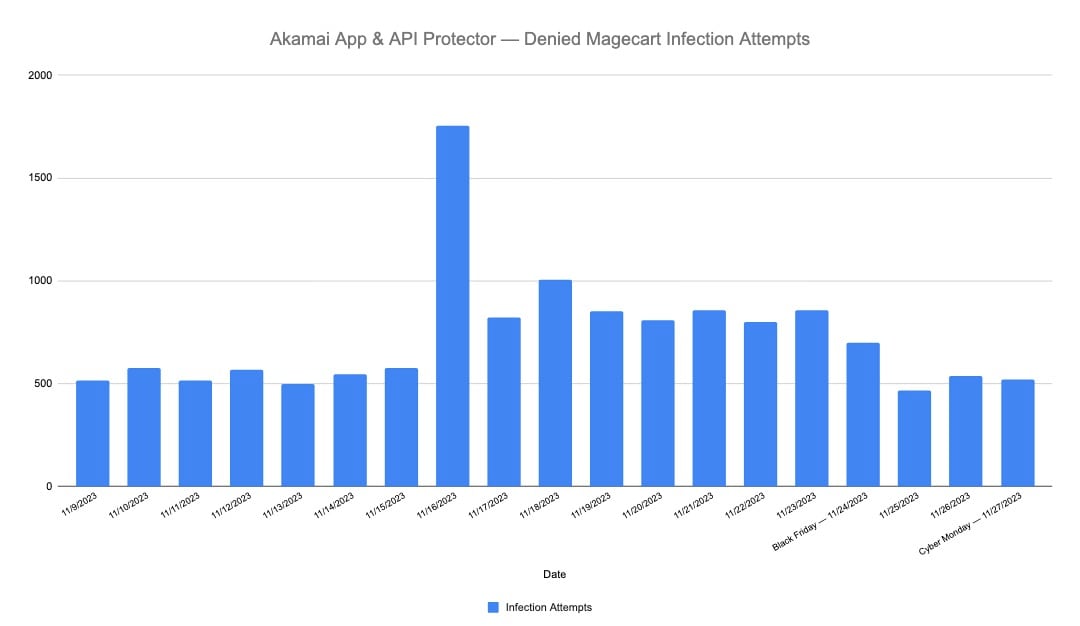

Come ha rilevato la soluzione Akamai App & API Protector, si è verificato un picco nei tentativi da parte degli hacker di infettare i siti web dei nostri clienti con attacchi Magecart che sono iniziati il 16 novembre, il giovedì successivo alla settimana dello shopping (Figura 3).

Questi tentativi di infezione rappresentano la fase iniziale di un attacco Magecart. Durante questa fase, i criminali cercano di guadagnare l'accesso al sito web preso di mira sfruttando le vulnerabilità proprietarie o di terze parti. Una volta penetrato nel sito, il criminale procede a iniettare codice JavaScript dannoso nelle pagine sensibili del sito web. Akamai App & API Protector fornisce visibilità e protezione per le campagne di infezione che prendono di mira le risorse proprietarie dei clienti, ma non offrono lo stesso livello per le infezioni che sfruttano le risorse di terze parti per accedere ai siti presi di mira.

Riuscita degli attacchi

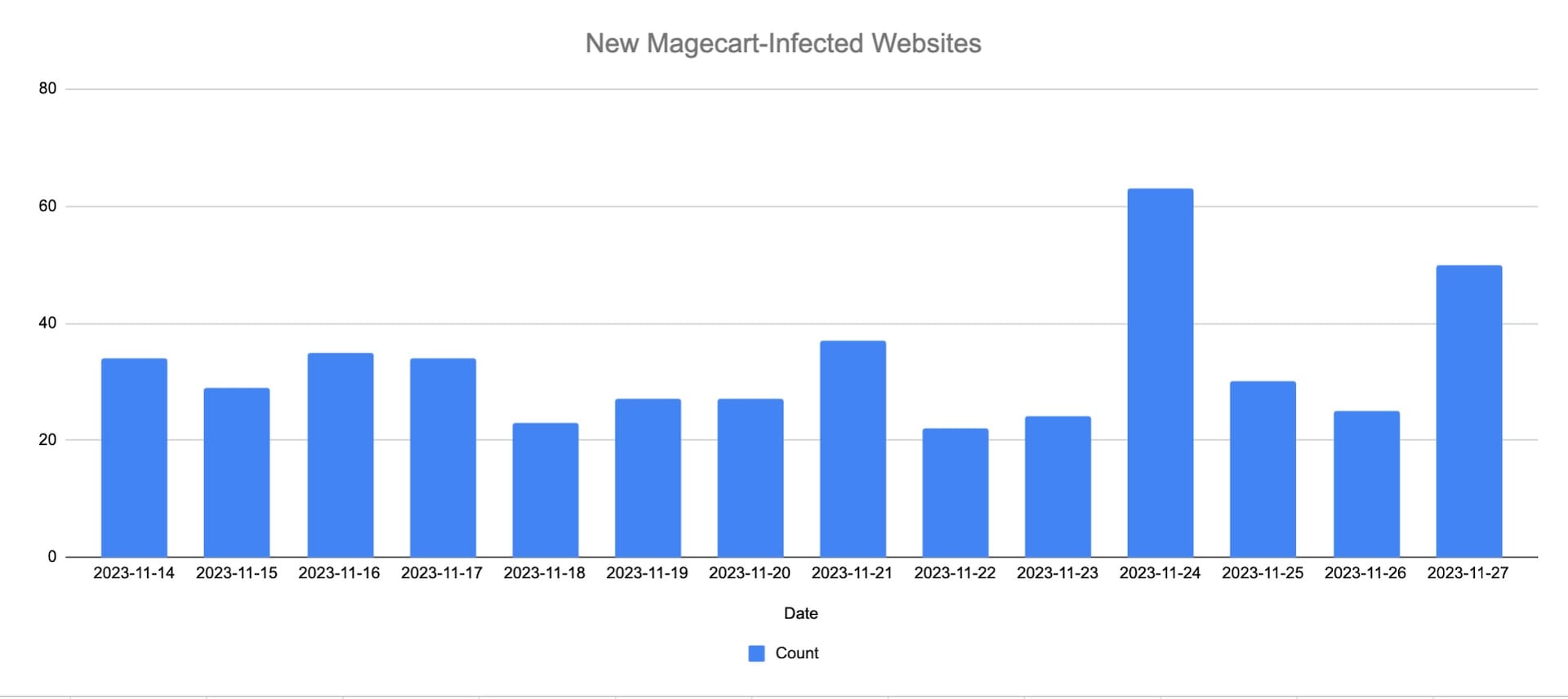

Un'altra interessante tendenza che abbiamo osservato durante i giorni dello shopping è rappresentata dall'aumento degli attacchi Magecart riusciti, che ha determinato una crescita nel numero di nuovi siti infettati (Figura 4). Questi attacchi sono correlati alle campagne che abbiamo scoperto all'inizio di quest'anno e che continuiamo a monitorare.

Questa tendenza indica che i criminali tentano di infettare quanti più siti di commercio digitale possibili durante il Black Friday (con un incremento del 90% nei siti web rilevati ogni giorno) e il Cyber Monday (con un incremento del 50% nei siti web rilevati ogni giorno) perché sanno che un sito web senza una soluzione per la protezione dagli attacchi Magecart dedicata è improbabile che venga notato e che riesca a reagire ad un attacco in questo periodo, quindi è più elevata la probabilità che l'attacco abbia successo.

Akamai Client-Side Protection & Compliance fornisce funzionalità di rilevamento in tempo reale e mitigazione immediata per aiutare i nostri clienti a rimanere sicuri e protetti dagli attacchi Magecart.

Come soddisfare i requisiti di conformità al PCI DSS

È importante anche notare che le organizzazioni che elaborano carte di pagamento online ora devono garantire la protezione delle loro pagine dei pagamenti dalle minacce JavaScript, come evidenziato dallo standard per la sicurezza dei dati nel settore delle carte di pagamento (PCI DSS) versione 4.0. Client-Side Protection & Compliance aiuta le organizzazioni a soddisfare i più recenti requisiti di sicurezza JavaScript (6.4.3 e 11.6.1) e semplifica i workflow relativi alla conformità in vista dell'imminente scadenza del PCI DSS v4.0 prevista per marzo 2025.

Conclusione

In ultima analisi, la nostra ricerca ha rivelato che i principali eventi di shopping online di novembre hanno fatto registrare un incremento del traffico web, nonché un aumento delle attività sospette e dei tentativi di attacchi Magecart. Poiché gli acquirenti continuano a cercare offerte e ad effettuare transazioni online durante le festività natalizie, è importante per i brand garantire la protezione dei loro clienti e delle loro attività aziendali dagli attacchi Magecart. Akamai Client-Side Protection & Compliance aiuta le organizzazioni a proteggersi dalle minacce JavaScript e a tenere al sicuro i dati degli utenti finali.

Scoprite di più

Per ulteriori informazioni su Akamai Client-Side Protection & Compliance e su come proteggere i dati degli utenti finali dalle minacce JavaScript, contattate il nostro team di esperti.