11 月的购物假日:网上购物与销售热潮背后的 Magecart 攻击

执行摘要

Akamai 研究人员发现,在 2023 年的黑色星期五及其前一周,利用 Magecart 攻击入侵网站的企图大幅增加。

在 2023 年的黑色星期五和网络星期一期间,Akamai Client-Side Protection & Compliance 观察到的每日用户会话数超过 1.5 亿次(较平日增长了 30%),并检测到客户中的可疑活动增多。

Akamai Client-Side Protection & Compliance 为客户提供实时检测和即时抵御能力,可有效防范 Magecart 攻击。

简介

11 月底是一个让人充满期待的节日时刻,大多数人都热切盼望着黑色星期五和网络星期一这两个购物假日的到来! 全球各地的购物者 纷纷在广阔的在线市场中寻找专属优惠和折扣,但是同时增加的还有其他在线活动。

11 月的购物假日对网络攻击者来说也是难得的机会, 网络钓鱼活动、 恶意软件感染活动不断增加,当然更少不了 Magecart 攻击。

Magecart 攻击如何窃取在线购物者的数据

Magecart 攻击是一种针对最终用户的浏览器进行的攻击,其目的是从目标网站上窃取并泄露敏感的用户信息,如信用卡号和个人身份信息。在攻击过程中,攻击者会将恶意 JavaScript 代码注入到目标网站的页面中,以寻找与网站最终用户相关且有价值的敏感信息。

为了利用恶意 JavaScript 代码感染网站,攻击者会利用第一方代码漏洞,或者通过滥用已知的第三方 JavaScript 供应商来实施第三方供应链攻击。 这些攻击利用特殊方法堂而皇之地隐藏起来,并且可以在很长一段时间内不被检测到,因而让攻击者能够窃取在线假日购物者的宝贵数据,进而获得丰厚利润。

遭受这些攻击的企业不仅会面临严重的财务后果,而且品牌声誉受损并失去客户的信任。许多大型知名品牌都曾遭受过 Magecart 式攻击,并因此被处以巨额罚款。

更多用户会话,更多可疑事件

Akamai Client-Side Protection & Compliance 利用了行为技术,全年对世界各地数百个 Akamai 客户的受保护页面上的 JavaScript 行为进行监控和分析。该解决方案旨在检测未经授权的恶意活动并抵御潜在的 JavaScript 威胁,例如 Magecart 攻击。

我们对今年 11 月的在线购物假日活动进行了研究,各企业应当关注研究结果中一些令人感兴趣的见解。正如预期的那样,我们观察到几乎所有客户的流量和用户会话数量都有所增长。

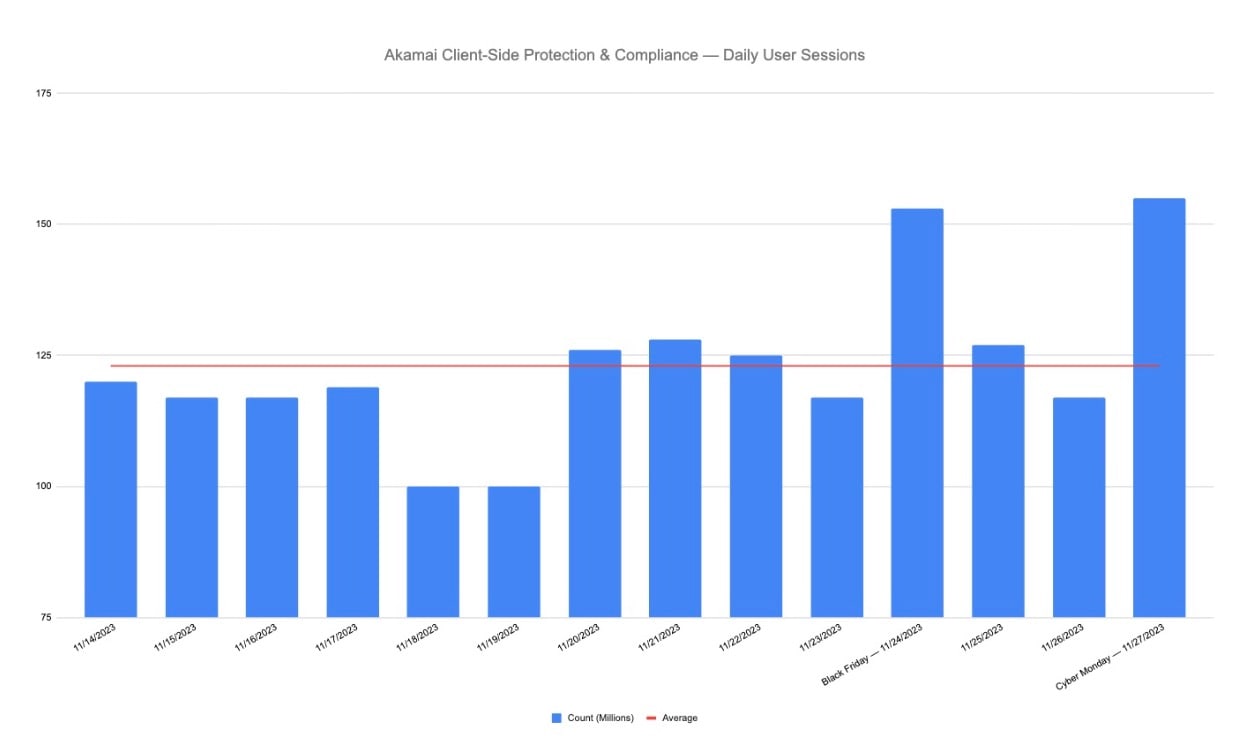

实际上,Client-Side Protection & Compliance 分析了黑色星期五和网络星期一期间超过 1.5 亿次的日常用户会话 (图 1)。这些数据显示,与平日相比,这两个假期期间的用户会话数量平均增长了 30%。

图 1:Client-Side Protection & Compliance 分析了黑色星期五和网络星期一期间超过 1.5 亿次的日常用户会话

图 1:Client-Side Protection & Compliance 分析了黑色星期五和网络星期一期间超过 1.5 亿次的日常用户会话

客户流量的增长导致可疑活动增加。Akamai Client-Side Protection & Compliance 对受保护客户页面上每一次的 JavaScript 执行行为进行了检查和分析。通过这种方式,它能够发现需要采取即时抵御措施的高严重性事件并发出告警。这些活动包括可疑的网络行为、访问敏感的最终用户信息等。

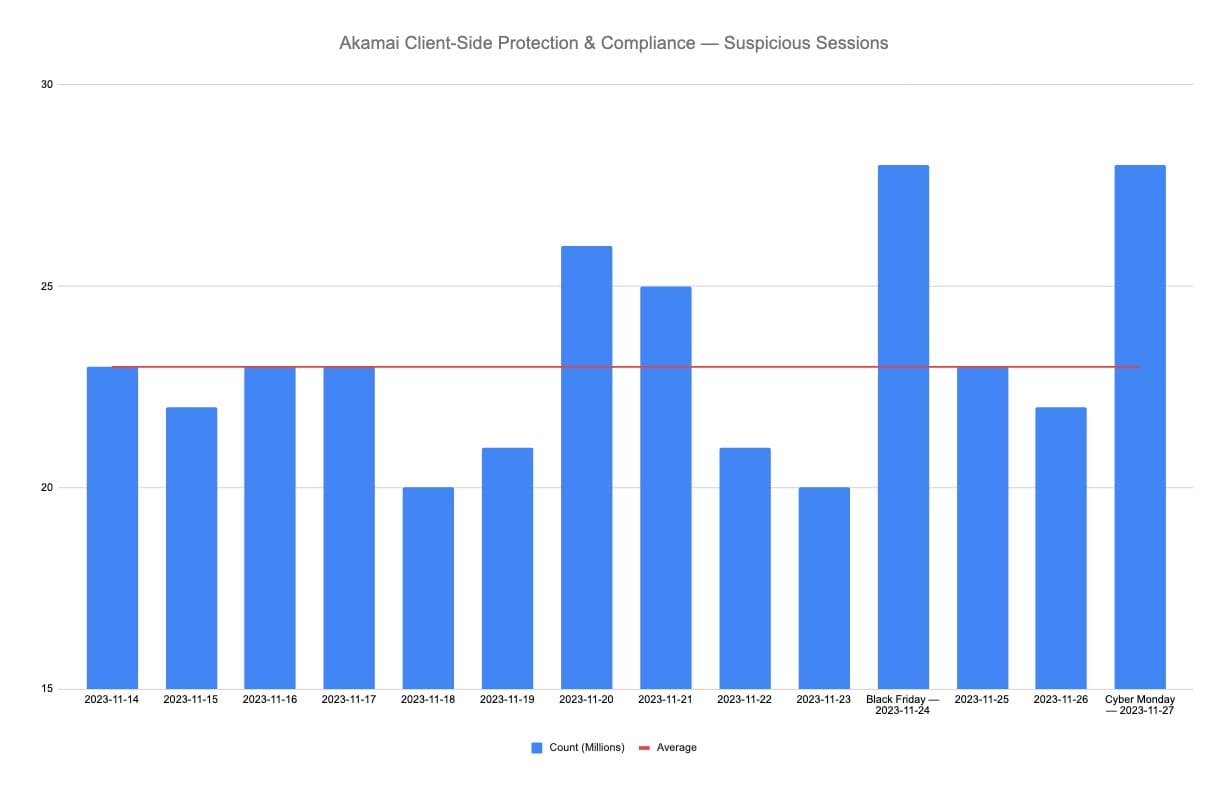

在这些重要的购物假日期间,Client-Side Protection & Compliance 检测到的可疑活动数量显著增加,比感恩节假期前两周的平均数量高出 27%(图 2)。

图 2:Client-Side Protection & Compliance 检测到 11 月购物假日期间的可疑活动数量比两周前的平均数量高出 27%

图 2:Client-Side Protection & Compliance 检测到 11 月购物假日期间的可疑活动数量比两周前的平均数量高出 27%

感染活动

尝试过的攻击

在黑色星期五和网络星期一到来的前一周,我们发现攻击者针对购物假日季的准备活动呈现增长趋势。此活动具体表现为,利用 Magecart 攻击感染 Akamai 客户的企图有所增加,同时我们监控到并非针对我们客户的感染活动也在增多。

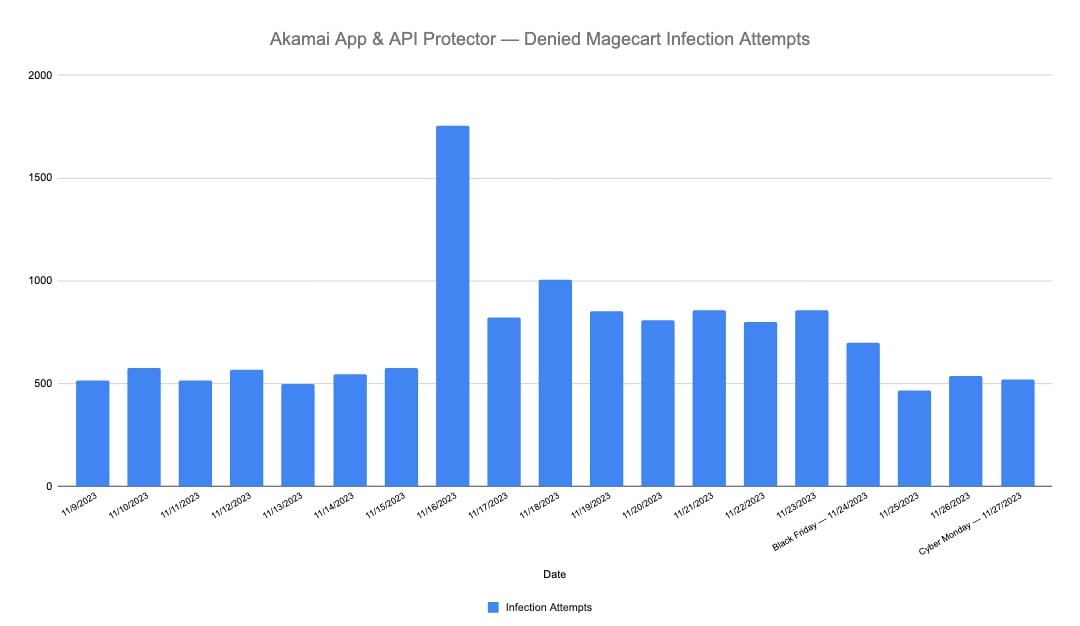

自 11 月 16 日(即,假日周到来之前的周四)开始, Akamai App & API Protector检测到攻击者利用 Magecart 攻击感染客户网站的企图出现激增(图 3)。

这些感染企图是 Magecart 攻击的初始阶段。在这一阶段,攻击者会寻求利用第一方漏洞或第三方漏洞来获取对目标网站的访问权限。在成功渗透后,攻击者会将恶意 JavaScript 代码注入到该网站的敏感页面中。虽然 Akamai App & API Protector 可以监测并抵御针对客户第一方资产的感染活动,但对于利用第三方资产作为目标网站后门的感染活动却无能为力。

成功的攻击

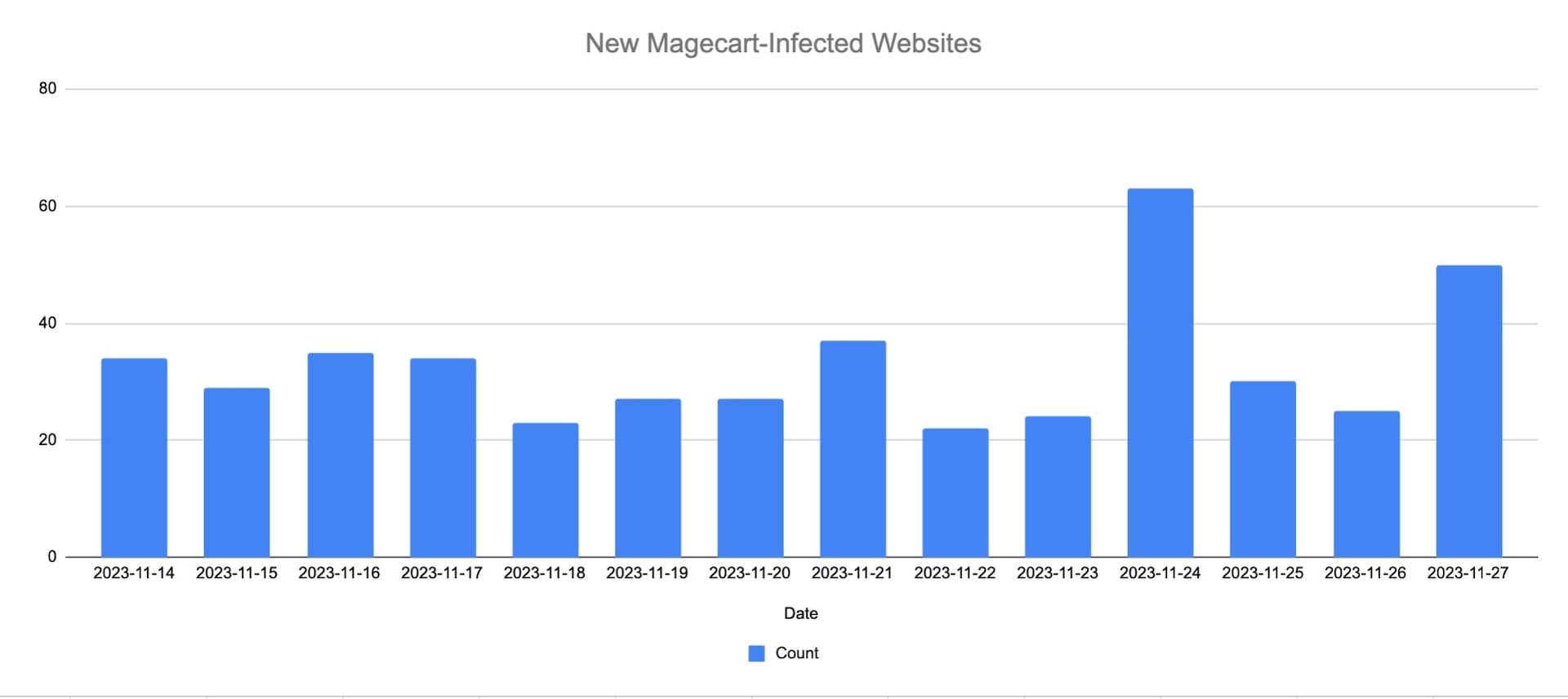

在购物假日期间,我们观察到了另一个令人感兴趣的趋势,即 Magecart 感染的成功率有所上升,导致出现大量新感染的网站(图 4)。这些攻击与 我们今年早些时候披露 并一直在监控的攻击活动相关。

此趋势表明,攻击者试图在黑色星期五(每天检测到的感染网站增加 90%)和网络星期一期间(每天检测到的感染网站增加 50%)感染尽可能多的数字商务网站,因为他们深知,那些未实施专用 Magecart 防护解决方案的网站在这段时间内不太可能注意到遭受感染的问题并采取相应措施,因此攻击更有可能成功。

Akamai Client-Side Protection & Compliance 提供实时检测和即时抵御能力,以帮助我们的客户保持安全并防范 Magecart 攻击。

满足 PCI DSS 合规性要求

同样重要的是,按照支付卡行业数据安全标准 (PCI DSS) 4.0 版的规定,所有在线处理支付卡的企业现在必须确保其支付页面能够抵御 JavaScript 威胁。Client-Side Protection & Compliance 可帮助企业 满足新的 JavaScript 安全要求 (6.4.3 & 11.6.1) ,并且可简化合规性工作流程,以确保在 即将到来的 PCI DSS v4.0 截止日期 (2025 年 3 月)之前满足合规性要求。

结论

最后,我们的研究结果显示,11 月的主要在线购物活动导致网络流量增长,同时可疑活动和 Magecart 攻击企图也有所增加。由于购物者在假日季期间会不断寻找优惠商品并进行在线交易,因此各品牌必须确保其客户和业务免受 Magecart 威胁的侵扰。Akamai Client-Side Protection & Compliance 可帮助企业防范 JavaScript 威胁并确保最终用户数据的安全。

了解更多

要了解有关 Akamai Client-Side Protection & Compliance 以及如何保护最终用户数据免受 JavaScript 威胁的更多信息, 请联系我们的专家团队。