El ransomware en movimiento: evolución de las técnicas de explotación y la búsqueda activa de día cero

Resumen ejecutivo

El panorama de amenazas de ransomware está experimentando un cambio preocupante en las técnicas de ataque, con el abuso desenfrenado de vulnerabilidades de día cero y de primer día en los últimos seis meses, lo que ha llevado a un aumento del 143 % en las víctimas del T1 de 2022 al T1 de 2023.

Los grupos de ransomware se dirigen cada vez más a la exfiltración de archivos, que se ha convertido en la principal fuente de extorsión, como se ha visto con el reciente aprovechamiento de GoAnywhere y MOVEit.

La investigación de Akamai revela que las víctimas de varios grupos de ransomware tienen casi 6 veces más probabilidades de sufrir un ataque posterior en los tres primeros meses del ataque inicial.

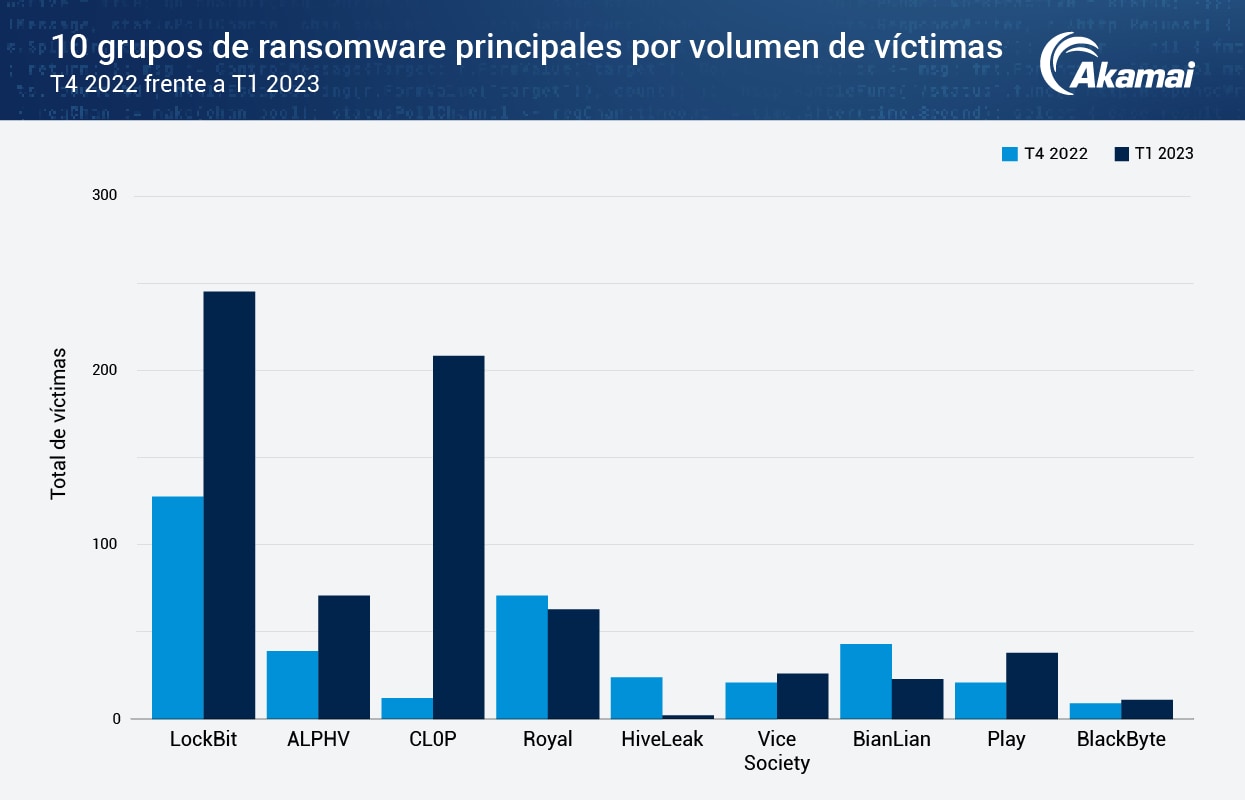

Los grupos de Ransomware, como CL0P, están tratando agresivamente de lograr y desarrollar vulnerabilidades internas de día cero. Esta estrategia ha demostrado tener éxito, visto el aumento del número de víctimas de CL0P en 9 veces del T1 de 2022 al T1 de 2023.

- LockBit domina el panorama del ransomware con un 39 % del total de víctimas (1091 víctimas), más del triple que el segundo grupo de ransomware clasificado. Ha aumentado significativamente en ausencia de la primera, Conti, con un aumento del 92 % en el recuento de víctimas del T4 de 2022 al T1 de 2023.

Según nuestro último informe sobre el estado de Internet (SOTI), en un panorama de ransomware en constante evolución en el que los adversarios intentan evolucionar más allá de la capacidad de defensa de sus víctimas, los grupos de ransomware están cambiando sus técnicas de ataque de phishing para poner un mayor énfasis en el abuso de vulnerabilidades de día-cero . El abuso de vulnerabilidades ha aumentado considerablemente, tanto en alcance como en sofisticación, como hemos examinado ampliamente en nuestros informes de 2022, como Atravesando las brechas de seguridad.

Además, los grupos de ransomware se han vuelto más agresivos en sus métodos de extorsión y explotación de vulnerabilidades, como el desarrollo interno de ataques de día cero y programas de recompensa. Los grupos de ransomware están dispuestos a pagar por la oportunidad de obtener beneficios financieros, ya sea para pagar a otros hackers para encontrar vulnerabilidades en su software o para obtener acceso a sus objetivos previstos a través de agentes de acceso inicial (IAB).

Los atacantes están cambiando para obtener una ventaja

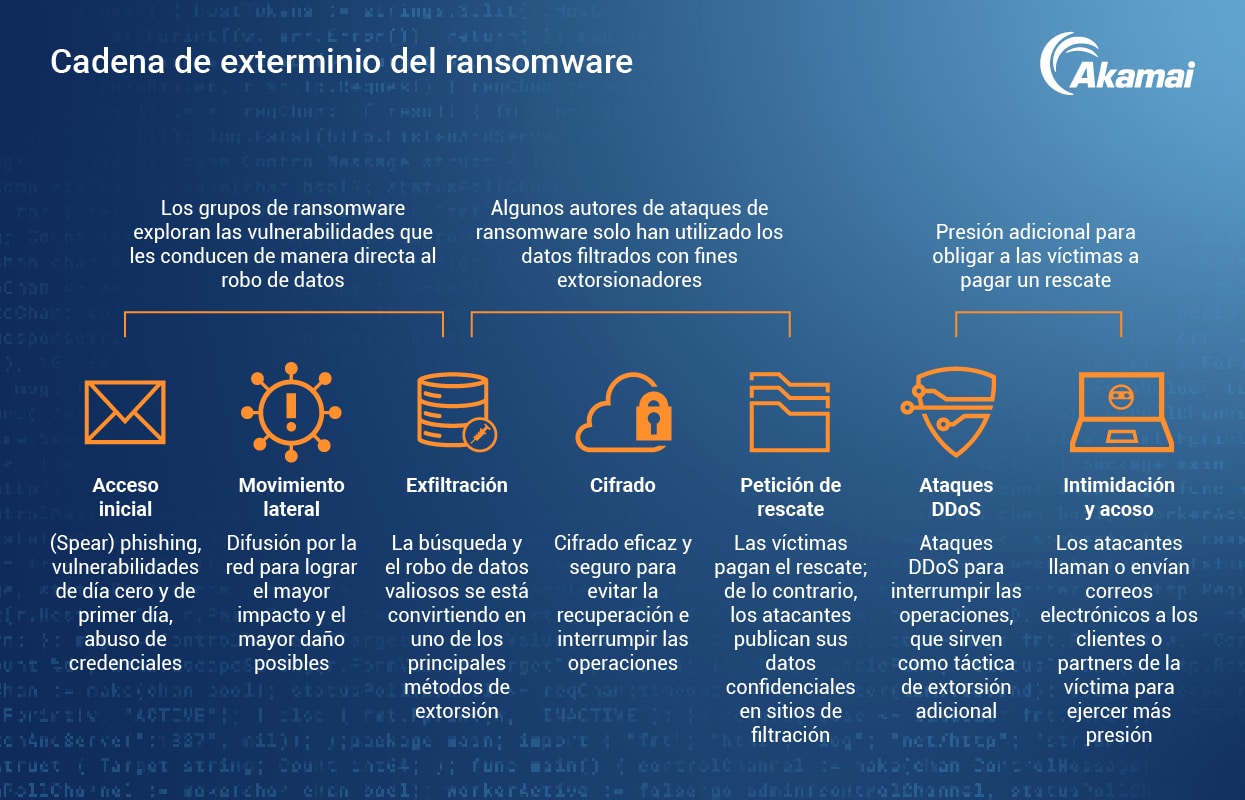

Los atacantes también están cambiando con respecto a las tácticas que pueden generar una vía de valor más rentable. Están obteniendo más éxito a medida que se alejan de su táctica inicial de extorsión, el cifrado, y centran sus esfuerzos más en el robo de datos para obtener una ventaja sobre las organizaciones que dependen de sus copias de seguridad.

Esto también permite a los atacantes recurrir a tácticas de extorsión adicionales, como el acoso a los clientes o socios de la víctima, a través de correos electrónicos o llamadas telefónicas, para que animen a la víctima a pagar (Figura 1). Algunas de las técnicas de ataque emergentes también incluyen correos electrónicos de phishing con nuevos tipos de carga útil en los que los atacantes descartan el uso de macros, el uso de credenciales robadas y riesgos ocultos.

Fig. 1: Descripción general de la cadena de exterminio del ransomware, incluidas algunas de las actualizaciones en las tácticas de extorsión

Fig. 1: Descripción general de la cadena de exterminio del ransomware, incluidas algunas de las actualizaciones en las tácticas de extorsión

Una instantánea de la actividad de los principales grupos de ransomware

Nuestro análisis trimestral muestra cambios significativos en los principales ransomware (Figura 2). Aunque LockBit sigue dominando el panorama del ransomware, CL0P ascendió al segundo puesto en el T1 de 2023. Esto supone un salto significativo con respecto al número 10 del T4 de 2022, que se puede atribuir al aprovechamiento de una variedad de vulnerabilidades de día cero de CL0P como puntos de entrada.

Además, observamos que la mayoría de las amenazas de ransomware aumentaron sus actividades a principios de año, lo que se tradujo en un crecimiento notable del número de víctimas; otras mantuvieron su clasificación entre las 4 primeras, como es el caso de ALPHV y Royal.

Fig. 2: El gigantesco salto de CL0P puede atribuirse a su examen de una variedad de vulnerabilidades de día cero como puntos de entrada

Fig. 2: El gigantesco salto de CL0P puede atribuirse a su examen de una variedad de vulnerabilidades de día cero como puntos de entrada

¿Cómo se integran los agentes de acceso inicial en los modelos de negocio de RaaS?

También vale la pena señalar que seguimos viendo la especialización, con algunos grupos criminales centrados en actuar como IAB. Estos grupos cibercriminales son responsables de vender el acceso a la red corporativa a los atacantes de ransomware, así como a otros grupos.

Como tal, reduce el nivel de experiencia y el tiempo necesario para lanzar ataques a los objetivos previstos. Este ransomware como servicio (RaaS) combinado con la expansión de los modelos de extorsión ha resultado en campañas con más éxito.

Mantener los datos robados como rehenes

De hecho, hemos visto un cambio del cifrado tradicional a la retención de los datos robados como rehenes. Los delincuentes incluso dicen a los clientes de las víctimas que han robado sus datos y les animan a pedir a la empresa de la víctima que pague el rescate. Esto se hace para ejercer más presión sobre la organización atacada para que pague las demandas.

Además, también hemos visto a algunos atacantes incorporar un ataque distribuido de denegación de servicio (DDoS) para abrumar a los defensivos durante el ataque.

Ningún objetivo es demasiado pequeño

Cuando analizamos a las víctimas en función del volumen de ingresos, observamos que las organizaciones más pequeñas tenían un alto riesgo de sufrir programas de secuestro, con más del 60 % de las víctimas analizadas en el segmento de ingresos más pequeños (hasta 50 millones de dólares), lo que demuestra que los atacantes también tienen éxito a la hora de lanzar ataques contra organizaciones más pequeñas.

Sin embargo, no descartemos el hecho de que un número significativo (12 %) de organizaciones víctimas se encuentran en la categoría de ingresos más altos (501 millones de dólares y más).

Los sectores críticos corren un riesgo elevado

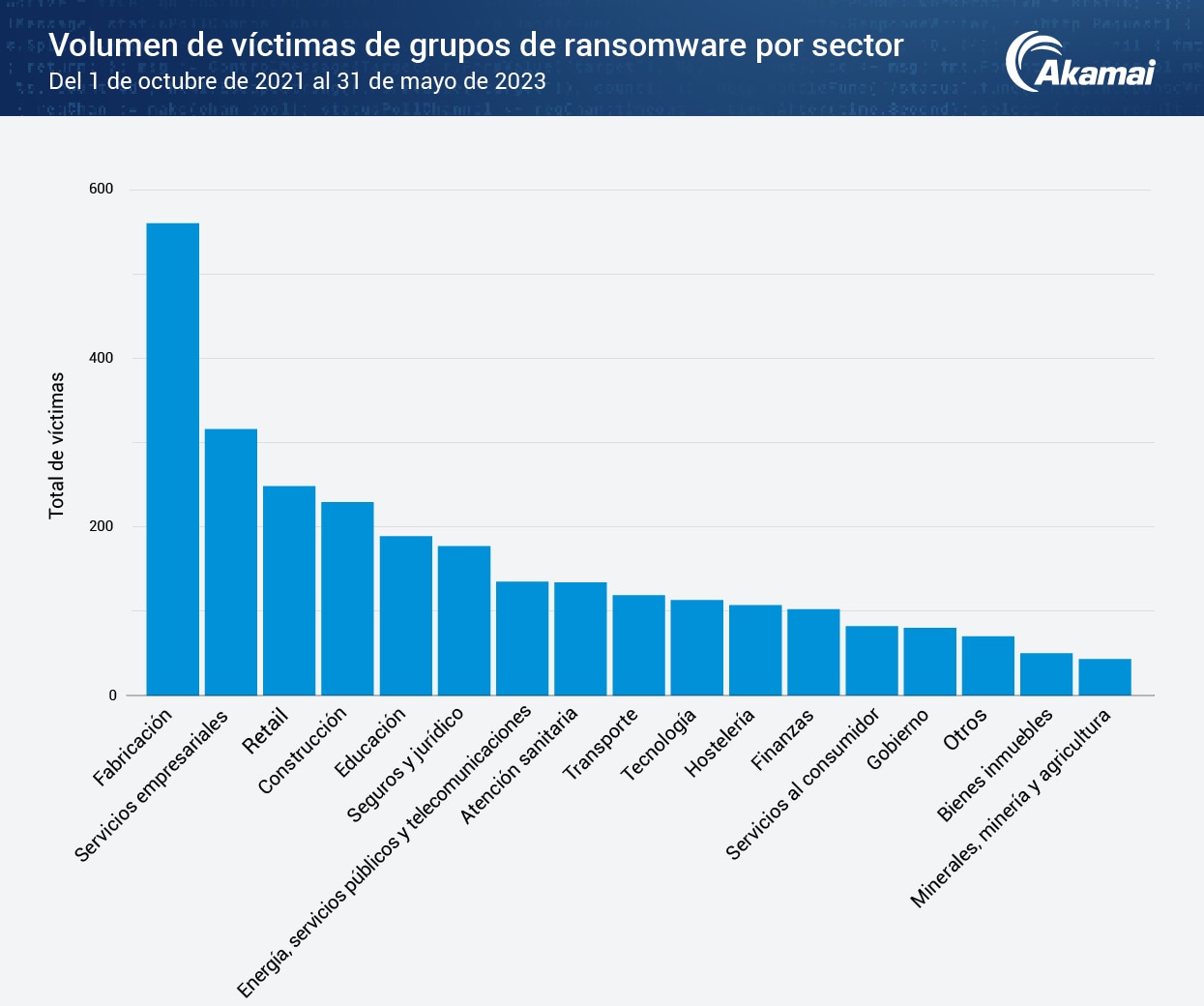

En cuanto a la descomposición del sector, los sectores críticos, en particular la fabricación, muestran un riesgo elevado de ransomware (Figura 3). Este mayor riesgo proviene de la plétora de software comercial heredado o antiguo implementado en diversos sitios de la cadena de suministro y fabricación, incluidos equipos operativos, sensores y otros terminales conectados, desde automóviles conectados hasta plantas químicas.

Este elevado riesgo también se observa en nuestros datos, según los cuales el número de empresas de fabricación afectadas aumentó un 42 % entre el T4 de 2021 y el T4 de 2022.

Fig. 3: La fabricación sigue siendo el principal sector vertical con el mayor número de víctimas de ataques de ransomware

Fig. 3: La fabricación sigue siendo el principal sector vertical con el mayor número de víctimas de ataques de ransomware

Normativas de la OFAC reseñables

Un aspecto a tener en cuenta es que es posible que las normativas de la Oficina de Control de Activos Extranjeros (OFAC) establezcan que es ilegal pagar un rescate a ciertas partes. Las organizaciones que ignoran los muchos posibles impactos de los ataques de ransomware y el robo de datos pueden enfrentarse a la difícil decisión de infringir las normativas de la OFAC al ceder a las peticiones de rescate.

Recomendaciones

Nuestro informe SOTI ofrece recomendaciones desglosadas por diferentes etapas del ataque, pero a continuación se indican algunas de las recomendaciones generales:

Tener un conocimiento profundo de su superficie de ataque

Tener procesos/playbooks sólidos

Supervisar el tráfico saliente para detectar indicadores de riesgo (IOC)

Asegurarse de que su equipo jurídico esté realizando un seguimiento de la legislación

Aplicar parches, formarse y proteger

En primer lugar, tenga un conocimiento profundo de su superficie de ataque (y minimícela donde pueda). Las API no autorizadas, los sistemas heredados y los sistemas internos que no se supervisan ni segmentan están expuestos a un alto riesgo.

En segundo lugar, disponga de procesos/playbooks sólidos que se hayan validado con ejercicios como ciberataques. Si desea utilizar grupos como CL0P para guiar la mitología de los ciberataques, puede aprovechar MITRE ; no olvide consultar la herramienta Navegador para unos gráficos excelentes.

A continuación, asegúrese de supervisar el tráfico saliente de las IoC. Le conviene detectar tanto los datos que se están filtrando como las comunicaciones de comando y control.

A continuación, asegúrese de que su equipo jurídico esté realizando un seguimiento de la legislación sobre el pago de ransomware para asegurarse de que su plan está completo y cumple las normativas.

Y, por último, los aspectos básicos siempre son fundamentales: la aplicación de parches, la formación de los empleados y las copias de seguridad protegidas siguen siendo importantes. Puede aprovechar la Agencia de seguridad de infraestructura y ciberseguridad y su Centro de Análisis e Intercambio de Información para conocer las prácticas recomendadas.

No deje de defender

Para mí, la idea más preocupante fue el hecho de que no se puede dejar de defender para hacer frente a una intrusión. Un ataque DDoS puede enmascarar un ataque diferente, y puede ser víctima de un segundo ataque de ransomware mientras hace frente a un ataque o se recupera de él.

Más información

Además de los resultados globales, el informe SOTI completo incluye tendencias de ransomware por región: Asia-Pacífico y Japón (APJ), y Europa, Oriente Medio y África (EMEA). Y, para obtener aún más información, manténgase al día de nuestra última investigación consultando nuestro Centro de investigación sobre seguridad.