Emotet: ein Jahr im Leben einer Malware

Die Emotet-Malware gibt es bereits seit 2014, aber 2020 kam es zu einem erneuten Anstieg entsprechender Angriffe. Im September 2020 betraf Emotet 14 % der Unternehmen weltweit. Was also ist Emotet? Und warum ist es so gefährlich?

Emotet ist ein ausgefeilter Trojaner, der am häufigsten als Dropper für andere Malware verwendet wird. Das bedeutet, dass die Betreiber nach dem Zugriff auf ein mit Emotet infiziertes Gerät zusätzliche schädliche Payloads, auch bekannt als Second-Stage-Payloads, auf die kompromittierte Maschine herunterladen können.

Diese Second-Stage-Payloads können alle Arten von Schadcode sein, von anderen Emotet-Erweiterungen und -Modulen bis hin zu anderer Malware wie Ransomware.

Emotet wird in der Regel über Phishing-E-Mail-Anhänge oder eingebettete Links verbreitet, die nach dem Aufrufen oder Öffnen die schädliche Payload starten. Die Malware versucht dann, sich innerhalb eines Netzwerks zu bewegen, indem sie per Brute Force Nutzeranmeldeinformationen ermittelt und auf freigegebene Laufwerke schreibt.

Seit Anfang dieses Jahres haben zahlreiche Agenturen und Sicherheitsanbieter eine erhebliche Zunahme von Cyberkriminellen gemeldet, die Opfer mit Emotet-Phishing-E-Mails angreifen. Durch diese Zunahme ist Emotet eine der häufigsten und fortwährendsten Bedrohungen.

Emotet-Infektion in freier Wildbahn

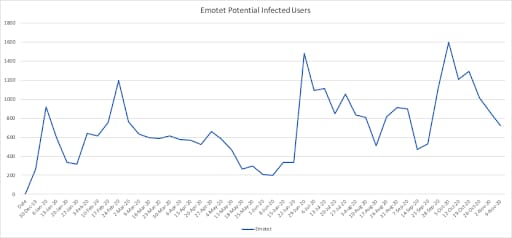

Im Jahr 2020 konnte Akamai einen Teil der Aktivitäten im Zusammenhang mit der Emotet-Infektion in freier Wildbahn verfolgen und den Zugriff auf Websites im Zusammenhang mit der Emotet-Malware überwachen. Laut einer Trafficstichprobe aus zahlreichen Regionen konnten wir in den Monaten Februar, Juli und Oktober 2020 eine starke Zunahme der Emotet-Infektion feststellen. Dieser Anstieg wurde auch von anderen Sicherheitsanbietern beobachtet.

So minimieren Sie das Risiko durch Emotet

Wie bei allen Malware-Programmen ist die Anwendung eines tiefgehenden Verteidigungsansatzes die beste Chance, Emotet schon früh in der Kill Chain zu blockieren. Ein cloudbasiertes Secure Web Gateway (SWG), das alle ausgehenden DNS-Abfragen (Domain Name System) und aufgerufenen URLs untersucht, kann Anfragen an die Emotet-Bereitstellungssites frühzeitig blockieren, bevor eine IP-Verbindung hergestellt wird. Für den Fall, dass ein Gerät infiziert wird, kann dieser Sicherheitskontrollpunkt Anfragen an CnC-Server (Command and Control) proaktiv blockieren, wenn die Malware versucht, sekundäre Payloads herunterzuladen.

Die Bereitstellung eines SWG mit mehreren Engines zur Payload-Analyse in Kombination mit einem Endpoint-Virenschutz oder Endpoint Detection and Response (EDR) wird ebenfalls empfohlen. Damit können Sie die Emotet-Payload blockieren.

Um die Erstinfektion zu blockieren, können Sie oberhalb Ihres E-Mail-Gateways eine zusätzliche Schutzebene hinzufügen. So kann beispielsweise eine Lösung, die Echtzeitschutz beim Aufrufen schädlicher Links bietet und überprüft, ob angeforderte Ressourcen sicher sind, zusätzlichen Schutz bieten und Phishing-Versuche blockieren, die nicht per E-Mail erfolgen – sondern z. B. über soziale Medien oder Messaging-Apps.

Und schließlich sollten Sie sicherstellen, dass Sie Ihre Nutzer weiterhin über Phishing informieren: Keine Anhänge öffnen, nicht auf URLs klicken und immer vorsichtig vorgehen.