Verborgen im Schatten: Angriffstrends bringen API-Bedrohungen ans Licht

In diesem Jahr feiert Akamai das zehnjährige Jubiläum unserer SOTI-Berichte (State of the Internet), in denen wir unsere Erkenntnisse zu Bedrohungen und Daten teilen. Der Schwerpunkt dieser Berichte hat sich im Laufe der Jahre verändert, da sich die Betriebs- und Bedrohungsökosysteme weiterentwickelt haben. Eine wichtige Änderung in diesem Jahr: Anstatt uns die Angriffe auf Webanwendungen und APIs zusammen anzusehen, haben wir sie getrennt, um ein detaillierteres Situationsbewusstsein zu schaffen.

Ein übergeordnetes Thema für API-Sicherheit ist die Notwendigkeit von Transparenz. Durch die Unternehmenstransformation kamen mehr APIs zum Einsatz – ihre schnelle Bereitstellung hat jedoch zu blinden Flecken wie Zombie-, Shadow- und Rogue-APIs geführt. Daher benötigen Sie Cyberkontrollmaßnahmen, um alle APIs zu finden und zu verwalten.

Der aktuelle SOTI-Bericht – Verborgen im Schatten: Angriffstrends bringen API-Bedrohungen ans Licht– beleuchtet die Vielzahl von Angriffen, die sowohl Websites als auch APIs treffen. Dies schließt sowohl herkömmliche Webangriffe als auch API-spezifische Angriffe wie Statusprobleme und Laufzeitprobleme ein, die zu Missbrauch oder direkten Angriffen führen können. Der Bericht befasst sich auch mit Best Practices zur Minderung von Bedrohungen und neuen Compliance-Herausforderungen.

Wichtige Erkenntnisse aus dem Bericht

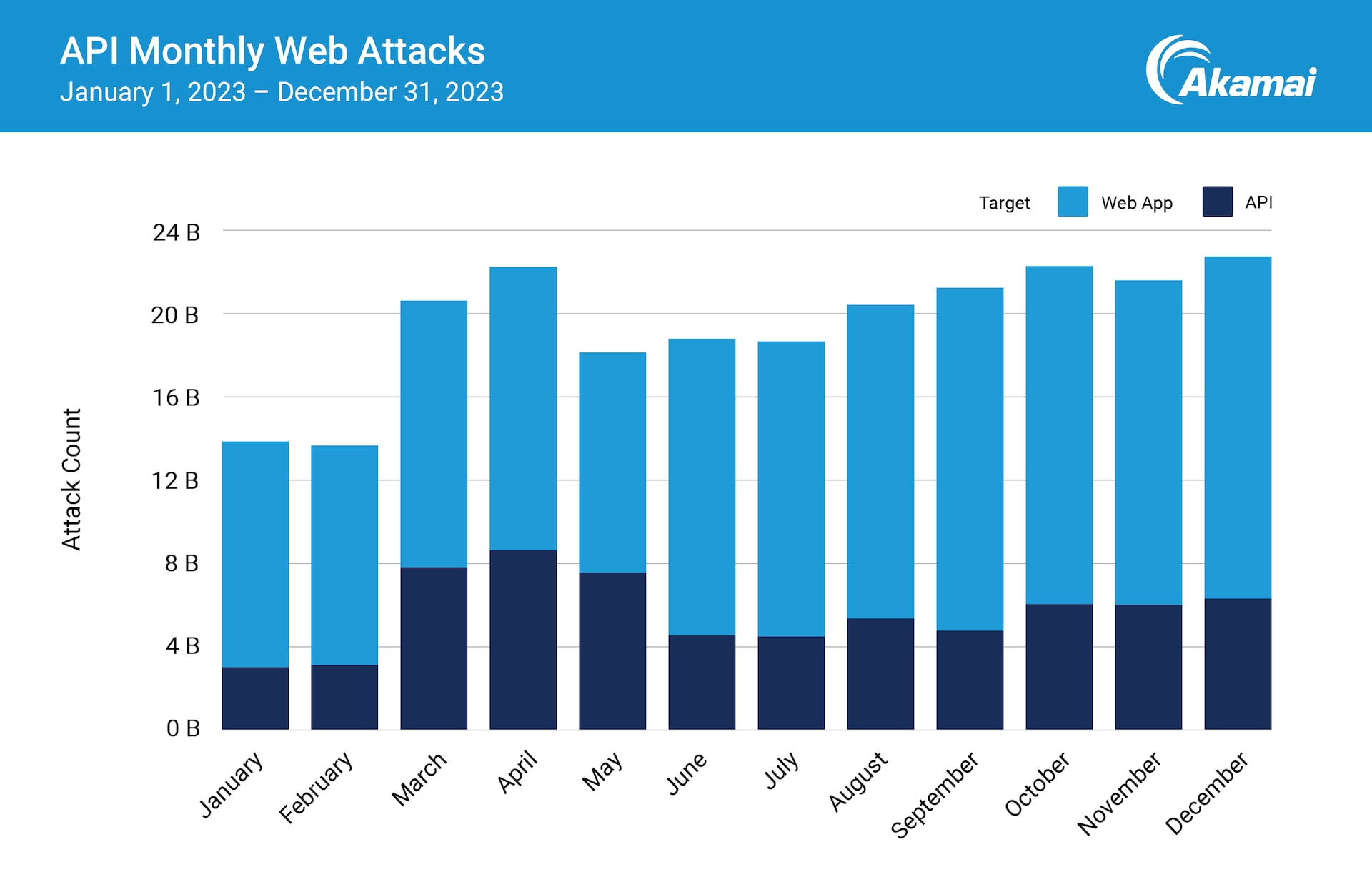

Insgesamt 29 % der Webangriffe zielten innerhalb von 12 Monaten (Januar bis Dezember 2023) auf APIs ab. Dies deutet darauf hin, dass APIs ein Schwerpunkt für Cyberkriminelle sind.

Die Bandbreite der Angriffe auf APIs geht über die Top 10 API-Sicherheitsrisiken des Open Web Application Security Project (OWASP) hinaus.Dabei nutzen Cyberkriminelle vorwiegend bewährte Methoden wie Local File Inclusion (LFI), Structured Query Language Injection (SQLi) und Cross-Site Scripting (XSS), um ihre Ziele zu infiltrieren.

Der Missbrauch von Geschäftslogik ist ein kritisches Problem, da es schwierig ist, anormale API-Aktivitäten zu erkennen, wenn keine Baseline für das API-Verhalten festgelegt wurde. Unternehmen ohne Lösungen zur Überwachung von Anomalien in ihren API-Aktivitäten riskieren Laufzeitangriffe wie Daten-Scraping – einen neuen Vektor für Datendiebstahl. Dieser setzt auf authentifizierte APIs, um Daten langsam aus dem Inneren zu sammeln.

APIs sind das Herzstück der meisten digitalen Transformationen von heute. Daher ist es von entscheidender Bedeutung, Branchentrends und relevante Anwendungsfälle (z. B. Betrug mit Treuepunkten, Missbrauch, Autorisierungs- und Carding-Angriffe) zu verstehen.

Unternehmen müssen frühzeitig Compliance-Anforderungen und neue Rechtsvorschriften in Betracht ziehen, um einen Neuaufbau zu vermeiden.

APIs werden angegriffen

Da APIs sowohl für Kunden als auch für Partnerorganisationen wichtige Rollen übernehmen, lassen sich über sie zunehmend wichtige und wertvolle Informationen erlangen. Die fehlende API-Infrastruktur sowie unzureichende Programmierkenntnisse stellen für viele Sicherheitsorganisationen Herausforderungen dar. Darüber hinaus verfügen einige Unternehmen nicht über eine umfassende und genaue Bestandsaufnahme ihrer APIs und durch diesen Mangel an Governance ist es schwer zu erkennen, wie groß die Angriffsfläche insgesamt ist.

Laut einer Studie von Akamai werden APIs sowohl mit traditionellen Angriffsmethoden als auch mit API-spezifischen Techniken angegriffen, was eine Kombination von Schutzmaßnahmen erfordert. Tatsächlich zielten von Januar bis Dezember 2023 fast 30 % aller Webangriffe auf APIs ab (Abbildung 1).

API-Missbrauch und andere Sicherheitsprobleme

Unternehmen stehen vor unzähligen anderen Herausforderungen bei der API-Sicherheit – und das zusätzlich zu den Risiken, die in den OWASP API Security Top 10 hervorgehoben werden – wie häufige Schwachstellen, die wir als Statusprobleme und Laufzeitprobleme kategorisiert haben.

1. Statusprobleme beziehen sich auf Fehler in der API-Implementierung des Unternehmens. Durch Warnmeldungen, die auf Statusprobleme hinweisen, können Sicherheitsteams Sicherheitslücken mit hoher Priorität erkennen und beheben, bevor sie von Angreifern ausgenutzt werden können. Zu den häufigsten Statusproblemen gehören:

- Shadow-Endgeräte

- Nicht authentifizierter Ressourcenzugriff

- Vertrauliche Daten in einer URL

- Lockere CORS-Richtlinie

- Übermäßige Clientfehler

2. Laufzeitprobleme sind aktive Bedrohungen oder Verhaltensweisen, die eine umgehende Reaktion erfordern. Auch wenn diese Warnungen oft kritisch sind, sind sie dennoch differenzierter als andere Arten von Sicherheitswarnungen, da sie als API-Missbrauch (im Gegensatz zu direkten Angriffsversuchen auf die Infrastruktur) erfolgen. Zu den häufigsten Laufzeitproblemen gehören:

- Versuchter, nicht authentifizierter Ressourcenzugriff

- Anormale JSON-Eigenschaft

- Fuzzing-Versuch für Pfadparameter

- Unmögliche Time-Travel-Angriffe

- Daten-Scraping

Es ist auch von entscheidender Bedeutung, sich drei allgemeine API-Herausforderungen anzusehen. So können Sie sicherstellen, dass Ihr Sicherheitsprogramm API-Missbrauch und -Ausnutzung abdeckt.

1. Transparenz: Verfügen Sie über Prozess- und technische Kontrollen, um sicherzustellen, dass alle APIs durch Ihr Programm geschützt sind? Dies ist eines der Hauptprobleme, da APIs oft Teil der Transformation oder in neue Produkte eingebettet sind. Daher verfügen viele nicht über das gleiche Niveau an Regeln, Schutz und Validierung wie eine herkömmliche Webpräsenz.

2. Schwachstellen: Befolgen Ihre APIs die Best Practices für die Entwicklung? Vermeiden Sie die häufigsten Probleme mit schlechter Programmierung laut OWASP? Verfolgen Sie darüber hinaus Sicherheitslücken und prüfen Sie diese?

3. Missbrauch von Geschäftslogik: Haben Sie eine Baseline für den erwarteten Traffic? Haben Sie festgelegt, was verdächtige Aktivitäten sind?

Die Antworten auf diese Fragen bilden die Grundlage dafür, wie Ihr Team vorgehen sollte. Das allgemeine Ziel sollte darin bestehen, die Transparenz und Fähigkeit zur Durchführung von Untersuchungen zu gewährleisten und Prozesse zur schnellen Abwehr von Bedrohungen zu etablieren. Dies gilt sowohl für kundenseitige als auch für interne APIs. Der vollständige SOTI-Bericht enthält einige anschauliche branchenspezifische Fallstudien zu Bedrohungsmethoden.

Verbesserung der Transparenz Ihrer API-Umgebung

Nachdem Sie auf die Qualität der API-Programmierung eingegangen sind, müssen Sie sicherstellen, dass alle APIs durch Ihr Sicherheitsprogramm geschützt sind. Das alte Sprichwort „Was Sie nicht kennen, können Sie nicht schützen“ stellt sich in diesem Szenario als besonders zutreffend heraus. Im Folgenden sind einige Kriterien aufgeführt, die Sie beim Management beachten sollten:

- Erkennung – Transparenz des API-Bestands in Ihrem Unternehmen

- Risiko-Audit – Transparenz des Risikopotenzials jeder erkannten API

- Verhaltenserkennung – Transparenz der normalen Nutzung im Vergleich zu anormalem Missbrauch, um aktive Bedrohungen auf jeder API zu erkennen

- Untersuchungen und Threat Hunting – Transparenz über Bedrohungen, die sich in Ihrer API-Umgebung verstecken und die von menschlichen Threat Huntern gefunden werden

Die Vorteile der Erkennung und Verwaltung Ihrer APIs

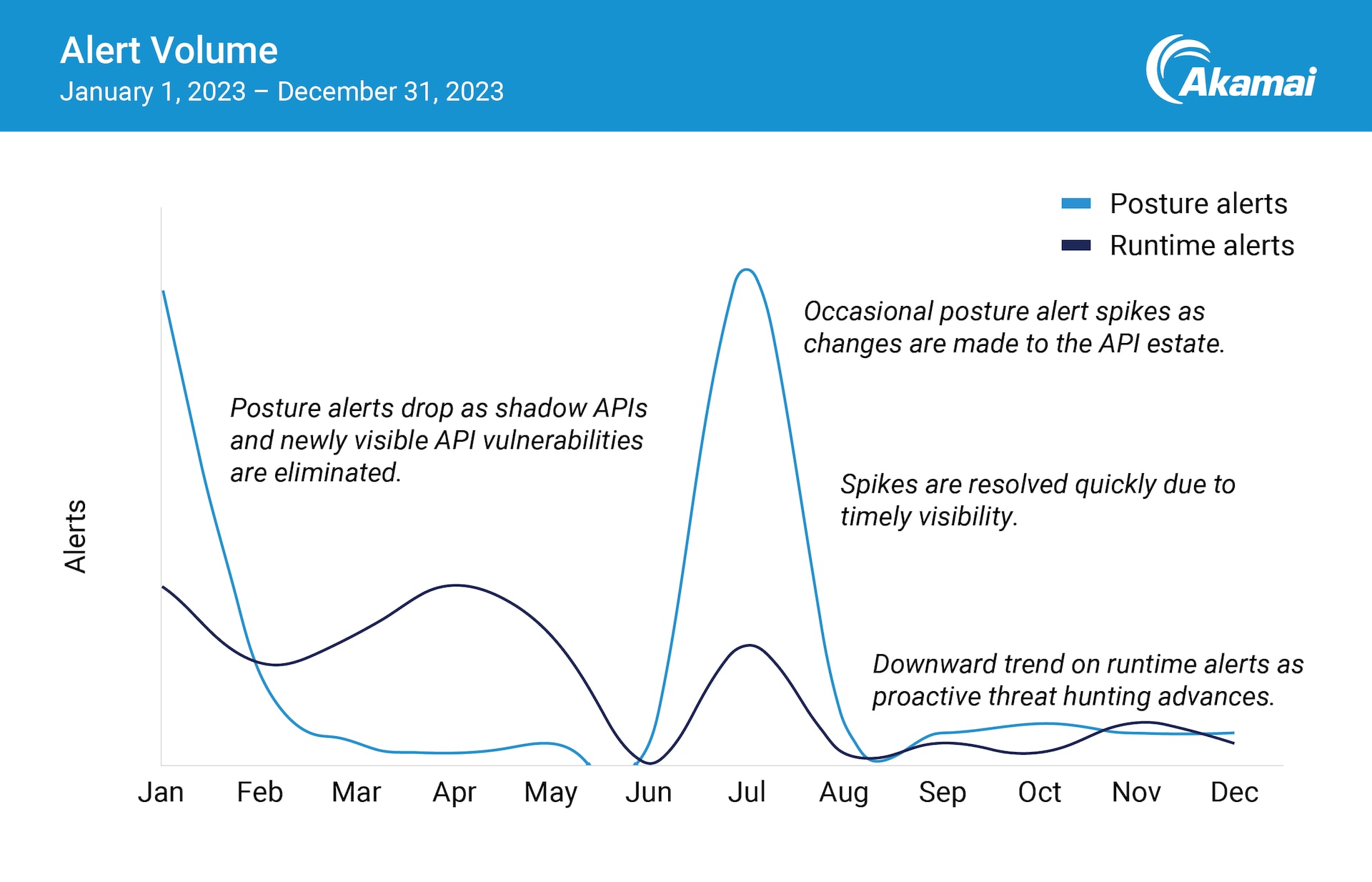

Die gute Nachricht ist, dass Sie von enormen Vorteilen profitieren können, sobald Sie die Erkennung einmal eingerichtet haben und Ihre APIs verwalten. Das anonymisierte Beispiel in Abbildung 2 zeigt, wie dieses Muster bei einem unserer Unternehmenskunden zu erkennen war.

Im Januar und Februar gab es einen ersten Rückgang, als das Unternehmen erste Schritte unternahm, um Shadow-APIs zu eliminieren, sich besser aufzustellen und erste Verbesserungen an der API-Sicherheit vorzunehmen. Gelegentliche Spitzen bei den Warnmeldungen zum Status ließen sich beobachten, als Änderungen am API-Bestand vorgenommen wurden. Durch die Nutzung der API-Transparenz konnte das Unternehmen mögliche Schwachstellen schnell beheben.

Mit den folgenden fünf Schritten können auch Sie von diesen Vorteilen profitieren:

Bringen Sie Licht ins Dunkel

Stellen Sie sich besser auf

Verbessern Sie Ihre API-Strategie

Optimieren Sie die Bedrohungserkennung und -reaktion

Entwickeln Sie eine stärkere Offensive

Wie Compliance Ihr Sicherheitsprogramm beeinflussen kann

Vernachlässigen Sie nicht die Compliance, wenn Sie an Ihr Sicherheitsprogramm denken. Obwohl es heute noch nicht viele API-Gesetze/-Vorschriften gibt, existieren dennoch verschiedene Best Practices (wie die Leitlinien des OWASP zu Programmierverfahren)und Richtlinien (wie die des American National Standards Institute). Diese sollten Sie sich zunutze machen, damit Sie Ihre Kunden richtig schützen können.

Aktuelle Vorschriften wie die Datenschutz-Grundverordnung (DSGVO) der EU schließen APIs mit ein. Neue Standards wie der PCI DSS v4.0 (Payment Card Industry Data Security Standard) weisen auch speziell auf APIs hin und wie wichtig es ist, diese zu sichern.

So schützen Sie Ihre APIs vor Angriffen

Wenn Sie alle APIs mit Ihrem Sicherheitsprogramm schützen wollen, müssen Sie Ihre Erkennungs-, Untersuchungs- und Abwehrfunktionen bewerten. Als Nächstes sollten Ihre Red Teams die Sicherheitslage in Bezug auf Authentifizierung und offengelegte Daten sowie Laufzeitprobleme wie JSON-Eigenschaften und Scraping testen.

Diese Validierungstests sollten als Purple-Team-Übungen durchgeführt werden, damit Sie über aktuelle Prozesse zur Minderung der Auswirkungen verfügen. Die im SOTI-Bericht überprüften Anwendungsfälle (wie Betrug mit Treuepunkten, Carding-Angriffe usw.) sind großartige Vorlagen für Ihre Testpläne.

Weitere Informationen

Der vollständige Bericht enthält auch API-Angriffstrends nach Region: Asien-Pazifik und Japan (APJ) sowie Europa, Naher Osten und Afrika (EMEA). Und um mehr über die neuesten Bedrohungen und weitere Themen zu erfahren, besuchen Sie unseren Security Research Hub.