Conseguir la convergencia de la seguridad y la productividad

Es muy común que las herramientas y prácticas de seguridad de TI se hagan a costa de la productividad. Incluso la seguridad física tiene esta contrapartida. No habría prisa por llegar al aeropuerto una hora antes si no fuera por las extensas medidas de seguridad que implica volar. Como resultado de esta contrapartida, nuestra preocupación a menudo no es si podemos aumentar la seguridad en nuestras redes, sino si el aumento de la seguridad compensa en el negocio.

También debemos considerar las implicaciones del riesgo frente a la recompensa a la hora de adoptar nuevas tecnologías de capacitación empresarial. Después decidir que una nueva tecnología aporta valor al negocio, tenemos que decidir si ese valor supera el aumento de la superficie de ataque y, a su vez, el riesgo de infracción que conlleva. Debido a esto, la tensión constante entre los equipos de seguridad y de TI se ha convertido en un hecho. Pero, no tiene por qué ser así.

En la actualización de la plataforma de abril del 2022, profundizaremos en las formas en que Akamai está construyendo un futuro del trabajo en el que sus clientes pueden embarcarse en un viaje de Zero Trust que minimice el riesgo de infracciones a la par que acelere la productividad del negocio. Alcanzar esta convergencia de seguridad y productividad comienza con la superación de los desafíos comúnmente asociados a la implementación de los principios de la Zero Trust.

El lado oscuro de la Zero Trust

Los analistas, proveedores y profesionales de seguridad han ofrecido muchas perspectivas sobre lo que significa "Zero Trust" y cómo lograrla. Lo único en lo que todos coincidimos es que en es una base sólida con la que los equipos de seguridad pueden minimizar el riesgo y el impacto de las infracciones. Sin embargo, es fácil llegar a un acuerdo sobre el estado final ideal de la Zero Trust sin profundizar en los detalles sobre cómo conseguirla y el impacto que puede tener en el negocio.

Consideremos que la Zero Trust tiene un estado final en el que se "elimina" cualquier confianza implícita dentro del entorno que genere riesgo, pero que no facilite el trabajo. Creo que todos podemos estar de acuerdo en lo fabuloso que eso sería. No habría espacio para que los atacantes abusaran de las vulnerabilidades de nuestros sistemas ni introdujeran nuevos malware.

El lado oscuro de la Zero Trust sale a la luz cuando consideramos todo lo que debe suceder para llegar a ese estado final. Tenemos que tener en cuenta el viaje hacia la Zero Trust y no solo el destino. La falta de enfoque en el viaje en sí es una gran parte de la razón por la que rara vez se pone en práctica. Hay algunos puntos clave a considerar a medida que resaltamos este viaje.

Ralentización de la productividad

El primero punto es el impacto en la productividad de los empleados, ya sea por accidente o de manera planificada. Un aspecto fundamental de la Zero Trust es restringir el acceso, principalmente a través de la creación de listas de denegación. Esta es la práctica de dictar lo que puede suceder; todo lo demás se rechaza por defecto. A medida que disminuimos la capacidad de un atacante de llevar a cabo su acción maliciosa, a menudo aumentamos la probabilidad de evitar accidentalmente que alguien pueda hacer su trabajo.

Es poco probable que un equipo de seguridad pueda prever cada situación en la que los activos y las personas deben comunicarse entre sí. Además, los negocios y el personal evolucionan y cambian de maneras impredecibles. Los equipos de TI y de seguridad deben tener en cuenta situaciones en las que no se concede confianza, pero debería concederse.

Otra implicación potencialmente dañina de los principios de la Zero Trust son las ralentizaciones de la productividad que se tienen en cuenta. Las comprobaciones de identidad añadidas, los agentes que sobrecargan las cargas de trabajo y los dispositivos de usuario final, y las herramientas en las que los usuarios finales deben iniciar sesión son solo algunas de ellas. Cada una por sí sola puede estar dentro de nuestra tolerancia. Sin embargo, cuando consideramos el impacto sumado de estas pequeñas dificultades, pueden alcanzar el punto donde ya no valen el valor que aportan.

La necesidad de múltiples puntos de contacto

El último, pero no el menos importante, de los puntos débiles en el viaje hacia la Zero Trust que analizaremos es el impacto en los equipos de seguridad y sus integradores, arquitectos y analistas. Actualmente, no hay un solo producto en el mercado que pueda facilitar el viaje hacia la Zero Trust por sí solo. Como resultado, los equipos de seguridad deben mantener la política en múltiples consolas, implementar varios agentes y mantener varias integraciones.

Esta es una tarea difícil incluso para los equipos de seguridad con más personal, y puede incurrir en costes sustanciales tanto en dólares como en horas por persona. Este último problema agrava los dos primeros al aumentar la probabilidad de falsos positivos, así como la cantidad de agentes y herramientas que comienzan a sobrecargar a los usuarios finales.

Una búsqueda asintótica

También vale la pena señalar que la búsqueda de la verdadera Zero Trust en realidad es asintótica; podemos acercarnos, pero eliminar cada ápice de confianza implícita es, probablemente, imposible. Especialmente si ampliamos nuestra reflexión sobre dónde podemos invocar exactamente los principios de Zero Trust.

Por ejemplo, imaginemos un ataque a la cadena de suministro en el que tenemos un usuario confiable que descarga e inicia una aplicación confiable desde una fuente confiable. Las definiciones actuales de Zero Trust permitirían que esto suceda y la carga maliciosa es capaz de eludir todas nuestras zonas de confianza. En ese caso, podríamos considerar la necesidad de Zero Trust aplicada al terminal, dentro de la memoria, etc., pero ese es debate para otro día. La cuestión es que, si bien la Zero Trust perfecta podría ser imposible, y acercarse a nuestros objetivos podría involucrar varios puntos débiles, es un esfuerzo que merece mucho la pena, ya que ofrece un futuro de trabajo en el que se minimiza el riesgo y se maximiza la productividad.

En la publicación de hoy, analizaremos el trabajo de Akamai para ayudar a las empresas a hacer realidad esta visión. Con cada paso del trayecto, podemos reducir la probabilidad de una infracción catastrófica sin interrumpir el negocio. Con la amplia adopción de la Zero Trust como el estado final deseado, ahora corresponde a los proveedores de seguridad como Akamai hacer que más empresas puedan alcanzar estos pasos rápidamente y sin consecuencias negativas, como las mencionadas anteriormente.

Superar la brecha entre la visión y la realidad

Zero Trust significa permitir solo lo que se necesita para que una empresa funcione y prohibir todo lo demás. Hacer la distinción entre las acciones necesarias e innecesarias y luego actuar con precisión es el centro del viaje hacia la Zero Trust. Sin las herramientas correctas, es casi imposible. Como resultado, las empresas permiten más de lo necesario y se quedan expuestas a demasiados riesgos, o evitan más de lo que deberían, lo que inhibe la productividad.

Por muy desalentadora que sea esta tarea, existen formas de eliminar la confianza implícita con tal precisión y minuciosidad que los usuarios finales ni siquiera lo noten. Además, si se hace correctamente, se puede minimizar la superficie de ataque hasta el punto de que adoptar nuevas tecnologías sea seguro y todas las acciones que permitan el sean de confianza. La seguridad y la productividad convergen de manera tal que la Zero Trust minimiza el riesgo y el impacto de las infracciones, al mismo tiempo que permite trabajar al personal. Pero, ¿cómo hacemos que este futuro del trabajo sea una realidad?

Tres componentes clave para lograr la Zero Trust

Hay tres componentes clave para llegar a la Zero Trust sin tener que conocer su lado oscuro. Estos son:

Visibilidad

Comprensión

Control

Necesitamos visibilidad histórica y en tiempo real de todos nuestros activos y sus respectivos flujos. Debemos comprender lo que está sucediendo y por qué. Y, finalmente, debemos actuar en base a esta comprensión y con un control preciso y minucioso.

Visibilidad significa proporcionar al administrador de seguridad una vista de los diversos activos, flujos, aplicaciones y usuarios de los que estamos tratando de eliminar la confianza implícita. Esta visibilidad debe ser lo suficientemente amplia como para cubrir los diversos sistemas operativos, dispositivos y otros aspectos de nuestra red.

A continuación, debemos comprender la función de la que ahora tenemos visibilidad. Solo con esta comprensión podemos trazar una línea precisa entre lo que se necesita y lo que no. El contexto, la orientación y las visualizaciones nos permiten comprender lo que debería suceder y lo que no, lo que se necesita para el negocio y lo que está generando riesgo.

Una vez que se puede ver todo y comprendemos lo que está sucediendo, podemos comenzar a eliminar la confianza implícita. La minuciosidad y la precisión son clave aquí. Por ejemplo, algunos procesos son necesarios para las operaciones normales, pero tienen servicios que no son necesarios, y de ellos se aprovechan los adversarios. En este caso, debemos ser capaces de hacer cumplir la política a nivel de servicio. Una política de amplio alcance a nivel de máquina o incluso en la capa de aplicación podría generar falsos positivos.

Las herramientas del comercio

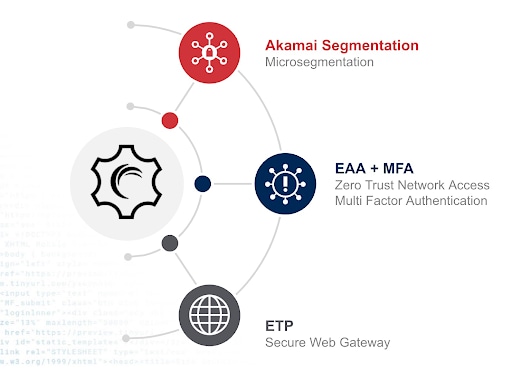

En la actualidad, ninguna herramienta puede ofrecer las capacidades de aplicación necesarias para originar toda la confianza implícita en nuestras redes, de modo que podamos alcanzar Zero Trust. Para combatir esto, Akamai está construyendo la cartera más completa de productos Zero Trust con una hoja de ruta que muestra estas herramientas completamente integradas.

Microsegmentación

Akamai Guardicore Segmentation es la solución de microsegmentación líder en el mundo y actúa como facilitador clave de Zero Trust al permitir el control de los flujos dentro de la red. Akamai adquirió Guardicore en gran parte porque el producto ejemplifica los inquilinos principales que Akamai considera primordiales para la Zero Trust.

La cobertura más amplia de sistemas operativos compatibles con vistas de la red históricas y en tiempo real ofrece una visibilidad incomparable. El etiquetado flexible y una interfaz de usuario intuitiva permiten una fácil comprensión de las dependencias incluso en los entornos más complejos. Además, la aplicación guiada de políticas a nivel de aplicación e incluso de servicio implica un control preciso y minucioso.

En la actualización de la plataforma de abril del 2022, no solo introdujimos Akamai Guardicore Segmentation en la cartera general, sino también una serie de mejoras del producto en sí que impulsan una mayor simplicidad, seguridad y cobertura. Destacaremos algunas funciones, como las plantillas de mitigación de ransomware, que permiten el control a nivel de servicio para detener fácilmente las técnicas avanzadas de ransomware.

Acceso a la red y autenticación mulfactorial Zero Trust

Akamai Enterprise Application Access proporciona a los usuarios acceso basado en una auténtica Zero Trust únicamente a las aplicaciones que necesiten y reduce drásticamente la superficie de ataque al eliminar la necesidad de permitir el acceso y la visibilidad de toda la red.

Akamai MFA complementa las capacidades de autenticación Enterprise Application Access añadiendo la autenticación multifactorial (MFA) FIDO2 para proteger al usuario. A diferencia de otras soluciones MFA basadas en FIDO2 que requieren claves de seguridad física, Akamai MFA utiliza una aplicación de smartphone, lo que reduce el coste y la complejidad.

Recomendamos encarecidamente combinar siempre el acceso a la red Zero Trust (ZTNA) con la MFA basada en FIDO2. No somos los únicos: El gobierno de EE. UU. también se ha dado cuenta de que la implementación de la MFA es fundamental para ayudar a mejorar la resiliencia cibernética del país. En mayo de 2021, el presidente Biden emitió una orden ejecutiva que exigía el uso de la MFA en todas las agencias federales, y en enero de 2022, la Oficina de Administración y Presupuesto de los EE. UU. proporcionó muchos más detalles de que el servicio MFA implementado debería ser a prueba de phishing y basado en los estándares FIDO2.

Este parece un enfoque sensato dadas las debilidades de seguridad bien documentadas de las soluciones de la MFA que utilizan el servicio de mensajes cortos (SMS), otros métodos de telefonía o notificaciones push estándar como un segundo factor para los usuarios, y que generalmente se consideran susceptibles de phishing y mucho menos seguros.

Abordar el aumento de los ciberataques

Durante el último año, hemos visto otro impulsor de la MFA entre nuestros clientes: Con cada vez más ciberataques, muchas empresas están invirtiendo en ciberseguros. Las compañías de seguros cada vez declaran más explícitamente en los términos y condiciones de la póliza que las compañías necesitan implementar la MFA en todos los inicios de sesión locales y remotos para cumplir con las condiciones de cobertura del seguro.

Es muy probable que esto sea en respuesta directa a la cantidad de reclamaciones que han recibido durante los últimos años que podrían haberse evitado si la empresa tuviera una MFA implementada: otra evidencia de que los atacantes atacan los inicios de sesión de los empleados.

Ofrecer un factor sólido a prueba de phishing

A medida que las empresas comienzan a pensar en pasar a la autenticación sin contraseña, reemplazar un factor de autenticación débil por otro factor débil, como el SMS, no resuelve el problema. La MFA de Akamai basada en FIDO2 proporciona un fuerte factor a prueba de phishing fundamental para proporcionar los beneficios de seguridad esperados que la eliminación de contraseñas debería proporcionar.

Combinados, Enterprise Application Access y Akamai MFA ofrecen una sólida solución de acceso Zero Trust para proporcionar acceso a recursos de TI corporativos privados.

En la actualización de la plataforma de abril del 2022, presentamos diversas mejoras de Enterprise Application Access y Akamai MFA para aumentar la flexibilidad de implementación y la interoperación con tecnologías vecinas de protección contra amenazas. Mejoras en todas las plataformas significa que Enterprise Application Access ahora admite varias mejoras clave para ayudar con la seguridad Zero Trust en una amplia gama de plataformas. Estas incluyen la capacidad de detectar Cylance AV y Microsoft Defender en MacOS como parte de una evaluación de perfil de dispositivo. Además, nuestra integración de SCIM con Okta y Microsoft Azure AD ahora está pasando por la certificación y validación de dichas organizaciones. Además, lanzamos una presentación técnica preliminar de un cliente de Enterprise Application Access en Ubuntu para que los clientes la prueben y validen, antes lanzar la versión completa del cliente más adelante en 2022.

Ahora, Akamai MFA es compatible con políticas sensibles al contexto para proporcionar una MFA adaptable según la dirección IP de la red del usuario, dónde se encuentra el usuario (geolocalización) y si el usuario es conocido o desconocido. Cuando se utiliza junto con Enterprise Application Access, esta nueva capacidad mejora el acceso de seguridad al garantizar que está proporcionando acceso Zero Trust únicamente a los usuarios correctos.

Además, Akamai MFA ahora es compatible con la integración de servidor de red privada virtual (VPN), lo que permite que Akamai MFA se integre en flujos de autenticación de VPN y aprovisionamiento de usuarios desde directorios de AD/LDAP locales.

Puerta de enlace web segura

Akamai Secure Internet Access Enterprise es nuestra puerta de enlace web segura basada en el cloud que está diseñada para ayudar a los equipos de seguridad a garantizar que los usuarios puedan conectarse a Internet de forma segura desde cualquier lugar en el que se encuentren o desde el dispositivo que estén utilizando. Esta solución rápida de configurar y fácil de implementar no requiere instalación ni mantenimiento de hardware, y representa otro pilar fundamental de una arquitectura basada en Zero Trust.

Secure Internet Access Enterprise utiliza datos de inteligencia de amenazas actualizados y varios motores de análisis de carga múltiples para permitir a sus empleados acceder a contenido web benigno. La inteligencia de amenazas se basa en la visibilidad sin precedentes de Akamai del tráfico de Internet, incluidas 3,3 billones de solicitudes de DNS que se resuelven todos los días mediante la Akamai Intelligent Edge Platform, los registros de tráfico de otras fuentes de seguridad de Akamai, los servicios de CDN y cientos de fuentes de seguridad de terceros.

Presentamos la gestión multitenencia

En la actualización de la plataforma de abril del 2022, presentamos la gestión multitenencia, que permite a los proveedores de servicios, ISP y MSSP gestionar fácilmente las configuraciones individuales de los clientes. Para ayudar a identificar y bloquear páginas web que utilizan JavaScript oculto para evadir la detección, estamos agregando un motor de detección JavaScript malicioso de día cero que puede identificar y bloquear páginas maliciosas basadas en JavaScript creadas recientemente en tiempo real. Para una mayor flexibilidad de implementación, estamos agregando nuevas formas de reenviar tráfico a Secure Internet Access Enterprise, incluido un reenviador HTTP administrado y soporte de túnel IPSec.

Cuenta atrás hasta la Zero Trust

La mayoría de las personas estarán de acuerdo en que un estado de Zero Trust, en el que se desconfía de todas las entidades de forma predeterminada y se aplica el acceso con mínimos privilegios, minimizará la probabilidad y el impacto de las infracciones. Sin embargo, muy pocos están al tanto de las consecuencias de trabajar hacia este estado y de cómo puede afectar negativamente a su negocio. Muchos menos están ofreciendo pasos factibles para llegar hasta allí. Es por esto que Akamai se dedica a construir un futuro del trabajo en el que más empresas puedan alcanzar un estado de Zero Trust con mayor eficiencia.

Hoy, el penúltimo día de la actualización de la plataforma de abril del 2022, ampliaremos el conjunto de soluciones de Akamai que permiten la Zero Trust. Para Akamai, esto significa una visibilidad profunda y amplia de todas las entidades. Significa comprender sus funciones a través de una asignación intuitiva y un contexto abundante. Y, por último, significa a un control preciso y minucioso para que, cuando sea el momento de hacer cumplir la política Zero Trust, solo se pueda detener lo que cree riesgo, de modo que las tecnologías que permiten el negocio puedan adoptarse sin temor.

Qué vendrá después

En este futuro del trabajo, la Zero Trust está al alcance de más empresas, más rápidamente y de una manera que reduce el riesgo y acelera el negocio. No se pierda nuestro último día, donde Ari Weil compartirá lo que significa este futuro para usted.