Zero‑Trust-Netzwerkzugriff ist ein Widerspruch in sich

Zero Trust ist ein recht einfaches Konzept, das als Weiterentwicklung des altbekannten Prinzips der geringstmöglichen Berechtigungen gilt. Doch das heißt nicht, dass die beiden Ansätze identisch sind. Einer ihrer größten Unterschiede liegt im Zugriff selbst: denn Zero Trust basiert auf dem Anwendungs-, nicht auf dem Netzwerkzugriff. Ich war überrascht, als ich sah, dass das neue SASE‑Modell (Secure Access Service Edge) von Gartner etwas namens Zero Trust Network Access (ZTNA) enthält. Doch „Zero‑Trust-Netzwerkzugriff“ ist ein Widerspruch in sich. Das betone ich nicht aus Besserwisserei, sondern weil dieser Punkt entscheidend ist. Die Unterscheidung zwischen Netzwerk- und Anwendungszugriff spielt eine wichtige Rolle.

Früher wurde Nutzern für den Zugang zu Unternehmensanwendungen Netzwerkzugriff gewährt. Man musste sich im Unternehmensnetzwerk befinden, um auf diese Anwendungen zugreifen zu können. Wer sich in einem der Unternehmensbüros befindet, verbindet sich hierfür einfach per WLAN oder LAN, vielleicht noch mit dem zusätzlichen Schritt einer Netzwerkzugriffskontrolle (Network Access Control, NAC). Und wer sich anderswo befindet, nutzt einfach ein Virtual Private Network (VPN). So oder so: Es erfolgt auf jeden Fall ein Authentifizierungs- und Autorisierungsschritt, nach dem Nutzer ins Unternehmensnetzwerk gelangen. Nun verfügt dieser Nutzer über eine höhere Berechtigungsstufe und kann auf die Unternehmensanwendungen zugreifen.

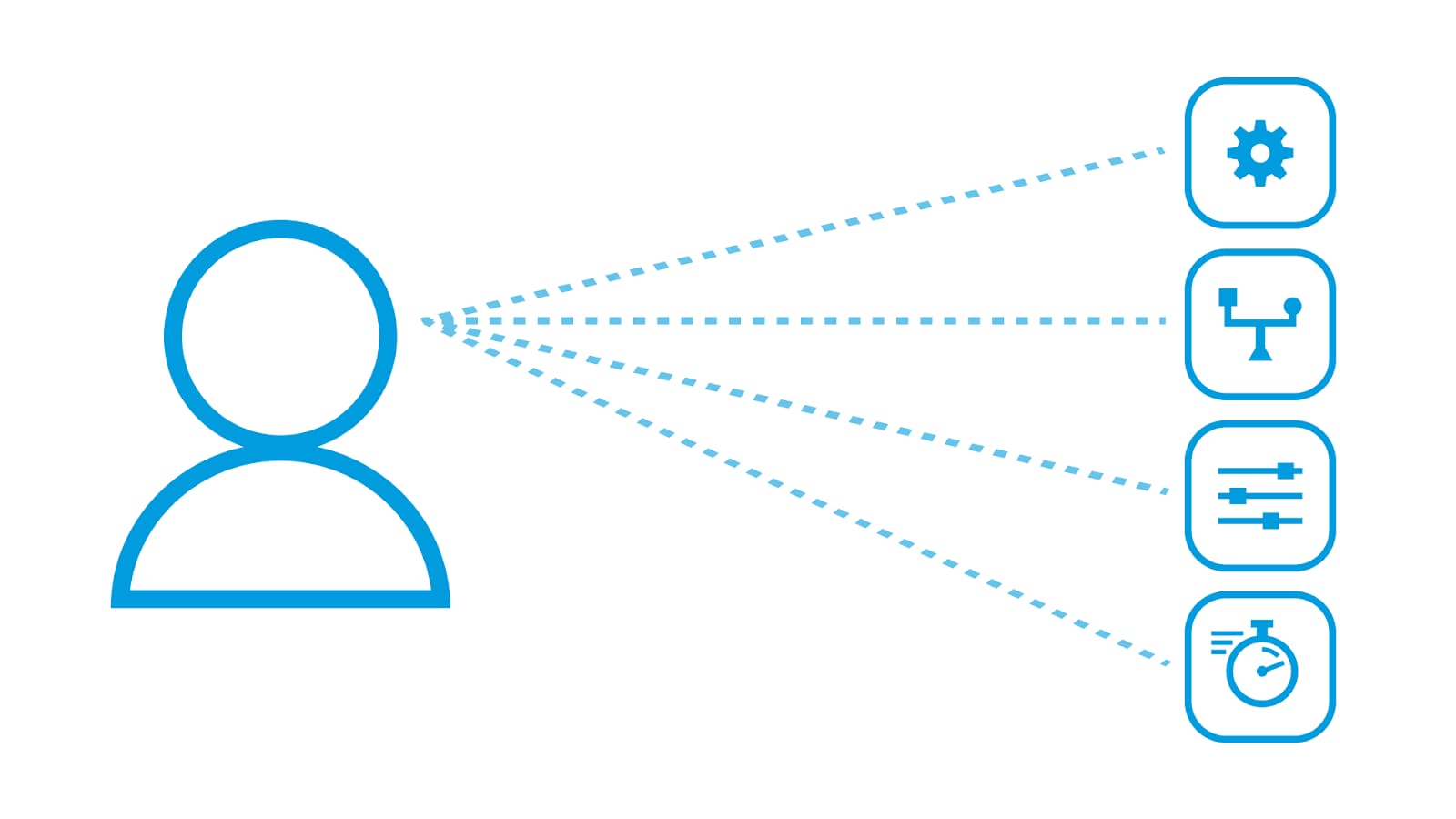

Klassischer Netzwerkzugriff: Nutzer im Unternehmensnetzwerk können jede Anwendung sehen, die sie ansteuern können.

Klassischer Netzwerkzugriff: Nutzer im Unternehmensnetzwerk können jede Anwendung sehen, die sie ansteuern können.

Doch diese erhöhten Berechtigungen, die mit dem Netzwerkzugriff einhergehen, umfassen auch zusätzliche Funktionen, die der jeweilige Nutzer gar nicht benötigt. So zum Beispiel die Möglichkeit, jede Anwendung zu sehen, die Nutzer im Netzwerk ansteuern können. Vielleicht können sie sich nicht bei der Anwendung anmelden, aber sie können sie sehen – und damit auch Pakete an sie routen. Diese Unterscheidung ist wichtig. Denn wenn Nutzer eine Anwendung sehen können, erreichen sie wahrscheinlich auch, dass sie Code ausführt, z. B. zur Anzeige eines Anmeldebildschirms oder zur Überprüfung des Logins. Und wenn sie die Anwendung dazu bringen, Code auszuführen, können sie vielleicht auch eine Schwachstelle ausnutzen.

Sie können buchstäblich das gesamte Netzwerk nach anfälligen Anwendungen durchsuchen und sie ausnutzen. Natürlich haben die meisten Nutzer gute Absichten und würden so etwas niemals tun – das gilt jedoch nicht für alle. Und noch viel wichtiger: Auch nichts ahnende Nutzer können Malware auf ihrem Gerät haben, die beim Zugriff auf das Unternehmensnetzwerk ebenfalls ins System gelangt. Und diese Malware geht genau wie oben beschrieben vor: Sie scannt das gesamte Netzwerk nach anfälligen Anwendungen. Genau so verbreitet sich Malware und findet Anwendungen, die sie ausnutzen kann. Genau so findet Ransomware wertvolle Daten, die sie verschlüsseln kann, um anschließend Lösegeld für ihre Entschlüsselung zu fordern.

Dieses Konzept ist eine klare Verletzung des Prinzips der geringstmöglichen Berechtigungen. Wer nur Zugang zu einer bestimmten Anwendung braucht, muss nicht sehen können, welche anderen Anwendungen im System vorhanden sind – und sollte erst recht nicht in der Lage sein, das Netzwerk auf Schwachstellen zu scannen. Zero Trust löst dieses Problem durch ein anwendungsbasiertes Zugriffsmodell.

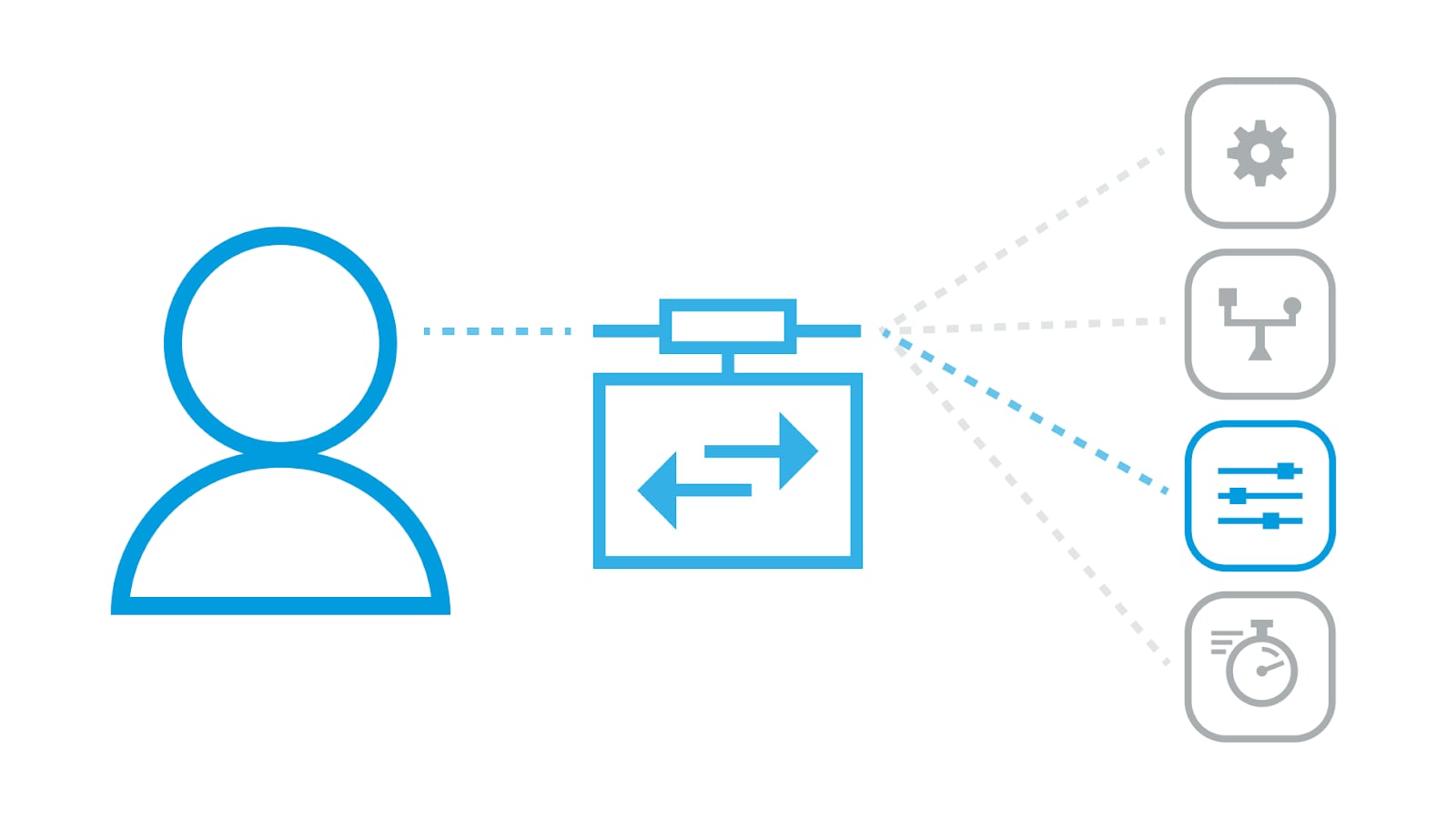

Mit Zero‑Trust-Zugriff gibt es keine direkte Verbindung zwischen Nutzern und Anwendungen. Stattdessen wird der gesamte Zugriff über Proxys geroutet. In der Regel wird Zero‑Trust-Zugriff als Service bereitgestellt. Die Proxys befinden sich hierbei an verschiedenen Internetstandorten. Deshalb benötigen Nutzer nur eine Internetverbindung und müssen sich zu keinem Zeitpunkt im Unternehmensnetzwerk befinden.

Zero‑Trust-Anwendungszugriff: Der Nutzer wird an einen Proxy weitergeleitet, der nur Zugriff auf die Anwendungen gewährt, für die der Nutzer autorisiert ist. Alle anderen Anwendungen sind für ihn unsichtbar.

Zero‑Trust-Anwendungszugriff: Der Nutzer wird an einen Proxy weitergeleitet, der nur Zugriff auf die Anwendungen gewährt, für die der Nutzer autorisiert ist. Alle anderen Anwendungen sind für ihn unsichtbar.

Mit diesem Modell ist für den Remotezugriff auch kein VPN mehr erforderlich. Wenn ein Nutzer versucht, eine Verbindung zu einer Anwendung herzustellen, wird er an einen dieser Proxys weitergeleitet. Erst nachdem der Proxy den Nutzer authentifiziert und festgestellt hat, dass er für die entsprechende Anwendung autorisiert ist, wird eine Weiterleitungsverbindung zu der Anwendung hergestellt und die Kommunikation zwischen Nutzer und Anwendung wird erlaubt. Wie der Proxy die Autorisierung, Authentifizierung und Weiterleitungsverbindung handelt, unterscheidet sich je nach Implementierung und ist nicht Thema dieses Artikels.

Wir sehen den klaren Kontrast zwischen dem klassischen, netzwerkbasierten Zugriffsmodell und dem anwendungsbasierten Zero‑Trust-Modell. Beim netzwerkbasierten Zugriff sind Anwendungen über das Netzwerk zugänglich – entweder über das gesamte Internet oder das Unternehmensnetzwerk – und sind für jeden mit Zugriff sichtbar. Beim anwendungsbasierten Zugriff hingegen sind Anwendungen unsichtbar und nur für die Nutzer zugänglich, die darauf zugreifen müssen – und das auch nur, nachdem sie authentifiziert und autorisiert wurden.

Mit anwendungsbasiertem Zero‑Trust-Zugriff müssen sich Nutzer nicht mehr im Unternehmensnetzwerk befinden und auch VPNs sind hiermit völlig überflüssig.