Der Countdown hat begonnen: der Schritt hin zu Zero Trust und MFA

Anfang Mai 2021 veröffentlichte der US-Präsident eine Verfügung im Bereich Cybersicherheit.Und obwohl es einige Zeit dauern wird, bis die Behörden der Exekutive formelle Regeln entwickeln, enthält die Verfügung viele Verfahren im Bereich Cybersicherheit, die ich als Best Practices erachte, darunter die Verwendung von Multi-Faktor-Authentifizierung (MFA) und Zero Trust, die namentlich erwähnt werden.

Der Ruf nach Best Practices für die Cybersicherheit ist sehr sinnvoll. Vor Kurzem haben wir ausführlich darüber gesprochen, wie MFA zur Vermeidung steigender Sicherheitsrisiken genutzt werden kann. Allein in den letzten sechs Monaten haben wir einen erheblichen Anstieg von Sicherheitsvorfällen in den Schlagzeilen verzeichnet: SolarWinds im Dezember 2020, Microsoft Exchange-Schwachstellen im März 2021 und zuletzt die Angriffe durch dieDarkSide-Ransomware. Selbst die Cybersecurity and Infrastructure Security Agency (CISA) des US-Ministeriums für innere Sicherheit veröffentlichte eine Warnung hinsichtlich der Ausnutzung von Schwachstellen in Pulse Connect Secure. Das lenkte die Aufmerksamkeit auf das wachsende Problem zunehmender Sicherheitsbedrohungen.

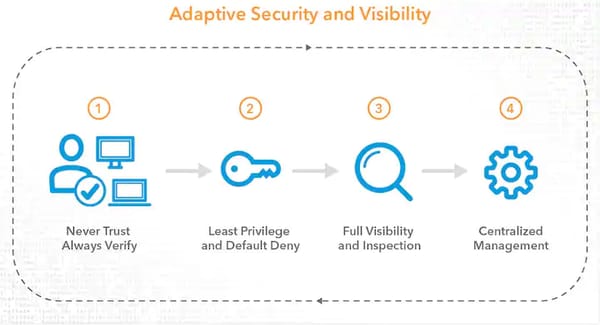

Die Abkehr von einem herkömmlichen Netzwerkzugriffsmodell hin zu einer leistungsstarken Kombination aus Zero Trust und MFA kann die Fähigkeit von Malware, Schaden zu verursachen, erheblich einschränken. Im Gegensatz zu herkömmlichen Tools wie VPNs ist ein Zero-Trust-Ansatz so konzipiert, dass sämtliche Informationsassets für nicht autorisierte Nutzer unzugänglich sind.

Das bedeutet, dass Daten nur von Nutzern angezeigt werden können, die eine starke Authentifizierung durchgeführt haben und denen Zugriff gewährt wurde. Effektiv ist dieser Ansatz eine starke Form des Prinzips der geringstmöglichen Berechtigungen: erst verifizieren, dann vertrauen.

Der Schritt hin zu Zero Trust steht im Gegensatz zum herkömmlichen Netzwerkzugriffsmodell, z. B. über ein VPN. Wenn sich ein Nutzer im Netzwerk befindet, kann er normalerweise alle Ressourcen sehen, die er im Netzwerk ansteuern kann.

Das ist gefährlich. Auch wenn der Nutzer nicht über die Anmeldung hinauskommt, kann er – indem er die Anwendung dazu bringt, einen Anmeldebildschirm anzuzeigen (oder eine andere Form der Anmeldeabfrage zu starten) – die Anwendung Code ausführen lassen. Und das bedeutet, dass Schwachstellen ausgenutzt werden können. Genau das ist ein Verstoß gegen die geringstmögliche Berechtigung.

Warum sollten Sie nicht autorisierten Nutzern solche Einblicke gewähren? Diese Transparenz könnte durch Malware ausgenutzt werden. Tun Sie es also nicht.

Auch die Biden-Regierung, einschließlich der CISA des Ministeriums für innere Sicherheit, hält es für gefährlich. Die Verfügung fordert die Regierungen der Bundesstaaten dazu auf, Cloudservices mithilfe einer Zero-Trust-Architektur zu sichern. Und sie verlangt die Bereitstellung von MFA und Verschlüsselung innerhalb eines bestimmten Zeitraums. In der Verfügung sind die Fristen für diese Implementierung aufgeführt: Den Regierungen bleiben 180 Tage, um eine MFA-Lösung einzuführen.

Und der 8. November nähert sich schnell.

Was können Sie jetzt tun?

Natürlich können Sie uns gerne anrufen oder Sie informieren sich selbst darüber, was genau Zero Trustist, was es für Ihre Behörde bedeutet und wie MFA dabei hilft, die Herausforderungen von heute zu meistern.

Bisher gibt es noch kein einfaches Tool, um die aktuellen Herausforderungen in der Cybersicherheit zu bewältigen und vollständig auf Zero Trust umzustellen. Ein guter erster Schritt ist jedoch ein MFA-Tool.

Akamai MFA ist ein Phishing-sicherer Authenticator, der FIDO2 nutzt, die derzeit sicherste standardbasierte Authentifizierungsmethode. Die Authentifizierung erfolgt per Smartphone-App. Die Lösung ermöglicht End-to-End-Verschlüsselung und einen abgeschirmten MFA-Ablauf und sorgt so für einen sicheren Authentifizierungsprozess, der vor Phishing geschützt und vollständig vertraulich ist. In Kombination mit Zero-Trust-Zugriff gewährt die Lösung nur Nutzern Zugriff, die eine starke Authentifizierung durchgeführt haben und die den Zugriff tatsächlich benötigen. Für alle anderen sind die Assets unsichtbar, was bedeutet, dass sie nicht auf Schwachstellen überprüft oder angegriffen werden können.

Testen Sie unsere Phishing-sichere MFA-Lösung kostenlos unter www.akamai.com/de/products/akamai-mfa oder erfahren Sie mehr darüber auf unserem bevorstehenden Public Sector Summit, CyberThreats 2021: Bundesbehörden bauen auf einem Zeitalter des Vertrauens auf ab Mittwoch, 21. Juli 2021, 14:00 Uhr (EDT).