Phishing-Schutz In Echtzeit

In früheren Blogs habe ich beschrieben, dass Phishing nicht mehr nur E-Mails betrifft,

wie die massenhafte Verbreitung von Phishing durch die einfache Verfügbarkeit und

die geringen Kosten von Phishing-Toolkits vorangetrieben wird und wie aktuelle

Phishing-Schutzmechanismen von Angreifern umgangen werden.

In diesem Beitrag werde ich über eine weitere Herausforderung im Zusammenhang mit Phishing-Angriffen sprechen: die Kurzlebigkeit von Phishing-Kampagnen.

Untersuchungen von Akamai haben gezeigt: Je ausgefeilter und zielgerichteter ein

Phishing-Angriff ist, desto kürzer ist seine Dauer.

Betrachten wir einmal den normalen Ansatz zur Identifizierung und Blockierung des Zugriffs auf eine Phishing-Seite. Zuerst wird eine Blacklist mit beobachteten Phishing-Domains oder URLs erstellt und an eine Sicherheitslösung bereitgestellt, um den Zugriff auf diese Seiten zu blockieren.

Zu diesem Zweck müssen Sicherheitsanbieter normalerweise ungewöhnliche Trafficaktivitäten in einer Domain beobachten, diese Domain analysieren, feststellen, ob es sich um eine Phishing-Domain handelt, sie zu einer Blacklist hinzufügen und diese als Sicherheitsupdate veröffentlichen.

Das kann viele Stunden dauern.

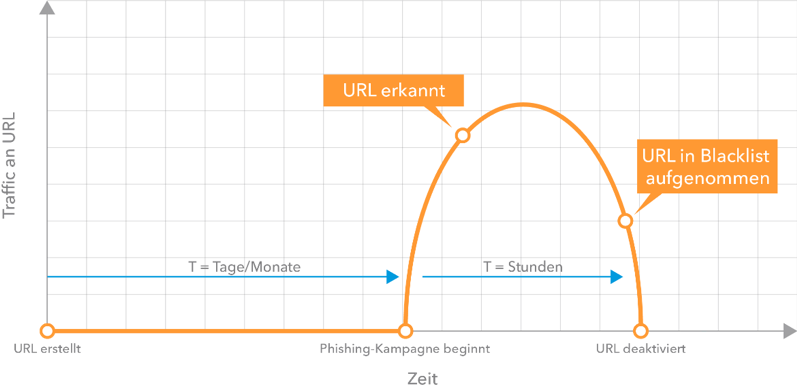

Ein Blick auf das folgende Diagramm zeigt, dass eine Domain oder URL jederzeit erstellt werden kann, Traffic aber erst nach Beginn einer Phishing-Kampagne eingeht. Sobald ungewöhnliches Verhalten festgestellt wird, beginnt der Prozess des Sicherheitsanbieters. Problematisch ist jedoch, dass die Blacklist womöglich erst nach dem Ende der Phishing-Kampagne aktualisiert wird.

Das Gefahrenpotential besteht also in den ersten Stunden einer Kampagne, wenn die Domain oder URL noch nicht als schädlich identifiziert wurde und noch nicht auf der Blacklist steht.

Dies bedeutet, dass es eine Sicherheitslücke gibt.

Das Team für Enterprise Threat Research bei Akamai hat umfassende Analysen von Phishing-Kampagnen und Phishing-Toolkits durchgeführt. Es wurde festgestellt, dass die Kampagnen zwar kurzlebig sind, aber viele der Elemente in den Kampagnen wiederholt im Code der Phishing-Seiten zu sehen waren.

Dank dieser Erkenntnisse konnte das Team eine neue Methode zur präzisen Identifizierung von Phishing-Seiten in Echtzeit auf Grundlage des Seiteninhalts erstellen. Dies ist kurz zusammengefasst, was Akamai mit der Einführung der Zero-Day-Phishing-Detection-Engine im Enterprise Threat Protector bietet - die Möglichkeit zur Analyse von angeforderten Webseiten und zum Vergleich mit „Fingerabdrücken" von bereits bekannten Phishing-Seiten.

Dieser Echtzeitschutz erfolgt an dem Punkt, an dem die Seite angefordert wird; und das sogar dann, wenn es sich um eine ganz neue Phishing-Seite handelt.

Wie kann dies erreicht werden? Akamai erhält ständig zahlreiche Listen neu identifizierter Phishing-Domains und URLs. Die Webseiteninhalte für diese neu identifizierten Domains und URLs werden abgerufen. Anschließend werden alle ähnlichen Seiten gruppiert und analysiert, um allgemeine Codefunktionen zu extrahieren und die Phishing-Fingerabdrücke für die Detection Engine zu erzeugen.

Diesen Informationen wurde kürzlich eine weitere Datenquelle hinzugefügt. Der Traffic auf

der Akamai-Plattform wird nun auf ungewöhnliche Anfragen an Websites untersucht, die das Akamai CDN-Netzwerk zur Bereitstellung der Inhalte verwenden. Ein Beispiel für eine Anfrage, die durch diese Analyse gemeldet wird, ist die Echtzeit-Browseranforderung eines Logos von der Website einer Marke oder eines Unternehmens. Dies kann darauf hinweisen, dass ein Opfer auf eine Phishing-Seite zugreift. Die gefälschte Seite sendet einen Aufruf an die legitime Website, um das Logo abzurufen; und zwar über das CDN-Netzwerk von Akamai.

Akamai verwendet die Referrer-Header, um den Inhalt der mutmaßlichen Phishing-Seite abzurufen, der dem Datensatz zur Erkennung neu erstellter Phishing-Seiten zur Analyse hinzugefügt wird. Dies ist eine einzigartige und höchstrelevante Datenquelle, auf die nur Akamai Zugriff hat.

Anhand eines praktischen Beispiels soll erläutert werden, wie dies funktioniert.

Stellen Sie sich vor, ich gehe heute Abend nach Hause und registriere eine neue Domain. Anschließend richte ich mit einem der vielen verfügbaren Toolkits eine Phishing-Seite ein, die eine Office 365-Anmeldeseite vortäuscht. Dann starte ich meine E-Mail-Kampagne.

Mit dem Blacklist-Ansatz klicken die Opfer in den ersten Stunden meiner Kampagne auf den Link in meiner E-Mail und geben leichtsinnig ihre Nutzernamen und Passwörter ein. Das liegt daran, dass die Blacklist noch nicht aktualisiert wurde. Mein Angriff war ein voller Erfolg.

Mit der Zero-Day-Phishing-Erkennung des Enterprise Threat Protector ist jedoch selbst das erste Opfer, das versucht, auf die gefälschte Anmeldeseite zuzugreifen, sicher. Dies liegt daran, dass der Fingerabdruck des Phishing-Toolkits erkannt und der Zugriff daher in Echtzeit blockiert wird. Diese Domain oder diese URL wird dann automatisch der Bedrohungsanalyse von Enterprise Threat Protector hinzugefügt. Der Angriff schlägt damit fehl.

Dieser Echtzeitschutz vor Zero-Day-Phishing-Angriffen trägt dazu bei, die zuvor erwähnte Sicherheitslücke zu verkleinern. Denken Sie daran, dass der Angreifer nur einen Satz von Anmeldedaten benötigt. Jetzt können Sie den Brunnen zudecken, bevor das Kind hineinfällt.

Weitere Informationen zum Schutz Ihrer Nutzer und Geräte vor Zero-Day-Phishing und anderen gezielten Bedrohungen finden Sie unter akamai.com/etp.