攻击快车道:深入了解恶意 DNS 流量

执行摘要

Akamai 对恶意命令和控制 (C2) 流量进行了调查,以深入了解企业和家庭网络中的常见威胁。

根据数据,在任意给定季度,有 10% 到 16% 的企业在其网络中遇到过 C2 流量。C2 流量的存在表明有可能正在遭受攻击或存在数据泄露。

26% 的受影响设备曾连接过已知的初始访问代理 (IAB) C2 域,包括与 Emotet 和 Qakbot 相关的此类域。IAB 的主要任务就是执行初始入侵,并将访问凭据销售给勒索软件团伙和其他网络犯罪团伙,因此会给企业造成重大风险。

攻击者通过 QSnatch 滥用网络附加存储设备,致使备份和敏感数据面临被盗或泄露的风险。

30% 的受影响企业属于制造业,这凸显了网络攻击对现实世界的影响,例如供应链问题和对日常生活造成的破坏。

针对家庭网络的攻击正在试图滥用新的攻击面。家庭网络中的大量攻击流量可能与移动恶意软件和物联网 (IoT) 僵尸网络相关。

通过分析我们发现,FluBot 恶意软件在欧洲、拉丁美洲和亚洲呈现爆发式增长。该恶意软件利用社会工程技术通过手机信息传播,一旦安装,将尝试进一步传播并窃取受害者的银行凭据。

域名服务器——攻击流量主干道

现代威胁格局给安全从业人员带来了重大挑战。正如我们最近从勒索软件团体的分析中了解到的那样,现代攻击者正在努力采用更实际的方法来破坏网络并在网络内横向移动。这使得 C2 通信成为现代攻击的重要组成部分。C2 可用于推进正在进行的攻击,下载下一阶段的恶意软件和其他攻击负载,以及实施后门访问。这些事务和攻击流量常常会通过域名系统 (DNS)。

十多年来,攻击者一直在利用域生成算法来逃避检测和规避安全防御措施。尽管通过 DNS 的流量通常被视为用户与网站之间的交互,但实际上其中可能包含大量恶意流量,并成为攻击基础架构的重要组成部分。Akamai 的安全 Web 网关不仅可以监测此类流量,还能够在流量到达攻击者域之前加以阻止。在采用 Zero Trust 思维模式时,我们必须考虑阻断攻击的具体位置和方式,以及应用这些原则的环境。

在新一期的 《互联网现状/安全性》报告中,我们对全球家庭用户和企业面临的恶意 DNS 流量(包括与攻击者团伙及其工具的相关性)进行了全面分析。这不但能为企业提供有关其环境中常见威胁的重要信息,还会帮助安全从业人员评估其防御态势和进行差距评估,以应对针对他们的攻击技术和方法。

前方危险:恶意流量在企业中普遍存在

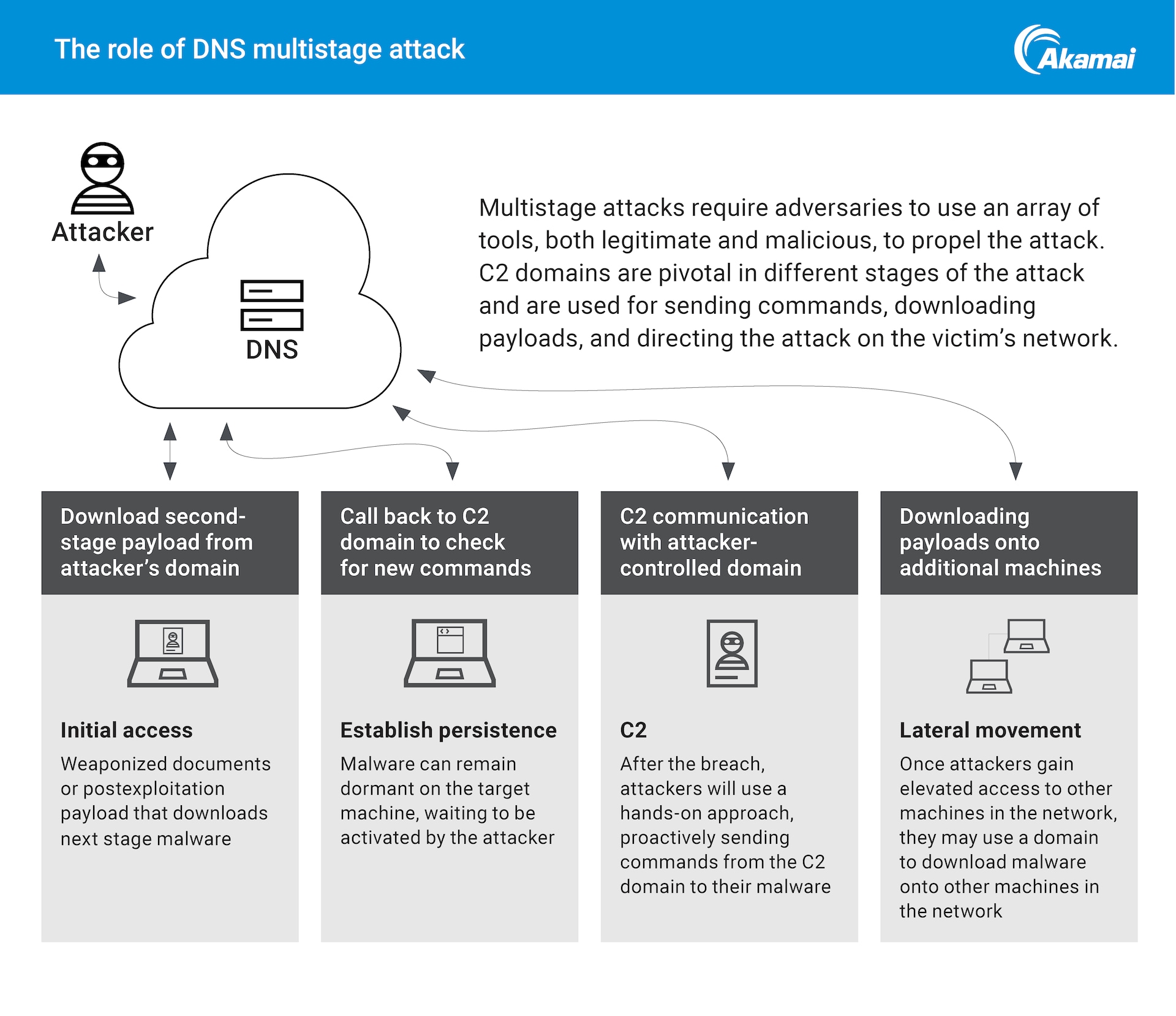

多阶段攻击已成为现代攻击形势下的主要方式。攻击者发现,当他们能够合作(或互相雇用)开展攻击或在一次攻击中结合使用多种工具时,他们的得手率会提高。C2 是这些攻击取得成功的关键所在。C2 不仅可以用于通信,还可以用于促进下载攻击负载和下一阶段的恶意软件,以继续推进攻击。

图 1:安全从业人员可通过 DNS 对各种攻击活动进行监测,进而抵御正在进行的攻击。

图 1:安全从业人员可通过 DNS 对各种攻击活动进行监测,进而抵御正在进行的攻击。

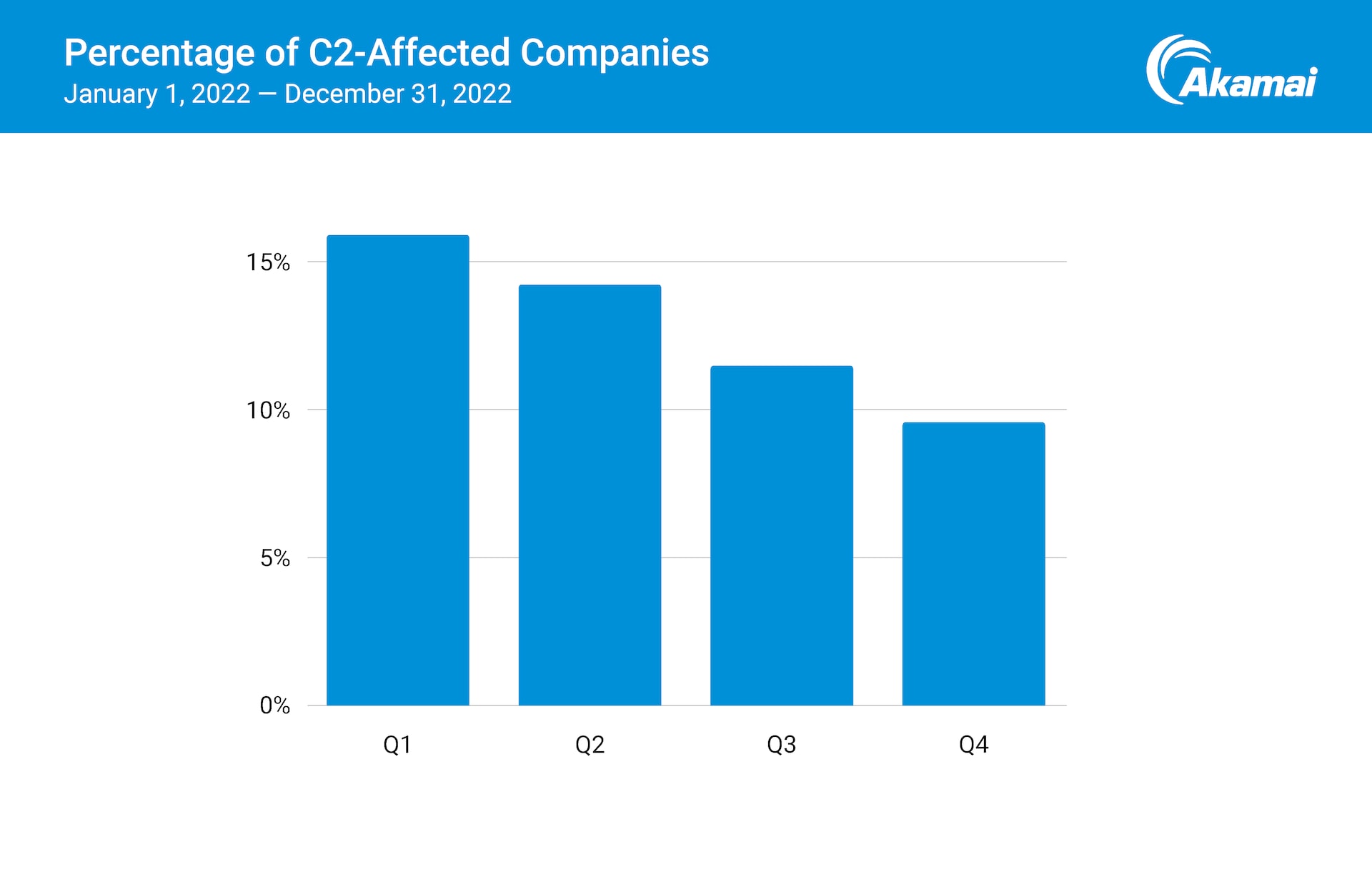

根据我们的 DNS 数据,在任意给定季度,有 10% 到 16% 的企业至少遇到过一次 C2 流量试图从其网络中发出的案例(图 2)。这可能表明恶意软件试图与操作员通信,并且可能已经发生入侵。我们的解决方案可阻止这种 C2 流量到达其目的地,但成功的攻击可能会导致数据泄露、勒索软件攻击等。我们的研究强调了将 Zero Trust 原则应用于 DNS 可有效防止恶意软件在网络中传播或造成危害。

图 2:根据对恶意 C2 流量的分析,为您揭示全年各季度访问 C2 域的企业百分比

图 2:根据对恶意 C2 流量的分析,为您揭示全年各季度访问 C2 域的企业百分比

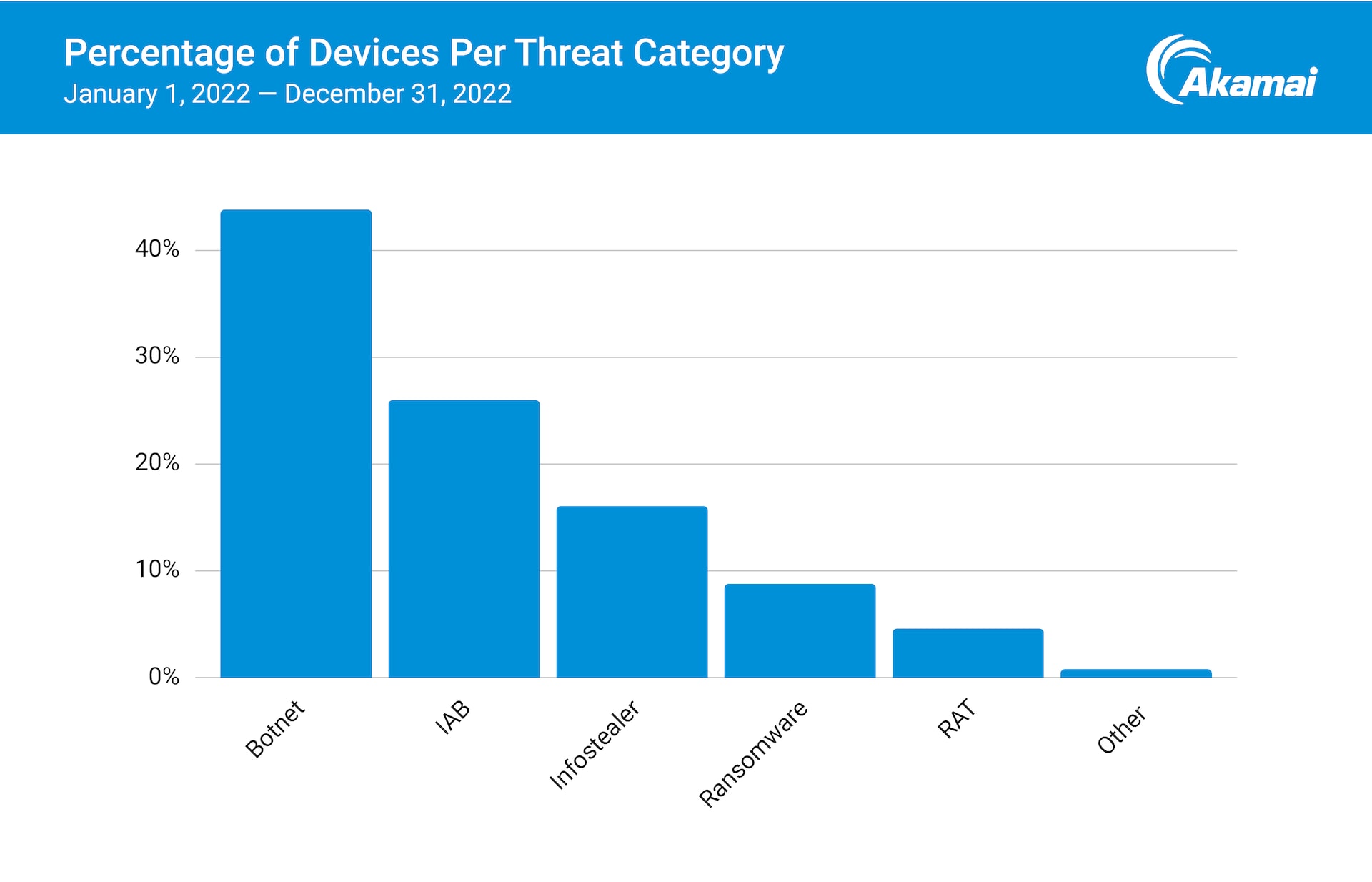

在图 3 中,我们观察到的 C2 域可以分为具有和不具有特定威胁系列或攻击者团伙的域。然后,攻击者团伙可分为 IAB、僵尸网络和 RaaS 犯罪团伙。我们的数据表明,IAB 是企业网络面临的一大威胁,旨在泄露数据的僵尸网络也是一大威胁。

图 3: 企业主要遭受的是僵尸网络攻击,其次是 IAB 和信息窃取程序攻击

图 3: 企业主要遭受的是僵尸网络攻击,其次是 IAB 和信息窃取程序攻击

我们还观察到勒索软件、远程访问工具 (RAT) 和信息窃取程序的组合,它们在不同的攻击阶段都发挥着关键作用。新手级攻击者和经验丰富的网络犯罪分子如今都能通过地下交易平台获得现成的工具,因此他们能够成功完成初始入侵,藏匿在网络中并推进攻击,这让企业比以往更容易受到网络犯罪的侵扰。当我们分析这些小团伙时,我们还将确定它们运作的交叉点以及对企业的潜在影响和实际影响。我们在 完整报告中对每个类别的攻击者团伙进行了进一步的分析。

家庭网络存在大量来自僵尸网络的流量

家庭用户代表的群体安全性通常不如企业环境,但该群体也不会提供与企业相同的收益回报。攻击者甚至这一点,并设法通过简化感染家庭设备的能力变现。例如,他们会发起大规模攻击活动,希望通过广撒网策略攻击尽可能多的设备,而针对企业的攻击则具有很强的针对性。当我们将重点转移到家庭用户时,我们将通过分析过去六个月中数百万个恶意标记查询的匿名样本来研究家庭网络的恶意 DNS 流量,以说明用户应该关注哪些威胁。

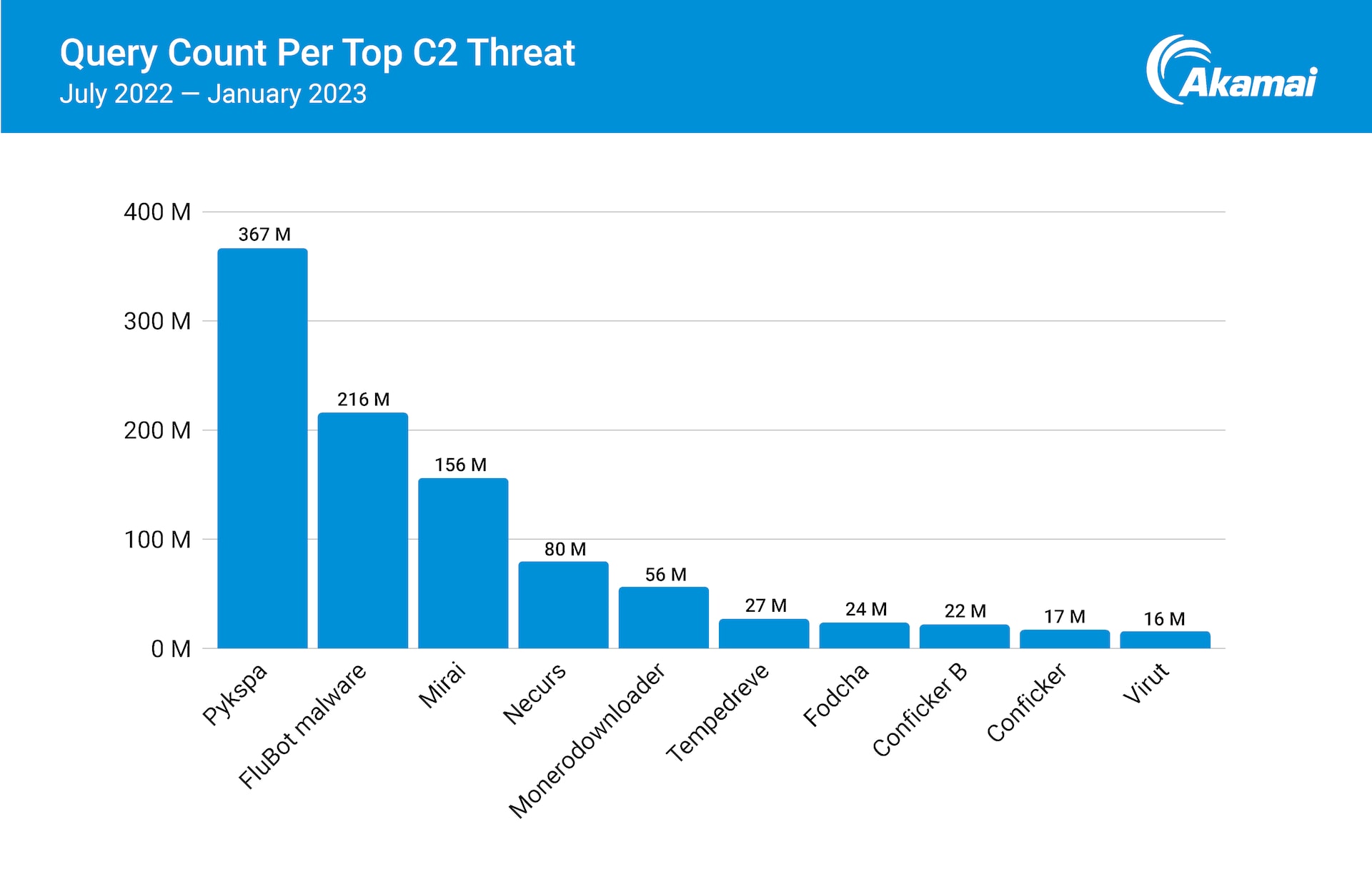

我们在分析中发现了 Pykspa,这是一种通过 Skype 向受影响用户的联系人发送恶意链接来进行传播的威胁,其在全球标记的 DNS 查询数量达到 3.67 亿个(图 4)。Pykspa 会查询 Skype 配置以收集有关受影响用户的个人信息。值得关注的是,它会检查受影响用户的 Skype 语言界面,如果采用的是他们正在监控的众多语言之一,恶意软件就会相应地调整滥发的 Skype 消息。

图 4:在家庭网络 DNS 流量中观察到的排名前三的僵尸网络为 Pykspa、FluBot 恶意软件以及 Mirai

图 4:在家庭网络 DNS 流量中观察到的排名前三的僵尸网络为 Pykspa、FluBot 恶意软件以及 Mirai

尤其值得关注的是,针对家庭用户的威胁面有所扩大。FluBot 和 Mirai 是两个臭名昭著的利用 C2 流量的僵尸网络,我们认定它们会影响家庭用户。FluBot 是一种 Android 恶意软件,通过短信传播并感染受害者的移动设备以窃取银行信息。Mirai 是一个众所周知的针对物联网设备的僵尸网络。该 报告中对这两个僵尸网络进行了更详细的研究,这两个僵尸网络在世界各地如野火般蔓延开来,这表明攻击者正在远离传统设备。

了解更多

如需详细了解针对企业和家庭用户的常见威胁及其带来的风险,请下载我们的互联网现状报告《 攻击快车道:深入了解恶意 DNS 流量》。