Minacce in agguato: le tendenze degli attacchi fanno luce sulle minacce delle API

Quest'anno ricorre il 10° anniversario dei rapporti sullo stato di Internet (SOTI) di Akamai, in cui vengono condivisi i dati raccolti e le informazioni sulle minacce in possesso dell'azienda. Gli argomenti su cui sono stati incentrati questi rapporti sono cambiati nel corso degli anni seguendo l'evoluzione degli ecosistemi operativi e delle minacce. Un importante cambiamento avvenuto quest'anno: invece di considerare gli attacchi alle API e alle applicazioni web come un unico fenomeno, abbiamo separato questi eventi per approfondire la consapevolezza della loro situazione attuale.

Un tema fondamentale per la sicurezza delle API è la necessità di visibilità. La trasformazione aziendale ha favorito l'utilizzo delle API, ma la loro rapida implementazione ha introdotto potenziali vulnerabilità, come le API zombie, nascoste e non autorizzate. In questo contesto, vi servono controlli informatici per individuare e gestire tutte le API.

Il rapporto SOTI più recente, Minacce in agguato: le tendenze degli attacchi fanno luce sulle minacce delle API, mette in evidenza gli attacchi sferrati contro siti web e API, inclusi i tradizionali attacchi web e gli attacchi specifici contro le API come le sfide di sistema e runtime che possono condurre ad abusi o ad attacchi diretti. Il rapporto tratta anche delle best practice che consentono di mitigare le minacce e le nuove sfide per la conformità.

I principali risultati emersi dal rapporto

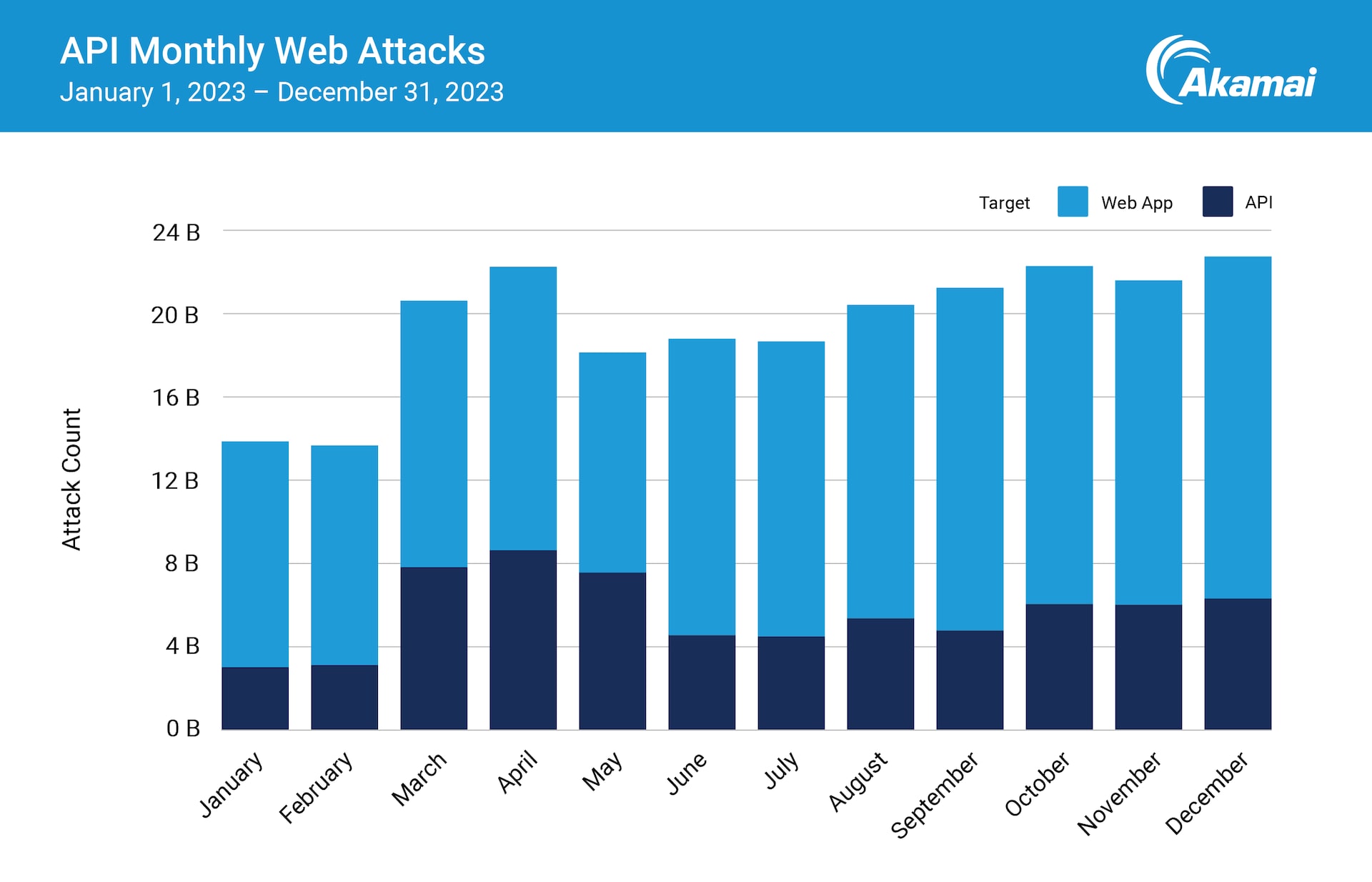

Un 29% di attacchi web in totale ha preso di mira le API in un periodo di 12 mesi (da gennaio a dicembre 2023) a indicare che le API sono un'area di particolare interesse per i criminali informatici.

La gamma di attacchi sferrati contro le API va ben oltre le vulnerabilità riportate nell' elenco OWASP (Open Web Application Security Project) con i 10 principali rischi per la sicurezza delle API.I criminali usano in modo predominante metodi ampiamente collaudati, come le tecnologie LFI (Local File Inclusion), SQLi (Structured Query Language injection) e XSS (Cross-Site Scripting) per penetrare nei sistemi presi di mira.

L'abuso della logica aziendale è un tema cruciale perché risulta complesso rilevare eventuali attività anomale delle API senza aver stabilito un riferimento per il comportamento delle API. Le organizzazioni che non dispongono di soluzioni per monitorare eventuali anomalie nell'attività delle API rischiano di subire attacchi di runtime come lo scraping dei dati, ossia un nuovo vettore per la violazione dei dati che utilizza API autenticate per acquisire i dati in esse contenuti.

Le API sono il fulcro della maggior parte delle trasformazioni digitali di oggi, pertanto comprendere le tendenze del settore e i casi di utilizzo pertinenti (ad es., frodi nei programmi fedeltà, abusi, errori di autorizzazione e attacchi ai dati delle carte di credito) riveste un'importanza fondamentale.

Le organizzazioni devono pensare ai requisiti di conformità e alle nuove normative tempestivamente per evitare la necessità di dover riprogettare i loro sistemi.

API sotto attacco

Man mano che le API assumono ruoli chiave per le organizzazioni di clienti e partner, diventano sempre più la porta d'accesso per ottenere informazioni preziose e di importanza critica. La sfida che molte organizzazioni di sicurezza devono affrontare è la mancanza di competenze sulla programmazione/infrastruttura delle API. Inoltre, numerose organizzazioni non conoscono accuratamente le loro API e questa mancanza di governance rende difficile conoscere la vastità della loro superficie di attacco.

Nella ricerca di Akamai, è emerso che le API vengono prese di mira dagli attacchi tradizionali e da tecniche specifiche per le API, che richiedono una combinazione di sistemi di protezione. In effetti, abbiamo osservato che quasi il 30% di tutti gli attacchi web hanno preso di mira le API da gennaio a dicembre 2023 (Figura 1).

Abuso delle API e altri sfide per la sicurezza

Le organizzazioni si trovano ad affrontare una miriade di altre sfide alla sicurezza delle API oltre ai rischi riportati nell'elenco OWASP con le 10 principali vulnerabilità per la sicurezza delle API , come le comuni vulnerabilità che abbiamo classificato come problemi di sistema e problemi di runtine.

1. I problemi di sistema si riferiscono alle falle presenti nell'implementazione delle API di un'azienda. Gli avvisi che indicano problemi di sistema aiutano i team addetti alla sicurezza ad identificare e mitigare le vulnerabilità con alta priorità prima che possano essere sfruttate dai criminali. Tra i più comuni problemi di sistema, figurano i seguenti:

- Endpoint ombra

- Accesso non autenticato alle risorse

- Dati sensibili in un URL

- Policy CORS permissive

- Numero eccessivo di errori del client

2. I problemi di runtime si riferiscono a minacce attive o comportamenti che richiedono una risposta urgente. Anche se sono per loro natura di importanza critica, questi avvisi presentano maggiori sfumature rispetto ad altri tipi di avvisi di sicurezza poiché prendono la forma di un abuso delle API (in opposizione a tentativi di violazione dell'infrastruttura più espliciti). Tra i più comuni problemi di runtime, figurano i seguenti:

- Tentativo di accesso non autenticato alle risorse

- Proprietà JSON anomala

- Tentativo di confondere il parametro del percorso

- Attacchi ITT (Impossible Time Travel)

- Scraping dei dati

Risulta, inoltre, di fondamentale importanza fare un passo indietro ed esaminare tre sfide più generali che le API si trovano ad affrontare per garantire la protezione dai tentativi di abuso e sfruttamento delle API da parte del vostro programma di sicurezza.

1. Visibilità: avete implementato i controlli tecnici e dei processi necessari per garantire la protezione di tutte le API da parte del vostro programma? Si tratta di un aspetto fondamentale perché le API sono spesso parte della trasformazione o sono integrate nei nuovi prodotti, pertanto, molte di esse non hanno lo stesso livello di indicazioni, protezione e convalida di una presenza web tradizionale.

2. Vulnerabilità: le vostre API seguono le best practice indicate per lo sviluppo? La vostra azienda evita di incorrere nei problemi più comuni legati ad una codifica poco complessa, come riportato nell'elenco OWASP? Inoltre, le vulnerabilità dei vostri sistemi vengono monitorate e controllate?

3. Abuso della logica aziendale: avete un riferimento per il traffico previsto? Avete stabilito cosa intendete per "attività sospette"?

Le risposte a queste domande formano la base di ciò che il vostro team deve comprendere. Gli obiettivi complessivi devono consistere nell'avere la visibilità e la capacità di condurre le indagini e nello stabilire i processi necessari per mitigare rapidamente le minacce. Ciò vale sia per le API interne che per quelle rivolte ai clienti. Il rapporto SOTI completo include alcuni case study specifici del settore che illustrano le metodologie utilizzate nelle minacce.

Miglioramento della visibilità sull'ambiente delle API

Dopo aver risolto il problema della qualità della programmazione delle API, dovete assicurarvi che tutte le API vengano protette dal vostro programma di sicurezza. Il vecchio adagio che recita "Non si può proteggere ciò che non si conosce" non è mai stato così vero come in questo caso. Ecco alcuni criteri da considerare per i vostri obiettivi di gestione:

- Rilevamento : visibilità sull'inventario delle API all'interno dell'organizzazione

- Controllo dei rischi : visibilità sul livello di rischio di ogni API rilevata

- Rilevamento dei comportamenti : visibilità sull'utilizzo normale rispetto ad un abuso anomale per verificare la presenza di minacce attive su ogni API

- Indagini e ricerca delle minacce : visibilità sulle minacce in agguato all'interno del vostro patrimonio delle API individuate da esperti del settore

I vantaggi del rilevamento e della gestione delle API

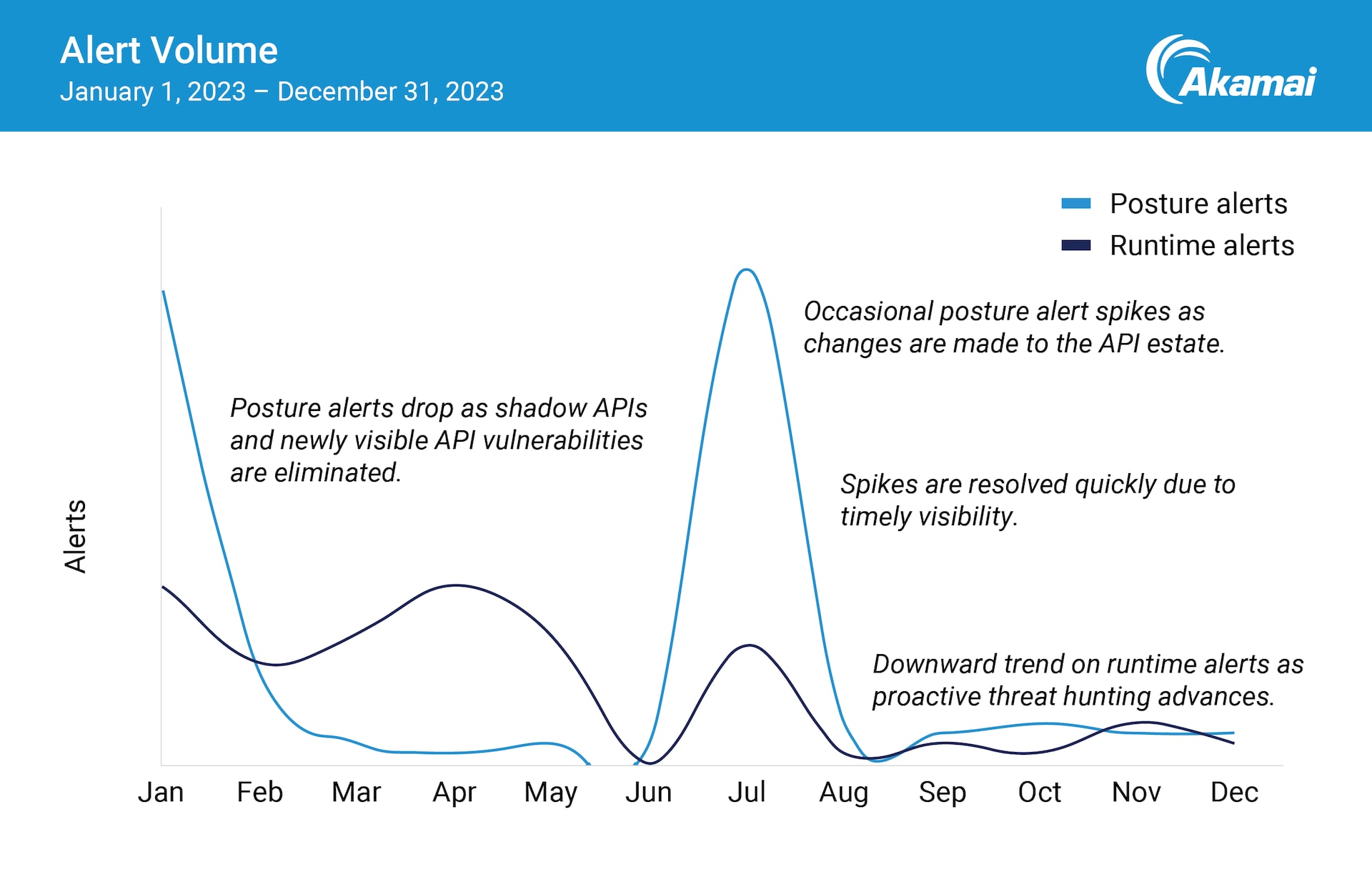

La buona notizia è che, una volta implementata un'adeguata procedura di rilevamento e gestione delle API, potrete trarre enormi vantaggi. L'esempio anonimizzato nella Figura 2 illustra come questo schema è stato sviluppato con uno dei nostri clienti aziendali.

A gennaio e febbraio, si è verificato un calo iniziale poiché l'organizzazione ha compiuto i primi passi per eliminare le API ombra, per organizzarsi e per migliorare in qualche modo il proprio livello di sicurezza delle API. Occasionali picchi nel numero degli avvisi di sistema sono stati osservati una volta apportate le modifiche al patrimonio delle API. Sfruttando la visibilità sulle API, è stato possibile risolvere rapidamente le potenziali vulnerabilità.

Potete accedere a questi vantaggi effettuando le seguenti operazioni:

Fate luce sulle API ombra

Organizzatevi

Rafforzate il sistema delle API

Migliorate il rilevamento e la risposta alle minacce

Sviluppate una difesa più solida

Come la conformità può modellare il vostro programma di sicurezza

Non dimenticate la conformità quando pensate al vostro programma di sicurezza. Anche se oggi non esistono ancora molte leggi/normative sulle API, è consigliabile seguire alcune best practice (come le indicazioni dell'OWASP sulle pratiche di codifica) e linee guida (come quelle stilate dall'American National Standards Institute) per assicurarvi di trovarvi sulla giusta strada per proteggere al meglio i vostri clienti.

Le attuali normative, come il regolamento generale sulla protezione dei dati (GDPR) dell'Unione europea , include le API e i nuovi standard, come il PCI DSS (Payment Card Industry Data Security Standard) v4.0, fanno specifico riferimento alle API e ribadiscono l'importanza di proteggerle.

Come proteggere le API dagli attacchi

Nell'intento di proteggere tutte le API mediante il vostro programma di sicurezza, dovete valutare le funzionalità di rilevamento, indagine e mitigazione del vostro sistema. In seguito, i vostri red team devono verificare il livello di sicurezza per l'autenticazione e i dati esposti, nonché eventuali problemi di runtime, come le proprità JSON e lo scraping.

Questi test di conferma devono essere creati mentre il purple team si esercita per garantire la presenza di processi tali da mitigare l'impatto degli attacchi. I casi di utilizzo che sono stati esaminati (come la frode nei programmi fedeltà e gli attacchi ai dati delle carte di credito) nel rapporto SOTI sono modelli eccellenti da utilizzare per i vostri piani di test.

Ulteriori informazioni

Il rapporto completo include anche le tendenze negli attacchi alle API per area geografica: Asia-Pacifico e Giappone (APJ) ed Europa, Medio Oriente e Africa (EMEA). Inoltre, per saperne di più sulle ultime minacce e per ulteriori informazioni, potete dare un'occhiata al nostro Security Research Hub.