Al acecho en las sombras: las tendencias de ataque ponen de relieve las amenazas a las API

Este año se celebra el décimo aniversario de los informes sobre el Estado de Internet (SOTI) de Akamai, en los que compartimos información sobre amenazas y conclusiones a partir de los datos. El enfoque de estos informes ha cambiado a lo largo de los años debido a que los ecosistemas operativos y de amenazas han evolucionado. El cambio determinante de este año: en lugar de considerar la aplicación web y los ataques a las API como un conjunto único, los hemos separado para tener un conocimiento más detallado de la situación.

Una cuestión primordial en torno a la seguridad de las API es la necesidad de visibilidad. La transformación empresarial ha impulsado el uso de las API, pero su rápida implementación ha dado lugar a puntos ciegos como las API zombis, en la sombra y no autorizadas. Por este motivo, necesita controles cibernéticos para buscar y gestionar todas las API.

El informe SOTI más reciente, Al acecho en las sombras: las tendencias de ataque ponen de relieve las amenazas a las API, destaca la variedad de ataques que afectan tanto a sitios web como a las API, incluidos los ataques web tradicionales, así como los ataques específicos a las API, como los desafíos en torno a la estrategia y el tiempo de ejecución, que pueden provocar abusos o permitir ataques directos. El informe también aborda las prácticas recomendadas para mitigar las amenazas y los desafíos de cumplimiento emergentes.

Información clave del informe

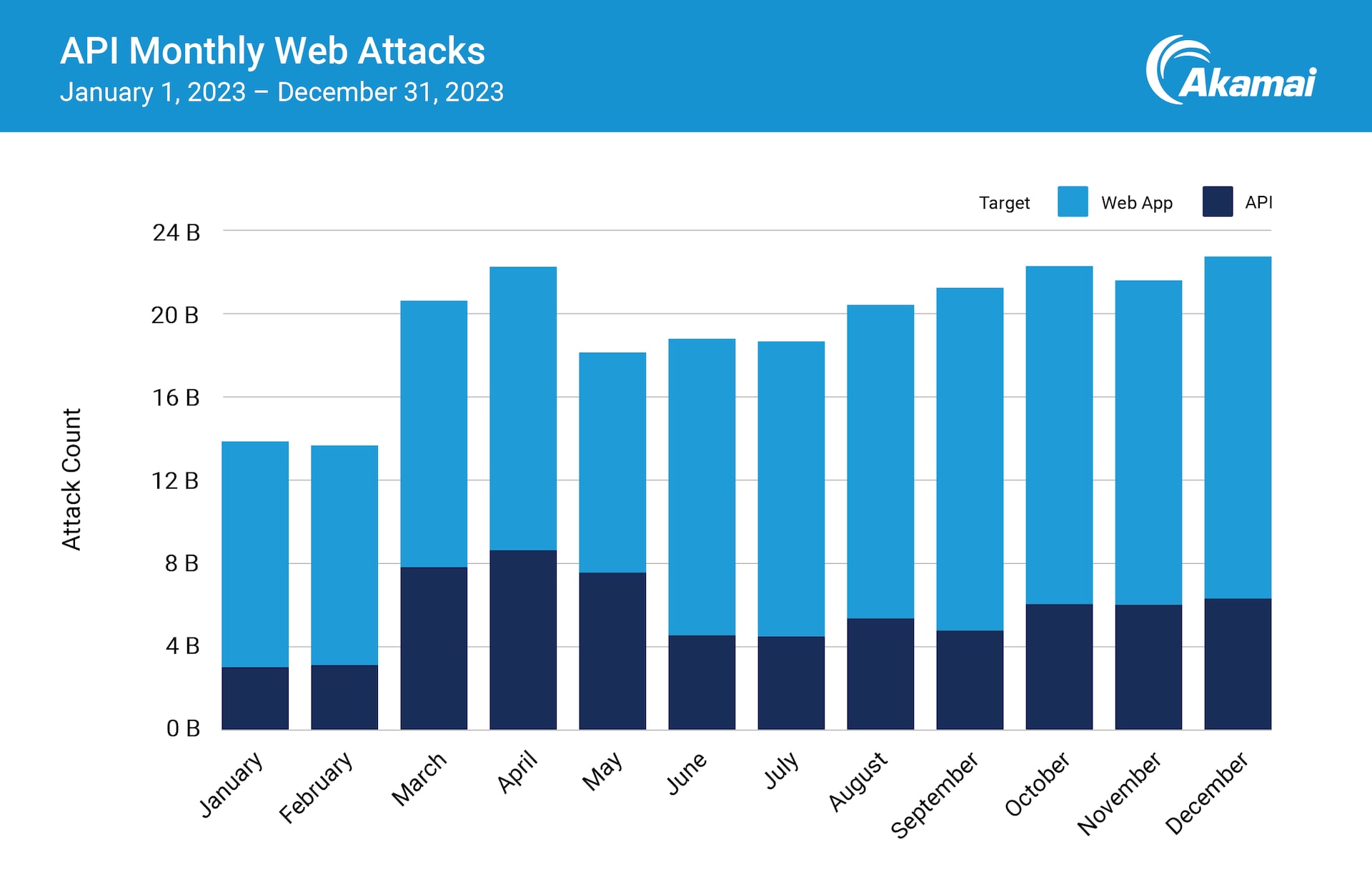

Un total del 29 % de los ataques web se dirigieron a las API en un periodo de 12 meses (de enero a diciembre de 2023), lo que indica que las API son un área de interés para los ciberdelincuentes.

La gama de ataques a las API va más allá de la lista de los 10 principales riesgos de seguridad de API según el Proyecto Abierto de Seguridad de Aplicaciones Web (OWASP), donde los adversarios utilizan principalmente técnicas para infiltrarse en los objetivos, como la inclusión de archivos locales (LFI), la inyección SQL (SQLi) y los scripts entre sitios (XSS).

El abuso de la lógica empresarial supone un gran problema, ya que es difícil detectar actividades anómalas de las API sin no se han fijado las bases de su comportamiento. Las organizaciones que carecen de soluciones para supervisar las anomalías en la actividad de las API corren el riesgo de sufrir ataques en el tiempo de ejecución, como el scraping de datos: un nuevo vector de filtración de datos que utiliza API autenticadas para extraer lentamente los datos desde el interior.

Las API son la base de la mayoría de las transformaciones digitales actuales, por lo que es fundamental comprender las tendencias del sector y los casos de uso relevantes (por ejemplo, como los ataques de fraude en los programas de fidelización, abuso, autorización y carding).

Las organizaciones deben considerar con antelación los requisitos de cumplimiento y la legislación que va surgiendo para evitar tener que rediseñar la infraestructura.

API objeto de ataques

A medida que las API asumen funciones clave tanto para los clientes como para las organizaciones de los partners, se convierten cada vez en mayor medida en la puerta de entrada a información crítica y valiosa. El desafío para muchas organizaciones de seguridad es la falta de conocimientos de programación/infraestructura de API. Por otra parte, algunas organizaciones no disponen de un recuento preciso y global de sus API, y esta falta de gestión hace que sea difícil conocer la magnitud de su superficie de ataque.

La investigación de Akamai ha observado que las API son objeto de ataques tradicionales y técnicas específicas de API, lo que requiere una combinación de protecciones. De hecho, hemos observado que casi el 30 % de los ataques web totales entre enero y diciembre de 2023 estaban dirigidas a las API (Figura 1).

Uso indebido de las API y otros desafíos de seguridad

Las organizaciones se enfrentan a muchos otros desafíos relacionados con la de seguridad de las API (además de los riesgos que se ponen de manifiesto en los 10 principales riesgos de seguridad de API según OWASP ) como las vulnerabilidades comunes que hemos categorizado como problemas de estrategia y de tiempo de ejecución).

1. Los problemas de estrategia se refieren a los fallos en la implementación de API de la empresa. Las alertas que indican problemas de estrategia ayudan a los equipos de seguridad a identificar y corregir vulnerabilidades de alta prioridad antes de que los atacantes las puedan explotar. Los problemas de estrategia más comunes son los siguientes:

- Terminales en la sombra

- Acceso a recursos no autenticado

- Datos confidenciales en una URL

- Política de CORS permisiva

- Exceso de errores del cliente

2. Los problemas de tiempo de ejecución son amenazas activas o comportamientos que requieren una respuesta urgente. Aunque suelen ser de naturaleza crítica, estas alertas son más sutiles que otros tipos de alertas de seguridad, ya que adoptan la forma de abuso de API (a diferencia de otros intentos de vulneración de la infraestructura más explícitos). La mayoría de los problemas de tiempo de ejecución son:

- Intento de acceso a recursos no autenticado

- Propiedad JSON anómala

- Intento de fuzzing de parámetro de ruta

- Desplazamiento en el tiempo inviable

- Scraping de datos

También es fundamental tomar distancia y analizar los tres principales desafíos generales a los que se enfrentan las API para garantizar que su programa de seguridad cubra el abuso de las API y su explotación.

1 Visibilidad: ¿Cuenta con controles técnicos y de procesos para garantizar que su programa proteja todas las API? Este es un problema clave, ya que las API suelen formar parte de la transformación o estar integradas en los nuevos productos, por lo que muchas de ellas no tienen el mismo nivel de indicaciones, protecciones y validaciones que una presencia web tradicional.

2 Vulnerabilidades: ¿Sus API siguen las prácticas recomendadas para el desarrollo? ¿Evita los problemas de codificación deficiente más comunes según OWASP? Por último, ¿realiza un seguimiento y comprobaciones de vulnerabilidades?

3 Abuso de la lógica empresarial: ¿Cuenta con un estándar de tráfico esperado? ¿Ha establecido qué se considerarían actividades sospechosas?

Las respuestas a estas preguntas son la base de lo que su equipo debe comprender. Los objetivos generales deberían ser tener visibilidad y la capacidad para llevar a cabo investigaciones, así como tener procesos establecidos para mitigar rápidamente las amenazas. Esto se aplica tanto a las API internas como a las del cliente. El informe SOTI completo incluye algunos estudios de casos ilustrativos específicos del sector sobre metodologías de amenazas.

Mejora de la visibilidad de su entorno de API

Después de abordar la calidad de la programación de las API, debe asegurarse de que todas sus API estén protegidas por su programa de seguridad. El viejo dicho "No se puede proteger lo que no se conoce" nunca ha sido más cierto que en este escenario. Estos son algunos criterios para sus objetivos de gestión:

- Detección: visibilidad del inventario de API dentro de su organización

- Auditoría de riesgos: visibilidad de la situación de riesgo de cada API detectada

- Detección en base al comportamiento: visibilidad del uso normal frente al indebido para detectar las amenazas activas en cada API

- Investigaciones y búsqueda de amenazas: visibilidad de las amenazas que acechan dentro de su infraestructura de API detectadas por los investigadores de amenazas

Ventajas de la detección y la gestión de las API

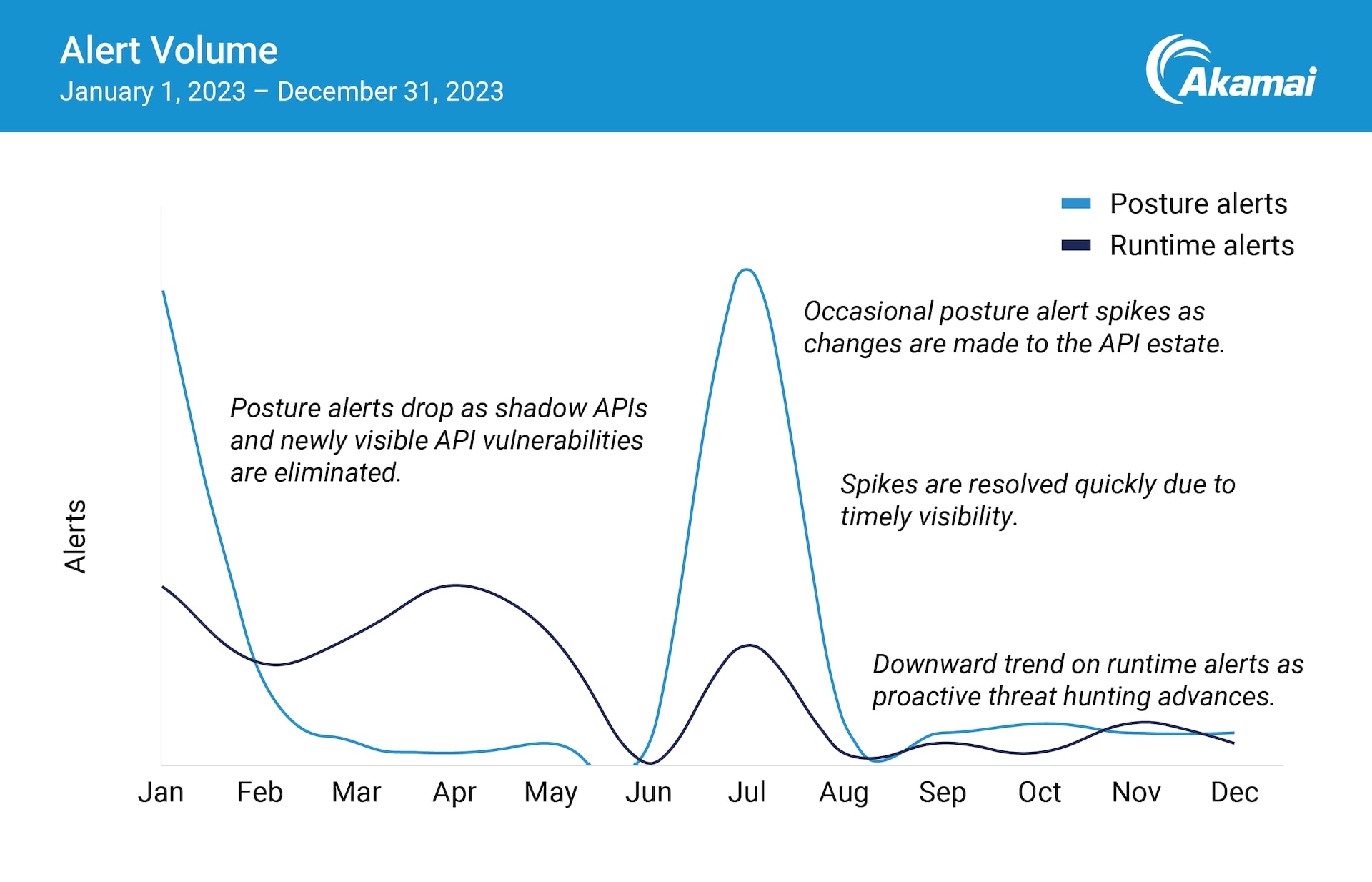

La buena noticia es que, una vez que haya implementado la detección y esté gestionando las API, podrá obtener enormes beneficios. El ejemplo anónimo de la Figura 2 ilustra cómo se ha desarrollado este patrón con uno de nuestros clientes empresariales.

En enero y febrero, se produjo un descenso inicial, debido a que la organización adoptó medidas iniciales para eliminar las API en la sombra, organizarse y realizar algunas mejoras iniciales en su estrategia de seguridad de API. Se observaron picos ocasionales en las alertas de la estrategia a medida que se realizaban cambios en el estado de la API. Mediante el uso de la visibilidad de las API, se pudieron resolver con rapidez las posibles vulnerabilidades.

Puede acceder a estas ventajas mediante estos cinco pasos:

Exponga las amenazas en las sombras

Organícese

Refuerce su estrategia de API

Mejore la detección y la respuesta ante amenazas

Desarrolle una ofensiva más intensa

Cómo puede la conformidad determinar su programa de seguridad

Tenga en cuenta el cumplimiento a la hora de diseñar su programa de seguridad. Aunque en la actualidad no existen aún muchas leyes/regulaciones relativas a las API, hay una serie de mejores prácticas (como las directrices de OWASP en torno a las prácticas de codificación) y directrices (como las del Instituto Nacional Estadounidense de Estándares) que debería aprovechar para asegurarse de que está haciendo lo correcto para proteger a sus clientes.

Las normativas actuales, como el Reglamento General de Protección de Datos (RGPD) de la Unión Europea, incluyen las API, y los nuevos estándares, como las Normas de Seguridad de Datos del Sector de las Tarjetas de Pago (PCI DSS) v4.0, también destacan específicamente las API y la importancia de protegerlas.

Cómo mantener sus API a salvo de los ataques

Mientras se esfuerza por mantener todas las API protegidas mediante su programa de seguridad, debe evaluar sus capacidades de detección, investigación y mitigación. Posteriormente, los equipos rojos deben probar la estrategia de seguridad en busca de datos de autenticación y expuestos, así como de problemas de tiempo de ejecución, como las propiedades JSON y el scraping.

Estas pruebas de validación se deben diseñar como ejercicios del equipo morado para garantizar que dispone de procesos actuales para mitigar los impactos. Los casos de uso revisados (como el fraude en los programas de fidelización y los ataques de carding, etc.) en el informe SOTI son excelentes plantillas para utilizar en sus planes de pruebas.

Más información

El informe completo también incluye las tendencias de los ataques a las API por región: Asia-Pacífico y Japón (APJ), y Europa, Oriente Medio y África (EMEA). Y para obtener más información sobre las amenazas más recientes y otros análisis, consulte nuestro Centro de investigación sobre seguridad.