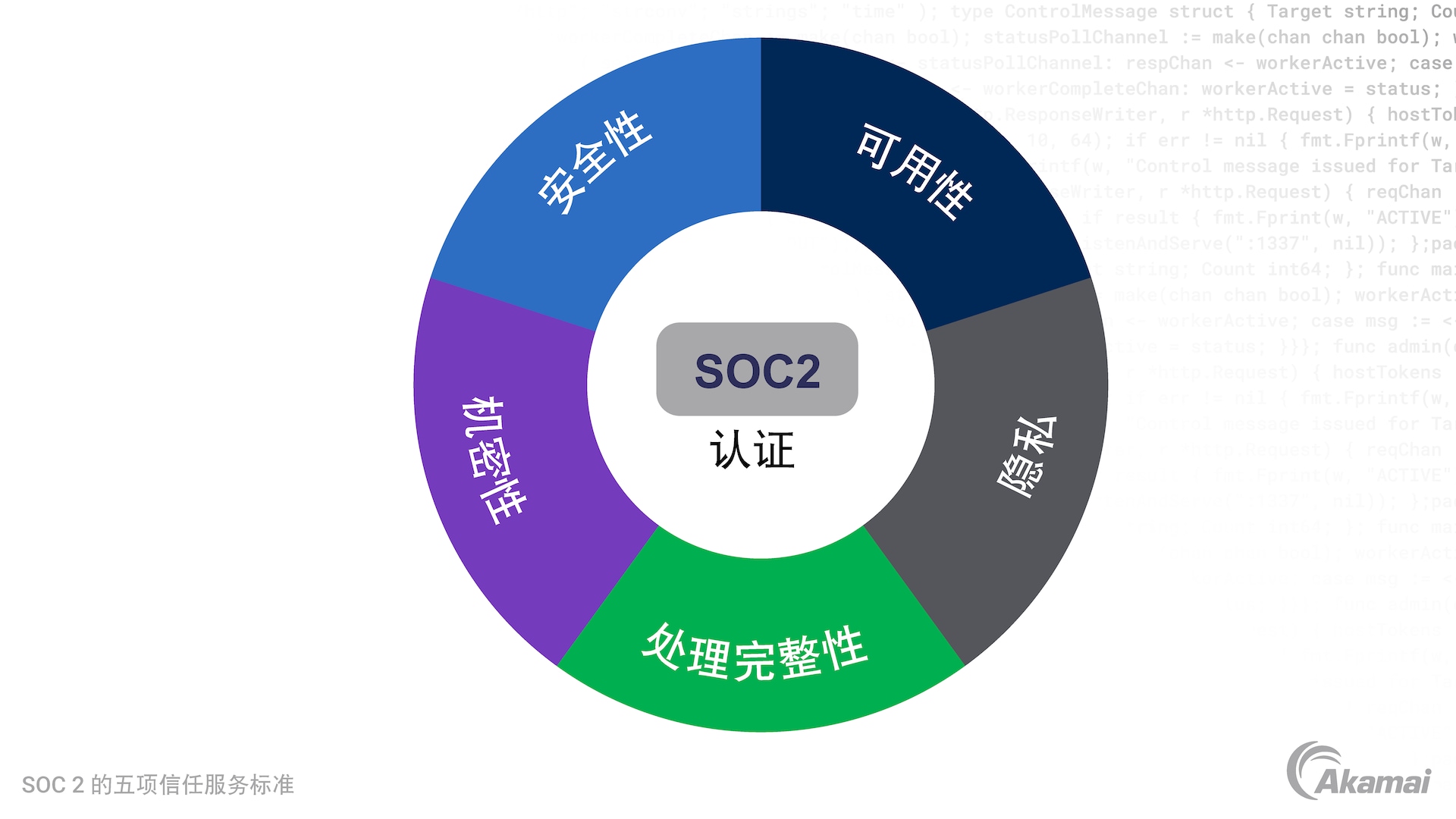

SOC 2 适用于需要存储、处理或处置客户数据的技术服务提供商或 SaaS 公司。SOC 2 可以扩展到处理/提供数据的其他第三方供应商,并且它用于证明已采取适当的系统和保障措施来确保数据完整性。SOC 2 合规性可帮助制定采购决策,并且它是与供应商管理相关联的风险中的一部分。

云和 IT 服务提供商

根据 Thales 和 451 Research报告,66% 的企业会在云端存储多达 60% 的敏感数据。此外,一些公司遭遇了涉及云应用程序的数据泄露,其数量占比从 2021 年的 35% 上升到 2022 年的 45%。如果某个技术供应商已证实遵守 SOC 2,那么它可以证明自己实施了双重身份验证等安全控制措施。在云和 IT 安全成为潜在的高风险服务领域的时代,这是一项必不可少的差异化竞争优势。影响整个供应链的云安全漏洞变得越来越常见;已证实符合 SOC 2 合规性要求的云和 IT 服务提供商会证明信息安全是一项核心价值。

云和 IT 服务提供商的客户

通过选择已证实符合 SOC 2 要求的供应商,贵企业会收到公开审计报告和 SOC 报告,这些报告阐明了风险以及第三方供应商所采用的控制措施。这些标准和信息安全措施将覆盖贵企业的方方面面,为内部标准和监管要求所需的数据安全提供保证。

其他关联的供应链供应商

供应链攻击 在 2021 年到 2022 年期间的增幅超过 600%。零日 MOVEit Transfer 等攻击业已证明此类攻击影响之深,影响之广。 Akamai 围绕 MOVEit 攻击的安全研究发现,容易收到攻击的面向互联网的服务器数量多得令人担忧。对于使用供应链供应商来访问供应链上游利润丰厚的网络的犯罪分子来说,这些类型的漏洞都是攻击目标。已证实遵守 SOC 2 合规性要求的供应链供应商可以证明他们对数据安全的承诺。