Les ransomwares évoluent : techniques d'exploitation évolutives et recherche active des vulnérabilités de type Zero Day

Synthèse

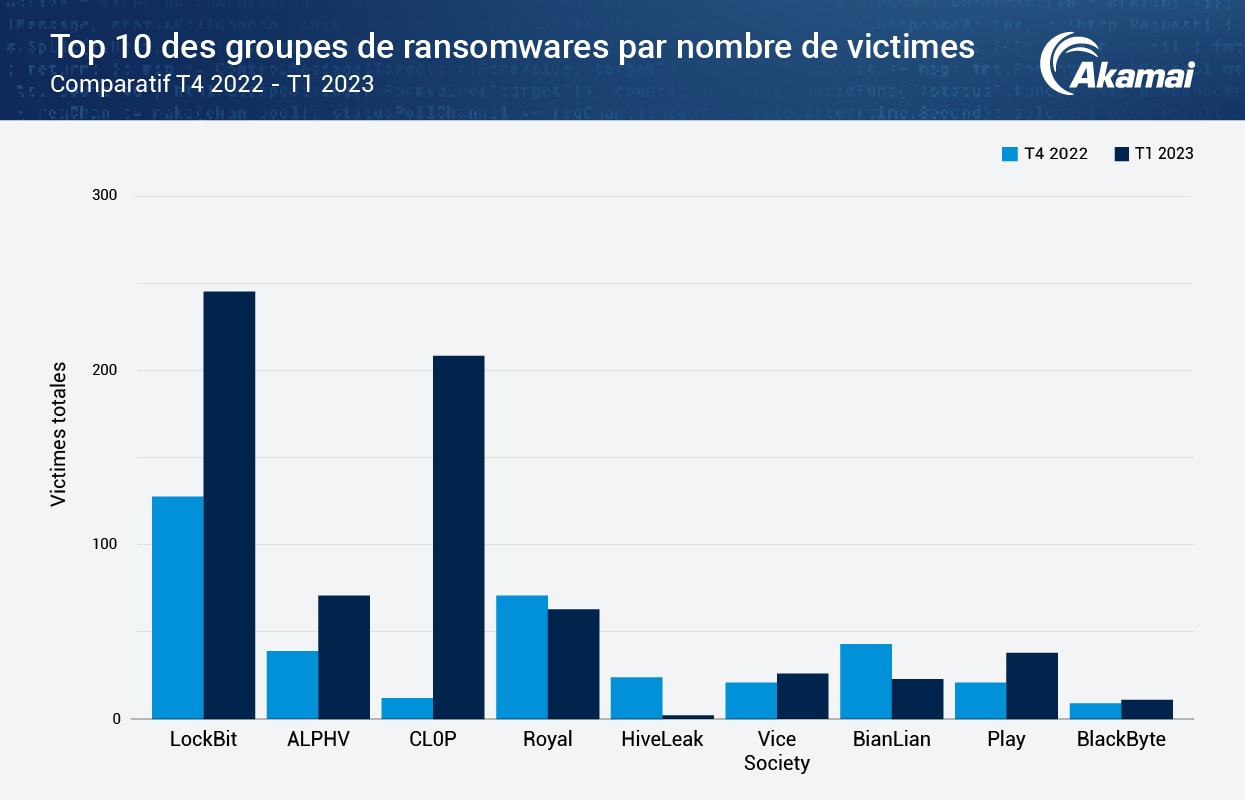

L'écosystème des menaces liées aux ransomwares connaît une évolution préoccupante des techniques d'attaque avec une multitude d'abus concernant les vulnérabilités Zero Day et One Day au cours des six derniers mois, qui a conduit à une augmentation de 143 % du nombre de victimes entre le premier trimestre 2022 et le premier trimestre 2023.

Les groupes de ransomwares ciblent de plus en plus l'exfiltration de fichiers, qui est devenue la principale source d'extorsion, comme le montrent les récentes exploitations de GoAnywhere et de MOVEit.

Une étude d'Akamai révèle que les victimes de plusieurs groupes de ransomwares sont presque six fois plus susceptibles de subir une nouvelle attaque dans les trois mois suivant l'attaque initiale.

Les groupes de ransomwares, tels que CL0P, mettent tout en œuvre pour obtenir et développer des vulnérabilités internes de type « Zero Day ». Cette stratégie s'est avérée payante, CL0P ayant multiplié par 9 le nombre de ses victimes entre le premier trimestre 2022 et le premier trimestre 2023.

- LockBit domine le paysage des ransomwares avec 39 % du nombre total de victimes (1 091 victimes), soit plus du triple du nombre de victimes du groupe de ransomwares qui arrive en deuxième position. Il est considérablement monté en puissance en l'absence de l'ancien chef de file, Conti, avec un nombre de victimes ayant augmenté de 92 % entre le quatrième trimestre 2022 et le premier trimestre 2023.

Selon notre dernier rapport SOTI (État des lieux d'Internet), dans un paysage de ransomwares en constante évolution où les adversaires cherchent à évoluer au-delà de la capacité de défense de leurs victimes, les groupes de ransomwares modifient leurs techniques d'attaque, passant du phishing à l'abus de vulnérabilités de type Zero Day. L'abus de vulnérabilité s'est considérablement développé, à la fois en termes de portée et de complexité.

En outre, les groupes de ransomwares sont devenus plus agressifs dans leurs méthodes d'extorsion et d'exploitation des vulnérabilités, notamment par le développement en interne d'attaques de type Zero Day et de programmes de Bug Bounty. Les groupes de ransomwares sont prêts à payer pour obtenir un gain financier, qu'il s'agisse de payer d'autres pirates pour qu'ils trouvent des failles dans leurs logiciels ou d'obtenir l'accès à leurs cibles par l'intermédiaire de courtiers d'accès initial (Initial Access Brokers – IAB).

Les pirates passent à la vitesse supérieure pour atteindre leur objectif

Les pirates changent également de tactique pour obtenir une voie d'accès plus rentable. Ils réussissent davantage en s'éloignant de leur tactique d'extorsion initiale, le chiffrement, et en concentrant leurs efforts sur le vol de données afin de fragiliser les entreprises qui s'appuient sur leurs sauvegardes.

Cela permet également aux pirates de recourir à d'autres tactiques d'extorsion, comme le harcèlement des clients ou des partenaires de la victime, par le biais de courriels ou d'appels téléphoniques, afin de les inciter à encourager la victime à payer (Figure 1). Parmi les nouvelles techniques d'attaque, on trouve également des e-mails d'hameçonnage avec de nouveaux types de charge utile, les pirates abandonnant l'utilisation de macros, l'utilisation d'informations d'identification volées et les attaques de type Drive By.

Figure 1 : Vue d'ensemble de la chaîne d'attaque des ransomwares, y compris certaines des mises à jour des tactiques d'extorsion

Figure 1 : Vue d'ensemble de la chaîne d'attaque des ransomwares, y compris certaines des mises à jour des tactiques d'extorsion

Aperçu de l'activité des principaux groupes de ransomwares

Notre analyse trimestrielle montre des changements importants dans les principaux ransomwares (Figure 2). Bien que LockBit domine toujours le paysage des ransomwares, CL0P s'est hissé à la deuxième place au premier trimestre 2023. Il s'agit d'une progression importante par rapport à sa 10e place au 4e trimestre 2022, qui peut être attribuée au fait que les CL0P exploitent différentes vulnérabilités de type Zero Day comme points d'entrée.

En outre, nous observons que la plupart des menaces de ransomware ont intensifié leurs activités au début de l'année, ce qui s'est traduit par une augmentation notable du nombre de victimes ; d'autres ont maintenu leur position dans le top 4, comme c'est le cas pour ALPHV et Royal.

Figure 2 : Le bond en avant de CL0P peut être attribué à l'utilisation de différentes vulnérabilités de type « Zero Day » comme points d'entrée

Figure 2 : Le bond en avant de CL0P peut être attribué à l'utilisation de différentes vulnérabilités de type « Zero Day » comme points d'entrée

Comment les courtiers d'accès initial s'intègrent-ils dans les modèles commerciaux RaaS ?

Il convient également de noter que nous observons toujours un phénomène de spécialisation, certains groupes criminels se concentrant sur le rôle d'IAB. Ces groupes de cybercriminels sont chargés de vendre l'accès au réseau de l'entreprise aux auteurs de ransomware, ainsi qu'à d'autres groupes.

Cela abaisse le niveau d'expertise et réduit le temps nécessaire pour lancer des attaques contre les cibles visées. Ce ransomware en tant que service (RaaS), combiné à l'expansion des modèles d'extorsion, a permis de mener des campagnes d'attaques plus fructueuses.

Prise en otage de données volées

En fait, nous avons assisté à une évolution du chiffrement traditionnel vers la prise en otage des données volées. Les criminels disent même aux clients des victimes qu'ils ont volé leurs données et les encouragent à demander à l'entreprise victime de payer la rançon. Cela a pour but d'exercer une pression supplémentaire sur l'entreprise victime pour qu'elle paie les sommes demandées.

En outre, nous avons constaté que certains pirates ont également intégré une attaque par déni de service distribué (DDoS) pour submerger les moyens de défense pendant l'attaque.

Aucune cible n'est trop petite

Lorsque nous examinons les victimes en fonction de leur chiffre d'affaires, nous constatons que les petites entreprises sont très exposées au risque de ransomware, plus de 60 % des victimes analysées se situant dans la tranche des petits chiffres d'affaires (jusqu'à 50 millions de dollars), ce qui prouve que les attaquants réussissent également à lancer des attaques contre des entreprises plus petites.

Toutefois, il ne faut pas négliger le fait qu'un nombre important (12 %) des entreprises victimes se situent dans la catégorie des revenus les plus élevés (501 millions de dollars et plus).

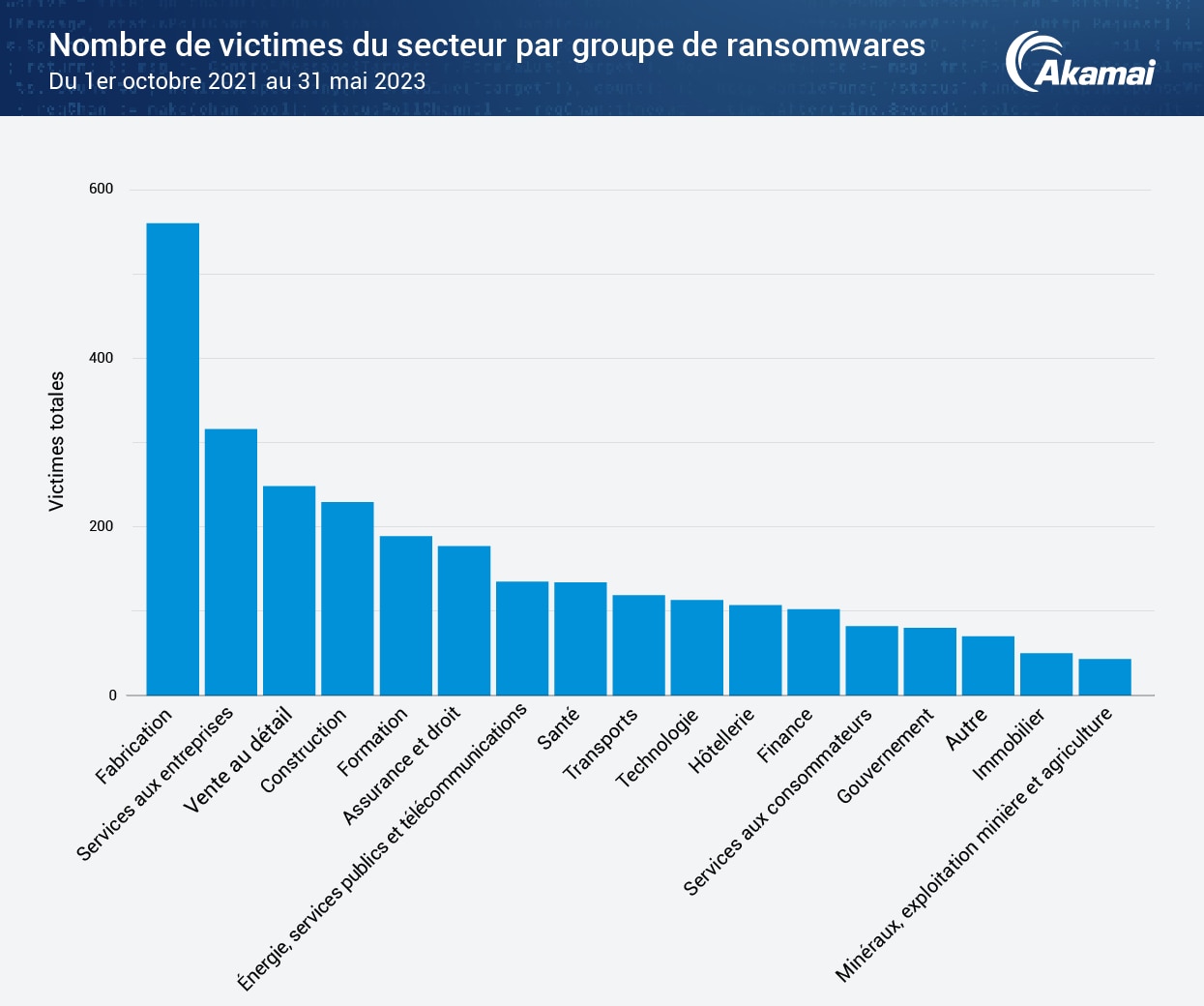

Les secteurs clés sont exposés à un risque élevé

En termes de répartition sectorielle, les secteurs clés, en particulier l'industrie manufacturière, présentent un risque élevé de ransomware (Figure 3). Ce risque accru provient du grand nombre d'anciens logiciels commerciaux déployés sur divers sites de fabrication et de chaîne d'approvisionnement, y compris sur des équipements opérationnels, des capteurs et d'autres postes de travail connectés, des voitures connectées aux usines de produits chimiques.

Ce risque élevé est également observé dans nos données, où le nombre d'entreprises manufacturières touchées a augmenté de 42 % entre le quatrième trimestre 2021 et le quatrième trimestre 2022.

Figure 3 : L'industrie manufacturière reste le principal secteur de marché qui compte le plus grand nombre de victimes d'attaques par ransomware

Figure 3 : L'industrie manufacturière reste le principal secteur de marché qui compte le plus grand nombre de victimes d'attaques par ransomware

Réglementations de l'OFAC à noter

Notez toutefois que les réglementations appliquées par le Bureau du contrôle des avoirs étrangers (OFAC) du Département du Trésor américain peuvent rendre illégal le paiement d'une rançon à certaines parties ou personnes. Les entreprises qui ignorent les nombreux impacts potentiels des attaques par ransomware et du vol de données peuvent être confrontées à la décision difficile d'enfreindre les réglementations de l'OFAC lorsqu'elles cèdent à des demandes de rançon.

Recommandations

Notre rapport SOTI fournit des recommandations réparties entre les différentes étapes de l'attaque ; voici quelques-unes des recommandations générales :

Avoir une bonne compréhension de votre surface d'attaque

Disposer de processus/manuels fiables

Surveiller le trafic sortant pour détecter les indicateurs d'infection (IOC)

Veiller à ce que l'équipe juridique suive la législation

Apporter des correctifs, former et protéger

Il convient en premier lieu de bien comprendre votre surface d'attaque (et de la minimiser dans la mesure du possible). Les API malveillantes, les systèmes existants et les systèmes internes qui ne sont pas surveillés ou segmentés sont tous exposés à un risque élevé.

Il faut ensuite disposer de processus/manuels fiables qui ont été validés par des exercices tels que le « red teaming » (équipe rouge). Si vous souhaitez utiliser des groupes tels que CL0P pour guider le processus d'équipe rouge, vous pouvez vous appuyer sur le cadre MITRE. N'oubliez pas de consulter l'outil de navigateur pour des graphiques de qualité.

Ensuite, assurez-vous de surveiller le trafic sortant pour détecter les IoC. L'objectif est de détecter à la fois les données exfiltrées et les communications de commande et de contrôle.

Veillez ensuite à ce que votre équipe juridique suive l'évolution de la législation relative au paiement des ransomwares afin de vous assurer d'avoir un processus complet et conforme.

Enfin, les principes de base sont toujours essentiels : les correctifs, la formation des employés et les sauvegardes protégées sont toujours importants. Vous pouvez également faire appel à la Cybersecurity Infrastructure Security Agency et à votre centre d'analyse et de partage des informations pour plus de conseils sur les meilleures pratiques.

Restez sur la défensive

Pour moi, le plus difficile est de me dire qu'on ne peut jamais arrêter de se défendre contre les intrusions. Une attaque DDoS peut en masquer une autre, et vous pouvez être touché par une seconde attaque par ransomware pendant que vous réparez vos systèmes après une attaque.

En savoir plus

Pour encore plus d'informations, tenez-vous au courant de nos dernières recherches en consultant notre Centre de recherche sur la sécurité.