La plus grande attaque DDoS jamais lancée en Europe

Le risque d'attaque par déni de service distribué (DDoS) n'a jamais été aussi élevé. Ces dernières années, les entreprises ont subi une avalanche d'extorsions DDoS, de nouvelles menaces, d'hacktivisme soutenu par l'État et d'innovations sans précédent de l'écosystème des menaces.

Et les pirates ne montrent aucun signe de fatigue.

Le jeudi 21 juillet 2022, Akamai a détecté et bloqué la plus grande attaque DDoS jamais lancée contre un client européen sur la plateforme Prolexic, avec un trafic d'attaque distribué à l'échelle mondiale atteignant un pic de 853,7 Gbit/s et 659,6 Mbit/s sur 14 heures. L'attaque, qui visait de nombreuses adresses IP de clients, est la plus grande attaque horizontale mondiale atténuée sur la plateforme Prolexic depuis sa création.

Analyse des attaques

La victime, un client d'Akamai en Europe de l'Est, a été ciblée 75 fois au cours des 30 derniers jours, avec des attaques horizontales composées d'UDP, de fragmentation UDP, d'envoi massif de paquets ICMP, RESET, SYN, PSH ACK, FIN PUSH et PUSH, et d'anomalies TCP, entre autres. UDP était le vecteur le plus populaire observé dans les deux pics enregistrés.

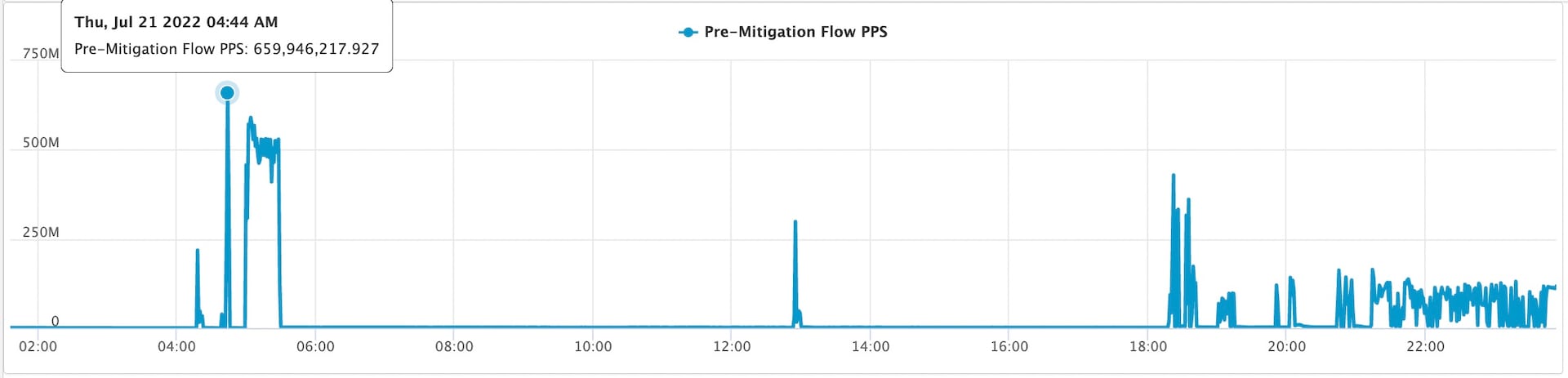

Après cinq jours, la campagne d'attaque a atteint le pic PPS (659 Mbit/s) à 4 h 44 UTC (figure 1).

Fig. 1 : Pic dans le trafic d'attaques PPS

Fig. 1 : Pic dans le trafic d'attaques PPS

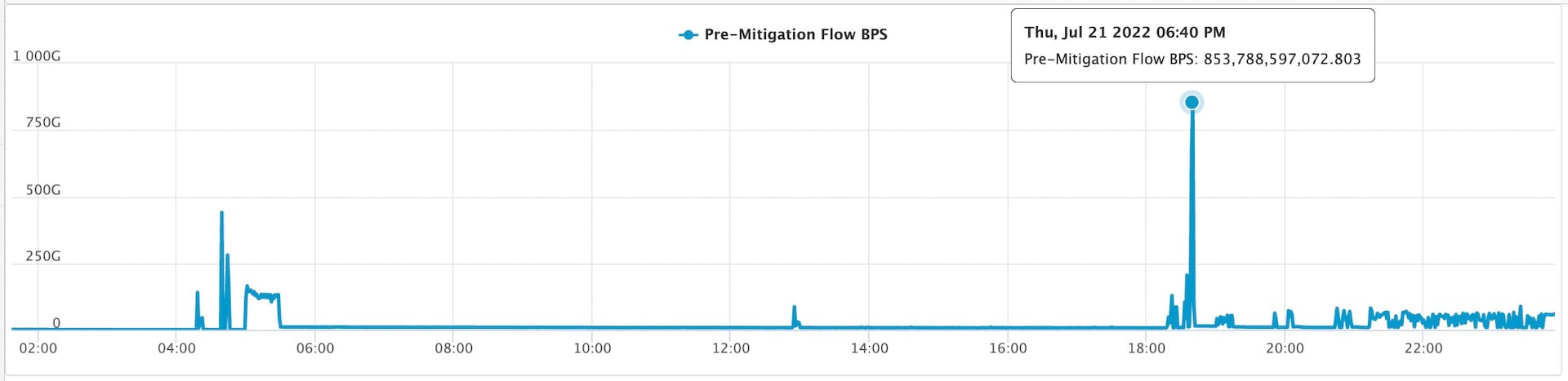

Le volume d'attaques a ensuite augmenté jusqu'à 853 Gbit/s à 18 h 40 UTC (figure 2).

Fig. 2 : Pic dans le trafic d'attaques BPS

Fig. 2 : Pic dans le trafic d'attaques BPS

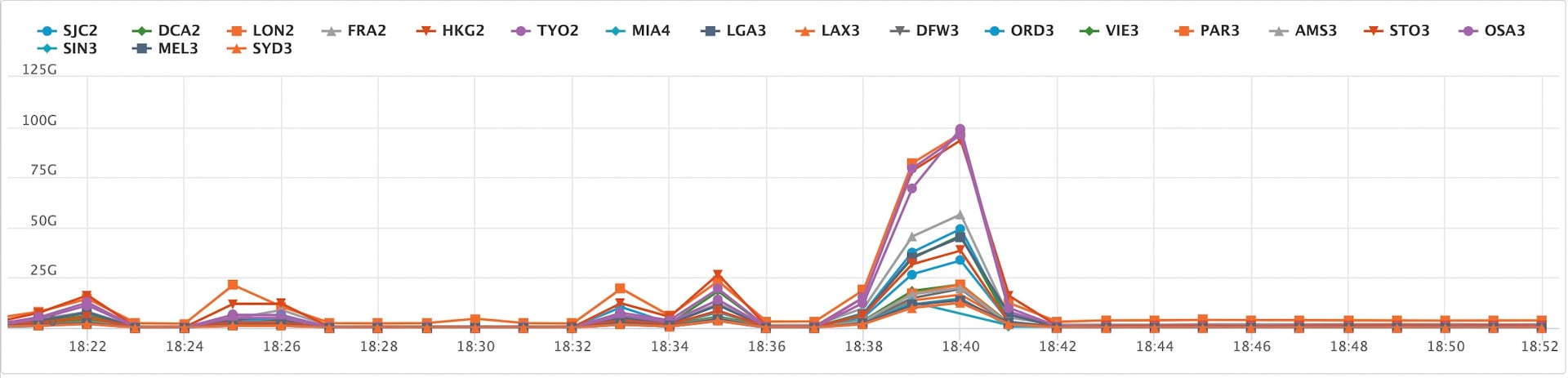

Le trafic d'attaques distribué suggère que les acteurs malveillants exploitent un botnet général très sophistiqué de terminaux compromis pour orchestrer cette campagne (figure 3). Aucun centre de nettoyage individuel n'a géré plus de 100 Gbit/s de l'attaque globale.

Fig. 3 : Distribution régionale du trafic d'attaques BPS

Fig. 3 : Distribution régionale du trafic d'attaques BPS

Stratégie de protection

Sans les bons moyens de défense, même un réseau avancé et robuste risque de s'effondrer sous une attaque de cette ampleur, rendant toute activité en ligne reposant sur cette connexion totalement inaccessible. Cela peut compromettre la confiance des utilisateurs et entraîner des pertes financières, mais aussi d'autres conséquences graves.

Pour contrecarrer l'attaque et protéger notre client, Akamai Prolexic a exploité sa combinaison leader du secteur de technologies, de personnel et de processus afin de bloquer l'attaque en amont sans dommages collatéraux grâce à notre posture de défense proactive pour ce client.

Plateforme : une capacité de défense dédiée capable de s'adapter à des attaques beaucoup plus grandes que les attaques les plus importantes rendues publiques.

Personnel : plus de 225 intervenants de première ligne répartis sur 6 sites mondiaux, disposant de décennies d'expertise, traitent les attaques les plus sophistiquées pour les organisations les plus importantes et les plus exigeantes au monde.

Processus : plans de réponse aux incidents DDoS optimisés grâce à des guides personnalisés, à la validation des services et à des exercices de préparation opérationnelle.

Avec l'émergence d'un risque opérationnel accru, il est impératif que les entreprises en ligne disposent d'une stratégie de protection contre les attaques DDoS éprouvée pour prospérer. Pour garder une longueur d'avance sur les dernières menaces et en savoir plus sur les solutions DDoS d'Akamai, suivez les recommandations ci-dessous.

Victime d'une attaque ?

Cliquez sur ce lien pour bénéficier d'une protection DDoS d'urgence 24 h/24, 7 j/7.

Recommandations pour l'atténuation des risques DDoS

Passez en revue les recommandations de la Cybersecurity and Infrastructure Security Agency (CISA)* et mettez-les en œuvre immédiatement .

Examinez les sous-réseaux et les espaces IP stratégiques, et assurez-vous qu'ils sont soumis à des contrôles d'atténuation.

Déployez des contrôles de sécurité DDoS dans une stratégie de protection permanente comme première couche de défense, afin d'éviter un scénario d'intégration d'urgence et de réduire la charge de travail des intervenants en cas d'incident. Si vous ne disposez pas d'un fournisseur de cloud fiable et éprouvé, engagez-en un.

Réunissez de manière proactive une équipe d'intervention en cas de crise et assurez-vous que les guides et les plans d'intervention en cas d'incident sont à jour. Par exemple, avez-vous un manuel stratégique de gestion des événements catastrophiques ? Les contacts de ce manuel sont-ils à jour ? Un manuel stratégique contenant des ressources technologiques obsolètes ou des personnes qui ont quitté l'entreprise depuis longtemps ne sert à rien.

*Pour plus d'informations sur les mesures que vous pouvez prendre pour protéger votre organisation, consultez les ressources suivantes de la CISA :

Shields Up (étapes pour réduire les risques liés à la cybersécurité) (en anglais)

Présentation des cybermenaces russes et conseils (en anglais)