Injeção de OGNL Webwork do Confluence Server (CVE-2021-26084): Como a Akamai ajuda você a se proteger contra ataques de zero-day

Recentemente, a Atlassian divulgou uma vulnerabilidade de RCE (execução remota de código) crítica em seus produtos de servidor Confluence e data center (CVE-2021-26084), o que pode permitir a usuários não autenticados executarem código arbitrário em servidores vulneráveis.

O problema principal

A vulnerabilidade é uma injeção de OGNL (Object-Graph Navigation Language) em um dos modelos "Velocity" (mecanismo de modelagem) do Confluence que pode ser acionado acessando "/pages/createpage-entervariables.action" e possivelmente outros URLs também. Algumas explorações de prova de conceito (PoC) e nossos dados sugerem URLs adicionais, embora não sejam vistos na análise de patch original.

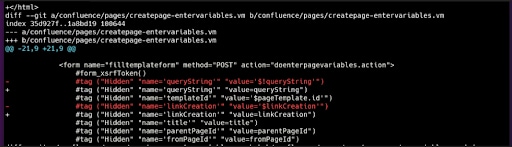

Os parâmetros "queryString" e "linkCreation" permitem que os invasores injetem código JAVA. A Figura 1 mostra as diferenças entre as versões corrigidas e não corrigidas do Confluence Server.

Fig. 1: O caractere "$" foi removido para 2 tags (https://github.com/httpvoid/writeups/blob/main/Confluence-RCE.md)

Fig. 1: O caractere "$" foi removido para 2 tags (https://github.com/httpvoid/writeups/blob/main/Confluence-RCE.md)

Atividade mal-intencionada em grande escala

A complexidade de exploração desta vulnerabilidade é baixa e, desde a divulgação em 25 de agosto, surgiram dezenas de variantes de PoC. Como acontece com outros RCEs de zero-day, algumas dessas PoCs foram adotadas quase imediatamente por vários criminosos, enquanto as primeiras tentativas de reconhecimento e exploração em massa já foram observadas desde 28 de agosto.

Já existem informações de que as campanhas de ataque atuais implantam mineradores de criptomoeda XMRig e Kinsing , e alguns dos mais recentesincluem bots de DDoS Tsunami/Kaiten.

Embora os infratores que primeiro aderiram ao novo método copiem as PoCs existentes, agora vemos em nossos dados a evolução natural das variantes na natureza. Assim como os dois URLs originais que foram publicados inicialmente, agora temos estas variantes:

/pages/createpage.action

/pages/createpage-entervariables.action

/pages/doenterpagevariables.action

/confluence/page/createpage-entervariables.action

/confluence/pages/doenterpagevariables.action

/collaboration/pages/createpage.action

/jirapages/doenterpagevariables.action

wiki/pages/doenterpageveariables.action

/-/media/pages/doenterpagevariables.action

ae/en/pages;/createpage-entervariables.action

link/lookup/pages;/createpage-entervariables.action

/pages;/createpage-entervariables.action

Nos exemplos acima, podemos ver que os invasores já estão utilizando uma técnica de evasão conhecida, adicionando um ponto e vírgula no caminho (que representa os "parâmetros do caminho"). Muitos servidores que dão suporte a parâmetros de caminho removerão o ponto-e-vírgula antes de chamar a URL, alcançando assim o recurso Confluence vulnerável, enquanto possivelmente evita a detecção baseada em URL.

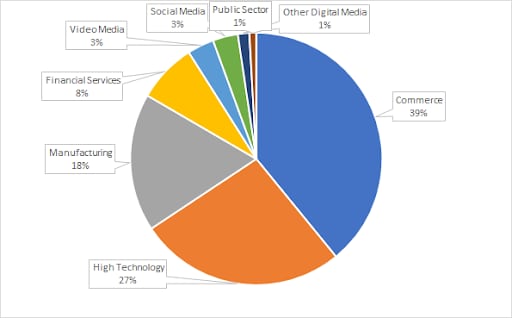

Conforme mostrado nas Figuras 2–4, apenas nas últimas 24 horas, observamos em nossa plataforma global:

Quase 2 milhões de tentativas de verificar e/ou explorar essas vulnerabilidades

88.378 hosts exclusivos direcionados

91% de atividades de ataque direcionadas aos mercados verticais de Comércio, Alta tecnologia, Manufatura e Serviços financeiros

Fig. 2: Os mercados verticais mais direcionados

Fig. 2: Os mercados verticais mais direcionados

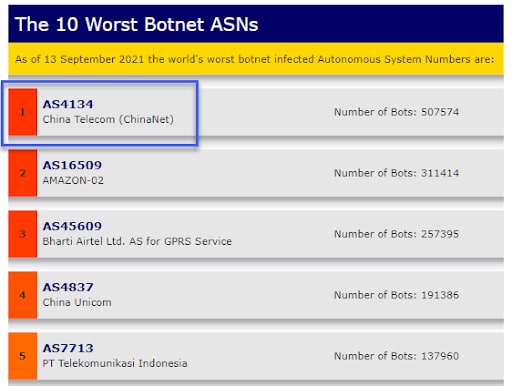

7.456 IPs exclusivos envolvidos nessas tentativas

- Os 3 ASNs principais envolvidos nos ataques AS4134, AS14061 e AS15169, que são conhecidos por serem a origem de muitas atividades maliciosas na Internet (apesar de serem operados por provedores de nuvem legítimos)

Fig. 3: Os 10 piores ASNs de botnet relatados pelo Spamhaus

Fig. 3: Os 10 piores ASNs de botnet relatados pelo Spamhaus

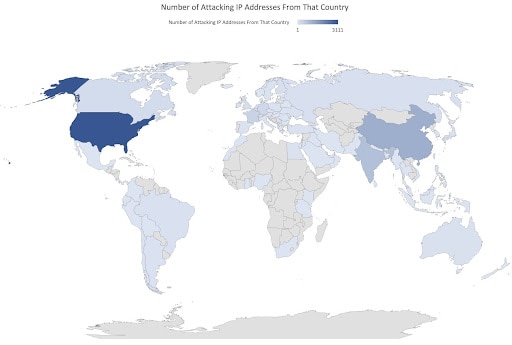

A maioria dos ataques teve origem nos Estados Unidos (43%), China (15%) e Índia (10%)

Fig. 4: Número de endereços IP de ataque por país

Fig. 4: Número de endereços IP de ataque por país

De acordo com nossa experiência com vulnerabilidades semelhantes no passado, existe uma preocupação real de que essas campanhas aumentem de nível para implantar ransomware no lado do servidor para bloquear a base de conhecimento das empresas ou negociar com segredos corporativos.

Atenuando ataques de zero-day

A proteção fornecida pela plataforma da Akamai contra tentativas de exploração da Web, incluindo muitos dos ataques de zero-day, beneficia-se do ecossistema de detecção de ameaças da Akamai. Além disso, a vasta cobertura mundial da Akamai oferece a seus clientes uma visibilidade sem precedentes da inteligência contra ameaças, que se traduz em proteções. A "defesa em camadas" não é apenas uma frase de marketing ao operar na escala da Akamai. Além da reputação do cliente baseada em inteligência de ameaças, que inclui camadas de proteção mais profundas, como atividade de varredura e detecção de anomalias de solicitações de clientes, a Akamai fornece verificações de conformidade de solicitações de HTTP e uma coleção de regras genéricas do Kona Site Defender para identificar cargas adversas "armadas".

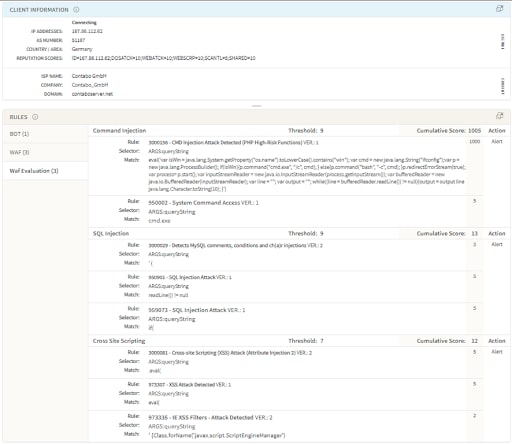

As Figuras 5 e 6 mostram exemplos de um invasor real, enviando uma solicitação HTTP como arma (ou seja, uma solicitação com a capacidade de implantar malware ou assumir o controle do servidor) detectada por conjuntos de regras existentes.

Fig. 5: Detetado pelo Adaptive Security Engine da Akamai

Fig. 5: Detetado pelo Adaptive Security Engine da Akamai

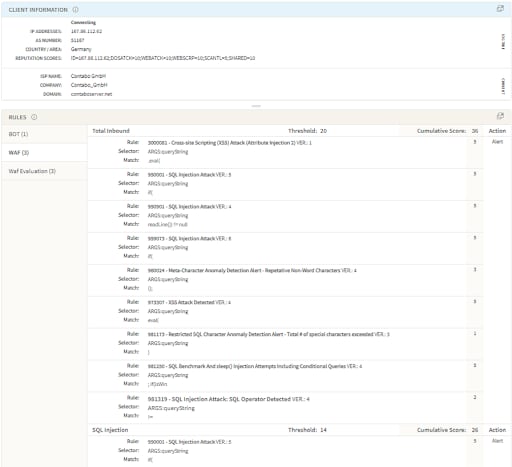

Fig. 6: Detectado pelo conjunto de regras Kona

Fig. 6: Detectado pelo conjunto de regras Kona

Além de detectar o ataque devido à malícia de origem conhecida pela Reputação do Cliente Akamai (Web Attacker, Web Scanner, etc), o ataque também é detectado por regras genéricas existentes que visam detectar padrões de comando perigosos usados por atacantes.

ASE está detectando e bloqueando os exploits utilizados como armas baseado em regras existentes nos grupos de ataque de injeção de comando e script entre websites.

· 950002 – Ataque de injeção de CMD detectado (comandos do SO 4)

· 3000156 – Ataque de injeção de CMD detectado (funções de alto risco de PHP)

· 973307 – Ataque de XSS (Cross–Site Scripting) (funções Eval/Atob)

· 3000081 – Ataque XSS (Cross–Site Scripting) (injeção de atributo 2)

· 3000005 – Ataque de injeção CMD detectado (comandos do sistema operacional com caminho completo)

Grupos de ataques automatizados está detectando e bloqueando as atuais explorações armadas com base nas regras existentes em injeção de comando e grupos de ataque de script entre sites.

· 1000002 - Grupo de Ataque XSS

· 1000005 - Grupo de Ataque por Injeção CMD

O conjunto de regras do Kona está detectando e bloqueando as atuais explorações armadas com base em

regras em injeção de PHP e grupos de ataque de script entre sites.

· 958976 - Ataque de injeção de PHP (funções comuns)

· 950109 - Codificação de URL múltipla detectada

· 973307 - Ataque XSS detectado

· 3000081 - Ataque Cross-site Scripting (XSS): Injeção de Atributo

Nota final

É o mesmo padrão que vimos no passado, em que os agentes de ameaças mostram uma capacidade de adaptar exploits PoC para novas vulnerabilidades de zero-day em um único dia. Ter um firewall de aplicativo da Web como outra camada de proteção pode lhe dar um tempo muito precioso até que um patch seja implantado no alvo vulnerável e reduzir significativamente o risco em seus aplicativos da web.

A equipe de Pesquisa de Ameaças da Akamai continua monitorando todas as novas variações de exploração e responde rapidamente, fornecendo atualizações de regras e recomendações mais recentes aos clientes.