Protezioni da Phishing in Tempo Reale

Nei miei blog precedenti, ho scritto di come il phishing non sia più un problema relativo all'e-mail, di come l'industrializzazione del phishing sia guidata dalla facile disponibilità e dal basso costo dei kit di strumenti per il phishing e di come le attuali difese contro il phishing vengano bypassate dagli autori degli attacchi.

In questo post, esaminerò un altro aspetto complesso degli attacchi di phishing: la vita breve delle campagne di phishing.

In base alla ricerca di Akamai, più è sofisticato e mirato un attacco di phishing, più breve è la durata dell'attacco.

Esaminiamo l'approccio normale per identificare e bloccare l'accesso a una pagina di phishing, che consiste nel creare una blacklist di domini o URL di phishing osservati e quindi implementarla in una soluzione di sicurezza per bloccare l'accesso alle pagine di phishing.

Per fare ciò, i fornitori di soluzioni di sicurezza in genere devono osservare un'attività di traffico insolita su un dominio, analizzare tale dominio, determinare se si tratta di un dominio di phishing, aggiungerlo a una blacklist e inoltrarlo come aggiornamento della sicurezza.

Ciò può richiedere diverse ore.

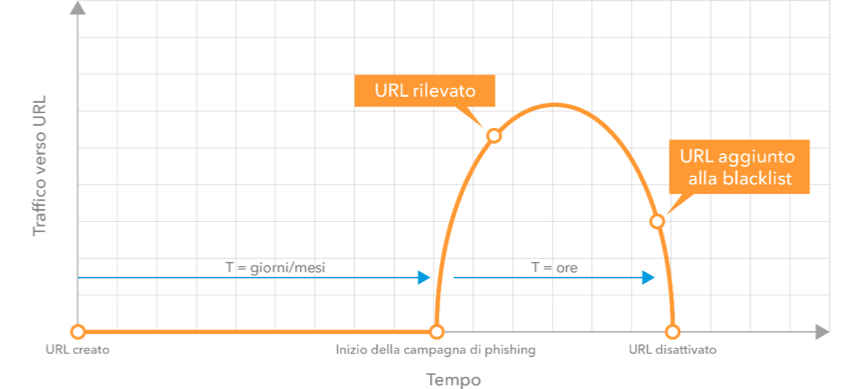

Osservando il diagramma riportato di seguito, è possibile notare che un dominio o URL può essere creato in qualsiasi momento, ma riceve il traffico solo quando viene avviata la campagna di phishing. Una volta rilevato un comportamento anomalo, inizia il processo del fornitore della sicurezza. Ma soprattutto, è possibile aggiornare la blacklist solo al termine della campagna.

In altre parole, la finestra di rischio è rappresentata dalle prime ore di una campagna, quando un dominio o URL non è stato ancora identificato come dannoso e non è ancora stato inserito nella blacklist.

Ciò significa che è presente una lacuna della sicurezza.

Il team di ricerca delle minacce aziendali di Akamai ha condotto un'analisi dettagliata delle campagne di phishing e dei kit di strumenti per il phishing. Il team ha osservato che, anche

se le campagne possono avere una vita breve, molti degli elementi delle campagne si ripetono nel codice delle pagine di phishing.

Grazie a tali risultati, il team è stato in grado di creare un nuovo modo per identificare accuratamente le pagine di phishing in tempo reale, in base al contenuto della pagina.

Al livello più alto, si tratta del metodo lanciato da Akamai con il motore di rilevamento del phishing zero-day in Enterprise Threat Protector: la capacità di analizzare le pagine web richieste e di confrontarle rispetto alle "impronte digitali" delle pagine di phishing individuate precedentemente.

Questa protezione in tempo reale avviene nel momento in cui viene richiesta la pagina e anche se la pagina di phishing non è mai stata individuata prima.

In che modo è possibile farlo? Akamai riceve costantemente numerosi elenchi di nuovi domini e URL di phishing identificati. Il contenuto delle pagine web di questi nuovi domini e URL identificati viene recuperato e quindi, tutte le pagine simili vengono raggruppate e analizzate per estrarre le funzioni di codice comuni per produrre le "impronte digitali" di phishing per il motore di rilevamento.

Un'origine dati aggiuntiva è stata aggiunta di recente a questa intelligence. Il traffico sulla piattaforma Akamai viene ora analizzato per verificare la presenza di richieste insolite a siti web che utilizzano la rete CDN Akamai per distribuire il contenuto. Ecco un esempio di richiesta che verrebbe segnalata da questa analisi: la richiesta in tempo reale di un logo da parte del browser a un sito aziendale o di un brand. Questa potrebbe essere indicativa di una vittima che sta tentando di accedere a una pagina di phishing; la pagina falsificata sta effettuando una chiamata al sito web legittimo per recuperare il logo, e lo fa tramite la rete CDN di Akamai.

Akamai utilizza le intestazioni del referrer per recuperare il contenuto della presunta pagina di phishing che viene aggiunto al set di dati per l'analisi, per rilevare le pagine di phishing create

di recente. Questa è un'origine dati unica e altamente pertinente a cui ha accesso solo Akamai.

Ecco un esempio pratico di come funziona.

Immaginate di andare a casa stasera e di registrare un nuovo dominio, quindi impostate una pagina di phishing che falsifica una pagina di accesso di Office 365 utilizzando uno dei kit di strumenti disponibile. Quindi avviate la vostra campagna e-mail.

Con l'approccio "blacklist", nelle prime ore della vostra campagna, le vittime fanno clic sul collegamento nella vostra e-mail e inseriscono i nomi utente e le password. Ciò avviene perché la blacklist non è stata ancora aggiornata. Come autori di attacchi, siete soddisfatti.

Ma con il rilevamento del phishing zero-day di Threat Protector, anche il primo utente mirato che tenta di accedere alla pagina di accesso falsa è al sicuro perché l'impronta digitale del kit

di strumenti di phishing viene identificata e quindi l'accesso viene bloccato in tempo reale. Il dominio o l'URL viene quindi aggiunto automaticamente all'intelligence sulle minacce di Enterprise Threat Protector. Come autori di attacchi, adesso non sarete più soddisfatti.

Questa protezione in tempo reale contro gli attacchi di phishing zero-day consente di ridurre la lacuna della sicurezza che ho menzionato in precedenza. Ricordate, tutto ciò che serve agli autori di attacchi è un set di credenziali. Adesso potete davvero chiudere la stalla prima che

i buoi scappino.

Per ulteriori informazioni su come proteggere gli utenti e i dispositivi dal phishing zero-day

e da altre minacce mirate, visitate il sito web akamai.com/etp.