勒索软件异常活跃:漏洞利用技术花样翻新,零日漏洞深受黑客青睐

内容提要

在分析勒索软件威胁形势后,我们发现勒索软件攻击手段正在发生令人担忧的转变,过去六个月内零日漏洞和一日漏洞的滥用十分猖獗,受害者数量在 2022 年第一季度到 2023 年第一季度期间增长了 143%。

勒索软件团伙现在越来越多地将目标对准文件泄露,这已成为他们主要的勒索手段,最近 GoAnywhere 和 MOVEit 面临的勒索便是这种情况。

Akamai 的研究发现,许多勒索软件团伙在发起初次攻击后的三个月内,对受害者发起后续攻击的可能性比其他类型的攻击者高出近 6 倍。

CL0P 等勒索软件团伙正想方设法地掌握和开发内部零日漏洞。事实证明这一策略确实有效,CL0P 的受害者数量在 2022 年第一季度到 2023 年第一季度期间增长了 9 倍。

- LockBit 在勒索软件领域占据头号地位,贡献了受害者总数的 39%(1,091 个受害者),是排名第二的勒索软件团伙受害者数量的三倍有余。在之前的领头者 Conti 缺席的情况下,LockBit 的地位显著上升,仅 2022 年第四季度到 2023 年第一季度期间的受害者数量就增长了 92%。

攻击者为获得优势而改变策略

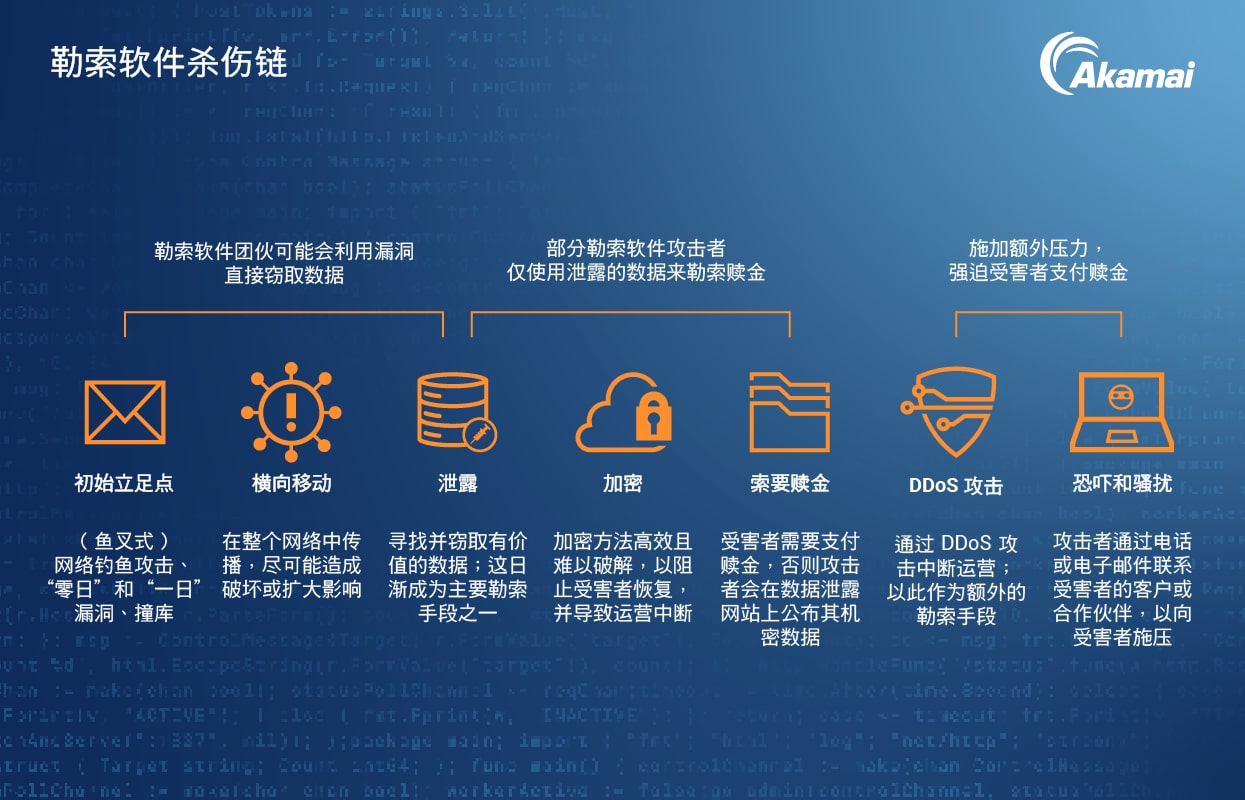

攻击者也在改变方法策略,以便创造更有利可图的价值途径。为了在对付依赖数据备份的企业时占得先机,攻击者开始放弃最初的勒索策略(加密),而将更多精力集中在数据窃取上,这让他们的攻击屡屡得手。

借助窃取的数据,攻击者还可以采取其他勒索策略,例如通过电子邮件或电话骚扰受害者的客户或合作伙伴,让他们鼓动受害者付款(图 1)。此外还有一些新兴的攻击手段,其中包括带有新型负载的网络钓鱼攻击电子邮件,攻击者不再使用宏、凭据盗用和路过式攻击。

图 1:勒索软件杀伤链概览,其中包含勒索策略的一些更新

图 1:勒索软件杀伤链概览,其中包含勒索策略的一些更新

主要勒索软件团伙的活动概况

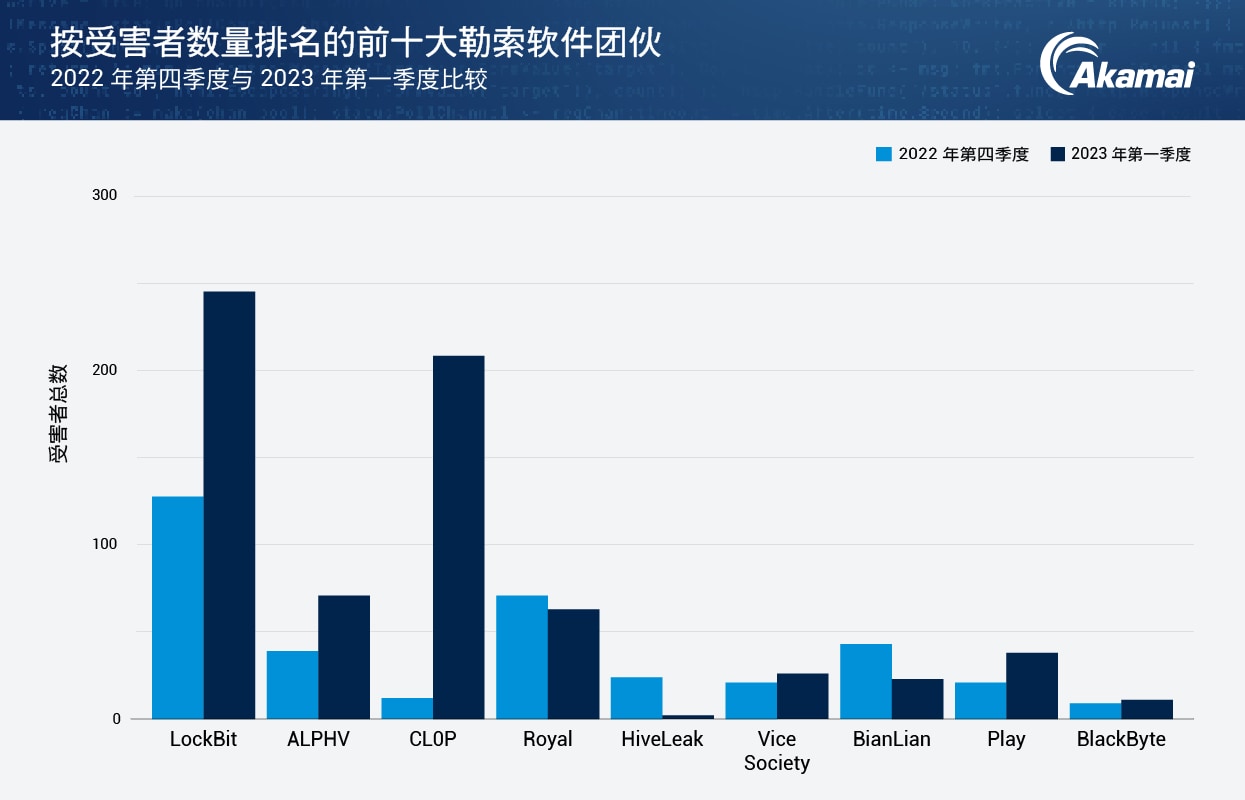

我们的季度分析表明主要勒索软件发生了显著转变(图 2)。LockBit 仍然在勒索软件领域占据头号地位,但在 2023 年第一季度,CL0P 上升到了第二位。相比其 2022 年第四季度第十名的排位,这是一个巨大的提升,可以归结于 CL0P 利用各种零日漏洞作为攻击的切入点。

此外,我们观察到大多数勒索软件在年初加大了威胁活动的力度,导致受害者数量显著增加;保持在前四位的其他团伙有 ALPHV 和 Royal。

图 2:CL0P 活动量激增可归因于其利用各种零日漏洞作为攻击切入点

图 2:CL0P 活动量激增可归因于其利用各种零日漏洞作为攻击切入点

初始访问代理如何融入 RaaS 商业模式?

还有一点值得注意,那就是我们持续发现攻击手段的专业化趋势,一些犯罪团伙将精力集中在充当 IAB 上。这些网络犯罪团伙负责将企业网络访问权限出售给勒索软件攻击者和其他团伙。

这降低了攻击者的专业知识门槛,并减少了对预定目标群体发起攻击所需的时间。这种勒索软件即服务 (RaaS) 与勒索模式的扩展相结合,使得攻击活动得手的概率更高。

劫持窃取的数据

事实上,我们已经发现攻击手段从传统加密到劫持数据的转变。犯罪分子甚至告诉受害者的客户,他们的数据已被窃取,并鼓动他们要求受害公司支付赎金。这样做是为了进一步向受害企业施加压力,迫使其满足勒索者的要求。

此外,我们发现一些攻击者还采用了分布式拒绝服务 (DDoS) 攻击,以图在攻击中击溃防御系统。

目标从不嫌小

在按照营收规模分析受害者时,我们发现小企业遭受勒索软件攻击的风险较高。在我们所分析的受害者中,有超过 60% 处于低营收范围(最高 5,000 万美元),这表明网络犯罪分子同样对小企业发起了攻击。

但是,我们也不要忽视这样一个事实:有很多受害企业 (12%) 属于营收较高的类别(达到 5.01 亿美元或更高)。

关键行业面临较高风险

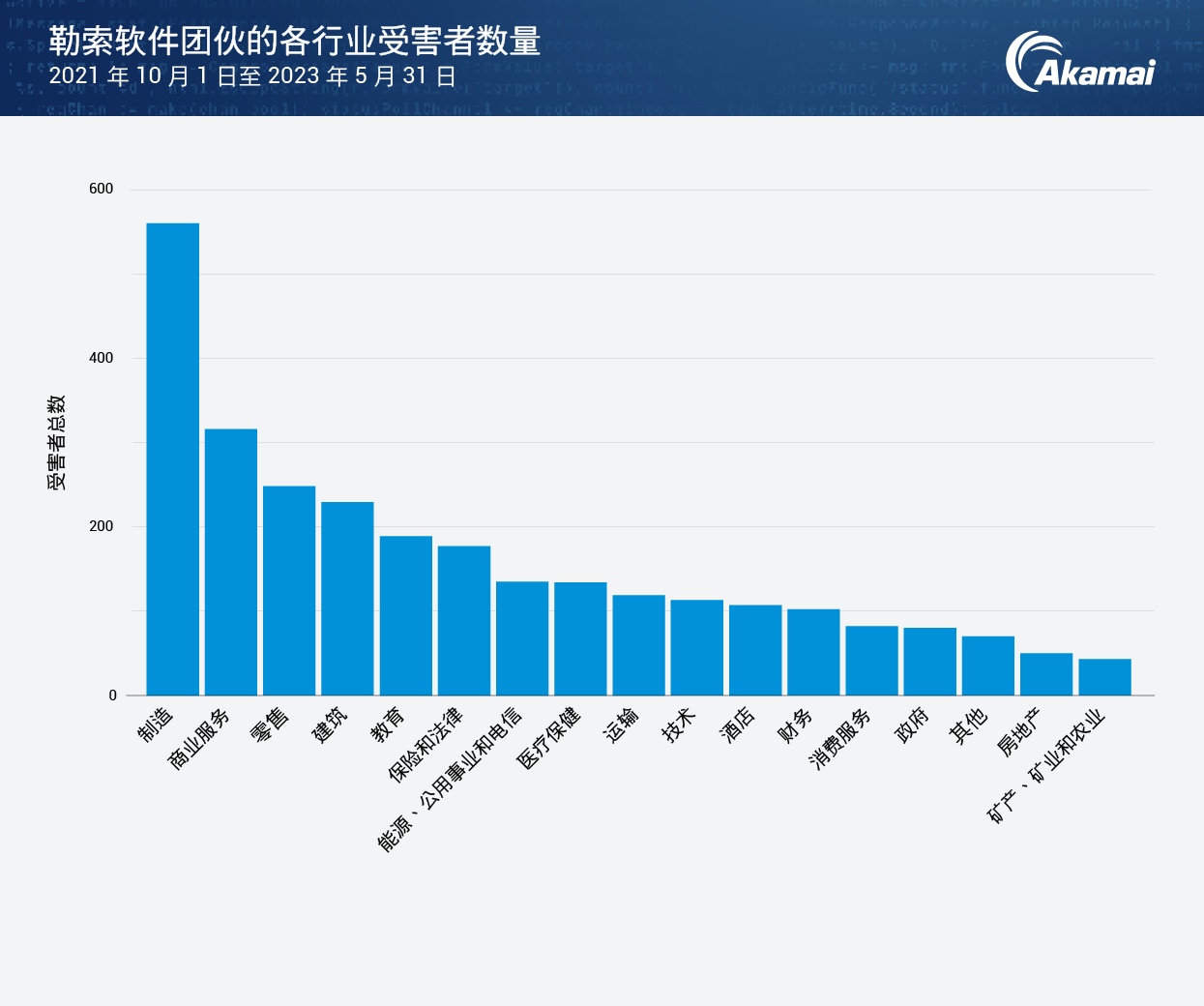

从行业细分来看,关键行业尤其是制造业遭受勒索软件攻击的风险较高(图 3)。这种高风险源于不同制造基地和供应链基地部署的大量遗留软件或旧版商业软件,包括操作设备、传感器以及从联网汽车到联网化工厂等其他互联端点上部署的软件。

我们在数据分析中也发现了这种风险明显增高,2021 年第四季度到 2022 年第四季度期间,受影响的制造业公司数量激增 42%。

图 3:制造业仍然是勒索软件攻击的最大重灾区

图 3:制造业仍然是勒索软件攻击的最大重灾区

应引起重视的 OFAC 规定

还要注意一点,根据美国财政部海外资产控制办公室 (OFAC) 颁布的规定,向某些团体或个人支付赎金可能会违反法律。企业即使可以无视勒索软件攻击和数据窃取的许多潜在影响,但也可能会面临屈服于攻击者的勒索赎金要求还是违反 OFAC 规定的两难境地。

建议

我们的 SOTI 报告针对攻击的不同阶段提供了相应的建议,下面是一些总体性的建议:

深度了解自身攻击面

建立可靠的流程/应对手册

监控出站流量,确定是否存在威胁指标 (IOC)

确保法律团队随时关注立法动态

开展修补、培训、防护

首先,深度了解自身的攻击面(并尽可能将其缩小)。恶意 API、遗留系统和未监控或分段的内部系统都面临着高风险。

其次,建立经过红队训练等方法验证的可靠流程/应对手册。如果您想使用 CL0P 等团伙的攻击方法来指导红队演练,可以利用 MITRE(记得试试 Navigator 工具,它可以提供出色的可视化效果)。

接下来,务必监控出站流量中是否存在 IoC。您需要检测泄露的数据以及命令和控制通信。

然后,确保法律团队随时关注勒索软件赎金支付的相关立法动态,确保制定的计划完整且合规。

最后,基本操作始终是关键,修补漏洞、培训员工和保护备份仍然很重要。您还可以利用网络安全和基础架构安全局和您的信息共享和分析中心来获取最佳实践。

不要停止防御

在我看来,最让人头痛的是,企业在应对入侵的同时也不能卸下防御的重担。DDoS 攻击可以掩盖其他攻击,可能企业还在为上一波攻击焦头烂额、元气大伤,第二波的勒索软件攻击就已汹涌来袭。

了解更多内容

如需了解更多见解,敬请访问我们的安全研究中心,随时了解我们的最新研究资讯。