关于 OpenSSH 严重漏洞 regreSSHion 的指导

执行摘要

CVE-2024-6387 是 OpenSSH 中一个严重的远程代码执行 (RCE) 漏洞,它的原型为 2006 年一个 CVE。

利用该漏洞需要赢得争用条件,并且可能需要数小时甚至数周才能成功利用。

建议采取的措施是在基于 glibc 的 Linux 系统上修补未受影响的 OpenSSH 服务器版本。对于无法采取此措施的情况,我们提供了其他抵御方案来减少潜在影响。

我们还提供了一个 osquery,用于检测易受攻击的 OpenSSH 版本。

OpenSSH 漏洞背景和技术分析

最近, Qualys 威胁研究部门 在 OpenSSH 中发现了一个新的严重漏洞 (CVE-2024-6387),该漏洞可能导致未经身份验证的 RCE。2024 年 7 月 1 日,他们发布了关于漏洞 CVE-2006-5051 被重新利用的 调查结果 ,该漏洞于 2006 年得到修补,并于 2021 年重新出现。

该 CVE 的根本原因是在用户身份验证超时时,不安全地处理信号,导致争用条件。超时后,系统会生成 SIGALRM 信号,从而导致正在执行堆管理例程的线程中断。如果信号处理程序本身调用堆管理例程,则可能导致意外行为,并在这种情况下执行任意代码。

目前,有一个 公开的概念验证 (PoC) 可以利用此漏洞,使其成为已知的被利用漏洞(此 PoC 由与 Akamai 无关的第三方提供,因此请在尝试与代码进行任何交互之前自行进行审慎调查)。尽管此漏洞危害程度很高,但该 PoC 也表明在实际利用漏洞时也存在一些限制。其中一个主要限制是利用漏洞所需的时间,在有些系统上,可能需要几个小时,而在其他系统上,可能需要长达一周的时间。其他限制因素包括操作系统发行版以及 OpenSSH 服务器版本和配置。

谁容易受到攻击?

该漏洞影响多种版本的 OpenSSH,包括大多数 Linux 发行版,因为它们默认安装 OpenSSH。

由于该漏洞的根本原因是 OpenSSH 代码的回归,因此较旧版本的 OpenSSH 服务器受到原始 CVE 的影响,而较新版本(回归之前)则不受影响。

截至本文发布之日,已知受此漏洞影响的 OpenSSH 版本如下:

旧版本的漏洞 (CVE-2006-5051) 会影响版本低于 OpenSSH 4.4/4.4p1 (2006-09-27) 的 OpenSSH [除非它们针对 CVE-2006-5051 和 CVE-2008-4109 进行了修补]

该漏洞是在 OpenSSH 8.5/8.5p1 (2021-03-03) 版本中再次出现的

OpenSSH 维护人员已在 OpenSSH 9.8/9.8p1 (2024-07-01) 版本中修复了此漏洞

您可以使用以下 Insight 查询来搜索受影响的服务器:

SELECT

name AS vulnerable_item,

'DEB' AS type,

version,

CAST(SUBSTR(version, 3, 3) AS REAL) AS version_to_compare,

source,

arch,

revision,

maintainer AS vendor

FROM deb_packages

WHERE LOWER(name) = 'openssh-server'

AND (version_to_compare < 4.4

OR (version_to_compare >= 8.5 AND version_to_compare < 9.8))

UNION

SELECT

name AS vulnerable_item,

'RPM' AS type,

version,

CAST(SUBSTR(version, 1, 3) AS REAL) AS version_to_compare,

source,

arch,

release AS revision,

vendor

FROM rpm_packages

WHERE LOWER(name) = 'openssh-server'

AND (version_to_compare < 4.4

OR (version_to_compare >= 8.5 AND version_to_compare < 9.8))

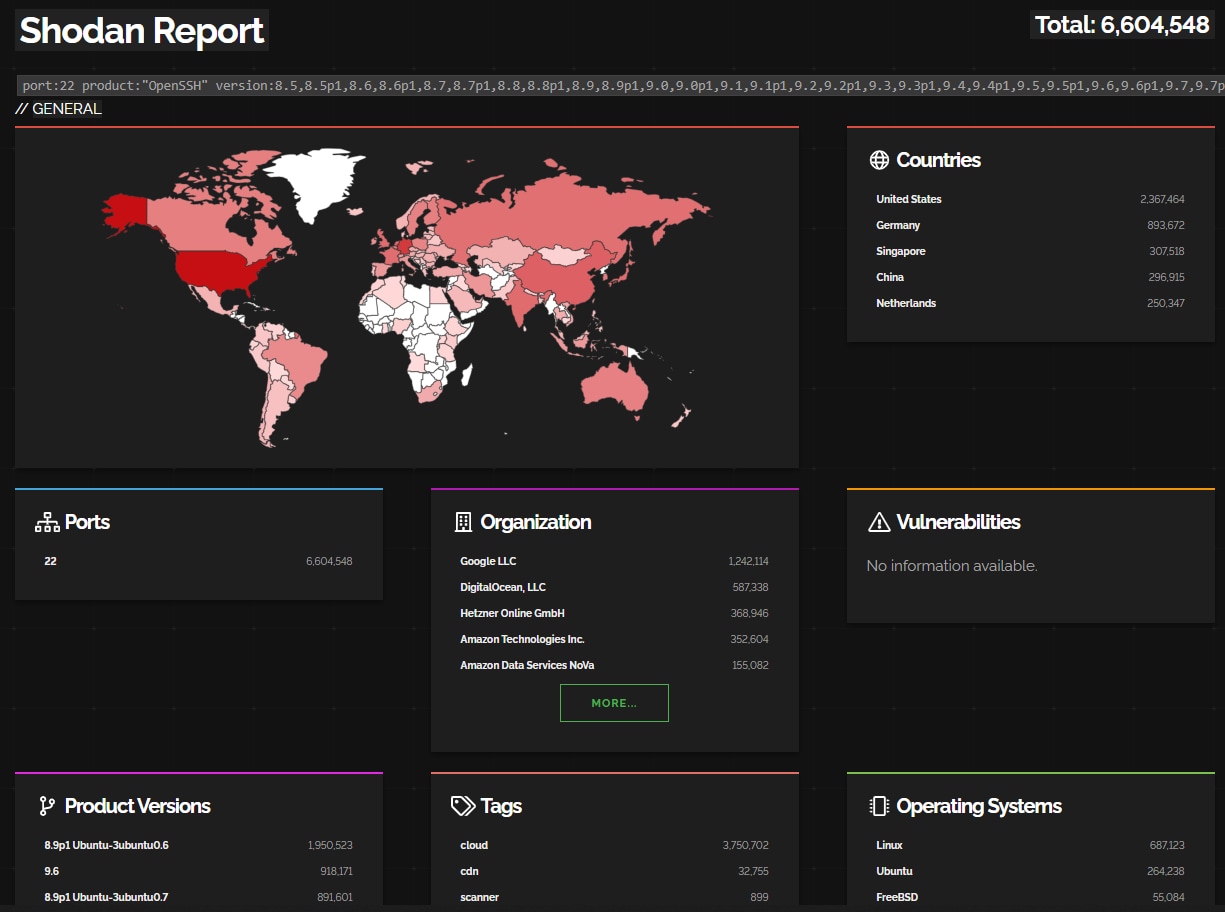

根据我们的观察, 75% 的网络中有一些计算机安装了易受攻击的 OpenSSH 版本,则指定网络中平均约有 35% 的计算机易受攻击。好的一面是,在我们监控的环境中,我们还没有发现有计算机的 SSH 端口随意对互联网开放。然而,在 Shodan 上快速搜索确实显示 有超过 600 万台计算机安装了易受攻击的版本并且可被访问 (如图)。

潜在影响

由于该漏洞默认影响 OpenSSH,因此潜在影响巨大。它会影响大多数 Linux 发行版,尤其是较新版本。

尽管情况看似严重,但有三个因素可以缓解这种担忧:

当前的 PoC 仅适用于 x86 计算机,而在 amd64 计算机(当今的标准)上利用该漏洞会更加复杂,因为 amd64 计算机具有更强的内存保护。

目前认为,成功利用漏洞需要很长时间和多次连接才能触发。因此,漏洞利用应该会触发大多数暴力破解攻击检测器。

由于上述两个限制因素,这种攻击似乎更适合用于从互联网获取初始访问权限。通过对互联网的 SSH 连接实施适当的网络分段,以及对需要提供互联网访问的 SSH 接口(如跳箱)的流量进行有效管理,可以减轻该漏洞的部分影响。

抵御措施

修补

解决这个问题的最直接方法是将 OpenSSH 更新到一个不含漏洞的版本。但是,由于 OpenSSH 通常与 Linux 发行版捆绑在一起,因此修补取决于供应商何时能够发布修补程序,这可能需要额外的时间和测试。

网络管理员可以使用本博客文章中提供的 osquery 来检测其哪些资产易受攻击,并对其长期进行跟踪。此外,Akamai Guardicore Segmentation 客户还可以使用计划查询来实现这一目的,然后根据查询结果标记相应资产。

分段

如上所述,此 CVE 漏洞更适合用于网络的初始入侵,因为成功利用漏洞可能需要数小时甚至数天的时间。 因此,映射所有互联网 OpenSSH 接口实例并关闭或限制对它们的访问至关重要。

如果需要从互联网进行任意 SSH 访问,我们建议对这些计算机应用网络分段,以限制其对内部网络的访问,在漏洞利用成功和遭到入侵的情况下限制“爆炸半径”。

威胁告警的敏感度

由于修补程序不一定可用,因此谨慎起见,应当提高对可能存在漏洞且未经修补的工作负载的告警敏感度。这样即便漏洞被不法分子利用且仍未检测到,您仍然可以在一定程度上了解其后果。特别是,我们建议提高对暴力破解尝试的敏感度,因为这是极有可能的一种漏洞利用方式。

不过,提高告警敏感度也会导致对大量告警变得麻木。所以我们还建议:根据受影响工作负载对网络的重要性或其影响力来调整告警敏感度。

总结

在本博客文章中,我们回顾了有关最近已修补和披露的 OpenSSH 中 regreSSHion 严重漏洞的信息。

对于防御者而言,关键举措是确定其网络中工作负载的漏洞。我们尝试通过提供了一个 osquery 来帮助检测易受攻击的 OpenSSH 版本。我们还讨论了在补丁尚未发布的情况下,应该采取哪些行动来缓解部分风险(如调整威胁告警的敏感度)。

本文根据可用信息,简要说明了我们当前的理解并提供了相应建议。我们的审查还在持续进行中,本文的任何信息都可能发生更改。您也可以关注我们的 微信公众号 以获取更多实时更新。